Exemples d'Interfaces Virtuelles BOVPN

Lorsque vous configurez un Branch Office VPN comme interface virtuelle, le Firebox envoie un paquet via le tunnel en fonction de l'interface de sortie du paquet. L'interface virtuelle BOVPN est dans la table de routage et la décision d'envoyer ou non le trafic via le tunnel VPN dépend des routes statiques et dynamiques et du routage SD-WAN. Cela vous donne de la flexibilité pour la configuration du Firebox dans le cadre de l'utilisation d'un tunnel BOVPN.

Une interface virtuelle BOVPN étant considérée comme une interface dans la configuration, elle offre de nombreuses options flexibles de configuration et de routage. Cette rubrique comprend les options de configuration suivantes :

- Basculement et restauration automatique basés sur les métriques de la table de routage

- Routage dynamique

- Routage SD-WAN (avec basculement basé sur les métriques)

- Routage SD-WAN (pas de basculement)

- Interface virtuelle BOVPN vers un Firebox géré sur le cloud

- Intégrations tierces

Si l'un des endpoints se trouve derrière un périphérique NAT, nous vous conseillons de configurer des adresses IP virtuelles. Pour plus d'informations sur les adresses IP virtuelles, consultez Configurer des adresses IP d'Interface Virtuelle BOVPN.

Dans Fireware v12.3 et les versions ultérieures, le SD-WAN remplace le routage basé sur stratégie. Dans Fireware v12.2.1 et les versions antérieures, pour acheminer le trafic vers une autre interface externe, vous devez utiliser le routage basé sur stratégie. Lorsque vous procédez à une mise à niveau vers Fireware v12.3 ou une version ultérieure, le routage basé sur stratégie sans basculement est converti en action SD-WAN à interface unique. Le routage basé sur stratégie avec basculement est converti en action SD-WAN à interfaces multiples. Dans Policy Manager, le paramètre de routage basé sur stratégie demeure disponible à des fins de rétrocompatibilité avec les anciennes versions de Fireware OS. Pour plus d'informations sur le routage basé sur stratégie, consultez Configurer le Routage Basé sur Stratégie dans Fireware v12.2.1 et les versions antérieures de la Base de connaissances WatchGuard.

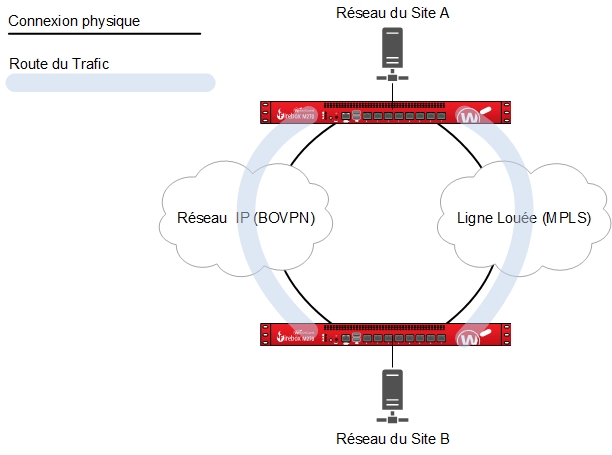

Basculement et Restauration Automatique Basés sur les Métriques de la Table de Routage

Objectif

Pour deux sites connectés par un lien MPLS, permettre un basculement et une restauration automatiques du trafic vers une connexion Branch Office VPN secondaire sur un réseau IP.

Synthèse de la Configuration

- Configurez les interfaces externes pour la connexion principale entre les deux sites sur le réseau MPLS. La connexion principale doit utiliser le routage dynamique ou doit être configurée comme une interface virtuelle BOVPN. Il s'agit d'une condition requise pour que la route principale reçoive une meilleure métrique ou soit supprimée de la table de routage lorsque la connexion principale n'est pas disponible.

- Configurez une interface virtuelle BOVPN pour la liaison secondaire entre les deux sites.

- Ajoutez une route statique d'interface virtuelle BOVPN et définissez une métrique élevée (200 par exemple) pour cette route.

Pour un exemple de configuration détaillé, consultez Interface Virtuelle BOVPN avec Basculement Basé sur une Métrique.

Fonctionnement

Avec cette configuration, il existe deux routes entre les deux sites :

- Une route via le réseau MPLS

- Une autre route statique via l'interface virtuelle BOVPN

Lorsque deux routes sont disponibles, un paquet sera dirigé sur la route dont la priorité est la plus élevée (une métrique inférieure). La route d'interface virtuelle BOVPN possédant une métrique élevée, le Firebox utilise la route principale via le lien MPLS lorsqu'il est disponible. Si le lien MPLS n'est pas disponible, la route principale est supprimée de la table de routage ou une métrique plus élevée que la route de l'interface virtuelle BOVPN secondaire lui est attribuée. Le Firebox utilise ensuite la route de l'interface virtuelle BOVPN secondaire, car il s'agit de la métrique de route la plus basse. Lorsque la route MPLS est à nouveau disponible, le Firebox rebascule automatiquement sur cette route car elle possède une métrique plus basse.

Vous pouvez utiliser une configuration similaire pour activer le basculement et la restauration automatiques entre deux interfaces virtuelles BOVPN. Pour activer le basculement et la restauration automatiques, créez deux interfaces virtuelles BOVPN avec une route statique pour chacune, et définissez la métrique de la route BOVPN préférée à une valeur inférieure à celle de la route BOVPN de secours.

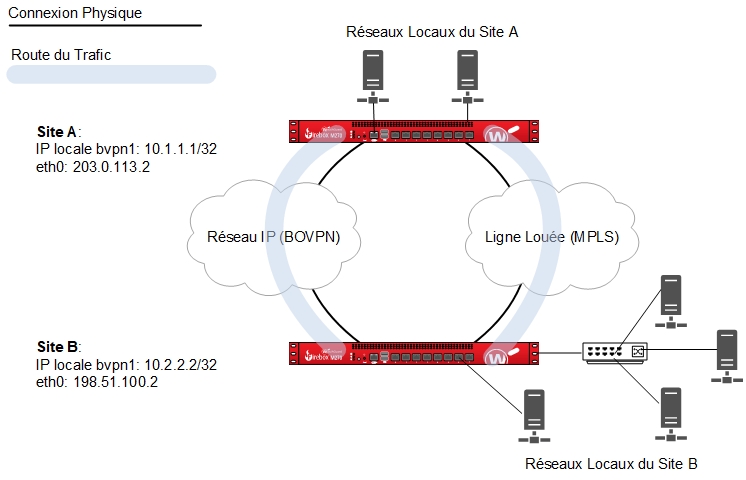

Interface Virtuelle BOVPN avec Routage Dynamique

Objectif

Permettez à deux sites d'échanger dynamiquement des informations sur plusieurs réseaux locaux via un tunnel VPN sécurisé. Grâce à cette configuration vous n'avez pas à ajouter manuellement et à maintenir des routes configurées de manière explicite entre tous les réseaux privés de chaque site.

Pour configurer un routage dynamique avec BGP vers Microsoft Azure, vous devez utiliser Microsoft PowerShell. Le routage dynamique avec OSPF vers un réseau virtuel Microsoft Azure n'est pas pris en charge. Pour plus d'informations, consultez Interface Virtuelle BOVPN pour le Routage Dynamique vers Microsoft Azure.

Le routage dynamique avec OSPF vers un réseau virtuel Amazon Web Services n'est pas pris en charge. Pour plus d'informations, consultez Interface Virtuelle BOVPN pour le Routage Dynamique vers Amazon Web Services (AWS).

Synthèse de la Configuration

- Configurez un Branch Office VPN entre les deux sites comme une interface virtuelle BOVPN. Configurez des adresses IP virtuelles dans l'onglet Routes VPN. Assurez-vous que la case Démarrer le tunnel de Phase 1 lorsqu'il est inactif est cochée.

- Activez le routage dynamique entre les deux sites. Dans la configuration de routage dynamique, utilisez les adresses IP virtuelles comme adresses IP de réseau pair.

- Pour l'OSPF, utilisez la commande network et configurez l'adresse IP virtuelle de pair avec un masque de réseau /32.

Par exemple, network <peer_virtual_ip>/32 area 0.0.0.0 - Pour le BGP, utilisez la commande neighbor et l'adresse IP virtuelle de pair

Par exemple, neighbor <peer_virtual_ip> remote-as 65535

- Pour l'OSPF, utilisez la commande network et configurez l'adresse IP virtuelle de pair avec un masque de réseau /32.

- Utilisez les commandes de routage dynamique pour configurer les routes de réseaux locaux que chaque périphérique propagera. Pour contrôler les routes dynamiques, vous pouvez utiliser le Coût d'interface pour l'OSPF ou la Préférence Locale pour le BGP. Pour l'OSPF, un Coût d'Interface bas signifie une route préférée. Pour le BGP, une Préférence Locale élevée signifie une route préférée.

Pour des exemples de configuration détaillés de BOVPN avec routage dynamique, consultez :

- Interface Virtuelle BOVPN avec Routage Dynamique

- Interface Virtuelle BOVPN pour Routage Dynamique vers Cisco

- Interface Virtuelle BOVPN pour Routage Dynamique vers Microsoft Azure

- Interface Virtuelle BOVPN de Routage Dynamique vers Amazon Web Services (AWS)

Fonctionnement

L'interface virtuelle BOVPN établit une connexion entre les deux sites. Chaque site propage les routes pour les réseaux locaux sur la base de la configuration de routage dynamique. Le protocole de routage dynamique permet à chacune des passerelles d'apprendre automatiquement les routes vers les réseaux locaux qui se trouvent derrière la passerelle située à l'autre extrémité du tunnel BOVPN. Le protocole de routage dynamique que vous choisissez spécifie si les routes préférées sont choisies sur la base du coût d'interface, de la préférence locale ou des deux.

Interface Virtuelle BOVPN avec Routage SD-WAN (Basculement Basé sur les Métriques)

Objectif

Vous voulez vous assurer que les utilisateurs bénéficient d'un service de haute qualité pour le trafic sensible à la latence, comme les appels VoIP. Dans Fireware v12.4 ou les versions ultérieures, vous pouvez accomplir cela avec le routage SD-WAN qui utilise des mesures de performances pour le basculement d'interface virtuelle BOVPN.

Synthèse de la Configuration

Consultez Basculement SD-WAN d'un Lien MPLS vers un Tunnel d'Interface Virtuel BOVPN et Configurer SD-WAN.

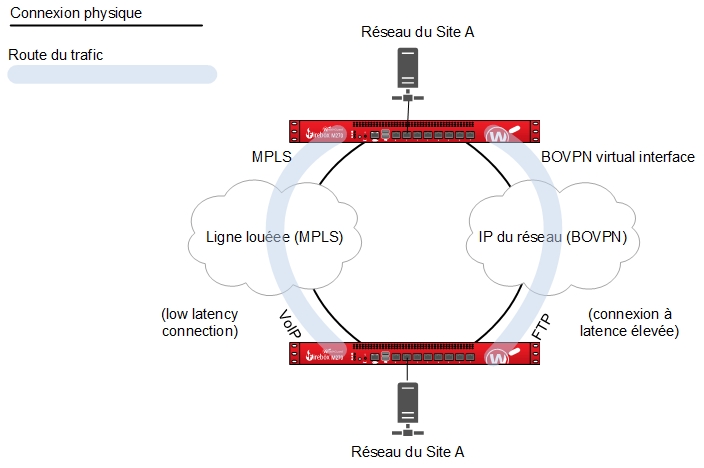

Interface Virtuelle BOVPN avec Routage SD-WAN (Pas de Basculement)

Objectif

Un site (Site A) a une seule interface externe et deux passerelles Branch Office VPN vers un autre site (Site B) qui possède deux interfaces externes. Les deux connexions réseau du site B ont une qualité ou un coût différent. L'objectif est d'envoyer du trafic sensible à la latence (du VoIP par exemple) via le tunnel du réseau avec la latence la plus faible, et d'envoyer tout le reste du trafic (FTP par exemple) dans l'autre route de tunnel.

Dans Fireware v12.3 et les versions ultérieures, le SD-WAN remplace le routage basé sur stratégie. Pour plus d'informations sur la manière dont le SD-WAN fonctionne, consultez À propos du SD-WAN.

Synthèse de la Configuration

Sur le périphérique du site A :

- Configurez une interface virtuelle BOVPN entre le site A et l'interface externe du site B qui utilise la liaison à faible latence. Vous n'avez pas besoin d'ajouter de routes à l'onglet Route VPN. La première interface virtuelle BOVPN est bvpn1. Assurez-vous de cocher la case Démarrer le tunnel de Phase 1 lorsqu'il est inactif dans la configuration d'interface virtuelle BOVPN.

- Configurez une autre interface virtuelle BOVPN entre le site A et la seconde interface externe du site B. La seconde interface virtuelle BOVPN est bvpn2. Vous pouvez ajouter des routes pour le reste du trafic.

- Modifiez la stratégie SIP pour le trafic VoIP.

- Dans la liste De, ajoutez l'adresse réseau du réseau local d'où provient le trafic géré par cette stratégie.

- Dans la liste Vers, ajoutez l'adresse réseau du réseau approuvé ou facultatif du site distant où le trafic géré par cette stratégie est acheminé.

- (Fireware v12.2.1 et versions antérieures) Activez le routage basé sur stratégie. Sélectionnez l'interface virtuelle BOVPN possédant une latence plus faible pour cette stratégie.

- (Fireware v12.3 et versions ultérieures) Sélectionnez ou ajoutez une action SD-WAN qui utilise l'interface virtuelle BOVPN à la plus faible latence.

- Pour le reste du trafic, vous pouvez définir des routes statiques ou dynamiques, et utiliser l'autre interface virtuelle BOVPN possédant une latence plus élevée.

Sur le périphérique du site B :

- Configurez une interface virtuelle BOVPN entre la première interface externe des sites B et A. Vous n'avez pas besoin d'ajouter de routes dans l'onglet Route VPN. Il s'agit de bvpn1, et c'est la liaison à faible latence dans cet exemple. Assurez-vous que la case Démarrer le tunnel de Phase 1 lorsqu'il est inactif est cochée.

- Configurez une interface virtuelle BOVPN entre le site A et la deuxième interface externe du site B. Il s'agit de bvpn2. Vous pouvez ajouter des routes pour le reste du trafic.

- Modifiez la stratégie SIP pour le trafic VoIP.

- Dans la liste De, ajoutez l'adresse réseau du réseau local d'où provient le trafic géré par cette stratégie.

- Dans la liste Vers, ajoutez l'adresse réseau du réseau approuvé ou facultatif du site distant où le trafic géré par cette stratégie est acheminé.

- (Fireware v12.2.1 et versions antérieures) Activez le routage basé sur stratégie. Sélectionnez l'interface virtuelle BOVPN possédant une latence plus faible pour cette stratégie.

- (Fireware v12.3 et versions ultérieures) Sélectionnez ou ajoutez une action SD-WAN qui utilise l'interface virtuelle BOVPN à la plus faible latence.

- Pour le reste du trafic, vous pouvez définir des routes statiques ou dynamiques, et utiliser l'autre interface virtuelle BOVPN possédant une latence plus élevée.

Fonctionnement

Les deux interfaces virtuelles BOVPN établissent chacune une connexion entre les deux sites. Les adresses de source et destination sont spécifiées par la stratégie, la stratégie SIP dans cet exemple. Bien que les routes ne soient pas définies dans les paramètres de l'interface virtuelle BOVPN, la stratégie SIP utilise le routage SD-WAN (Fireware v12.3 et versions ultérieures) ou le routage basé sur stratégie (Fireware v12.2.1 et versions antérieures) pour rediriger le trafic dans le tunnel à la plus faible latence. Cette procédure chiffre les paquets et envoie le trafic par le tunnel.

Cet exemple de configuration ne fournit pas de basculement vers l'autre tunnel. Cependant, dans Fireware v12.4 ou les versions ultérieures, vous pouvez utiliser SD-WAN pour configurer le basculement entre les interfaces virtuelles BOVPN en fonction des mesures de perte, de latence et d'instabilité. Consultez À propos du SD-WAN et Configurer SD-WAN.

Interface Virtuelle BOVPN vers un Firebox Géré sur le Cloud

Pour configurer un BOVPN vers un Firebox géré sur le cloud, ajoutez une interface virtuelle BOVPN avec les paramètres suivants :

- Type d'Endpoint Distant — Sélectionnez VPN Cloud ou Passerelle Tierce.

- Paramètres de Phase 1 — Dans les paramètres de Phase 1, sélectionnez IKEv2.

Configurez tous les autres paramètres de manière identique aux paramètres VPN du Firebox géré sur le cloud.

- Passerelle distante — Spécifiez le nom de domaine externe ou l'adresse IP du Firebox géré sur le cloud.

- Méthode d'Informations d'Identification — Sélectionnez l'une des deux options suivantes :

- Clé Pré-partagée — Spécifiez la clé pré-partagée configurée dans les paramètres BOVPN du Firebox géré sur le cloud.

- Certificat — Spécifiez un certificat Firebox IPSec utilisé pour l'authentification de tunnel.

- Adresses IP virtuelles — Adresses IP virtuelles spécifiées dans les paramètres BOVPN du Firebox géré sur le cloud.

- Paramètres de Phase 1 — Configurez l'endpoint distant de manière à ce qu'il utilise IKEv2, et spécifiez les paramètres d'authentification, de chiffrement, de Durée de Vie de la SA et d'expiration de la clé spécifiés dans les paramètres BOVPN du Firebox géré sur le cloud.

- Paramètres de Phase 2 — Configurez l'endpoint distant de manière à ce qu'il utilise ESP (Encapsulating Security Payload) et spécifiez les paramètres d'authentification, de chiffrement et d'expiration des clés spécifiés dans la configuration BOVPN du Firebox géré sur le cloud.

- Ressources réseau — Configurez l'endpoint distant de manière à router le trafic via le VPN vers les ressources réseau du Firebox.

À partir de la configuration VPN du Firebox géré sur le cloud, vous pouvez afficher le Guide VPN qui indique les paramètres VPN à configurer.

Pour de plus amples informations concernant la configuration du VPN sur le Firebox géré sur le cloud et l'accès au Guide BOVPN, consultez la section Configurer un BOVPN Vers un Firebox Géré Localement ou un Endpoint VPN Tiers.

Intégrations Tierces

Pour configurer une connexion d'interface virtuelle BOVPN d'un Firebox vers un endpoint tiers, consultez :

Microsoft Azure

- Interface Virtuelle BOVPN pour Routage Dynamique vers Microsoft Azure

- Interface Virtuelle BOVPN de Routage Statique vers Microsoft Azure

Amazon AWS

- Interface Virtuelle BOVPN de Routage Dynamique vers Amazon Web Services (AWS)

- Interface Virtuelle BOVPN de Routage Statique vers Amazon Web Services (AWS)

Cisco

- Interface Virtuelle BOVPN pour Routage Dynamique vers Cisco

- Interface Virtuelle BOVPN vers Cisco ISR

- Interface Virtuelle BOVPN vers Cisco ASA

Autres endpoints tiers

Voir Également

À propos de Data Loss Prevention

Configurer un routage basé sur stratégie dans Fireware v12.2.1 et versions antérieures dans la Base de Connaissances WatchGuard