Configurer le Basculement de Tunnels BOVPN manuels

Quand vous connectez deux tunnels BOVPN distants ou plus à votre réseau, vous devez configurer le basculement de tunnel si vous voulez que les ordinateurs des réseaux distants échangent des données. Quand vous configurez cette fonctionnalité, Firebox déchiffre les paquets envoyés par un des réseaux VPN et envoie les paquets à nouveau chiffrés à leur destination sur l'autre réseau VPN.

Ce document ne donne aucune information détaillée sur les paramètres des boîtes de dialogue de la configuration du réseau BOVPN, ni sur l'incidence qu'ils peuvent avoir une fois le tunnel établi. Si vous voulez en savoir plus sur un paramètre précis ou sur les tunnels BOVPN manuels en général, consultez À propos des Tunnels Branch Office VPN IPSec Manuels.

Les configurations de basculement de tunnel exigent que vous compreniez comment créer un réseau BOVPN (Branch Office Virtual Private Network) manuel.

Scénario de basculement de tunnel BOVPN

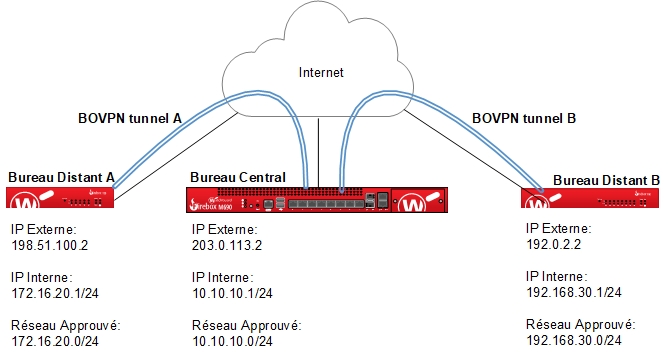

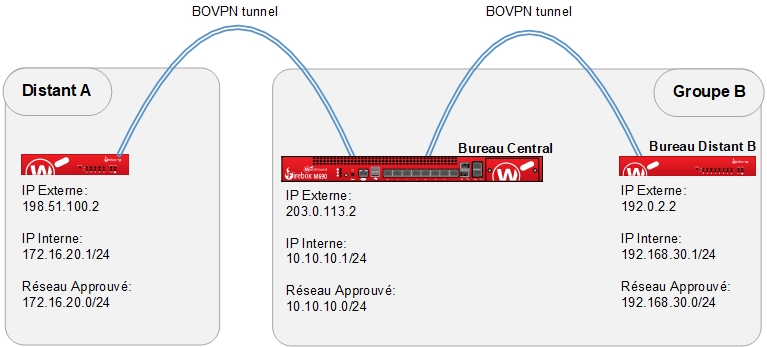

Dans les exercices suivants, nous allons configurer un basculement de tunnel pour un périphérique XTM 530 au Central Office, un périphérique XTM 230W au Remote Office A et un périphérique XTM 21 au Remote Office B. Le diagramme ci-dessous illustre la configuration du basculement de tunnel pour cet exemple :

Bureau Central

Adresse IP de l'interface externe : 203.0.113.2/24

Passerelle par défaut : 203.0.113.1

Adresse IP de l'interface approuvée : 10.10.10.1/24

Adresse IP du réseau privé : 10.10.10.0/24

Bureau Distant A

Adresse IP de l'interface externe : 198.51.100.2/24

Passerelle par défaut : 198.51.100.1

L'adresse IP de l'interface approuvée est : 172.16.20.1/24

Adresse IP du réseau privé : 172.16.20.0/24

Bureau Distant B

Adresse IP de l'interface externe : 192.0.2.2/24

Passerelle par défaut : 192.0.2.1

Adresse IP de l'interface approuvée : 192.168.30.1/24

Adresse IP du réseau privé : 192.168.30.0/24

Vue d'ensemble

Dans cet exemple, nous montrons comment acheminer le trafic du réseau approuvé du bureau distant A vers le réseau approuvé du bureau distant B, sans créer de troisième tunnel BOVPN entre ces bureaux distants. Cette configuration est utile quand vous devez contrôler la sécurité du réseau depuis le Central Office, car vous pouvez appliquer des stratégies au trafic entre les sites A et B depuis le Central Office.

De même, nous définissons le sous-réseau réel de chaque réseau approuvé sur les sites respectifs au lieu de créer un tunnel de route par défaut entre le bureau central et les bureaux distants. Vous préservez ainsi le tunnel fractionné de chaque site. Nous essayons donc de ne pas utiliser la route 0.0.0.0/0 sur nos tunnels.

Les adresses IP externes utilisées tout au long de cet exemple sont des adresses IP publiques fictives. L'authentification et le chiffrement par défaut des propositions IPSec de Phase 1 et Phase 2 des Fireboxes sont utilisés pour configurer les passerelles et les tunnels du BOVPN.

Définir les passerelles BOVPN

En premier lieu, nous configurons les passerelles BOVPN du bureau distant A, du bureau central et du bureau distant B.

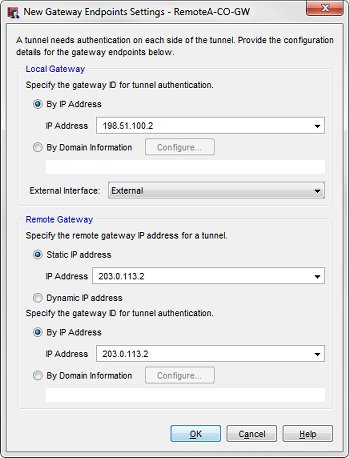

Définir la passerelle du bureau distant A

Sur le périphérique XTM 23-W du Remote Office A, utilisez Policy Manager pour configurer la passerelle BOVPN du tunnel A qui se connecte au Central Office.

- Sélectionnez VPN > Passerelles Branch Office.

La boîte de dialogue Passerelles s'affiche. - Cliquez sur Ajouter.

La boîte de dialogue Nouvelle Passerelle s'affiche. - Dans la zone de texte Nom de la Passerelle, entrez un nom permettant d'identifier la passerelle dans Policy Manager.

- Dans la section Méthode d'Informations d'Identification de l'onglet Paramètres généraux, sélectionnez Utiliser la Clé Pré-Partagée. Entrez la clé partagée dans la zone de texte adjacente.

- Dans la section Endpoints de Passerelle, cliquez sur Ajouter.

La boîte de dialogue Paramètres des Endpoints de la Nouvelle Passerelle apparaît.

- Dans la section Passerelle locale, sélectionnez Par Adresse IP.

- Dans la liste déroulante Adresse IP, sélectionnez l'adresse IP externe du Firebox du bureau distant A, 198.51.100.2.

- Dans la liste déroulante Interface externe, sélectionnez l'interface externe principale du Firebox du bureau central.

- Dans la section Passerelle Distante, pour Spécifier l'adresse IP de la passerelle distante, sélectionnez Adresse IP statique. Dans la zone de texte adjacente, entrez l'adresse IP externe du Firebox du bureau central, 203.0.113.2.

- Dans la section Spécifier l'ID de passerelle pour l'authentification du tunnel, sélectionnez Par Adresse IP. Dans la zone de texte adjacente, entrez l'adresse IP externe du Firebox du bureau central, 203.0.113.2.

- Cliquez sur OK pour fermer la boîte de dialogue Paramètres d'Endpoints de la Nouvelle Passerelle.

La boîte de dialogue Nouvelle Passerelle s'affiche. La paire de passerelles que vous avez définie apparaît dans la liste des endpoints de passerelle. - Cliquez sur OK à deux reprises pour fermer les boîtes de dialogue Nouvelle Passerelle et Passerelles.

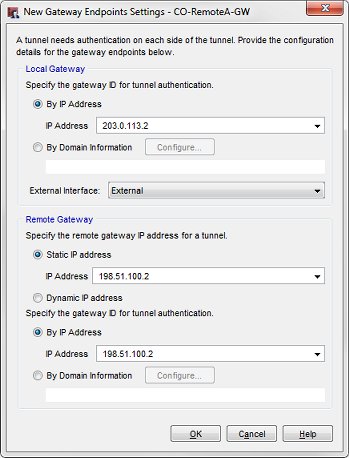

Définir les passerelles du bureau central

Sur le périphérique XTM 530 du Central Office, utilisez Policy Manager pour configurer la passerelle qui se connecte au Remote Office A.

- Sélectionnez VPN > Passerelles Branch Office.

La boîte de dialogue Passerelles s'affiche. - Cliquez sur Ajouter.

La boîte de dialogue Nouvelle Passerelle s'affiche. - Dans la zone de texte Nom de la Passerelle, entrez un nom permettant d'identifier la passerelle dans Policy Manager.

- Dans la section Méthode d'Informations d'Identification de l'onglet Paramètres généraux, sélectionnez Utiliser la Clé Pré-Partagée. Entrez la clé partagée dans la zone de texte adjacente.

- Dans la section Endpoints de Passerelle, cliquez sur Ajouter.

La boîte de dialogue Paramètres des Endpoints de la Nouvelle Passerelle apparaît.

- Dans la section Passerelle locale, sélectionnez Par Adresse IP.

- Dans la liste déroulante Adresse IP, sélectionnez l'adresse IP externe du Firebox du bureau central. Dans cet exemple, sélectionnez 203.0.113.2.

- Dans la liste déroulante Interface externe, sélectionnez l'interface externe principale du Firebox du bureau central.

- Dans la section Passerelle Distante, pour Spécifier l'adresse IP de la passerelle distante, sélectionnez Adresse IP statique. Dans la zone de texte adjacente, entrez l'adresse IP externe du périphérique du bureau distant A, 198.51.100.2.

- Dans la section Spécifier l'ID de passerelle pour l'authentification du tunnel, sélectionnez Par Adresse IP. Dans la zone de texte adjacente, entrez l'adresse IP externe du périphérique du bureau distant A, 198.51.100.2.

- Cliquez sur OK pour fermer la boîte de dialogue Paramètres d'Endpoints de la Nouvelle Passerelle.

La boîte de dialogue Nouvelle Passerelle s'affiche. La paire de passerelles que vous avez définie apparaît dans la liste des endpoints de passerelle. - Cliquez sur OK pour fermer la boîte de dialogue Nouvelle Passerelle.

Vous revenez dans la boîte de dialogue Passerelles.

Sur le périphérique XTM 530 du Central Office, configurez la passerelle qui se connecte au Remote Office B.

- Dans la boîte de dialogue Passerelles, cliquez sur Ajouter.

La boîte de dialogue Nouvelle Passerelle s'affiche. - Dans la zone de texte Nom de la Passerelle, entrez un nom permettant d'identifier la passerelle dans Policy Manager.

- Dans la section Méthode d'Informations d'Identification de l'onglet Paramètres généraux, sélectionnez Utiliser la Clé Pré-Partagée. Entrez la clé partagée dans la zone de texte adjacente.

- Dans la section Endpoints de Passerelle, cliquez sur Ajouter.

La boîte de dialogue Paramètres des Endpoints de la Nouvelle Passerelle apparaît.

- Dans la section Passerelle locale, sélectionnez Par Adresse IP.

- Dans la liste déroulante Adresse IP, sélectionnez l'adresse.

- Dans la liste déroulante Interface externe, sélectionnez l'interface externe principale de Firebox.

- Dans la section Passerelle Distante, pour Spécifier l'adresse IP de la passerelle distante, sélectionnez Adresse IP statique. Entrez l'adresse IP externe du périphérique du bureau distant B dans la zone de texte adjacente.

- Dans la section Spécifier l'ID de passerelle pour l'authentification du tunnel, sélectionnez Par Adresse IP. Entrez l'adresse IP externe du périphérique du bureau distant B dans la zone de texte adjacente.

- Cliquez sur OK pour fermer la boîte de dialogue Paramètres d'Endpoints de la Nouvelle Passerelle.

La boîte de dialogue Nouvelle Passerelle s'affiche. La paire de passerelles que vous avez définie apparaît dans la liste des endpoints de passerelle. - Cliquez sur OK à deux reprises pour fermer les boîtes de dialogue Nouvelle Passerelle et Passerelles.

Définir la passerelle du bureau distant B

Sur le périphérique XTM 21 du bureau distant B, utilisez Policy Manager pour configurer la passerelle BOVPN du tunnel B qui se connecte au bureau central.

- Sélectionnez VPN > Passerelles Branch Office.

La boîte de dialogue Passerelles s'affiche. - Cliquez sur Ajouter.

La boîte de dialogue Nouvelle Passerelle s'affiche. - Dans la zone de texte Nom de la Passerelle, entrez un nom permettant d'identifier la passerelle dans Policy Manager.

- Dans la section Méthode d'Informations d'Identification de l'onglet Paramètres généraux, sélectionnez Utiliser la Clé Pré-Partagée. Entrez la clé partagée dans la zone de texte adjacente.

- Dans la section Endpoints de Passerelle, cliquez sur Ajouter.

La boîte de dialogue Paramètres des Endpoints de la Nouvelle Passerelle apparaît.

- Dans la section Passerelle locale, sélectionnez Par Adresse IP.

- Dans la liste déroulante Adresse IP, sélectionnez l'adresse IP externe du Firebox du bureau distant B, 192.0.2.2.

- Dans la liste déroulante Interface externe, sélectionnez l'interface externe principale du Firebox du bureau central.

- Dans la section Passerelle Distante, pour Spécifier l'adresse IP de la passerelle distante, sélectionnez Adresse IP statique. Dans la zone de texte adjacente, entrez l'adresse IP externe du Firebox du bureau central, 203.0.113.2.

- Dans la section Spécifier l'ID de passerelle pour l'authentification du tunnel, sélectionnez Par Adresse IP. Dans la zone de texte adjacente, entrez l'adresse IP externe du Firebox du bureau central, 203.0.113.2 .

- Cliquez sur OK pour fermer la boîte de dialogue Paramètres d'Endpoints de la Nouvelle Passerelle.

La boîte de dialogue Nouvelle Passerelle s'affiche. La paire de passerelles que vous avez définie apparaît dans la liste des endpoints de passerelle. - Cliquez sur OK à deux reprises pour fermer les boîtes de dialogue Nouvelle Passerelle et Passerelles.

Définir les routes de tunnel

Avant de définir les ressources de tunnel du réseau BOVPN, rappelez-vous que votre objectif est d'acheminer le trafic BOVPN du réseau approuvé du bureau distant A vers les réseaux approuvés du bureau central et surtout du bureau distant B. Cela est possible même sans tunnel BOVPN direct entre les bureaux distants A et B.

Observez ce diagramme :

Dans cet exemple, le bureau central et le bureau distant B ont été regroupés sous le nom de groupe B. Ce groupe représente les ressources de tunnel du bureau central lorsque les routes de tunnel sont définis entre le bureau distant A et le bureau central. Du bureau distant A, le tunnel se connecte à la fois au réseau approuvé du bureau central (10.10.10.0/.24) et au réseau approuvé du bureau distant B (192.168.30.0/24).

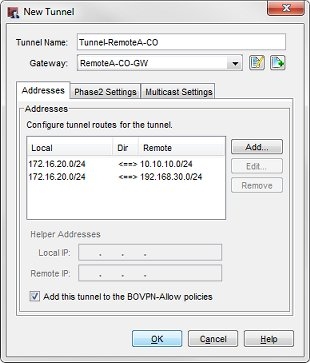

Configurer les routes de tunnel du bureau distant A qui se connectent au bureau central

Sur le périphérique XTM 23-W du Remote Office A, utilisez Policy Manager pour créer deux routes de tunnel en direction du Firebox du Central Office. L'un va sur le réseau privé du bureau central, l'autre vers le réseau privé du bureau distant B.

- Sélectionnez VPN > Tunnels Branch Office.

La boîte de dialogue Tunnels Branch Office IPSec s'affiche. - Cliquez sur Ajouter.

La boîte de dialogue Nouveau tunnel s'affiche.

- Dans la zone de texte Nom de tunnel, entrez le nom du tunnel.

- Dans la liste déroulante Passerelle, sélectionnez la passerelle définie pour le bureau distant A.

- Cliquez sur Ajouter pour ajouter une route de tunnel ayant les paramètres suivants :

- Local: l'adresse réseau approuvée de ce Firebox, 172.16.20.0/24

- Distant: l'adresse réseau approuvée du Firebox du bureau central, 10.10.10.0/24

- Direction: <===>

- Cliquez sur Ajouter pour ajouter une route de tunnel ayant les paramètres suivants :

- Local: l'adresse réseau approuvée de ce Firebox, 172.16.20.0/24

- Distant: l'adresse réseau approuvée du Firebox du bureau distant B, 192.168.30.0/24

- Direction: <===>

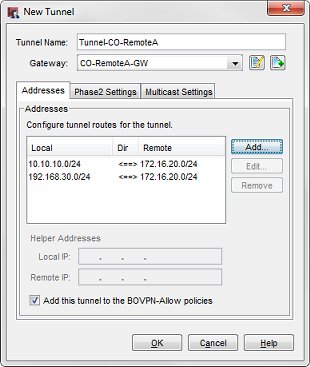

Configurer les routes de tunnel du bureau central qui se connectent au bureau distant A

Sur le périphérique XTM 530 du Central Office, vous devez également utiliser Policy Manager pour configurer deux routes de tunnel en direction du Remote Office A. Le Central Office pourra ainsi utiliser le réseau privé du Remote Office B comme s'il s'agissait de son propre réseau local lors de la connexion au Remote Office A.

- Sélectionnez VPN > Tunnels Branch Office.

La boîte de dialogue Tunnels Branch Office IPSec s'affiche. - Cliquez sur Ajouter.

La boîte de dialogue Nouveau tunnel s'affiche.

- Dans la zone de texte Nom de tunnel, entrez le nom du tunnel.

- Dans la liste déroulante Passerelle, sélectionnez la passerelle définie pour le bureau distant A.

- Cliquez sur Ajouter pour ajouter une route de tunnel ayant les paramètres suivants :

- Local: l'adresse réseau approuvée du Firebox du bureau central, 10.10.10.0/24

- Distant: l'adresse réseau approuvée du Firebox du bureau distant A, 172.16.20.0/24

- Direction: <===>

- Cliquez sur Ajouter pour ajouter une route de tunnel ayant les paramètres suivants :

- Local: l'adresse réseau approuvée du Firebox du bureau distant B, 192.168.30.0/24

- Distant: l'adresse réseau approuvée du Firebox du bureau distant A, 172.16.20.0/24

- Direction: <===>

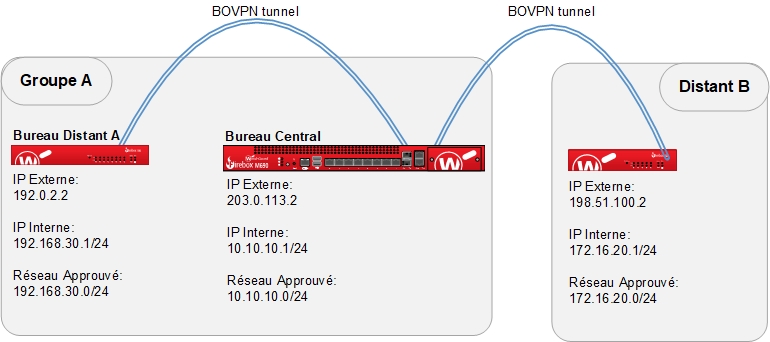

Définir les routes de tunnel entre le bureau central et le bureau distant B

Pour terminer la configuration du basculement de tunnel, vous devez procéder à la configuration inverse pour le tunnel BOVPN entre le bureau central et le bureau distant B. Cette fois-ci, nous regroupons le bureau distant A et le bureau central sous le nom de groupe A. Les routes de tunnel entre le bureau central et le bureau distant B seront configurées ultérieurement.

Du bureau distant B, le tunnel se connecte à la fois au réseau approuvé du bureau central (10.10.10.0/.24) et au réseau approuvé du bureau distant A (172.16.20.0/24).

Configurer les routes de tunnel du bureau central qui se connectent au bureau distant B

Sur le périphérique XTM 530 du Central Office, utilisez Policy Manager pour configurer deux routes de tunnel en direction du Remote Office B. Le Central Office pourra ainsi utiliser le réseau privé du Remote Office A comme s'il s'agissait de son propre réseau local lors de la connexion au Remote Office B.

- Sélectionnez VPN > Tunnels Branch Office.

La boîte de dialogue Tunnels Branch Office IPSec s'affiche. - Cliquez sur Ajouter.

La boîte de dialogue Nouveau tunnel s'affiche.

- Dans la zone de texte Nom de tunnel, entrez le nom du tunnel.

- Dans la liste déroulante Passerelle, sélectionnez la passerelle définie pour le bureau distant B.

- Cliquez sur Ajouter pour ajouter une route de tunnel ayant les paramètres suivants :

- Local: l'adresse réseau approuvée du Firebox du bureau central, 10.10.10.0/24

- Distant: l'adresse réseau approuvée du Firebox du bureau distant B, 192.168.30.0/24

- Direction: <===>

- Cliquez sur Ajouter pour ajouter une route de tunnel ayant les paramètres suivants :

- Local: l'adresse réseau approuvée du Firebox du bureau distant A, 172.16.20.0/24

- Distant: l'adresse réseau approuvée du Firebox du bureau distant B, 192.168.30.0/24

- Direction: <===>

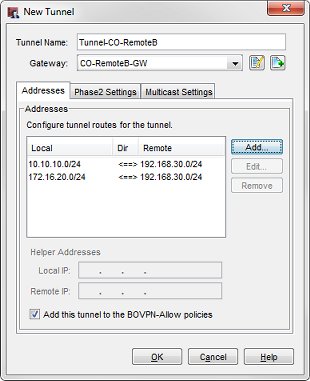

Configurer les routes de tunnel du bureau distant B qui se connectent au bureau central

Pour terminer la configuration, utilisez Policy Manager pour définir deux routes de tunnel sur le périphérique Edge X10e partant du bureau distant B vers le bureau central. L'un va sur le réseau privé du bureau central, l'autre vers le réseau privé du bureau distant A.

- Sélectionnez VPN > Tunnels Branch Office.

La boîte de dialogue Tunnels Branch Office IPSec s'affiche. - Cliquez sur Ajouter.

La boîte de dialogue Nouveau tunnel s'affiche.

- Dans la zone de texte Nom de tunnel, entrez le nom du tunnel.

- Dans la liste déroulante Passerelle, sélectionnez la passerelle définie pour le bureau distant B.

- Cliquez sur Ajouter pour ajouter une route de tunnel ayant les paramètres suivants :

- Local: l'adresse réseau approuvée de ce Firebox, 192.168.30.0/24

- Distant: l'adresse réseau approuvée du Firebox du bureau central, 10.10.10.0/24

- Direction: <===>

- Cliquez sur Ajouter pour ajouter une route de tunnel ayant les paramètres suivants :

- Local: l'adresse réseau approuvée de ce Firebox, 192.168.30.0/24

- Distant: l'adresse réseau approuvée du Firebox du bureau distant B, 172.16.20.0/24

- Direction: <===>

- Enregistrez les modifications de la configuration dans les Fireboxes des trois bureaux.

Vérifier la configuration du basculement de tunnel

Pour vous assurer que le Basculement de Tunnel fonctionne, essayez d'envoyer une requête ping à un ordinateur du réseau approuvé du bureau distant B depuis le réseau approuvé du bureau distant A. Vous devez également vérifier que le Firebox du bureau central n'est pas configuré pour refuser les tentatives de requêtes ping. Si la requête ping aboutit, vous avez correctement configuré le basculement de tunnel.

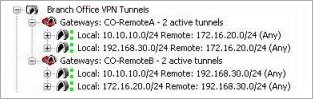

Pour vérifier si les tunnels sont actifs, vous pouvez aussi consulter Firebox System Manager sur le Firebox du bureau central. Dans Firebox System Manager, développez la section Tunnels BOVPN sur le panneau avant pour afficher les passerelles et les tunnels entre tous les sites. Quelques instants sont parfois nécessaires pour que Firebox System Manager se connecte à Firebox et que vous puissiez voir les informations d'état. Si Firebox System Manager sur le périphérique 530 du Central Office indique qu'il y a deux passerelles BOVPN ayant chacune deux tunnels actifs, le basculement de tunnel est correctement configuré.

Les tunnels BOVPN actifs du périphérique XTM 530 du bureau central apparaissent dans Firebox System Manager.