Certificats pour l'Authentification des Tunnels Branch Office VPN (BOVPN)

Lorsqu'un tunnel BOVPN est créé, le protocole IPSec contrôle l'identité de chaque endpoint à l'aide d'une clé pré-partagée (PSK) ou d'un certificat importé ou stocké sur périphérique Firebox.

Lorsque vous ajoutez une passerelle BOVPN et que vous sélectionnez la méthode d'identification du certificat, vous voyez une liste de certificats qui comprend l'identifiant Extended Key Usage (EKU) appelé « Sécurité IP IKE intermédiaire » (OID 1.3.6.1.5.5.8.2.2). Un identifiant EKU spécifie le but du certificat.

Dans Fireware v12.5 ou version ultérieure, vous pouvez spécifier un certificat ECDSA dans la configuration BOVPN. Les certificats ECDSA sont également connus sous le nom de certificats EC. Pour plus d'informations concernant les certificats EC, consultez À propos des Certificats Elliptic Curve Digital Signature Algorithm (ECDSA).

Dans Fireware v12.6.2 ou les versions ultérieures, lorsque vous sélectionnez un certificat pour l'authentification, vous pouvez spécifier un certificat d'Autorité de Certification racine ou intermédiaire pour la vérification du pair VPN. Le Firebox utilise ce certificat d'Autorité de Certification pour vérifier le certificat reçu du pair VPN. Le certificat du pair VPN doit faire partie de la chaîne de certificats qui inclut le certificat d'Autorité de Certification racine ou intermédiaire spécifié. Si le certificat pair ne fait pas partie de la chaîne, le Firebox rejette les négociations de tunnel de Phase 1.

Si vous utilisez un certificat pour l'authentification, il est important de suivre l'expiration des certificats. Cela permet d'éviter les perturbations dans les services critiques tels que le VPN.

Utiliser un certificat pour un tunnel BOVPN

Pour utiliser un certificat pour l'authentification d'accès au tunnel BOVPN dans Fireware Web UI:

- Sélectionnez VPN > Branch Office VPN.

- Dans la section Passerelles, cliquez sur Ajouter, pour créer une nouvelle passerelle.

Sinon, sélectionnez une passerelle existante et cliquez sur Modifier. - Sélectionnez Utiliser le Firebox Certificate IPSec.

Tous les certificats sur le périphérique qui comprennent l'identifiant Extended Key Usage (EKU) « Sécurité IP IKE intermédiaire » (OID 1.3.6.1.5.5.8.2.2) s'affichent. - Pour voir les autres certificats disponibles, sélectionnez Afficher Tous Les Certificats.

Tous les certificats disponibles s'affichent. Ceci inclut les certificats qui n'ont pas un EKU. - Sélectionnez le certificat que vous souhaitez utiliser.

- Configurez d'autres paramètres si cela est nécessaire.

- (Fireware v12.6.2 ou ultérieure) Pour spécifier un certificat d'Autorité de Certification racine ou intermédiaire pour la vérification par les pairs :

- Sélectionnez Ajouter > Avancé. Sinon, sélectionnez une passerelle existante et sélectionnez Modifier > Avancé.

- Sélectionnez Spécifier un certificat d'Autorité de Certification pour la vérification du endpoint distant.

- Dans la liste déroulante Certificat CA, sélectionnez un certificat et cliquez sur OK.

- Cliquez sur Enregistrer.

Si vous utilisez un certificat pour l'authentification BOVPN dans Fireware Web UI:

- Pour plus d'informations, consultez Gérer les Certificats de Périphérique (Web UI).

- Le certificat doit être reconnu en tant que certificat de type IPSec.

- Vérifiez que les certificats des périphériques situés à chaque endpoint de passerelle utilisent le même algorithme. Les deux endpoints doivent utiliser le DSS, le RSA ou le EC. L'algorithme de certificats apparaît sur la page Branch Office VPN page dans la liste Passerelle.

- En l'absence d'un certificat tiers ou autosigné, vous devez utiliser l'autorité de certification sur un serveur WatchGuard Management Server.

Pour utiliser un certificat pour l'authentification d'accès au tunnel BOVPN dans Policy Manager:

- Sélectionnez VPN > Passerelles Branch Office.

- Cliquez sur Ajouter pour ajouter une nouvelle passerelle.

Sinon, sélectionnez une passerelle existante et cliquez sur Modifier. - Sélectionnez Utiliser le Firebox Certificate IPSec.

Tous les certificats sur le périphérique qui comprennent l'identifiant Extended Key Usage (EKU) « Sécurité IP IKE intermédiaire » (OID 1.3.6.1.5.5.8.2.2) s'affichent. - Pour voir les autres certificats disponibles, sélectionnez Afficher Tous Les Certificats.

Tous les certificats disponibles s'affichent. Ceci inclut les certificats qui n'ont pas un EKU. - Sélectionnez le certificat que vous souhaitez utiliser.

- Configurez d'autres paramètres si cela est nécessaire.

- (Fireware v12.6.2 ou ultérieure) Pour spécifier un certificat d'Autorité de Certification racine ou intermédiaire pour la vérification par les pairs :

- Sélectionnez Ajouter > Avancé. Sinon, sélectionnez une passerelle existante et sélectionnez Modifier > Avancé.

- Sélectionnez Spécifier un certificat d'Autorité de Certification pour la vérification du endpoint distant.

- Dans la liste déroulante Certificat CA, sélectionnez un certificat.

- Cliquez sur OK.

- Cliquez sur OK.

Si vous utilisez un certificat pour l'authentification BOVPN dans Policy Manager :

- Vous devez d'abord importer le certificat.

Pour plus d'informations, consultez Gérer les Certificats de Périphérique (WSM). - Le certificat doit être reconnu en tant que certificat de type IPSec.

- Vérifiez que les certificats des périphériques situés à chaque endpoint de passerelle utilisent le même algorithme. Les deux endpoints doivent utiliser le DSS, le RSA ou le EC. L'algorithme des certificats est affiché dans le tableau figurant sur la boîte de dialogue Nouvelle Passerelle dans WatchGuard System Manager, et dans la boîte de dialogue Certificats de Firebox System Manager.

- En l'absence d'un certificat tiers ou autosigné, vous devez utiliser l'autorité de certification sur un serveur WatchGuard Management Server.

Pour plus d'informations, consultez Configurer l'autorité de certification sur Management Server.

Vérifier le Certificat

Pour contrôler un certificat dans Fireware Web UI :

- Sélectionnez Système > Certificats.

La page Certificats s'ouvre. - Dans la colonne Type, assurez-vous que IPSec ou IPSec/Web apparaît.

Pour vérifier un certificat, dans Fireware System Manager :

- Sélectionnez Affichage > Certificats.

La boîte de dialogue Certificats s'affiche. - Dans la colonne Type, assurez-vous que IPSec ou IPSec/Web apparaît.

Vérifier les certificats VPN à partir d'un serveur LDAP

Si vous y avez accès, le serveur LDAP vous permet de vérifier automatiquement les certificats utilisés pour l'authentification VPN. Vous devez avoir les informations de compte LDAP fournies par un service d'autorité de certification tiers pour utiliser cette fonctionnalité.

Pour contrôler un certificat dans Fireware Web UI :

- Sélectionnez VPN > Paramètres Globaux.

La page Paramètres VPN Globaux s'affiche.

- Activez la case à cocher Activer le serveur LDAP pour la vérification de certificats.

- Dans la zone de texte Serveur, entrez le nom ou l'adresse du serveur LDAP.

- (Facultatif) Entrez le numéro de Port.

- Enregistrez la configuration.

Votre Firebox vérifie la Liste de Révocation de Certificats (CRL) stockée sur le serveur LDAP lorsqu’une authentification de tunnel est demandée.

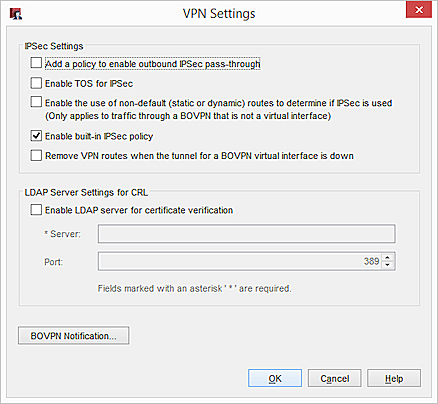

Pour contrôler un certificat dans Policy Manager:

- Sélectionnez VPN > Paramètres VPN.

La boîte de dialogue Paramètres VPN apparaît.

- Activez la case à cocher Activer le serveur LDAP pour la vérification de certificats.

- Dans la zone de texte Serveur, entrez le nom ou l'adresse du serveur LDAP.

- (Facultatif) Entrez le numéro de Port.

- Enregistrez la configuration.

Votre Firebox vérifie la Liste de Révocation de Certificats (CRL) stockée sur le serveur LDAP lorsqu’une authentification de tunnel est demandée.