À propos des Attaques Flood

Les attaques Flood sont également appelées attaques de refus de service (DoS, Denial of Service). Lors d'une attaque Flood, des personnes malveillantes envoient un volume très important de trafic à un système, l'empêchant ainsi de l'examiner et d'autoriser le trafic réseau légitime. Par exemple, une attaque ICMP Flood se produit lorsqu'un système reçoit un nombre trop important de commandes ping ICMP et il est obligé d'utiliser toutes ses ressources pour envoyer des commandes de réponse.

Le Firebox offre une protection contre les types d'attaques Flood suivants :

- IPSec

- IKE

- ICMP

- SYN

- UDP

Dans la configuration par défaut, le Firebox bloque les attaques Flood.

À Propos des Seuils d'Attaques Flood

Par exemple, si vous définissez le seuil Abandonner Attaque Flood UDP à 1 000, le périphérique commence à abandonner des paquets UDP si une interface reçoit plus de 1 000 paquets UDP par seconde. Le périphérique n'abandonne pas les autres types de trafic ni le trafic reçu sur les autres interfaces.

Le Firebox génère jusqu'à trois messages de journal par minute lorsque le débit des paquets reçus sur une interface dépasse un seuil spécifié.

Le Firebox n'abandonne pas immédiatement chaque paquet reçu dépassant le seuil spécifié. Le tableau suivant indique quand le périphérique abandonne un paquet, en fonction du débit de paquets de ce type reçus sur une interface :

| Débit de paquets reçus | Paquets abandonnés |

|---|---|

|

Inférieur au seuil |

Pas de paquet |

|

Entre une et deux fois le seuil |

25 % des paquets de ce type |

|

Plus de deux fois le seuil |

Tous les paquets de ce type |

Lorsque le débit de paquets reçus sur l'interface retombe sous le seuil, le périphérique cesse d'abandonner les paquets de ce type.

Par exemple, admettons que vous définissiez le seuil Abandonner Attaque Flood UDP à 1 800 paquets par seconde. Lorsque l'interface d'un périphérique reçoit 2 000 paquets UDP par seconde, il abandonne environ 500 paquets UDP (25 % de 2000 = 500). Lorsque l'interface du périphérique reçoit plus de 3 600 paquets UDP par seconde, le périphérique abandonne tous les paquets UDP de l'interface.

Le nombre exact de paquets abandonnés peut fluctuer quand l'interface vient de recevoir du trafic ou que le trafic augmente ou diminue.

Les Exceptions aux Sites Bloqués contournent toutes les vérifications de Gestion des Paquets par Défaut, à l'exception des attaques par usurpation et par route de l'IP source. Le périphérique n'abandonne pas le trafic provenant d'un site figurant sur la liste Exceptions aux Sites Bloqués, même si le trafic dépasse le seuil d'Attaque Flood spécifié. Dans Fireware v12.5.6/12.6.3 ou les versions ultérieures, le trafic qui serait normalement bloqué par la protection contre les Attaques Flood apparaît dans les journaux de trafic comme une attaque flood à partir d'un site d'exception.

Configurer les Seuils d'Attaques Flood

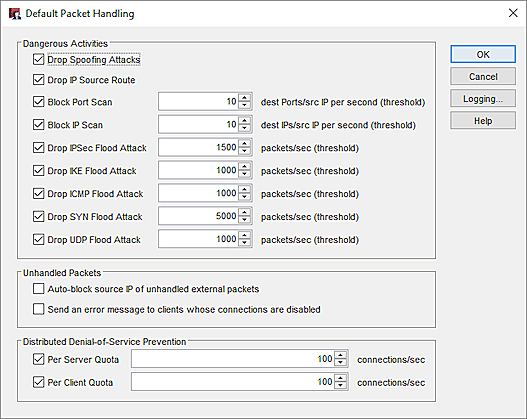

Vous pouvez activer ou désactiver la protection contre différents types d'attaques flood, et configurer les seuils relatifs au nombre de paquets autorisés par seconde.

Nous vous recommandons de modifier les valeurs par défaut de chaque seuil d'attaque flood en fonction de la quantité de trafic réseau attendue pour chaque type. Par exemple, si votre configuration comprend un réseau privé Branch Office VPN ou Mobile VPN, il peut s'avérer utile d'augmenter les seuils d'attaques flood IPSec et IKE en prévision du trafic VPN.

- Sélectionnez Pare-feu > Gestion des Paquets par Défaut.

La page de gestion des paquets par défaut s'affiche.

- Activez ou désactivez les cases à cocher Attaque Flood.

- Saisissez le nombre de paquets reçus par seconde au-delà duquel le périphérique commence à abandonner le trafic de ce type.

- Cliquez sur Enregistrer.

- Cliquez sur

.

.

Sinon, sélectionnez Configurer > Default Threat Protection > Gestion des Paquets par Défaut.

La page de gestion des paquets par défaut s'affiche.

- Activez ou désactivez les cases à cocher Attaque Flood.

- Saisissez le nombre de paquets reçus par seconde au-delà duquel le périphérique commence à abandonner le trafic de ce type.

- Cliquez sur OK.