À propos des Analyses de Port et d'Adresse IP

Les personnes malveillantes cherchent fréquemment des ports ouverts aux points de départ pour lancer des attaques réseau. Une analyse de port correspond à du trafic TCP ou UDP envoyé à une plage de ports. Il peut s'agir d'une séquence de ports ou de ports aléatoires, de 0 à 65535. Une analyse IP correspond à du trafic TCP ou UDP envoyé à une plage d'adresses réseau. Les analyses de ports examinent un ordinateur pour trouver les services qu'il utilise. Les analyses d'adresses IP examinent un réseau pour détecter les périphériques réseau qui se trouvent sur ce réseau.

Pour plus d'informations sur les ports, voir À propos des Ports.

Comment le Firebox Identifie-t-il les Analyses Réseau ?

Une analyse d'adresses IP est identifiée lorsqu'un ordinateur envoie un nombre spécifié de paquets à différentes adresses IP affectées à une interface du Firebox. Pour identifier une analyse de ports, votre Firebox compte le nombre de paquets envoyés à partir d'une adresse IP vers toute adresse IP d'une interface du Firebox. Les adresses peuvent inclure les adresses IP principales ainsi que toute adresse IP secondaire configurée sur l'interface externe. Si le nombre de paquets envoyés à différentes adresses IP ou ports de destination en une seconde est plus élevé que le nombre défini, l'adresse IP source est ajoutée à la liste des sites bloqués.

Lorsque les cases Bloquer l'Analyse de Port, Bloquer l'Analyse IP ou Bloquer automatiquement l'IP source des paquets externes non gérés sont cochées, tout le trafic entrant est examiné par le Firebox. Vous ne pouvez pas désactiver ces fonctionnalités pour des adresses IP spécifiées, des interfaces de Firebox spécifiées ou des périodes de temps différentes.

Protection Contre les Analyses de Ports et d'Adresses IP

Dans la configuration par défaut, le Firebox bloque les analyses de réseau. Vous pouvez modifier les paramètres de cette fonctionnalité et le nombre maximum autorisé d'analyses d'adresses ou de ports par seconde pour chaque adresse IP source (10 est la valeur par défaut).

Pour bloquer les attaquants plus rapidement, vous pouvez réduire le nombre maximal d'analyses autorisées de ports ou d'adresses par seconde. Cependant, si vous définissez un nombre trop bas, le Firebox peut identifier le trafic réseau légitime comme une attaque et refuser le trafic. Le risque de bloquer du trafic réseau légitime est moindre si le nombre défini est élevé mais le Firebox doit envoyer des paquets de réinitialisation TCP pour chaque connexion qu'il rejette. Ces envois utilisent de la bande passante et des ressources du Firebox et fournissent des informations sur le pare-feu à la personne malveillante.

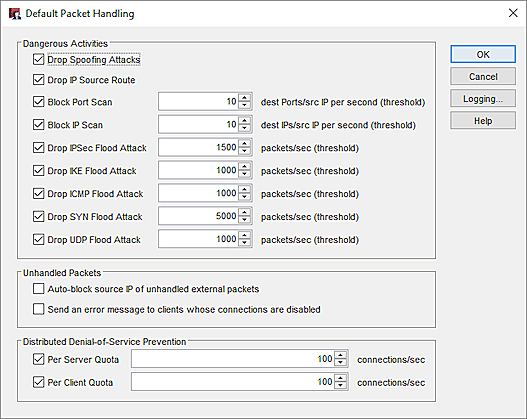

- Sélectionnez Pare-feu > Gestion des Paquets par Défaut.

La page de gestion des paquets par défaut s'affiche.

- Cochez ou décochez les cases Bloquer l'Analyse de Port et Bloquer l'Analyse IP.

- Saisissez le nombre maximal d'analyses de ports ou d'adresses par seconde à autoriser en provenance d'une même adresse IP. La valeur par défaut pour chaque exploration est de 10 secondes. Une source est donc bloquée si elle initie des connexions à 10 ports ou hôtes différents en une seconde.

- Cliquez sur Enregistrer.

Pour activer la protection contre les explorations de ports réseau dans Policy Manager :

- Cliquez sur

.

.

Sinon, sélectionnez Configurer > Default Threat Protection > Gestion des Paquets par Défaut.

La page de gestion des paquets par défaut s'affiche.

- Cochez ou décochez les cases Bloquer l'Analyse de Port et Bloquer l'Analyse IP.

- Cliquez sur les flèches pour sélectionner le nombre maximal d'analyses d'adresses ou de ports par seconde à autoriser en provenance d'une même adresse IP. La valeur par défaut pour chaque exploration est de 10 secondes. Une source est donc bloquée si elle initie des connexions à 10 ports ou hôtes différents en une seconde.

- Cliquez sur OK.