Modifier un Profil de Groupe Mobile VPN with IPSec existant

Après avoir créé un groupe Mobile VPN with IPSec, vous pouvez modifier le profil pour :

- Changer la clé partagée

- Ajouter l'accès à d'autres hôtes ou réseaux

- Limiter l'accès à un seul port de destination, port source ou protocole

- Changer les paramètres de phase 1 et de phase 2

- (Fireware v12.2.1 et versions ultérieures) Spécifier les paramètres des serveurs DNS et WINS

Configurer un groupe Mobile VPN with IPSec

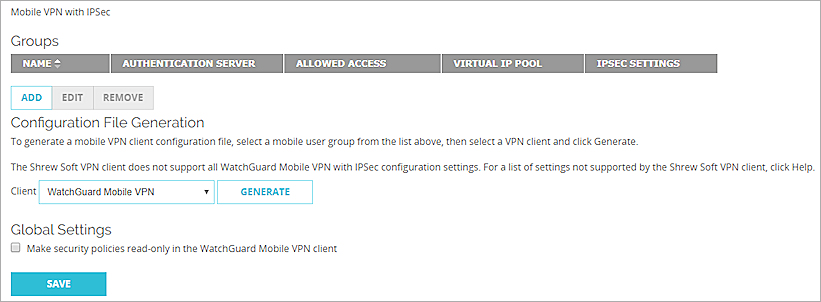

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN.

- Dans la section IPSec, sélectionnez Configurer.

La page Mobile VPN with IPSec apparaît. - (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN with IPSec.

La page Mobile VPN with IPSec apparaît.

- Dans la liste Groupes, sélectionnez un groupe et cliquez sur Modifier.

La page Paramètres Mobile User VPN with IPSec apparaît.

- Pour modifier le profil du groupe, configurez les options suivantes :

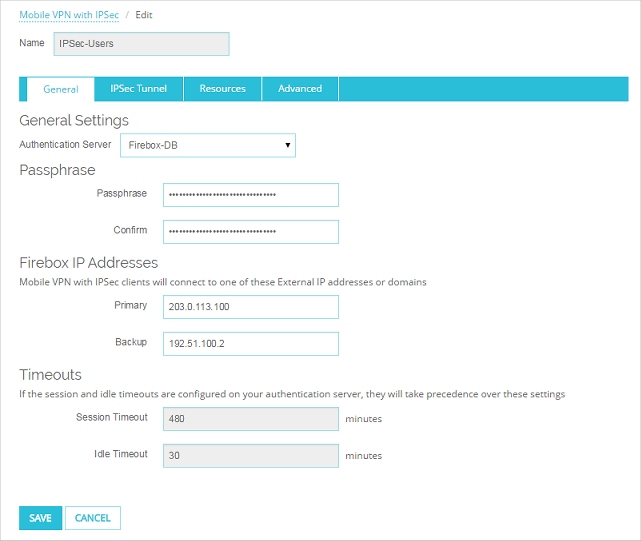

Serveur d'authentification

Sélectionnez le serveur d'authentification à utiliser pour ce groupe Mobile VPN. Vous pouvez authentifier les utilisateurs sur le Firebox (Firebox-DB) ou sur un serveur d'authentification RADIUS, VASCO, SecurID, LDAP ou Active Directory. Vérifiez que cette méthode d'authentification est activée.

Mot de Passe

Pour modifier le mot de passe de chiffrement du fichier .WGX, saisissez un nouveau mot de passe. La clé partagée peut uniquement contenir des caractères ASCII standard. Si vous utilisez un certificat pour l'authentification, il s'agit du code PIN du certificat.

Confirmer

Ressaisissez le nouveau mot de passe.

Principal

Saisissez l'adresse IP externe principale ou le domaine auquel les utilisateurs Mobile VPN de ce groupe peuvent se connecter. Il peut s'agir d'une adresse IP externe, d'une adresse IP externe secondaire ou d'un réseau local virtuel (VLAN) externe. Pour un Firebox en mode d'insertion, spécifiez l'adresse IP assignée à toutes ses interfaces.

Sauvegarde

Saisissez l'adresse IP externe de sauvegarde ou le domaine auquel les utilisateurs Mobile VPN de ce groupe peuvent se connecter. L'adresse IP de sauvegarde est facultative. Si vous ajoutez une adresse IP de secours, assurez-vous qu'il s'agisse d'une adresse IP attribuée à une interface externe ou un réseau local virtuel (VLAN) du Firebox.

Délai d'Expiration de Session

Sélectionnez la durée d'activité maximale (en minutes) d'une session Mobile VPN.

Délai d'Inactivité

Sélectionnez le délai en minutes avant que le Firebox ne ferme une session Mobile VPN inactive. Les valeurs de délai d'expiration de la session et d'inactivité de la session sont spécifiées par défaut si le serveur d'authentification ne renvoie aucune valeur de délai spécifique. Si vous utilisez le Firebox en tant que serveur d'authentification, les délais du groupe Mobile VPN sont toujours ignorés car vous définissez des délais pour chaque compte d'utilisateur du Firebox.

La valeur par défaut est de 8 heures.

Les délais d'expiration de la session et d'inactivité ne peuvent être plus longs que la valeur indiquée dans la zone de texte Durée de vie de la SA.

Pour définir cette valeur :

- Sélectionnez l'onglet Tunnel IPSec.

- Dans la rubrique Paramètres de phase 1, cliquez sur Avancés.

- Sélectionnez l'onglet Tunnel IPSec.

- Configurez ces options pour modifier les paramètres IPSec :

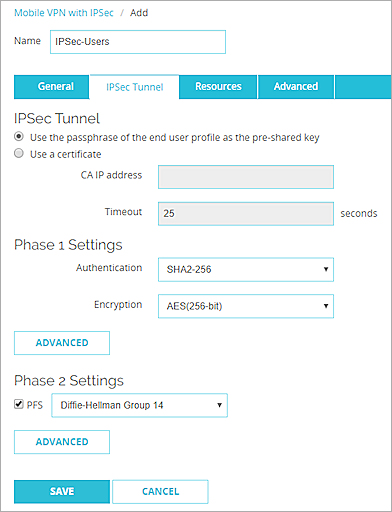

Paramètres du Tunnel IPSec

Vous pouvez utiliser une clé pré-partagée ou un certificat pour l'authentification de tunnel.

Sélectionnez Utiliser le mot de passe du profil de l'utilisateur final en tant que clé pré-partagée pour utiliser le mot de passe du profil de l'utilisateur final en tant que clé pré-partagée pour l'authentification de tunnel. Le mot de passe est défini dans l'onglet Général, dans la section Mot de Passe. Vous devez utiliser la même clé partagée sur le périphérique distant. La clé partagée peut uniquement contenir des caractères ASCII standard.

Sélectionnez Utiliser un certificat si vous désirez utiliser un certificat pour l'authentification de tunnel.

Pour plus d'informations, consultez Certificats pour l'Authentification des Tunnels Mobile VPN with IPSec (Web UI).

Si vous utilisez un certificat, vous devez également spécifier l'Adresse IP de l'Autorité de Certification et le Délai d'Expiration. Dans la zone de texte Adresse IP de l'Autorité de certification, entrez l'adresse IP du Management Server configuré en tant qu'autorité de certification. Dans la zone de texte Délai, entrez le délai en secondes avant que le client Mobile VPN with IPSec ne cesse de tenter de se connecter à l'autorité de certification s'il n'obtient pas de réponse. Il est conseillé d'utiliser le paramètre par défaut.

Paramètres de la Phase 1

Sélectionnez les méthodes d'authentification et de chiffrement de la Phase 1 pour le tunnel Mobile VPN. Pour plus d'informations sur ces paramètres, consultez À propos des algorithmes et Protocoles IPSec.

Dans la liste déroulante Authentification , sélectionnez la méthode d'authentification MD5, SHA1, SHA2-256, SHA2-384 ou SHA2-512. Astuce !

SHA-2 n'est pas pris en charge sur les périphériques XTM

Le SHA2 est pris en charge pour les connexions VPN du client WatchGuard Mobile VPN IPSec v11.32. Le SHA2 n'est pas pris en charge pour les connexions VPN des périphériques Android et iOS. De même, il n'est pas pris en charge par des versions plus anciennes du client VPN IPSec WatchGuard.

Dans la liste déroulante Chiffrement, sélectionnez le type de chiffrement AES (128 bits), AES (192 bits), AES (256 bits), DES ou 3DES. Astuce !

Pour configurer les paramètres avancés, tels que le Parcours NAT ou la clé de groupe, cliquez sur Avancé. Pour plus d'informations, consultez Définir des Paramètres de Phase 1 avancés.

Paramètres de la Phase 2

Pour modifier la proposition et les paramètres d'expiration de la clé, cliquez sur Proposition. Pour plus d'informations, consultez Définir des Paramètres de Phase 2 avancés.

Perfect Forward Secrecy (PFS) est activé par défaut. Si vous ne désactivez pas le mode PFS, sélectionnez le groupe Diffie-Hellman. Astuce !

Le mode PFS offre une plus grande protection aux clés qui sont créées au cours d'une session. Les clés générées avec le mode PFS ne sont pas produites à partir d'une clé antérieure. Si une clé antérieure est compromise après une session, les clés de la nouvelle session sont sécurisées. Pour plus d'informations, consultez À propos des Groupes Diffie-Hellman.

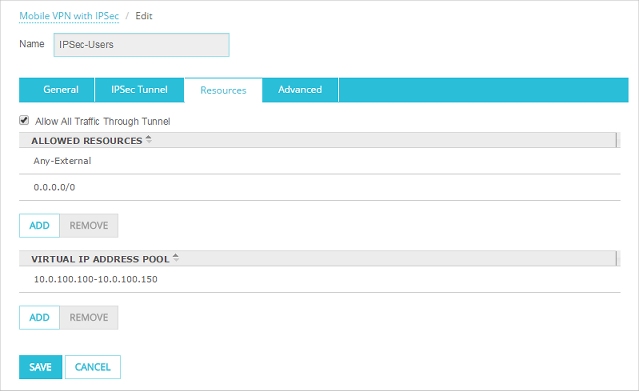

- Sélectionnez l'onglet Ressources.

- Configurez les options suivantes :

Autoriser tout le trafic à passer par le tunnel

Activez cette case à cocher pour faire passer tout le trafic Internet des utilisateurs de Mobile VPN par le tunnel VPN. Lorsque cette option est sélectionnée, le trafic Internet des utilisateurs Mobile VPN est transmis via le VPN. Le chargement des sites Web est parfois plus lent chez ces utilisateurs.

Si cette option est désactivée, le trafic Internet des utilisateurs Mobile VPN n'est pas examiné par les stratégies Firebox, mais la navigation Internet est plus rapide.

Ressources Autorisées

Cette liste répertorie les ressources réseau disponibles auprès des utilisateurs dans le groupe Mobile VPN.

Si vous sélectionnez l'option Autoriser l'Ensemble du Trafic Via le Tunnel, les valeurs par défaut de la liste Ressources Autorisées (Tout-Externe et 0.0.0.0/0) sont requises. Aucune autre ressource n'est requise. Fireware v11.12 et les versions ultérieures ne vous permettent pas de supprimer les ressources par défaut ni d'ajouter d'autres ressources lorsque cette option est sélectionnée.

Si l'option Autoriser l'Ensemble du Trafic Via le Tunnel n'est pas sélectionnée, vous pouvez ajouter ou supprimer des ressources autorisées :

- Pour ajouter une adresse IP ou une adresse IP réseau à la liste des ressources réseau, sélectionnez IP d'hôte ou IP du réseau, entrez l'adresse et cliquez sur Ajouter.

- Pour supprimer une adresse IP ou une adresse IP réseau dans la liste des ressources, sélectionnez une ressource et cliquez sur Supprimer.

Si vous modifiez les ressources autorisées, la liste des ressources est automatiquement mise à jour dans la stratégie Mobile VPNwith IPSec par défaut pour ce groupe uniquement. Les ressources ne sont pas automatiquement mises à jour pour les autres stratégie Mobile VPN with IPSec du groupe. Vous devez modifier les ressources autorisées dans les stratégies Mobile VPN with IPSec et les mettre à jour, le cas échéant. Pour plus d'informations, consultez Configurer les Stratégies pour Filtrer le Trafic IPSec Mobile VPN.

Pool d'adresses IP virtuelles

Les adresses IP internes utilisées par les utilisateurs Mobile VPN sur le tunnel apparaissent dans cette liste. Ces adresses ne peuvent être utilisées par aucun des périphériques réseau ou des autres groupes Mobile VPN.

- Pour ajouter une adresse IP d'hôte ou une adresse IP réseau au pool d'adresses IP virtuelles, sélectionnez IP d'hôte ou IP réseau, saisissez l'adresse puis cliquez sur Ajouter.

- Pour supprimer une adresse IP hôte ou réseau du pool virtuel d'adresses IP, sélectionnez l'adresse concernée et cliquez sur Supprimer.

Pour plus d'informations sur les adresses IP virtuelles, consultez Adresses IP Virtuelles et Mobile VPN.

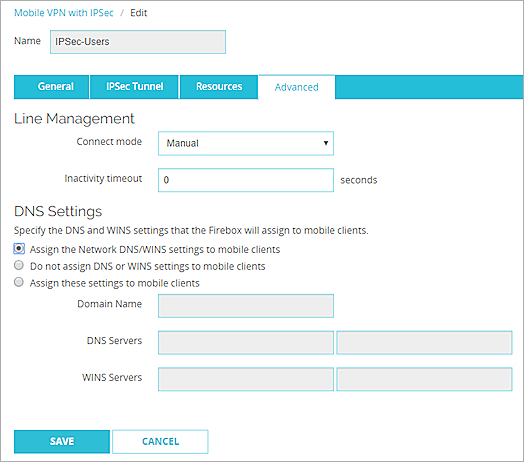

- Sélectionnez l'onglet Avancé.

- Configurez les paramètres Gestion de ligne :

Mode de connexion

Manuel— Dans ce mode, l'utilisateur doit démarrer le tunnel VPN manuellement. Cela est le paramètre par défaut. Le client n'essaie pas de redémarrer le tunnel VPN automatiquement si le tunnel VPN devient inactif. Pour établir le tunnel VPN, cliquez sur Connexion dans le client Mobile VPN. Vous pouvez également faire un clic droit sur l'icône Mobile VPN de la barre d'outils du bureau Windows puis cliquer sur Connexion.

Automatique — Dans ce mode, le client essaie de démarrer la connexion lorsque votre ordinateur envoie des données vers un hôte distant par le tunnel VPN. Si le tunnel VPN tombe en panne, le client essaie automatiquement de redémarrer le tunnel VPN lorsqu'une application de l'ordinateur client envoie des données à un hôte distant.

Variable — Dans ce mode, l'utilisateur doit cliquer sur Connexion pour établir manuellement le tunnel VPN la première fois. Lorsque l'utilisateur démarre le tunnel, il s'exécute en mode automatique jusqu'à ce que l'utilisateur clique sur Déconnecter. Si le tunnel VPN est interrompu avant que l'utilisateur ne clique sur Déconnexion, le client tente automatiquement de rétablir le tunnel VPN lorsqu'une application de l'ordinateur client envoie des données à un hôte distant.

Délai d'inactivité

Le délai d'inactivité indique la durée séparant la dernière transmission de données via le tunnel de la déconnexion automatique du tunnel par le client. Le délai d'inactivité peut avoir une valeur maximale de 65,535 secondes. Par défaut, le délai d'inactivité est fixé à 0. Avec cette valeur de 0 par défaut, le client VPN ne déconnectera pas automatiquement un tunnel établi après une période d'inactivité. L'utilisateur doit déconnecter le tunnel manuellement.

Les paramètres par défaut de gestion de ligne sont Manuelle et 0 seconde. Si vous modifiez l'un de ces paramètres, vous devez utiliser le fichier .INI pour configurer le logiciel client.

- (Fireware v12.2.1 et versions ultérieures) Configurer les paramètres DNS :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres DNS et WINS que vous spécifiez dans Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS ou WINS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres de nom de domaine, de serveur DNS et de serveur WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 10.0.2.53 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS.

Pour de plus amples informations concernant les paramètres des serveurs DNS et WINS des utilisateurs Mobile VPN with IPSec, consultez Configurer les Serveurs DNS et WINS pour Mobile VPN with IPSec.

- Cliquez sur Enregistrer.

La page Mobile VPN with IPSec apparaît. - Cliquez sur Enregistrer.

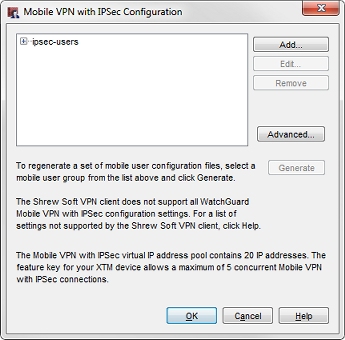

- (Fireware v12.3 et versions ultérieures) Sélectionnez VPN > Mobile VPN > IPSec.

- (Fireware v12.2.1 et versions antérieures) Sélectionnez VPN > Mobile VPN with IPSec.

La boîte de dialogue Configuration de Mobile VPN with IPSec s'affiche.

- Dans la liste des profils, sélectionnez le groupe à modifier.

- Cliquez sur Modifier.

La boîte de dialogue Modifier Mobile VPN with IPSec s'affiche.

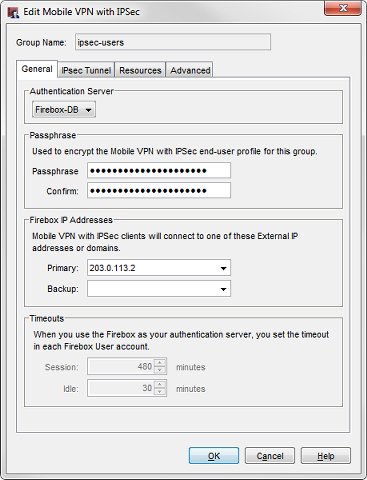

- Sous l'onglet Général, modifiez le profil de groupe et configurez les paramètres suivants :

Serveur d'authentification

Sélectionnez le serveur d'authentification à utiliser pour ce groupe Mobile VPN. Vous pouvez authentifier les utilisateurs avec la base de données interne du Firebox (Firebox-DB) ou au moyen d'un serveur d'authentification RADIUS, VASCO, SecurID, LDAP ou Active Directory.

Pour configurer votre serveur d'authentification, sélectionnez Configuration > Authentification > Serveurs d'Authentification.

Mot de Passe

Entrez un mot de passe pour chiffrer le profil Mobile VPN (fichier .wgx) que vous distribuez aux utilisateurs de ce groupe. La clé partagée peut uniquement contenir des caractères ASCII standard. Si vous utilisez un certificat pour l'authentification, il s'agit du code PIN du certificat.

Confirmer

Entrez de nouveau le mot de passe.

Principal

Sélectionnez ou entrez l'adresse IP externe principale ou le domaine auquel les utilisateurs de Mobile VPN de ce groupe peuvent se connecter. Il peut s'agir d'une adresse IP externe, d'une adresse IP externe secondaire ou d'un réseau local virtuel (VLAN) externe. Pour un Firebox en mode d'insertion, utilisez l'adresse IP assignée à toutes ses interfaces.

Sauvegarde

Sélectionnez ou saisissez l'adresse IP externe de secours ou le domaine auquel les utilisateurs Mobile VPN de ce groupe peuvent se connecter. L'adresse IP de sauvegarde est facultative. Si vous ajoutez une adresse IP de secours, assurez-vous qu'il s'agisse d'une adresse IP attribuée à une interface externe ou un réseau local virtuel (VLAN) du Firebox.

Session

Sélectionnez la durée d'activité maximale (en minutes) d'une session Mobile VPN.

Inactivité

Sélectionnez le délai en minutes avant que le Firebox ne ferme une session Mobile VPN inactive. Les valeurs de délai d'expiration de la session et d'inactivité de la session sont spécifiées par défaut si le serveur d'authentification ne renvoie aucune valeur de délai spécifique. Si vous utilisez le Firebox en tant que serveur d'authentification, les délais du groupe Mobile VPN sont toujours ignorés car vous définissez des délais pour chaque compte d'utilisateur du Firebox.

Les délais de session et d'inactivité ne peuvent pas être supérieurs à la valeur du champ Durée de Vie de la SA. Pour définir cette valeur, dans l'onglet Tunnel IPSec de la boîte de dialogue Modifier Mobile VPN with IPSec, cliquez sur Avancé. La valeur par défaut est de 8 heures.

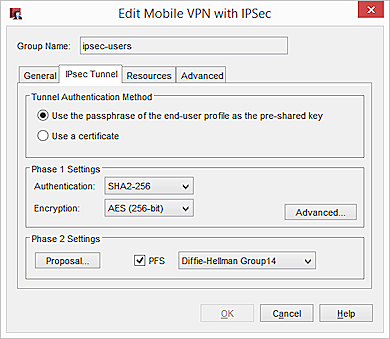

- Sélectionnez l'onglet Tunnel IPSec.

- Modifiez les paramètres du tunnel IPSec :

Méthode d'authentification de tunnel

Vous pouvez utiliser une clé pré-partagée ou un certificat pour l'authentification de tunnel.

Sélectionnez Utiliser le mot de passe du profil de l'utilisateur final en tant que clé pré-partagée pour utiliser le mot de passe du profil de l'utilisateur final en tant que clé pré-partagée pour l'authentification de tunnel. Vous devez utiliser la même clé partagée sur le périphérique distant. Utilisez uniquement des caractères ASCII standard dans la clé partagée.

Sélectionnez Utiliser un certificat si vous désirez utiliser un certificat pour l'authentification de tunnel. Pour plus d'informations, consultez Certificats pour l'Authentification des Tunnels Mobile VPN with IPSec (WSM).

Si vous utilisez un certificat, vous devez également spécifier l'Adresse IP de l'Autorité de Certification et le Délai d'Expiration. Dans la zone de texte Adresse IP de l'Autorité de certification, entrez l'adresse IP du Management Server configuré en tant qu'autorité de certification. Dans la zone de texte Délai, entrez le délai en secondes avant que le client Mobile VPN with IPSec ne cesse de tenter de se connecter à l'autorité de certification s'il n'obtient pas de réponse. Il est conseillé de conserver le paramètre par défaut.

Paramètres de la Phase 1

Sélectionnez les méthodes d'authentification et de chiffrement de la Phase 1 pour le tunnel Mobile VPN. Pour plus d'informations sur ces paramètres, consultez À propos des algorithmes et Protocoles IPSec.

Dans la liste déroulante Authentification , sélectionnez la méthode d'authentification MD5, SHA1, SHA2-256, SHA2-384 ou SHA2-512. Astuce !

SHA-2 n'est pas pris en charge sur les périphériques XTM

Le SHA2 est pris en charge pour les connexions VPN du client WatchGuard Mobile VPN IPSec v11.32. Le SHA2 n'est pas pris en charge pour les connexions VPN des périphériques Android et iOS. De même, il n'est pas pris en charge par des versions plus anciennes du client VPN IPSec WatchGuard.

Dans la liste déroulante Chiffrement, sélectionnez le type de chiffrement AES (128 bits), AES (192 bits), AES (256 bits), DES ou 3DES. Astuce !

Pour configurer les paramètres avancés, tels que le Parcours NAT ou la clé de groupe, cliquez sur Avancé. Pour plus d'informations, consultez Définir des Paramètres de Phase 1 avancés.

Paramètres de la Phase 2

Pour modifier la proposition et les paramètres d'expiration de la clé, cliquez sur Proposition. Pour plus d'informations, consultez Définir des Paramètres de Phase 2 avancés.

Perfect Forward Secrecy (PFS) est activé par défaut. Si vous ne désactivez pas le mode PFS, sélectionnez le groupe Diffie-Hellman. Astuce !

Le mode PFS offre une plus grande protection aux clés qui sont créées au cours d'une session. Les clés générées avec le mode PFS ne sont pas produites à partir d'une clé antérieure. Si une clé antérieure est compromise après une session, les clés de la nouvelle session sont sécurisées. Pour plus d'informations, consultez À propos des Groupes Diffie-Hellman.

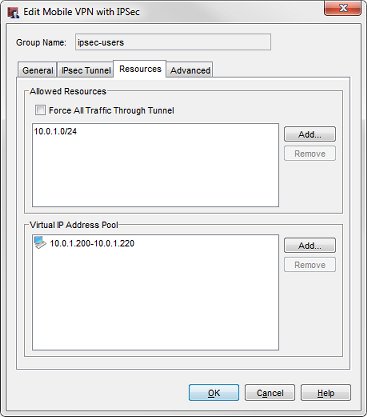

- Sélectionnez l'onglet Ressources.

- Ajoutez ou supprimez des ressources réseau autorisées et des adresses IP virtuelles :

Forcer tout le trafic à passer par le tunnel

Pour faire passer tout le trafic Internet des utilisateurs de Mobile VPN par le tunnel VPN, cochez cette case. Lorsque cette option est sélectionnée, le trafic Internet des utilisateurs Mobile VPN est transmis via le VPN et le chargement des sites Web est parfois plus lent.

Si cette option est désactivée, le trafic Internet des utilisateurs Mobile VPN n'est pas examiné par les stratégies Firebox, mais la navigation Internet est plus rapide.

Liste des ressources autorisées

Cette liste affiche les ressources auxquelles les utilisateurs du groupe peuvent accéder sur le réseau.

Si vous sélectionnez l'option Forcer l'Ensemble du Trafic Via le Tunnel, les valeurs par défaut de la liste Ressources Autorisées (Tout-Externe et 0.0.0.0/0) sont requises. Aucune autre ressource n'est requise. Fireware v11.12 et les versions ultérieures ne vous permettent pas de supprimer les ressources par défaut ni d'ajouter d'autres ressources lorsque cette option est sélectionnée.

Si l'option Forcer l'Ensemble du Trafic Via le Tunnel n'est pas sélectionnée, vous pouvez ajouter ou supprimer des ressources autorisées :

- Pour ajouter une adresse IP d'hôte ou une adresse IP réseau à la liste des ressources autorisées, cliquez sur Ajouter.

- Pour supprimer une adresse IP d'hôte ou une adresse IP réseau de la liste des ressources autorisées, sélectionnez une ressource puis cliquez sur Supprimer.

Si vous modifiez les ressources autorisées, la liste des ressources n'est pas automatiquement mise à jour dans les stratégies Mobile VPN with IPSec de ce groupe. Vous devez modifier manuellement les ressources autorisées dans les stratégies Mobile VPN with IPSec et les mettre à jour si nécessaire. Pour plus d'informations, consultez Configurer les Stratégies pour Filtrer le Trafic IPSec Mobile VPN

Pool d'adresses IP virtuelles

Cette liste affiche les adresses IP internes utilisées par les utilisateurs de Mobile VPN sur le tunnel. Elles ne sont utilisées qu'en cas de nécessité.

Cliquez sur Ajouter pour ajouter une adresse IP d'hôte ou une plage d'adresses IP d'hôtes au pool d'adresses IP virtuelles.

Cliquez sur Supprimer pour supprimer l'adresse IP de l'hôte ou la plage d'adresses IP d'hôtes sélectionné(e) du pool d'adresses IP virtuelles.

Pour plus d'informations sur les adresses IP virtuelles, consultez Adresses IP Virtuelles et Mobile VPN.

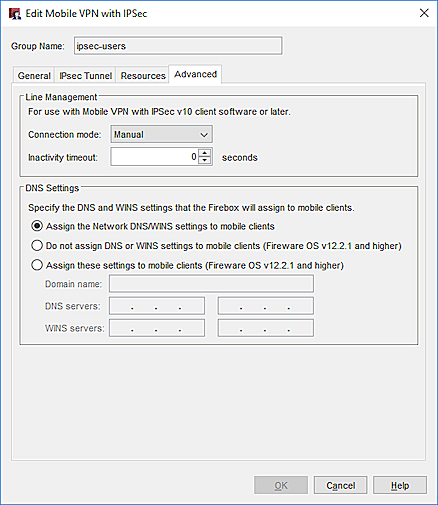

- Sélectionnez l'onglet Avancé.

- Configurez les paramètres Gestion de ligne :

Mode de connexion

Manuel— Dans ce mode, l'utilisateur doit démarrer le tunnel VPN manuellement. Cela est le paramètre par défaut. Le client n'essaie pas de redémarrer le tunnel VPN automatiquement si le tunnel VPN devient inactif. Pour établir le tunnel VPN, cliquez sur Connexion dans le client Mobile VPN. Vous pouvez également faire un clic droit sur l'icône Mobile VPN de la barre d'outils du bureau Windows puis cliquer sur Connexion.

Automatique — Dans ce mode, le client essaie de démarrer la connexion lorsque votre ordinateur envoie des données vers un hôte distant par le tunnel VPN. Si le tunnel VPN tombe en panne, le client essaie automatiquement de redémarrer le tunnel VPN lorsqu'une application de l'ordinateur client envoie des données à un hôte distant.

Variable — Dans ce mode, l'utilisateur doit cliquer sur Connexion pour établir manuellement le tunnel VPN la première fois. Lorsque l'utilisateur démarre le tunnel, il s'exécute en mode automatique jusqu'à ce que l'utilisateur clique sur Déconnecter. Si le tunnel VPN tombe en panne avant que l'utilisateur ne clique sur Déconnecter, le client essaie automatiquement de redémarrer le tunnel VPN lorsqu'une application de l'ordinateur client envoie des données à un hôte distant.

Délai d'inactivité

Le délai d'inactivité indique la durée séparant la dernière transmission de données via le tunnel de la déconnexion automatique du tunnel par le client. Le délai d'inactivité peut avoir une valeur maximale de 65,535 secondes. Par défaut, le délai d'inactivité est fixé à 0. Avec cette valeur de 0 par défaut, le client VPN ne déconnectera pas automatiquement un tunnel établi après une période d'inactivité. L'utilisateur doit déconnecter le tunnel manuellement.

Les paramètres par défaut de gestion de ligne sont Manuelle et 0 seconde. Si vous modifiez ce paramètre, vous devez utiliser le fichier .INI pour configurer le logiciel client.

- (Fireware v12.2.1 et versions ultérieures) Configurer les paramètres DNS :

Assigner les paramètres DNS/WINS réseau aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres DNS et WINS que vous spécifiez dans Réseau > Interfaces > DNS/WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 dans les paramètres DNS/WINS Réseau, les clients Mobile VPN utilisent 10.0.2.53 comme serveur DNS.

Par défaut, le paramètre Assigner les paramètres DNS/WINS réseau aux clients mobiles est sélectionné pour les nouvelles configurations Mobile VPN.

Ne pas assigner de paramètres DNS ou WINS aux clients mobiles

Si vous sélectionnez cette option, les clients n'obtiennent pas les paramètres DNS ou WINS du Firebox.

Assigner ces paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles obtiennent les paramètres de nom de domaine, de serveur DNS et de serveur WINS que vous spécifiez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 10.0.2.53 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu'à deux adresses IP de serveur DNS et jusqu'à deux adresses IP de serveur WINS.

Pour de plus amples informations concernant les paramètres des serveurs DNS et WINS des utilisateurs Mobile VPN with IPSec, consultez Configurer les Serveurs DNS et WINS pour Mobile VPN with IPSec.

- Cliquez sur OK.

- Enregistrez la configuration sur le Firebox.

Les utilisateurs membres du groupe que vous modifiez ne peuvent pas se connecter tant qu'ils n'ont pas importé le fichier de configuration correct dans leur logiciel Client Mobile VPN IPSec WatchGuard. Vous devez générer le fichier de configuration et le mettre à la disposition des utilisateurs finaux.

Pour plus d'informations, consultez Générer les Fichiers de Configuration Mobile VPN with IPSec.

Voir Également

Générer les Fichiers de Configuration Mobile VPN with IPSec

Configurer les Serveurs DNS et WINS pour Mobile VPN with IPSec