Bouclage NAT et 1-to-1 NAT

Le bouclage NAT permet à un utilisateur des réseaux approuvés ou facultatifs de se connecter à un serveur public avec le nom de domaine ou l'adresse IP publique du serveur si le serveur se trouve sur la même interface physique du Firebox. Pour vous aider à comprendre comment configurer un bouclage NAT avec la règle 1-to-1 NAT :

L'entreprise ABC dispose d'un serveur HTTP sur une interface de Firebox approuvée. Elle utilise une règle 1-to-1 NAT pour faire correspondre l'adresse IP publique au serveur interne. L'entreprise souhaite autoriser les utilisateurs de l'interface approuvée à utiliser l'adresse IP publique ou le nom de domaine pour accéder à ce serveur public.

Dans cet exemple, nous supposons que la configuration 1-to-1 NAT existe :

- L'interface approuvée est configurée avec un réseau principal, 10.0.1.0/24

- Le serveur HTTP est connecté physiquement au réseau sur l'interface approuvée et est doté de l'adresse IP 10.0.1.5.

- L'interface approuvée est également configurée avec un réseau secondaire, 192.168.2.0/24.

- Un serveur dont l'adresse IP publique 203.0.113.5 est relié à un hôte du réseau interne par une règle 1-to-1 NAT.

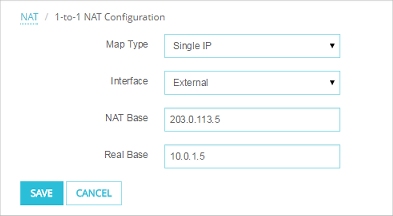

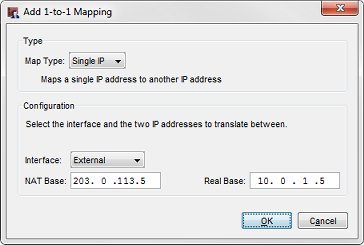

La configuration exemple 1-to-1 NAT est paramétrée de la façon suivante :

Interface — Externe Base NAT — 203.0.113.5, Base Réelle — 10.0.1.5

s

s

La configuration 1-to-1 existante dans Policy Manager

Afin d'activer le bouclage NAT pour tous les utilisateurs connectés à l'interface approuvée, vous devez :

- Vérifier qu'il existe une entrée 1-to-1 NAT pour chaque interface utilisée par le trafic lorsque les ordinateurs internes accèdent à l'adresse IP publique 203.0.113.5 avec connexion de bouclage NAT.

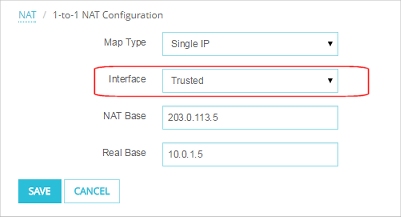

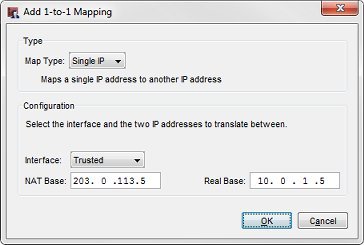

Dans cet exemple, vous devez ajouter un autre mappage 1-to-1 NAT pour l'appliquer au trafic qui part de l'interface approuvée. Le nouveau mappage 1-to-1 est identique au précédent, à l'exception du fait que l'option Interface est définie sur Approuvée au lieu d'Externe.

Le mappage 1-to-1 NAT dans Fireware Web UI

Le mappage 1-to-1 NAT dans Policy Manager

Après avoir ajouté la seconde entrée 1-to-1 NAT, le Firebox possède deux mappages 1-to-1 NAT : un pour l'interface externe et un pour l'interface approuvée.

Interface — Externe, Base NAT — 203.0.113.5, Base Réelle — 10.0.1.5

Interface — Approuvée, Base NAT — 203.0.113.5, Base Réelle — 10.0.1.5

- Ajoutez pour chaque réseau une entrée de traduction d'adresses réseau dynamique sur l'interface à laquelle le serveur est connecté.

- Le champ De de l'entrée de traduction d'adresses réseau dynamique est l'adresse IP du réseau à partir duquel les ordinateurs accèdent à l'adresse IP 1-to-1 NAT avec bouclage NAT.

- Le champ À de l'entrée de traduction d'adresses réseau dynamique est l'adresse de base NAT du mappage 1-to-1 NAT.

Dans cet exemple, l'interface approuvée comporte deux réseaux définis et nous souhaitons autoriser les utilisateurs des deux réseaux à accéder au serveur HTTP avec l'adresse IP publique ou le nom d'hôte du serveur. Nous devons ajouter deux entrées de traduction d'adresses réseau dynamique.

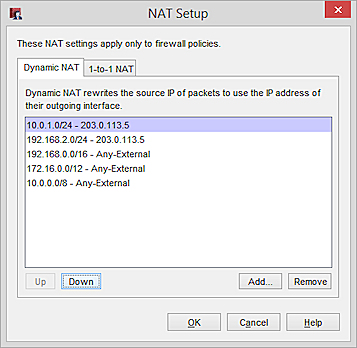

Dans l'onglet NAT Dynamique de la boîte de dialogue Configuration NAT, ajoutez deux règles de traduction d'adresses réseau dynamique :

10.0.1.0/24 – 203.0.113.5

192.168.2.0/24 – 203.0.113.5

La configuration de traduction d'adresses réseau dynamique dans Policy Manager

Si vous envisagez d'utiliser le bouclage NAT avec un grand nombre d'adresses IP, vous pouvez spécifier une plage d'adresses IP ou un sous-réseau dans le champ À de la règle de NAT Dynamique.

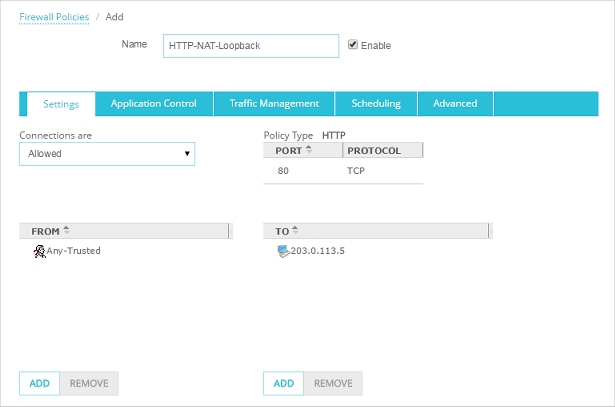

- Ajoutez une stratégie pour autoriser les utilisateurs de votre réseau approuvé à utiliser l'adresse IP publique ou le nom de domaine pour accéder au serveur public sur le réseau approuvé. Dans cet exemple :

De

Tout-Approuvé

À

203.0.113.5

La stratégie de bouclage NAT dans Policy Manager

La stratégie de bouclage NAT dans Fireware Web UI

L'adresse IP publique à laquelle les utilisateurs veulent se connecter est 203.0.113.5.