Utiliser le Vérificateur de Stratégies pour Trouver une Stratégie

Vous pouvez utiliser le Vérificateur de Stratégies pour déterminer la façon dont votre Firebox gère le trafic pour un protocole particulier entre une source et une destination de votre choix. Il peut être un outil de dépannage utile si votre Firebox autorise ou refuse inopinément le trafic ou si vous voulez être sûr que vos stratégies gèrent bien le trafic comme prévu. En fonction des paramètres que vous spécifiez, le Vérificateur de Stratégies envoie un paquet test par l'intermédiaire de votre Firebox pour voir comment le périphérique gère le paquet. Si une stratégie gère le trafic, le vérificateur de stratégies met cette stratégie en évidence dans la liste des Stratégies de pare-feu.

Lorsque vous exécutez le vérificateur de stratégies, vous devez spécifier les paramètres suivants :

- Une interface — Toute interface de périphérique active (physique, VLAN ou pont), SSL-VPN, Tout-BOVPN ou Tout-MUVPN

- Un protocole — Ping, TCP ou UDP

- Des adresses IP source et de destination

- Des ports source et de destination — S'applique uniquement si vous choisissez TCP ou UDP comme Protocole.

Les résultats peuvent inclure l'un des détails suivants :

- Type de stratégie

- Nom de stratégie

- Une action

- Une interface

- Adresse IP dynamique de source ou de destination

- Un port NAT source ou de destination

Pour exécuter le vérificateur de stratégies :

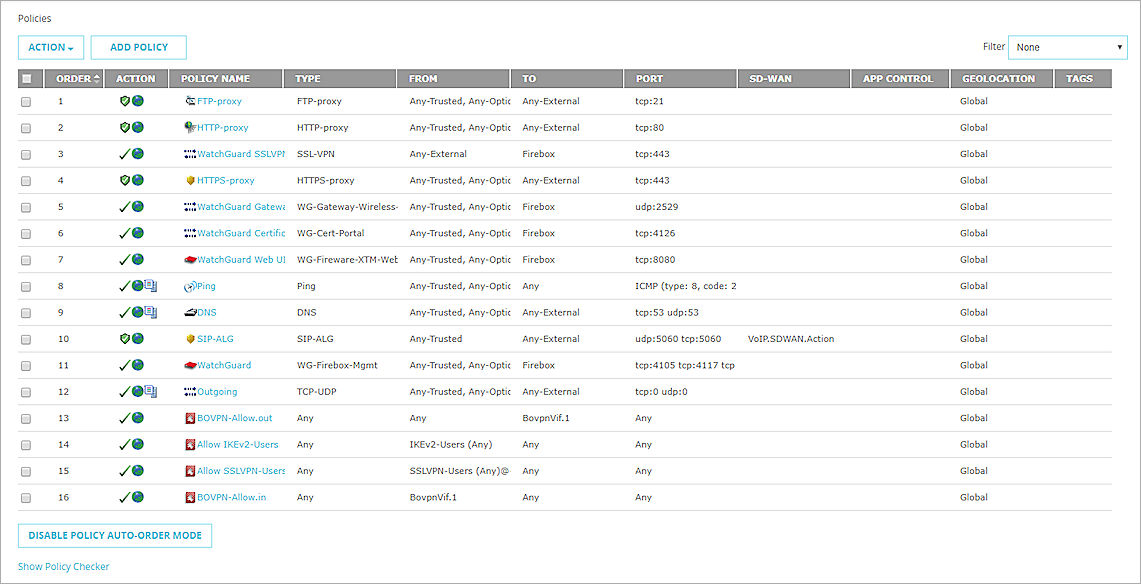

- Sélectionnez Pare-Feu > Stratégies de Pare-Feu.

La page Stratégies de pare-feu s'affiche.

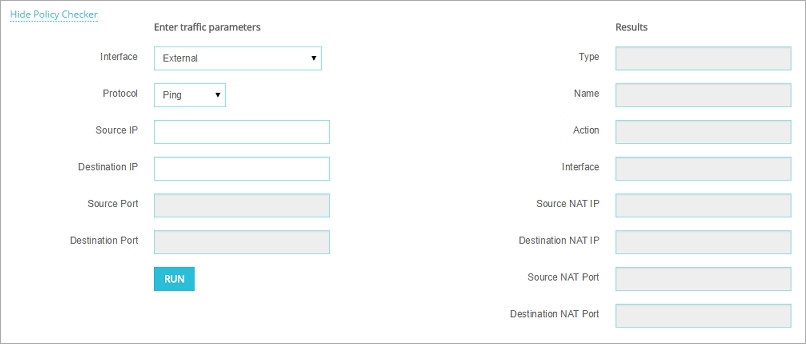

- Cliquez sur Afficher le vérificateur de stratégies.

La section du vérificateur de stratégies apparaît.

- Dans la liste déroulante Interface, sélectionnez une interface active sur votre Firebox.

- Dans la liste déroulante Protocole, sélectionnez une option : Ping, TCP ou UDP.

- Dans la zone de texte IP Source, saisissez l'adresse IP source du trafic.

- Dans la zone de texte IP de Destination, saisissez l'adresse IP de destination du trafic.

- Si vous avez sélectionné TCP ou UDP pour le Protocole, saisissez ou sélectionnez le port pour la source du trafic dans la zone de texte Port de Source.

Si vous avez sélectionné le protocole ping, la zone de texte Port est désactivée. - Si vous avez sélectionné TCP ou UDP pour le Protocole, saisissez ou sélectionnez le port pour la destination du trafic dans la zone de texte Port de Destination.

Si vous avez sélectionné le protocole ping, la zone de texte Port est désactivée. - Cliquez sur Exécuter le vérificateur de stratégies.

Les résultats s'affichent dans le champ Résultats.

Lire les Résultats

Si le paquet était géré par une stratégie, les détails de cette stratégie apparaissent dans le champ Résultats et la stratégie est en surbrillance dans la liste des Stratégies de pare-feu.

Si le paquet n'a pas été géré par une stratégie, mais bien par un autre moyen (comme par exemple une correspondance de site hostile), cette information apparaît dans la section Résultats, mais rien n'est mis en évidence dans la liste des Stratégies de pare-feu.

Les seuls éléments qui comprennent toujours une valeur dans la section Résultats sont les éléments Nom et Type. Les valeurs de tous les autres éléments ne sont présentes que si elles ont été établies.

| Élément | Valeur | Description |

|---|---|---|

| Type | Stratégie | Le paquet a été autorisé ou refusé par une stratégie. |

| Sécurité | Le paquet a été abandonné par quelque chose d'autre qu'une stratégie (par exemple une correspondance de site bloqué), et une mesure de sécurité a été déclenchée. | |

| Non Concluant | Une erreur est survenue dans l'interprétation de la disposition du paquet. | |

| Nom | Dépend de la valeur de Type |

Si le type était Stratégie, le nom de la stratégie apparaît. Toutes les stratégies ne sont pas exposées. Si le nom de stratégie est inconnu, vous pouvez examiner le fichier de configuration pour plus d'informations sur la stratégie. Si le type était Sécurité, la fonction de sécurité apparaît (par exemple, Sites bloqués). L'ensemble des fonctions de sécurité prises en charge peut varier d'une version à l'autre.

Si le type était Non concluant, le nom est Non spécifié. |

| Action | Autoriser | Le paquet a été autorisé. |

| Refuser | Le paquet a été refusé. Ce résultat est toujours obtenu lorsque le type est Sécurité. | |

| Interface | Nom d'interface | L'interface de sortie. Il s'agit du nom défini par l'utilisateur (par exemple, Externe), et non du nom du système (par exemple, eth0). |

| IP NAT Source | Adresse IP | L'adresse IP dont l'adresse IP d'origine de source a été modifiée par NAT. |

| Port NAT Source | Port TCP/UDP | Le port TCP ou UDP modifié par la traduction d'adresses réseau depuis le port source original. |

| IP NAT de Destination | Adresse IP | L'adresse IP dont l'adresse IP d'origine de destination a été modifiée par NAT. |

| Port NAT de Destination | Port TCP/UDP | Le port TCP ou UDP modifié par la traduction d'adresses réseau depuis le port de destination original. |