Avant d'activer DNSWatch, il est important de planifier son intégration dans votre réseau. Cette section explique comment DNSWatch s'intègre aux :

- Réseaux possédant un serveur DNS local

- Réseaux sans serveur DNS local

- Configurations Mobile VPN

- Plusieurs réseaux internes

- Configurations BOVPN

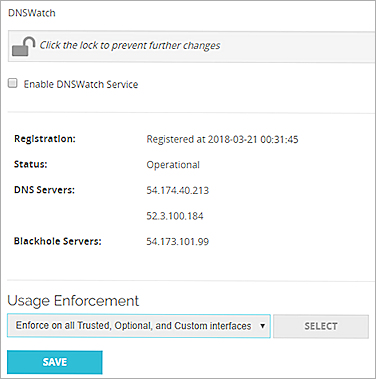

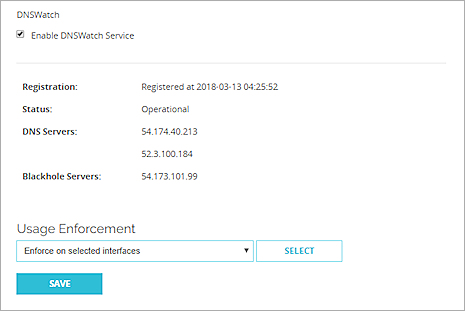

Lorsque vous activez DNSWatch sur le Firebox, vous configurez un paramètre de contrôle de DNSWatch, qui contrôle les requêtes DNS sortantes que le Firebox redirige vers DNSWatch. Si vous préférez désactiver l'application de DNSWatch et que vous disposez d'un serveur DNS local, consultez Exemples de configuration de Firebox DNSWatch. Dans tous les autres exemples de cette rubrique, l'application de DNSWatch est activée.

Pour de plus amples informations concernant les paramètres de contrôle, consultez Activer DNSWatch sur Votre Firebox.

Exemple de configurations

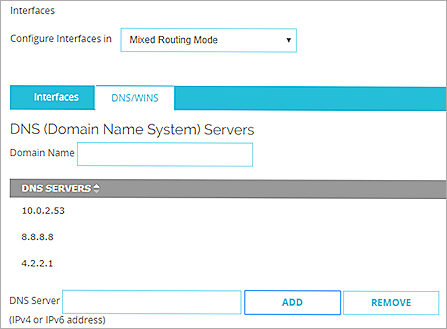

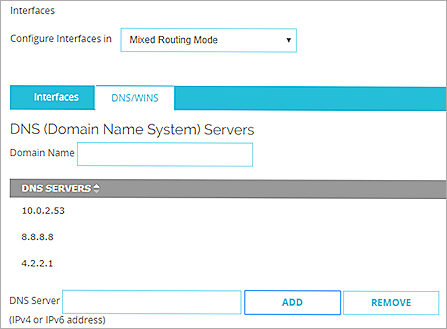

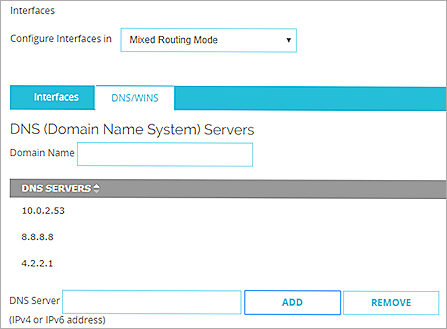

Ces exemples décrivent le mode de configuration de DNSWatch et des autres paramètres DNS sur le Firebox et votre réseau. Dans ces exemples, votre Firebox est en mode de Routage Mixte, qui est le mode réseau par défaut.

Si vous souhaitez que DNSWatch protège votre réseau, mais que vous ne désirez pas activer le contrôle DNSWatch, vous pouvez utiliser la configuration de cet exemple. Cette configuration est la plus commune.

Configuration réseau

DHCP

Dans cet exemple, votre réseau comporte des clients DHCP et le serveur DHCP est le Firebox ou un serveur DHCP local.

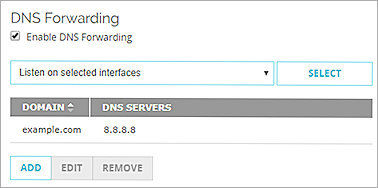

Si le Firebox est votre serveur DHCP, activez le transfert DNS sur le Firebox. Lorsque le transfert DNS est activé et que le Firebox est configuré comme serveur DHCP, le Firebox fournit sa propre adresse IP comme serveur DNS aux clients DHCP.

Si vous disposez d'un serveur DHCP local, vous pouvez le configurer de manière à l'attribuer aux clients DHCP.

DNS

Sur votre serveur DNS local, nous vous recommandons de configurer un redirecteur pour l'adresse IP du Firebox.

Dans notre exemple, nous configurons un redirecteur pour l'adresse IP du Firebox 10.0.1.1 sous Windows Server 2016.

Vous pouvez également configurer des redirecteurs pointant vers les adresses IP DNSWatch.

Vous pouvez obtenir ces adresses IP à partir du Tableau de bord DNSWatch, qui indique toutes les adresses IP régionales de DNSWatch. Les adresses IP de DNSWatch se résolvent au domaine dnswatch.watchguard.com. Pour de plus amples informations concernant le Tableau de bord DNSWatch, consultez Tableau de bord de DNSWatch. En cas de modification des adresses IP de DNSWatch, vous devez remplacer manuellement ces redirecteurs par les nouvelles adresses IP.

Si vous spécifiez des serveurs DNSWatch comme redirecteurs, nous vous recommandons de ne pas configurer d'autres redirecteurs que des adresses IP DNSWatch. Si votre serveur DNS est configuré pour contacter les redirecteurs DNS simultanément et non séquentiellement, certaines requêtes DNS peuvent être envoyées à des serveurs DNS différents de DNSWatch. Cela signifie que vos utilisateurs ne seront pas toujours protégés par DNSWatch.

Il est possible que le cache de votre serveur DNS local contienne des entrées correspondant aux domaines que DNSWatch considère malveillants. Nous vous recommandons de vider le cache DNS des serveurs DNS locaux après avoir activé DNSWatch. Lorsque vous videz le cache, les requêtes DNS des ressources externes sont résolues par DNSWatch et non par cache du serveur DNS local.

Pour de plus amples informations concernant les paramètres de transfert DNS de votre serveur, consultez la documentation de votre système d'exploitation.

DNSWatch n'est pas compatible avec les indications de racine. Si vous avez configuré les redirecteurs et les indications de racine sur un serveur Windows, les indications de racine sont utilisées si les redirecteurs ne répondent pas. Pour obtenir de meilleurs résultats avec DNSWatch, nous vous recommandons de désactiver l'option Utiliser les indications de racine si aucun redirecteur n'est disponible dans l'onglet Redirecteurs.

Configuration du Firebox

L'un de vos réseaux internes se situe sur l'interface Approuvée.

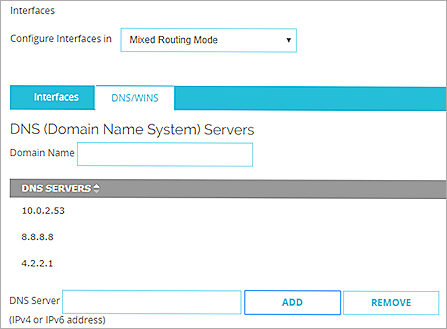

La liste Serveur Réseau (Global) comprend votre serveur DNS ainsi que les serveurs DNS publics. Motif courants d'ajout du serveur DNS local à la configuration du Firebox :

- Vous souhaitez que le Firebox assigne le serveur DNS local via DHCP, mais un serveur DNS d'Interface n'est pas configuré sur le Firebox.

- Vous souhaitez que les utilisateurs mobile VPN utilisent le serveur DNS local spécifié dans la liste des Serveurs (Globaux) du Réseau pour la résolution des domaines locaux.

Pour un exemple de configuration DNSWatch pour les utilisateurs Mobile VPN, consultez l'Exemple 5 de cette rubrique.

Le serveur DNS local doit figurer en tête de liste afin que la résolution DNS du domaine local fonctionne.

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

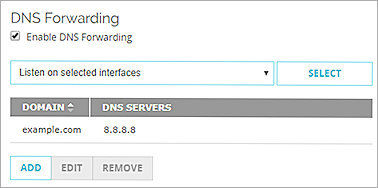

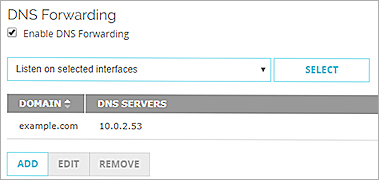

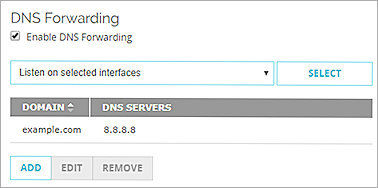

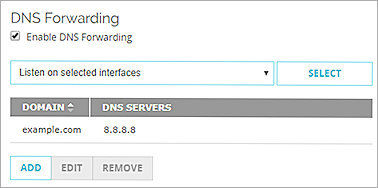

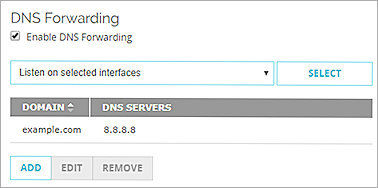

DNSWatch possède des serveurs régionaux aux États-Unis (Est des États-Unis), dans l'UE (Irlande) et dans la région APAC (Japon et Australie). S'il est important pour vos utilisateurs de se connecter à des serveurs situés dans d'autres régions d'un domaine, vous pouvez ajouter une règle de transfert DNS conditionnel. Dans la règle, spécifiez le nom de domaine et le serveur DNS public de votre choix.

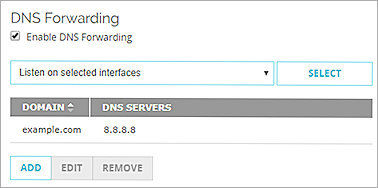

Par exemple, vous pouvez configurer une règle de transfert DNS qui redirige les requêtes des utilisateurs d'exemple.com vers 8.8.8.8 et non vers DNSWatch.

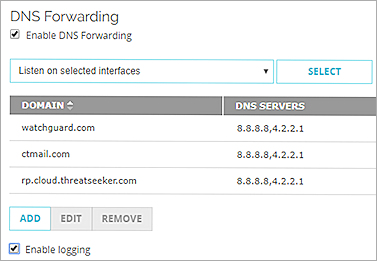

DNSWatch comprend une liste d'exceptions qui empêche les requêtes DNS destinées aux domaines de service WatchGuard d'être transmises à DNSWatch. Lorsque le contrôle est désactivé, cette liste d'exceptions n'est pas utilisée. Si vous désactivez le contrôle DNSWatch, nous vous recommandons de configurer des règles de transfert DNS conditionnel pour les domaines de service WatchGuard watchguard.com, ctmail.com et rp.cloud.threatseeker.com si vous les utilisez. Les règles que vous configurez agissent de sorte que ces services se connectent au serveur régional le plus proche.

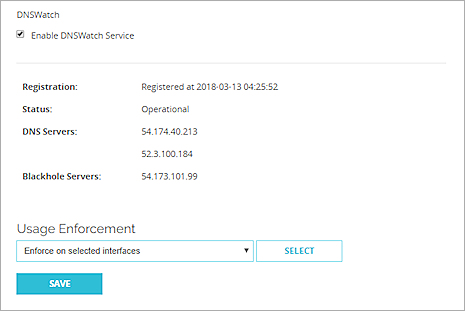

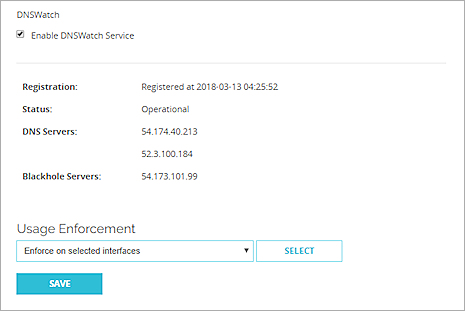

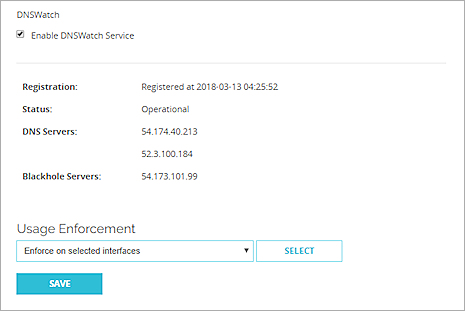

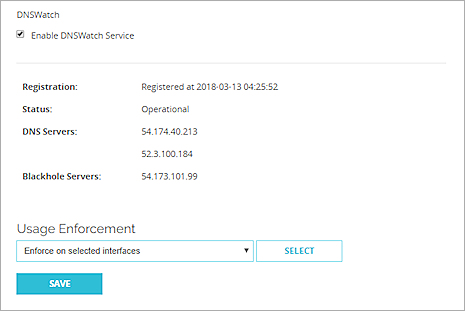

Configuration DNSWatch

Désactivez le contrôle DNSWatch. Lorsque le contrôle DNSWatch est désactivé, les requêtes DNS des hôtes de votre réseau ne sont pas envoyées à DNSWatch, sauf si l'hôte est configuré manuellement de manière à utiliser les serveurs DNS DNSWatch. Cependant, le Firebox utilise DNSWatch pour ses propres requêtes DNS.

Requêtes DNS des Ressources Internes

Si un hôte de votre réseau envoie une requête DNS correspondant à une ressource interne de votre réseau, le serveur DNS local résout la requête.

Si le Firebox lui-même génère une requête correspondant à une ressource locale, le résolveur du Firebox la transmet au serveur DNS local.

Requêtes DNS des Ressources Externes

Si le Firebox est configuré comme serveur DHCP et que le transfert DNS est activé

Si un hôte de votre réseau envoie une requête DNS correspondant à une ressource externe, cette requête est transmise à l'adresse IP du Firebox. Le Firebox résout la requête à partir des informations mises en cache, la transmet à un serveur DNS spécifié dans une règle de transfert DNS conditionnel ou la transmet à DNSWatch.

Si vous disposez d'un serveur DHCP local et que vous y avez configuré un redirecteur pour l'adresse IP du Firebox

Si un hôte de votre réseau envoie une requête DNS correspondant à une ressource externe, le serveur DNS local la redirige vers le Firebox. Le Firebox résout la requête à partir des informations mises en cache ou la transmet à DNSWatch.

Si vous avez également activé le transfert DNS sur le Firebox et que la requête DNS correspond à une règle de transfert DNS sur le Firebox, ce dernier transmet la requête au serveur DNS spécifié dans cette règle.

Si vous possédez un serveur DHCP local et que vous avez configuré des redirecteurs sur votre serveur DNS local pour les adresses IP de DNSWatch

Si un hôte de votre réseau envoie une requête DNS correspondant à une ressource externe, le serveur DNS local la redirige vers DNSWatch.

Si vous avez également activé le transfert DNS sur le Firebox et que la requête DNS correspond à une règle de transfert DNS sur le Firebox, ce dernier transmet la requête au serveur DNS spécifié dans cette règle.

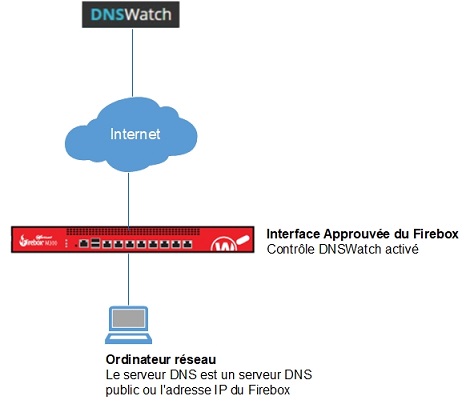

Dans cet exemple, votre réseau ne comprend pas de serveur DNS local.

Dans les paramètres DNSWatch, activez le contrôle. Lorsque le contrôle est activé, le Firebox surveille le trafic du port 53 sur votre réseau. Le Firebox redirige toutes les requêtes DNS sortantes de votre réseau vers DNSWatch, même si les hôtes de votre réseau sont configurés manuellement avec d'autres serveurs DNS.

DNSWatch possède des serveurs régionaux aux États-Unis (Est des États-Unis), dans l'UE (Irlande) et dans la région APAC (Japon et Australie). S'il est important pour vos utilisateurs de se connecter à des serveurs régionaux situés dans d'autres régions d'un domaine donné, vous pouvez ajouter une règle de transfert DNS conditionnel. Dans la règle, spécifiez le nom de domaine et le serveur DNS public de votre choix.

Par exemple, vous pouvez configurer une règle de transfert DNS qui redirige les requêtes des utilisateurs d'exemple.com vers 8.8.8.8 et non vers DNSWatch.

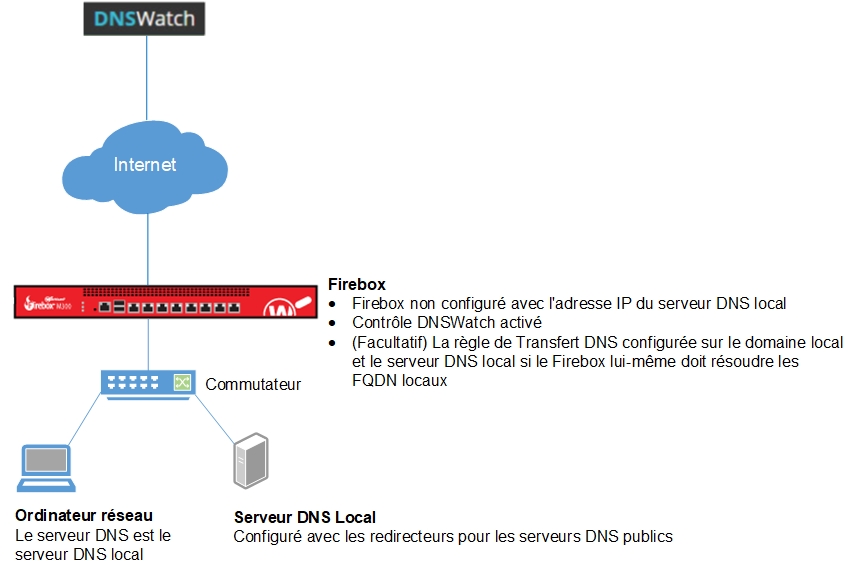

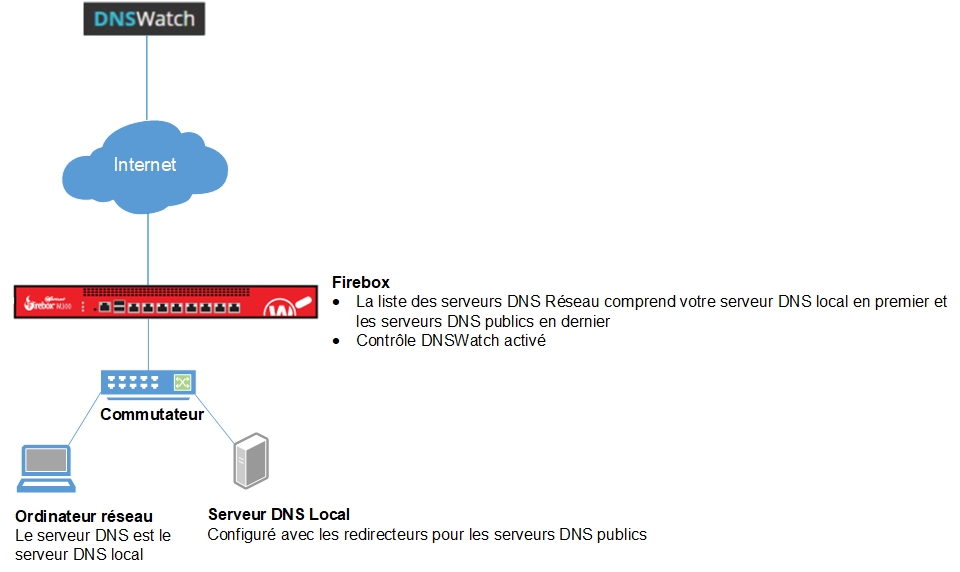

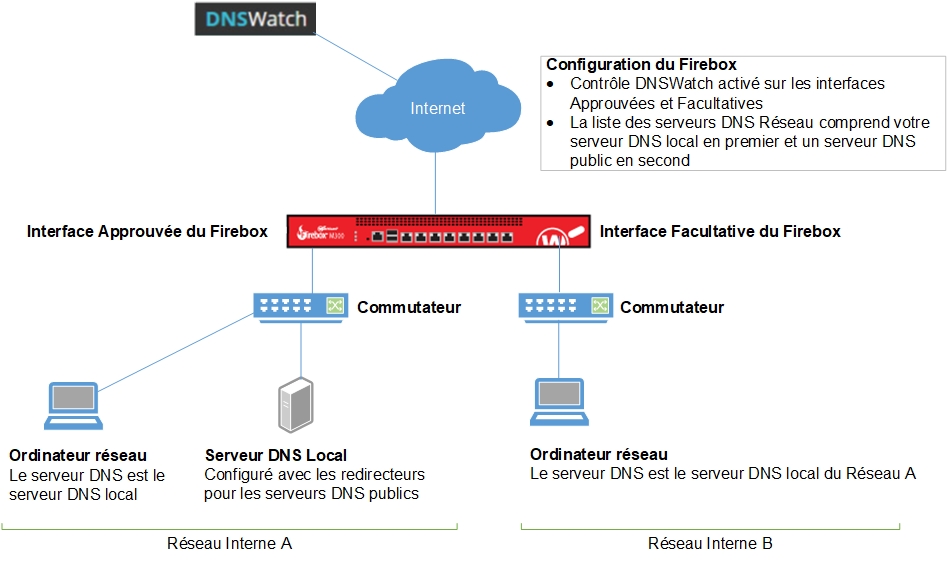

Dans cet exemple, votre réseau présente cette configuration.

Configuration du réseau local

Votre serveur DNS local possède des redirecteurs pour les serveurs DNS publics. Dans notre exemple, nous configurons les redirecteurs de 8.8.8.8 et 4.2.2.1 sous Windows Server 2016.

Il est possible que le cache de votre serveur DNS local contienne des entrées correspondant aux domaines que DNSWatch considère malveillants. Nous vous recommandons de vider le cache DNS des serveurs DNS locaux après avoir activé DNSWatch.

Pour de plus amples informations concernant les paramètres de transfert DNS de votre serveur, consultez la documentation de votre système d'exploitation.

DNSWatch n'est pas compatible avec les indications de racine. Si vous avez configuré les redirecteurs et les indications de racine sur un serveur Windows, les indications de racine sont utilisées si les redirecteurs ne répondent pas. Pour obtenir de meilleurs résultats avec DNSWatch, nous vous recommandons de désactiver l'option Utiliser les indications de racine si aucun redirecteur n'est disponible dans l'onglet Redirecteurs.

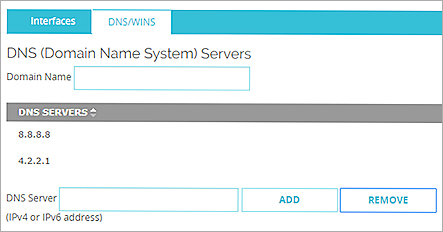

Configuration du Firebox

L'un de vos réseaux internes se situe sur l'interface Approuvée.

La liste des Serveurs Réseau (Global) comprend uniquement les serveurs DNS publics :

- 8.8.8.8

- 4.2.2.1

Il est également possible de configurer une règle de transfert DNS si le Firebox lui-même doit résoudre les noms d'hôte locaux.

DNSWatch possède des serveurs régionaux aux États-Unis (Est des États-Unis), dans l'UE (Irlande) et dans la région APAC (Japon et Australie). S'il est important pour vos utilisateurs de se connecter à des serveurs situés dans d'autres régions d'un domaine, vous pouvez ajouter une règle de transfert DNS conditionnel. Dans la règle, spécifiez le nom de domaine et le serveur DNS public de votre choix.

Par exemple, vous pouvez configurer une règle de transfert DNS qui transmet les requêtes des utilisateurs correspondant à un domaine à 8.8.8.8 et non à DNSWatch.

Configuration DNSWatch

Dans les paramètres DNSWatch, activez le contrôle. Lorsque le contrôle est activé, le Firebox surveille le trafic du port 53 sur votre réseau. Le Firebox redirige toutes les requêtes DNS sortantes de votre réseau vers DNSWatch, même si les hôtes de votre réseau sont configurés manuellement avec d'autres serveurs DNS.

Requêtes DNS des Ressources Internes

Si un hôte de votre réseau envoie une requête DNS correspondant à une ressource interne de votre réseau, le serveur DNS local résout la requête.

Si le Firebox lui-même génère une requête correspondant à une ressource locale du réseau example.com, il utilise la règle de transfert DNS que vous avez configurée pour example.com pour rediriger la requête vers le serveur DNS local, à savoir 10.0.2.53 dans notre exemple.

Requêtes DNS des Ressources Externes

Si un hôte de votre réseau envoie une requête DNS correspondant à une ressource externe, le serveur DNS local la redirige vers les redirecteurs d'adresses IP publiques configurés sur le serveur. Cependant, étant donné que le contrôle DNSWatch est activé, lorsque le Firebox détecte ce trafic, il résout la requête à partir des informations mises en cache ou la transmet à DNSWatch.

Dans cet exemple, votre réseau présente cette configuration.

Configuration du réseau local

Votre serveur DNS local possède des redirecteurs pour les serveurs DNS publics. Dans notre exemple, nous configurons les redirecteurs de 8.8.8.8 et 4.2.2.1 sous Windows Server 2016.

Il est possible que le cache de votre serveur DNS local contienne des entrées correspondant aux domaines que DNSWatch considère malveillants. Nous vous recommandons de vider le cache DNS des serveurs DNS locaux après avoir activé DNSWatch. Lorsque vous videz le cache, les requêtes DNS des ressources externes sont résolues par DNSWatch et non par cache du serveur DNS local.

Pour de plus amples informations concernant les paramètres de transfert DNS de votre serveur, consultez la documentation de votre système d'exploitation.

DNSWatch n'est pas compatible avec les indications de racine. Si vous avez configuré les redirecteurs et les indications de racine sur un serveur Windows, les indications de racine sont utilisées si les redirecteurs ne répondent pas. Pour obtenir de meilleurs résultats avec DNSWatch, nous vous recommandons de désactiver l'option Utiliser les indications de racine si aucun redirecteur n'est disponible dans l'onglet Redirecteurs.

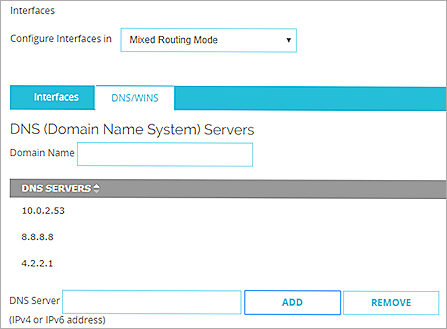

Configuration du Firebox

L'un de vos réseaux internes se situe sur l'interface Approuvée.

La liste Serveur Réseau (Global) comprend votre serveur DNS ainsi que les serveurs DNS publics. Motif courants d'ajout du serveur DNS local à la configuration du Firebox :

- Vous souhaitez que le Firebox assigne le serveur DNS local via DHCP, mais un serveur DNS d'Interface n'est pas configuré sur le Firebox.

- Vous souhaitez que les utilisateurs mobile VPN utilisent le serveur DNS local spécifié dans la liste des Serveurs (Globaux) du Réseau pour la résolution des domaines locaux.

Pour un exemple de configuration DNSWatch pour les utilisateurs Mobile VPN, consultez l'Exemple 5 de cette rubrique.

Le serveur DNS local doit figurer en tête de liste afin que la résolution DNS de votre domaine local fonctionne.

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

DNSWatch possède des serveurs régionaux aux États-Unis (Est des États-Unis), dans l'UE (Irlande) et dans la région APAC (Japon et Australie). S'il est important pour vos utilisateurs de se connecter à des serveurs régionaux situés dans d'autres régions d'un domaine, vous pouvez ajouter une règle de transfert DNS conditionnel. Dans la règle, spécifiez le nom de domaine et le serveur DNS public de votre choix.

Par exemple, vous pouvez configurer une règle de transfert DNS qui redirige les requêtes des utilisateurs d'exemple.com vers 8.8.8.8 et non vers DNSWatch.

Configuration DNSWatch

Dans les paramètres DNSWatch, activez le contrôle. Lorsque le contrôle est activé, le Firebox surveille le trafic du port 53 sur votre réseau. Le Firebox redirige toutes les requêtes DNS sortantes de votre réseau vers DNSWatch, même si les hôtes de votre réseau sont configurés manuellement avec d'autres serveurs DNS.

Requêtes DNS des Ressources Internes

Si un hôte de votre réseau envoie une requête DNS correspondant à une ressource interne de votre réseau, le serveur DNS local résout la requête.

Si le Firebox lui-même génère une requête correspondant à une ressource locale, le résolveur du Firebox la transmet au serveur DNS local.

Requêtes DNS des Ressources Externes

Si un hôte de votre réseau envoie une requête DNS correspondant à une ressource externe, le serveur DNS local la redirige vers les redirecteurs d'adresses IP publiques configurés sur le serveur. Cependant, étant donné que le contrôle DNSWatch est activé, lorsque le Firebox détecte ce trafic, il résout la requête à partir des informations mises en cache ou la transmet à DNSWatch.

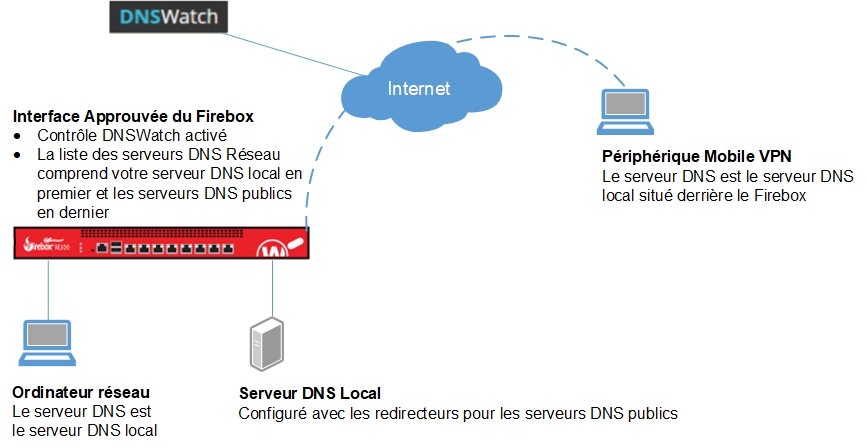

Afin de protéger les utilisateurs Mobile VPN avec DNSWatch, vous devez disposer au minimum d'un serveur DNS local sur votre réseau. Cette opération est nécessaire, car le contrôle DNSWatch s'applique uniquement aux hôtes de vos interfaces Approuvées, Facultatives ou Personnalisées. Le trafic des utilisateurs Mobile VPN est acheminé sur l'interface Externe, ce qui signifie que le contrôle DNSWatch ne s'y applique pas. Cependant, si les utilisateurs Mobile VPN envoient des requêtes DNS à un serveur DNS local situé derrière votre Firebox, le contrôle DNSWatch s'applique.

Dans cet exemple, votre réseau présente cette configuration.

Configuration du réseau local

Votre serveur DNS local possède des redirecteurs pour les serveurs DNS publics. Dans notre exemple, nous configurons les redirecteurs de 8.8.8.8 et 4.2.2.1 sous Windows Server 2016.

Il est possible que le cache de votre serveur DNS local contienne des entrées correspondant aux domaines que DNSWatch considère malveillants. Nous vous recommandons de vider le cache DNS des serveurs DNS locaux après avoir activé DNSWatch. Lorsque vous videz le cache, les requêtes DNS des ressources externes sont résolues par DNSWatch et non par cache du serveur DNS local.

Pour de plus amples informations concernant les paramètres de transfert DNS de votre serveur, consultez la documentation de votre système d'exploitation.

DNSWatch n'est pas compatible avec les indications de racine. Si vous avez configuré les redirecteurs et les indications de racine sur un serveur Windows, les indications de racine sont utilisées si les redirecteurs ne répondent pas. Pour obtenir de meilleurs résultats avec DNSWatch, nous vous recommandons de désactiver l'option Utiliser les indications de racine si aucun redirecteur n'est disponible dans l'onglet Redirecteurs.

Configuration du Firebox

L'un de vos réseaux internes se situe sur l'interface Approuvée.

La liste des Serveurs Réseau (Global) comprend votre serveur DNS local et les serveurs DNS publics :

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

Une ou plusieurs fonctions Mobile VPN sont activées : Mobile VPN with IKEv2, Mobile VPN with SSL, Mobile VPN with L2TP ou Mobile VPN with IPSec.

Si les fonctions Mobile VPN du Firebox sont configurées pour utiliser la liste (Globale) des serveurs DNS du réseau, le serveur DNS local doit apparaitre en premier dans la liste pour que la résolution DNS du domaine local fonctionne pour les utilisateurs mobiles.

Lorsqu'un client Mobile VPN se connecte au VPN, le client se voit attribuer des paramètres de serveur DNS basés sur les paramètres que vous avez configurés sur le Firebox :

DNS pour les utilisateurs Mobile VPN dans Fireware v12.2.1 et versions ultérieures

- Dans notre exemple, les clients Mobile VPN utilisent la liste des serveurs DNS Réseau du Firebox.

Cela signifie que les clients Mobile VPN obtiennent le premier serveur DNS configuré dans la liste des Serveurs DNS Réseau du Firebox (10.0.2.53 dans notre exemple) et un serveur DNS DNSWatch. Dans toutes les configurations Mobile VPN, il s'agit du paramètre DNS par défaut. - Si vous préférez ne pas utiliser la liste des Serveurs DNS Réseau, vous pouvez choisir de spécifier des paramètres de serveur DNS qui s'appliquent uniquement aux utilisateurs Mobile VPN.

Dans la configuration Mobile VPN, assurez-vous que le serveur DNS local apparait en haut de la liste. Vous devez également spécifier un serveur DNS DNSWatch. Si l'adresse IP de DNSWatch change, vous devez mettre à jour manuellement les paramètres DNS dans la configuration Mobile VPN avec les nouvelles adresses IP. Astuce !

DNS pour les utilisateurs Mobile VPN dans Fireware v12.2 et les versions antérieures

- Dans notre exemple, les clients Mobile VPN with IPSec, Mobile VPN with L2TP et Mobile VPN with IKEv2 obtiennent le premier serveur DNS configuré dans la liste des Serveurs DNS Réseau du Firebox (10.0.2.53 dans notre exemple) et un serveur DNS DNSWatch.

- Vous ne pouvez pas choisir de spécifier des paramètres de serveur DNS qui s'appliqueraient uniquement aux utilisateurs Mobile VPN IKEv2, IPSec ou L2TP.

- Pour Mobile VPN with SSL, les clients Mobile VPN obtiennent les serveurs DNS configurés dans les paramètres de Mobile VPN with SSL.

Dans la configuration de Mobile VPN with SSL, assurez-vous que le serveur DNS local apparait en haut de la liste. Vous devez également spécifier un serveur DNS DNSWatch. Si l'adresse IP de DNSWatch change, vous devez mettre à jour manuellement Mobile VPN with SSL en indiquant les nouvelles adresses IP. Astuce !

Pour plus d'informations sur les paramètres DNS des clients Mobile VPN, consultez DNS et Mobile VPN.

DNSWatch possède des serveurs régionaux aux États-Unis (Est des États-Unis), dans l'UE (Irlande) et dans la région APAC (Japon et Australie). S'il est important pour vos utilisateurs de se connecter à des serveurs régionaux situés dans d'autres régions d'un domaine, vous pouvez ajouter une règle de transfert DNS conditionnel. Dans la règle, spécifiez le nom de domaine et le serveur DNS public de votre choix. Par exemple, vous pouvez configurer une règle de transfert DNS qui redirige les requêtes des utilisateurs d'exemple.com vers 8.8.8.8 et non vers DNSWatch.

Configuration DNSWatch

Dans les paramètres DNSWatch, activez le contrôle. Ce paramètre s'applique uniquement aux réseaux internes connectés aux interfaces Approuvées, Facultatives et Personnalisées. Lorsque le contrôle est activé, le Firebox surveille le trafic du port 53 sur votre réseau. Le Firebox redirige toutes les requêtes DNS sortantes de votre réseau vers DNSWatch, même si les hôtes de votre réseau sont configurés manuellement avec d'autres serveurs DNS.

Le contrôle DNSWatch ne s'applique pas à l'interface Externe, ni ainsi aux utilisateurs Mobile VPN. Cependant, les utilisateurs mobiles VPN sont protégés par DNSWatch s'ils envoient des requêtes DNS via le tunnel VPN à votre serveur DNS local.

Dans notre exemple, lorsque les clients Mobile VPN se connectent au Firebox, ils obtiennent le serveur DNS local 10.0.2.53.

Dans cet exemple, les clients Mobile VPN obtiennent également une adresse IP du serveur DNS DNSWatch. Si le serveur DNS local situé derrière votre Firebox n'est pas disponible, le client mobile VPN envoie les requêtes DNS au serveur DNS DNSWatch. Cependant, DNSWatch agit uniquement en tant que résolveur DNS public dans ce cas. DNSWatch ne parvient pas à éviter les connexions aux domaines malveillants connus, car les requêtes DNS proviennent d'utilisateurs Mobile VPN et non d'un Firebox enregistré sur DNSWatch.

Requêtes DNS des Ressources Internes et Externes

Pour les connexions VPN en tunnel intégral et séparé, toutes les requêtes DNS des utilisateurs mobiles transitent par le tunnel VPN vers le Firebox. Si le serveur DNS local situé derrière le Firebox ne parvient pas à résoudre la requête, il l'adresse au premier redirecteur DNS de sa liste, à savoir 8.8.8.8 dans notre exemple.

Cependant, étant donné que le contrôle DNSWatch est activé, le Firebox surveille le trafic réseau sur le port 53. Le résolveur du Firebox recherche dans sa mémoire cache de manière à résoudre la requête. Si les informations mises en cache ne parviennent pas résoudre la requête, le Firebox la transmet à DNSWatch.

Dans cet exemple, votre réseau présente cette configuration.

Configuration du réseau local

Sur le Réseau A, vous possédez un serveur DNS local comprenant des redirecteurs pour les serveurs DNS publics. Les hôtes du réseau B utilisent le serveur DNS local du réseau A.

Le serveur DNS local dispose de redirecteurs pour 8.8.8.8 et 4.2.2.1. Dans notre exemple, nous configurons les redirecteurs sous Windows Server 2016.

Il est possible que le cache de votre serveur DNS local contienne des entrées correspondant aux domaines que DNSWatch considère malveillants. Nous vous recommandons de vider le cache DNS des serveurs DNS locaux après avoir activé DNSWatch. Lorsque vous videz le cache, les requêtes DNS des ressources externes sont résolues par DNSWatch et non par cache du serveur DNS local.

Pour de plus amples informations concernant les paramètres de transfert DNS de votre serveur, consultez la documentation de votre système d'exploitation.

DNSWatch n'est pas compatible avec les indications de racine. Si vous avez configuré les redirecteurs et les indications de racine sur un serveur Windows, les indications de racine sont utilisées si les redirecteurs ne répondent pas. Pour obtenir de meilleurs résultats avec DNSWatch, nous vous recommandons de désactiver l'option Utiliser les indications de racine si aucun redirecteur n'est disponible dans l'onglet Redirecteurs.

Configuration du Firebox

Vous possédez deux réseaux internes sur un Firebox.

La liste Serveur Réseau (Global) comprend votre serveur DNS ainsi que les serveurs DNS publics. Le serveur DNS local doit figurer en tête de liste.

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

DNSWatch possède des serveurs régionaux aux États-Unis (Est des États-Unis), dans l'UE (Irlande) et dans la région APAC (Japon et Australie). S'il est important pour vos utilisateurs de se connecter à des serveurs régionaux situés dans d'autres régions d'un domaine, vous pouvez ajouter une règle de transfert DNS conditionnel. Dans la règle, spécifiez le nom de domaine et le serveur DNS public de votre choix.

Par exemple, vous pouvez configurer une règle de transfert DNS qui redirige les requêtes des utilisateurs d'exemple.com vers 8.8.8.8 et non vers DNSWatch.

La configuration de votre Firebox doit également comprendre une stratégie autorisant le trafic DNS entre le Réseau A et le Réseau B.

Configuration DNSWatch

Dans les paramètres DNSWatch, activez le contrôle. Lorsque le contrôle est activé, le Firebox surveille le trafic du port 53 sur votre réseau. Le Firebox redirige toutes les requêtes DNS sortantes de votre réseau vers DNSWatch, même si les hôtes de votre réseau sont configurés manuellement avec d'autres serveurs DNS.

Requêtes DNS des Ressources Internes

Si un hôte du réseau A envoie une requête DNS correspondant une ressource interne, le serveur DNS local du réseau A résout la requête.

Si un hôte du réseau B envoie une requête DNS correspondant une ressource interne, le serveur DNS local du réseau A résout la requête.

Si le Firebox lui-même génère une requête correspondant à une ressource locale, le résolveur du Firebox la transmet au serveur DNS local sur le réseau A.

Requêtes DNS des Ressources Externes

Si un hôte du Réseau A ou B envoie une requête DNS correspondant à une ressource externe, le serveur DNS local du Réseau A la redirige vers les redirecteurs d'adresses IP publiques configurés sur le serveur. Cependant, étant donné que le contrôle DNSWatch est activé, lorsque le Firebox détecte ce trafic, il résout la requête à partir des informations mises en cache ou la transmet à DNSWatch.

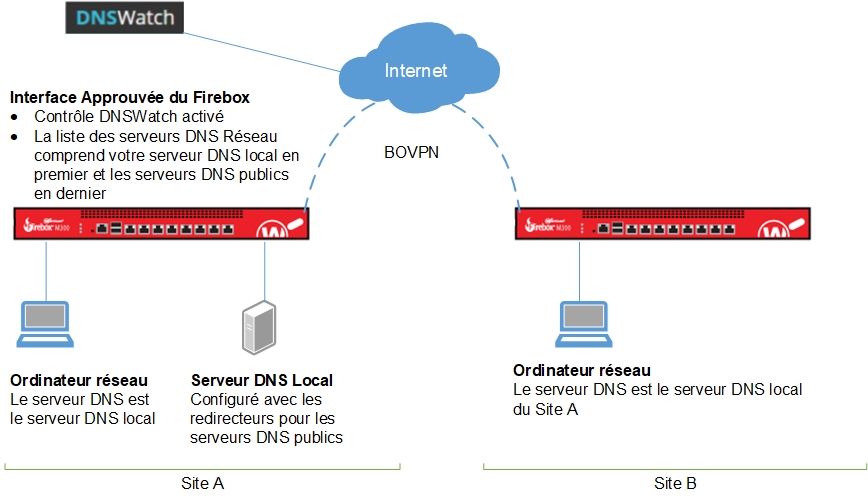

Dans cet exemple, les Sites A et B sont reliés par un BOVPN. Seul le site A possède un serveur DNS local.

Afin d'être protégés par DNSWatch, les utilisateurs du Site B doivent envoyer leurs requêtes DNS au serveur DNS local du Site A. Cette opération est nécessaire, car le contrôle de DNSWatch s'applique uniquement aux hôtes de vos interfaces Approuvées, Facultatives et Personnalisées. Le trafic BOVPN est acheminé sur l'interface Externe, ce qui signifie que le contrôle DNSWatch ne s'y applique pas. Cependant, si les utilisateurs BOVPN envoient des requêtes DNS à un serveur DNS local situé derrière votre Firebox, le contrôle DNSWatch s'applique.

Dans les configurations BOVPN, si le Site A possède un abonnement à Total Security Suite et que DNSWatch est activé, DNSWatch protège les autres sites qui transmettent des requêtes DNS au Site A, même si ces sites disposent uniquement d'un abonnement Basic Security Suite.

Votre réseau présente la configuration de ce diagramme.

Configuration du réseau local

Sur le Site A, vous possédez un serveur DNS local comprenant des redirecteurs pour les serveurs DNS publics. Les hôtes du Site B utilisent le serveur DNS local du Site A.

Sur le serveur DNS local qui exécute Windows Server 2016 dans notre exemple, nous configurons les redirecteurs pour 8.8.8.8 et 4.2.2.1.

Il est possible que le cache de votre serveur DNS local contienne des entrées correspondant aux domaines que DNSWatch considère malveillants. Nous vous recommandons de vider le cache DNS des serveurs DNS locaux après avoir activé DNSWatch. Lorsque vous videz le cache, les requêtes DNS des ressources externes sont résolues par DNSWatch et non par cache du serveur DNS local.

Pour de plus amples informations concernant les paramètres de transfert DNS de votre serveur, consultez la documentation de votre système d'exploitation.

DNSWatch n'est pas compatible avec les indications de racine. Si vous avez configuré les redirecteurs et les indications de racine sur un serveur Windows, les indications de racine sont utilisées si les redirecteurs ne répondent pas. Pour obtenir de meilleurs résultats avec DNSWatch, nous vous recommandons de désactiver l'option Utiliser les indications de racine si aucun redirecteur n'est disponible dans l'onglet Redirecteurs.

Configuration du Firebox

Vous possédez un Firebox sur le Site A et un autre sur le Site B.

Les deux Firebox possèdent :

- Un réseau interne sur l'interface Approuvée

- Une passerelle BOVPN configurée sur une interface Externe

La liste des Serveurs Réseau (Global) sur les deux Firebox comprend le serveur DNS local du site A et les serveurs DNS publics. Le serveur DNS local doit figurer en tête de liste.

- 10.0.2.53

- 8.8.8.8

- 4.2.2.1

Configuration DNSWatch

DNSWatch est activé sur le Firebox du Site A.

Dans l'onglet Firebox du Site A des paramètres DNSWatch, activez le contrôle. Ce paramètre s'applique uniquement aux réseaux internes connectés aux interfaces Approuvées, Facultatives et Personnalisées. Lorsque le contrôle est activé, le Firebox surveille le trafic du port 53 sur votre réseau. Le Firebox redirige toutes les requêtes DNS sortantes de votre réseau vers DNSWatch, même si les hôtes de votre réseau sont configurés manuellement avec d'autres serveurs DNS.

Le contrôle DNSWatch ne s'applique pas à l'interface Externe. Cependant, les utilisateurs BOVPN sont protégés par DNSWatch s'ils envoient des requêtes DNS via le tunnel VPN à votre serveur DNS local.

DNSWatch possède des serveurs régionaux aux États-Unis (Est des États-Unis), dans l'UE (Irlande) et dans la région APAC (Japon et Australie). S'il est important pour vos utilisateurs de se connecter à des serveurs situés dans d'autres régions d'un domaine, vous pouvez ajouter une règle de transfert DNS conditionnel. Dans la règle, spécifiez le nom de domaine et le serveur DNS public de votre choix.

Par exemple, vous pouvez configurer une règle de transfert DNS qui redirige les requêtes des utilisateurs d'exemple.com vers 8.8.8.8 et non vers DNSWatch.

Requêtes DNS des Ressources Internes

Si un hôte du Site A envoie une requête DNS correspondant à une ressource interne, le serveur DNS local résout la requête.

Si un hôte du Site B envoie une requête DNS correspondant à une ressource interne, le serveur DNS local du site A résout la requête.

Si le Firebox lui-même génère une requête correspondant à une ressource locale, le résolveur du Firebox la transmet au serveur DNS du site A.

Requêtes DNS des Ressources Externes

Si un hôte du Site A ou B envoie une requête DNS correspondant à une ressource externe, le serveur DNS local du Réseau A la redirige vers les redirecteurs d'adresses IP publiques configurés sur le serveur. Cependant, étant donné que le contrôle DNSWatch est activé, lorsque le Firebox détecte ce trafic, il résout la requête à partir des informations mises en cache ou la transmet à DNSWatch.

Voir Également

À propos de DNSWatch WatchGuard

À propos de DNS sur le Firebox