Configurer les Stratégies TDR

Les stratégies TDR définissent les actions qu'un Host Sensor peut entreprendre automatiquement lorsqu'il détecte une menace. Votre compte TDR comprend des stratégies par défaut configurées avec les paramètres recommandés. Vous pouvez modifier les stratégies par défaut et configurer d'autres stratégies TDR s'appliquant à différents hôtes et groupes d'hôtes à différents niveaux Cybercon.

Pour obtenir des informations concernant les stratégies par défaut et les stratégies recommandées, consultez Stratégies TDR Recommandées.

Les stratégies TDR sont classées par ordre de priorité relative. TDR évalue les stratégies dans l'ordre. Plusieurs stratégies TDR peuvent s'appliquer simultanément au même hôte. Toutes les stratégies actives de la cible sont évaluées dans l'ordre pour déterminer les actions qu'un Host Sensor est autorisé à exécuter. Si plusieurs stratégies actives autorisent ou empêchent une action pour un même hôte cible, la stratégie présentant une priorité supérieure (le numéro le plus faible) est prioritaire.

Dans le cadre des procédures de sécurité de votre réseau, vous définissez la signification de chaque niveau Cybercon pour votre organisation. Après avoir défini la signification des niveaux Cybercon, vous pouvez configurer les stratégies TDR de chaque niveau. Pour plus d'informations, consultez À propos des Niveaux Cybercon TDR.

Types de Stratégie TDR

TDR vous permet de configurer trois types de stratégies :

Stratégie de Traitement

Une stratégie de Traitement définit les actions que les Host Sensors peuvent exécuter automatiquement en réponse aux menaces détectées sur un hôte.

Stratégie d'APT Blocker

Une stratégie de APT Blocker définit les situations lors desquelles les Host Sensors peuvent transmettre automatiquement les fichiers suspects à un environnement de bac à sable sécurisé à des fins d'analyse. Pour plus d'informations, consultez Analyse de Bac à Sable de TDR d'APT Blocker.

Avant d'ajouter une stratégie de APT Blocker, vous devez activer la fonctionnalité APT Blocker sur la page Paramètres Généraux. Pour plus d'informations, consultez Paramètres Généraux de TDR.

Stratégie d'Isolation

Une Stratégie d'Isolation définit les situations lors desquelles les hôtes Windows sont isolés et libérés automatiquement en fonction d'un seuil d'indice de menace d'incident. L'isolation coupe les connexions réseau d'un hôte afin d'éviter que les menaces ne se propagent sur le réseau. Pour plus d'informations, consultez Configurer l'Isolation de TDR.

À propos des Stratégies TDR Actives

Les stratégies actives dans votre compte TDR dépendent du niveau Cybercon ainsi que du Seuil Cybercon et du rang configurés dans vos stratégies TDR. Si des stratégies actives changent en raison d'une modification du niveau Cybercon ou de la configuration des stratégies, les stratégies actives s'appliquent immédiatement aux nouveaux indicateurs répondant aux critères des stratégies. Suite à une modification apportée aux stratégies ou au niveau Cybercon, TDR réévalue également les indicateurs existants présentant l'un de ces résultats préalables :

- Aucune Stratégie — aucune stratégie active n'était présente pour effectuer l'action de traitement demandée

- Bloqué par une stratégie — une stratégie de traitement a bloqué l'action de traitement demandée

Étant donné que vous pouvoir apporter plusieurs modifications aux stratégies TDR en peu de temps, TDR patiente cinq minutes suite à la dernière modification de stratégie ou de niveau Cybercon avant de réévaluer les indicateurs existants.

Les stratégies APT Blocker peuvent uniquement s'appliquer aux nouveaux indicateurs. TDR ne réévalue pas les indicateurs existants lorsque le niveau Cybercon ou les stratégies APT Blocker actives changent.

Règles, Actions et Cibles de la Stratégie

Pour chaque stratégie TDR, vous configurez les Règles, les Actions et les Cibles.

Règles

Les Règles définissent les situations lors desquelles les Host Sensors exécutent la stratégie TDR. Pour une stratégie de Traitement ou d'Isolation, vous configurez deux seuils qui contrôlent les situations lors desquelles les Host Sensors exécutent les actions de la stratégie :

- Seuil Cybercon — Le niveau Cybercon maximal nécessaire pour exécuter la stratégie.

- Seuil d'Indice de Menace — L'indicateur ou l'Indice de Menace maximal de l'incident détecté sur un hôte nécessaire pour exécuter la stratégie. Dans le cas d'une stratégie de Traitement, si la règle du seuil CYBERCON est satisfaite, la stratégie s'applique aux nouveaux indicateurs sur les hôtes cibles lorsque l'indice de l'indicateur est égal ou supérieur au seuil autorisé dans la stratégie. Dans le cas d'une stratégie d'Isolation, si la règle du seuil CYBERCON est satisfaite, la stratégie s'applique aux nouveaux incidents sur les hôtes cibles lorsque l'indice de l'incident est égal ou supérieur au seuil autorisé dans la stratégie.

Pour une stratégie de APT Blocker, vous configurez uniquement un Seuil Cybercon.

Actions

Les Actions définissent ce que fait le Host Sensor lorsque la stratégie est exécutée.

Les actions de la stratégie s'appliquent uniquement aux nouveaux indicateurs qui correspondent aux règles de la stratégie. Les stratégies ne s'appliquent pas aux indicateurs qui existaient avant l'activation de la stratégie.

Pour chaque stratégie, vous définissez si la stratégie autorise ou refuse des actions.

- Exécuter — La stratégie permet au Host Sensor d'exécuter les actions spécifiées pour les nouveaux indicateurs correspondant aux règles de la stratégie.

- Ne pas Réaliser — La stratégie n'autorise pas le Host Sensor à réaliser les actions spécifiées si elles ont été autorisées par une stratégie présentant une priorité inférieure qui s'applique au même hôte cible. Une stratégie comprenant une action Ne pas Réaliser n'empêche pas un opérateur d'exécuter manuellement une action.

Pour une stratégie de Traitement, sélectionnez une ou plusieurs actions parmi les suivantes :

- Terminaison de Processus — S'applique aux indicateurs Processus et Host Ransomware Prevention. Une fois que le Host Sensor identifie le port de communication, il termine le processus chargé des communications avec le port réseau.

- Mise en quarantaine de Fichier — XOR chiffre le contenu du fichier identifié dans un indicateur de manière à rendre le fichier non exécutable.

- Supprimer la Valeur de Registre — Supprime la valeur de registre qui fait référence à un fichier malveillant.

L'action Terminaison de Processus ne traite pas une menace en elle-même. Pour traiter automatiquement les menaces, nous vous recommandons d'autoriser toutes les actions. Pour plus d'informations, consultez Actions de Traitement et Indices de Menace de TDR.

Pour une stratégie de APT Blocker, il n'existe qu'une seule action :

- Envoi en Bac à Sable du Fichier — Envoie les fichiers à APT Blocker à des fins d'analyse

Pour une stratégie d'Isolation, il y a deux actions :

- Isoler l'Hôte — Ferme les connexions réseau sur les hôtes.

- Libérer l’Hôte — Libère automatiquement l'hôte une fois que TDR a corrigé la menace.

Pour isoler les hôtes, le paramètre Autoriser l'Action d'Isolation d'Hôte du Noyau doit être activé dans les paramètres du Host Sensor. Pour plus d'informations, consultez Configurer les Paramètres d’Host Sensor TDR.

Cibles

Les Cibles définissent les hôtes auxquels l'action s'applique. Dans chaque stratégie, vous pouvez ajouter des hôtes ou des groupes d'hôtes comme cibles. Une stratégie sans cible ne s'applique à aucun hôte. Si vous souhaitez qu'une stratégie s'applique à tous les hôtes sur lesquels un Host Sensor est installé, vous pouvez utiliser le groupe prédéfini Tous les Hôtes.

Pour obtenir des informations concernant les groupes, consultez Gérer les Groupes de TDR.

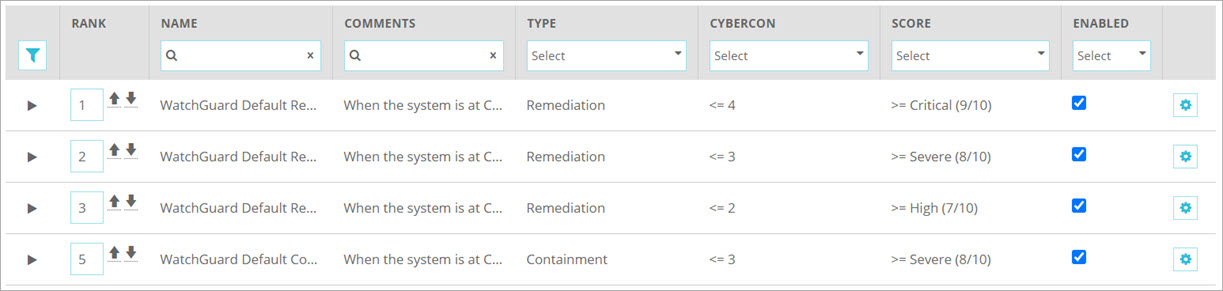

Afficher et Gérer les Stratégies

Pour gérer les stratégies :

- Se Connecter à TDR.

- Sélectionnez Configurer > Threat Detection.

- Dans la section ThreatSync, sélectionnez Stratégies.

La page Stratégie s'ouvre.

- Pour rechercher des stratégies spécifiques, spécifiez leurs détails dans les listes déroulantes de filtrage et les zones de texte de recherche.

Gérer les Filtres

Vous pouvez filtrer les informations figurant sur la page en haut de chaque colonne. Vous pouvez enregistrer un paramètre de filtrage afin que la page affiche par défaut les informations spécifiées à chaque ouverture.

- Sélectionnez les paramètres de colonne que vous souhaitez enregistrer.

- Dans l'en-tête de colonne la plus à gauche, cliquez sur

.

. - Sélectionnez Enregistrer.

- Dans l'en-tête de colonne la plus à gauche, cliquez sur

.

. - Sélectionnez Appliquer.

- Dans l'en-tête de colonne la plus à gauche, cliquez sur

.

. - Sélectionnez Effacer.

- Dans l'en-tête de colonne la plus à gauche, cliquez sur

.

. - Sélectionnez Supprimer.

Ajouter une stratégie

Vous pouvez ajouter une combinaison de stratégies pour entreprendre automatiquement des actions contre les menaces de votre réseau. Pour obtenir des informations concernant les stratégies recommandées, consultez Stratégies TDR Recommandées.

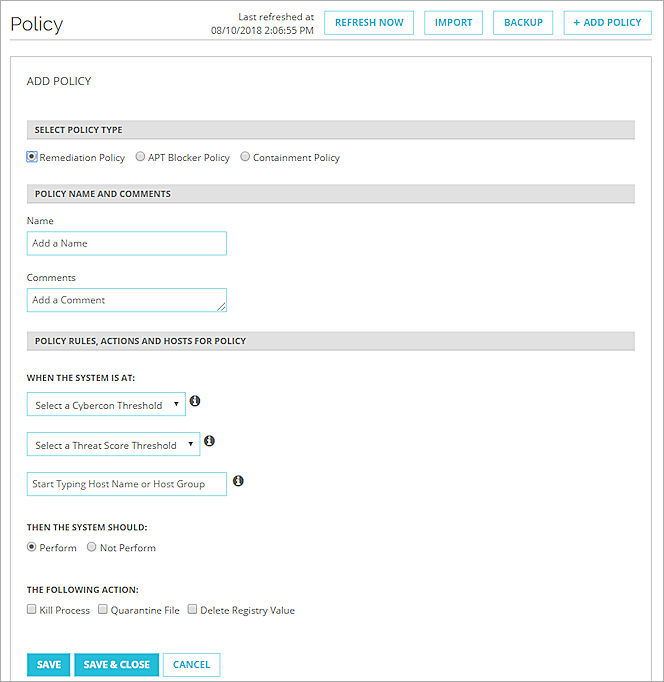

- Depuis la page Stratégie, cliquez sur Ajouter une Stratégie.

Le paramètre Sélectionnez le Type de Stratégie s'ouvre. - Sélectionnez Stratégie de Traitement.

Les paramètres d'une Stratégie de traitement s'ouvrent.

- Dans la zone de texte Nom, saisissez un nom pour cette stratégie.

- (Facultatif) Dans la zone de texte Commentaires, saisissez d'autres informations concernant la stratégie.

- Dans la liste déroulante Sélectionner un Seuil Cybercon, sélectionnez le niveau Cybercon auquel vous souhaitez exécuter cette stratégie.

La stratégie s'exécute uniquement lorsque le niveau Cybercon est inférieur ou égal à la valeur que vous sélectionnez ici. - Dans la liste déroulante Sélectionner un Seuil d'Indice de Menace, sélectionnez l'indice de menace d'indicateur auquel vous souhaitez exécuter cette stratégie.

La stratégie est exécutée pour un indicateur dont l'Indice de Menace est supérieur ou égal à la valeur sélectionnée ici. - Sélectionnez les cibles de cette stratégie.

- Dans la zone de texte Nom d'Hôte ou Groupe d'Hôtes, saisissez au moins trois caractères du nom de l'hôte ou du groupe d'hôtes à ajouter. Astuce !

Les noms d'hôte et de groupe contenant les caractères saisis s'affichent. - Sélectionnez le nom de l'hôte ou du groupe à ajouter.

- Pour ajouter d'autres cibles pour cette stratégie, répétez les deux dernières étapes.

- Dans la zone de texte Nom d'Hôte ou Groupe d'Hôtes, saisissez au moins trois caractères du nom de l'hôte ou du groupe d'hôtes à ajouter. Astuce !

- Sélectionnez une option pour spécifier si les Host Sensors doivent être autorisés à exécuter les actions que vous spécifiez :

- Réaliser — Autoriser les Host Sensors à réaliser les actions spécifiées.

- Ne pas Réaliser — Ne pas autoriser les Host Sensors à réaliser les actions spécifiées.

- Cochez la case de chaque action que vous souhaitez faire contrôler par cette stratégie pour les hôtes cibles.

Pour de plus amples informations concernant ces actions, consultez Actions. - Cliquez sur Enregistrer et Fermer.

- Depuis la page Stratégie, cliquez sur Ajouter une Stratégie.

Le paramètre Sélectionnez le Type de Stratégie s'ouvre. - Sélectionnez Stratégie APT Blocker.

Les paramètres d'une stratégie APT Blocker s'ouvrent.

- Dans la zone de texte Nom, saisissez un nom pour cette stratégie.

- (Facultatif) Dans la zone de texte Commentaires, saisissez d'autres informations concernant la stratégie.

- Dans la liste déroulante Sélectionner un Seuil Cybercon, sélectionnez le niveau Cybercon auquel vous souhaitez exécuter cette stratégie.

La stratégie s'exécute uniquement lorsque le niveau Cybercon est inférieur ou égal à la valeur que vous sélectionnez ici. - Sélectionnez les cibles de cette stratégie

- Dans la zone de texte Nom d'Hôte ou Groupe d'Hôtes, saisissez au moins trois caractères du nom de l'hôte ou du groupe d'hôtes à ajouter. Astuce !

Les noms d'hôte et de groupe contenant les caractères saisis s'affichent. - Sélectionnez le nom de l'hôte ou du groupe à ajouter.

- Pour ajouter d'autres cibles pour cette stratégie, répétez les deux dernières étapes.

- Dans la zone de texte Nom d'Hôte ou Groupe d'Hôtes, saisissez au moins trois caractères du nom de l'hôte ou du groupe d'hôtes à ajouter. Astuce !

- Sélectionnez une option pour spécifier si les Host Sensors peuvent exécuter l'action de Bac à sable :

- Réaliser — Autoriser les Host Sensors à réaliser l'action Envoi en Bac à Sable du Fichier.

- Ne pas Réaliser — Ne pas autoriser les Host Sensors à réaliser l'action Envoi en Bac à Sable du Fichier.

- Cliquez sur Enregistrer et Fermer.

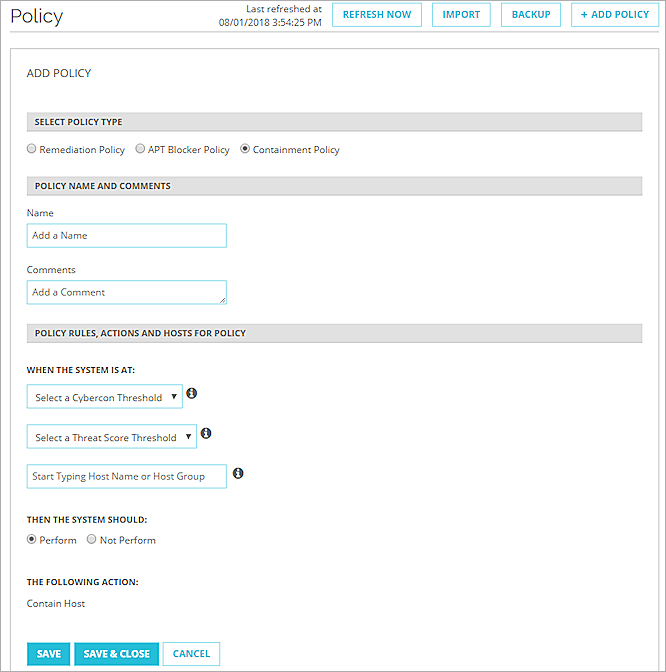

- Depuis la page Stratégie, cliquez sur Ajouter une Stratégie.

Le paramètre Sélectionnez le Type de Stratégie s'ouvre. - Sélectionnez Stratégie d'Isolation.

Les paramètres d'une stratégie d'Isolation s'ouvrent.

- Dans la zone de texte Nom, saisissez un nom pour cette stratégie.

- (Facultatif) Dans la zone de texte Commentaires, saisissez d'autres informations concernant la stratégie.

- Dans la liste déroulante Sélectionner un Seuil Cybercon, sélectionnez le niveau Cybercon auquel vous souhaitez exécuter cette stratégie.

La stratégie s'exécute uniquement lorsque le niveau Cybercon est inférieur ou égal à la valeur que vous sélectionnez ici. - Dans la liste déroulante Sélectionner un Seuil d'Indice de Menace, sélectionnez l'indice de menace d'incident auquel vous souhaitez exécuter cette stratégie.

La stratégie est exécutée pour un incident dont l'Indice de Menace est supérieur ou égal à la valeur sélectionnée ici. - Sélectionnez les cibles de cette stratégie.

- Dans la zone de texte Nom d'Hôte ou Groupe d'Hôtes, saisissez au moins trois caractères du nom de l'hôte ou du groupe d'hôtes à ajouter. Astuce !

Les noms d'hôte et de groupe contenant les caractères saisis s'affichent. - Sélectionnez le nom de l'hôte ou du groupe à ajouter.

- Pour ajouter d'autres cibles pour cette stratégie, répétez les deux dernières étapes.

- Dans la zone de texte Nom d'Hôte ou Groupe d'Hôtes, saisissez au moins trois caractères du nom de l'hôte ou du groupe d'hôtes à ajouter. Astuce !

- Sélectionnez une option pour spécifier si vous autorisez les Host Sensors à exécuter l'action Isoler l'Hôte :

- Exécuter — Autoriser les Host Sensors à exécuter l'action Isoler l'Hôte.

- Ne pas Exécuter — Ne pas autoriser les Host Sensors à exécuter les actions Isoler l'Hôte.

- Cliquez sur Enregistrer et Fermer.

Modifier l'Ordre des Stratégies

La page Stratégie comprend toutes les stratégies actuellement définies par ordre de priorité, numérotées du premier rang (1) au dernier. Lorsque vous ajoutez une nouvelle stratégie, elle est automatiquement ajoutée à la liste Stratégies avec le rang le plus élevé. Les stratégies ne changent pas automatiquement de rang en fonction de leur cible. Vous devez modifier manuellement le rang de chaque stratégie.

Si vous configurez par exemple une stratégie de manière à ne pas entreprendre d'action pour un hôte particulier puis que vous ajoutez une nouvelle stratégie pour entreprendre des actions pour un groupe auquel cet hôte appartient, la stratégie que vous avez ajoutée en dernier (la nouvelle stratégie du groupe) possède le premier rang et est prioritaire. Si vous souhaitez que la stratégie s'appliquant à un seul hôte ait la priorité, vous devez modifier manuellement son rang en la classant avant la stratégie du groupe auquel le hôte appartient dans la liste.

Pour modifier le rang d'une stratégie, vous pouvez :

- Dans la colonne Rang, cliquez sur

ou

ou  en face d'une stratégie pour augmenter ou diminuer son rang.

en face d'une stratégie pour augmenter ou diminuer son rang. - Dans la colonne Rang, modifiez le numéro figurant dans la zone de texte.

- Glissez-déplacez une stratégie vers une autre position dans la liste.

Lorsque vous modifiez le rang d'une stratégie, les numéros assignés aux autres stratégies sont automatiquement mis à jour de manière à refléter leur nouveau rang.

Si la fonctionnalité APT Blocker est désactivée sur la page Paramètres Généraux, toutes les stratégies APT Blocker sont masquées et les numéros qui leur sont attribués sont ignorés dans la colonne Rang.

Rang d'une Stratégie et Priorité des Actions

Sauvegarder ou Importer les Stratégies

Vous pouvez enregistrer une sauvegarde de toutes les stratégies sous forme de fichier .XML. Pour ajouter les stratégies dans un compte TDR, vous pouvez importer le fichier .XML enregistré. Un Fournisseur de Services TDR peut ainsi facilement copier les stratégies configurées sur un compte client géré vers un autre compte géré. Pour éviter les doublons de stratégies, les stratégies importées sont fusionnées avec la liste des stratégies actuelle.

Si le nom d'une stratégie dans un fichier de sauvegarde importé correspond au nom d'une stratégie existante, la stratégie importée remplace la stratégie existante.

Pour enregistrer les stratégies dans un fichier de sauvegarde :

- Sélectionnez Configurer > Threat Detection.

- Dans la section ThreatSync, sélectionnez Stratégies.

La page Stratégie s'ouvre. - Cliquez sur le bouton Sauvegarder.

Le fichier de sauvegarde .XML est enregistré dans le dossier de téléchargement.

Le nom du fichier de sauvegarde de la stratégie indique la date et l'heure actuelles. Par exemple :

WatchGuardTDR_Policies_2017-01-25_22-39-43.xml

Pour importer les stratégies d'un fichier .XML de stratégies enregistré :

- Cliquez sur Importer.

- Sélectionnez ou ouvrez le fichier de sauvegarde enregistré.

Une boîte de dialogue de confirmation s'ouvre. - Cliquez sur Importer.

Les stratégies du fichier sont ajoutées à la liste Stratégie.

Modifier, Dupliquer ou Supprimer une Stratégie

Pour modifier une stratégie depuis la page Stratégie :

- Pour développer les détails d'une stratégie, cliquez sur

.

. - Modifiez les paramètres comme indiqué à la section précédente.

- Cliquez sur Enregistrer et Fermer.

Pour dupliquer une stratégie depuis la page Stratégie :

- En face de la stratégie à dupliquer, cliquez sur

.

. - Sélectionnez Dupliquer la Stratégie.

Pour supprimer une stratégie depuis la page Stratégie :

- En face de la politique à supprimer, cliquez sur

.

. - Sélectionnez Supprimer la Stratégie.