Configurer les Paramètres de Sécurité de SSID

Lorsque vous ajoutez un SSID, vous pouvez configurer les paramètres de sécurité qui contrôlent la manière dont les clients sans fil doivent se connecter aux périphériques AP. Par défaut, la sécurité sans fil est configurée en mode WPA2 uniquement de manière à chiffrer les transmissions sur le LAN sans fil entre les ordinateurs et les périphériques AP et à éviter les accès non autorisés au périphérique AP. Pour préserver la confidentialité, vous pouvez employer d'autres mécanismes de sécurité LAN tels que la protection par mot de passe, les tunnels VPN et l'authentification utilisateur.

Vulnérabilités KRACK WPA/WPA2

- AP120, AP125, AP320, AP322, AP327X et AP420 : 8.3.0-657 et les versions ultérieures

- AP225W: 8.8.1-101 et les versions ultérieures

- AP325 : 8.5.0-646 et les versions ultérieures

- AP327X: 8.8.0-179 et les versions ultérieures

- AP100, AP102 et AP200 : 1.2.9.14 et versions ultérieures

- AP300 : 2.0.0.9 et ;es versions ultérieures

Afin d'atténuer la vulnérabilité KRACK WPA/WPA2 des clients sans fil non corrigés, nous vous recommandons de cocher la case Atténuer la vulnérabilité de réinstallation de la clé WPA/WPA2 des clients dans les paramètres de SSID. Pour plus d'informations, consultez Configurer les SSID d'un AP WatchGuard. Cette option est uniquement prise en charge sur les périphériques AP120, AP125, AP225W, AP320, AP322, AP325, AP327X et AP420 pourvus d'une version du microprogramme AP 8.3.0-657 et versions ultérieures.

WPA et WPA2 avec Clés Prépartagées

Les méthodes WPA (PSK) et WPA2 (PSK) utilisent des clés pré-partagées pour l'authentification. Lorsque vous choisissez l'une de ces méthodes, vous configurez la clé pré-partagée que tous les périphériques sans fil doivent utiliser pour s'authentifier au périphérique AP.

Les périphériques AP prennent en charge trois paramètres d'authentification sans fil employant des clés pré-partagées :

- WPA uniquement (PSK) — Le périphérique AP accepte les connexions provenant de périphériques sans fil configurés de manière à utiliser la méthode WPA avec clés pré-partagées.

- WPA2 uniquement (PSK) — Le périphérique AP accepte les connexions provenant de périphériques sans fil configurés de manière à utiliser la méthode d'authentification WPA2 avec clés pré-partagées. Le protocole WPA2 met entièrement en œuvre la norme 802.11i. Le mode WPA2 uniquement ne fonctionne pas avec certaines anciennes cartes réseau sans fil.

- WPA/WPA2 (PSK) — Le périphérique AP accepte les connexions provenant de périphériques sans fil configurés de manière à utiliser la méthode WPA ou WPA2 avec clés pré-partagées.

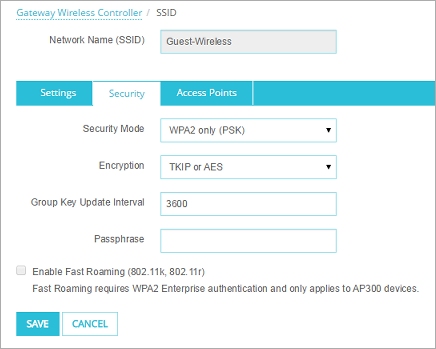

Vous configurez les paramètres de sécurité WPA ou WPA2 dans l'onglet Sécurité lorsque vous modifiez un SSID.

- Ajoutez ou modifiez un SSID.

- Sur la page SSID, sélectionnez l'onglet Sécurité.

- Dans la liste déroulante Mode de Sécurité, sélectionnez WPA (PSK), WPA2 (PSK) ou WPA/WPA2 (PSK).

- Configurez les paramètres WPA ou WPA2.

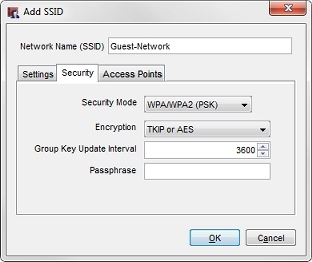

- Ajoutez ou modifiez un SSID.

- Dans la boîte de dialogue Modifier un SSIDou Ajouter un SSID, sélectionnez l'onglet Sécurité.

- Dans la liste déroulante Mode de Sécurité, sélectionnez WPA (PSK), WPA2 (PSK) ou WPA/WPA2 (PSK).

- Configurez les paramètres WPA ou WPA2.

Pour configurer les paramètres de WPA ou WPA2 :

- Dans la liste déroulante Chiffrement, sélectionnez la méthode de chiffrement :

- TKIP ou AES — Utilise le chiffrement TKIP ou AES (mode mixte WPA ou WPA/WPA2 uniquement). TKIP est un protocole obsolète, non sécurisé et non pris en charge en mode WPA2 uniquement.

- AES — Utilise uniquement AES (Advanced Encryption Standard, norme de chiffrement avancée) pour le chiffrement.

- (Facultatif) Dans la zone de texte Intervalle de Mise à Jour de la Clé de Groupe, saisissez ou sélectionnez l'intervalle de mise à jour de clé de groupe WPA.

Il est conseillé d'utiliser le paramètre par défaut de 3600 secondes. - Dans la zone de texte Mot de Passe, saisissez le mot de passe que les clients sans fil doivent utiliser pour se connecter à ce SSID.

Authentification WPA et WPA2 Enterprise

Les méthodes d'authentification WPA Enterprise et WPA2 Enterprise utilisent le standard IEEEX 802.1X pour l'authentification réseau. Ces méthodes d'authentification utilisent le cadre EAP (Extensible Authentification Protocol) pour permettre l'authentification des utilisateurs sur un serveur d'authentification RADIUS externe. Les méthodes d'authentification WPA Enterprise et WPA2 Enterprise sont plus sûres que les méthodes WPA/WPA2 (PSK) car les utilisateurs s'authentifient avec leurs propres informations d'identification plutôt qu'à l'aide d'une clé partagée.

Pour utiliser les méthodes d'authentification Enterprise, vous devez configurer un serveur d'authentification RADIUS externe.

Les AP WatchGuard prennent en charge trois méthodes d'authentification sans fil WPA et WPA2 Enterprise :

- WPA Enterprise — Le périphérique AP accepte les connexions des périphériques sans fil configurés de manière à utiliser la méthode d'authentification WPA Enterprise.

- WPA2 Enterprise — Le périphérique AP accepte les connexions des périphériques sans fil configurés de manière à utiliser la méthode d'authentification WPA2 Enterprise. WPA2 implémente le standard 802.11i dans son entièreté et ne fonctionne pas avec certaines cartes réseau sans fil antérieures.

- WPA/WPA2 Enterprise — Le périphérique AP accepte les connexions des périphériques sans fil configurés de manière à utiliser la méthode d'authentification WPA Enterprise ou WPA2 Enterprise.

Configurer l'Authentification sur le Serveur RADIUS avec Active Directory pour les Utilisateurs Sans Fil

Pour authentifier des utilisateurs sans fil sur votre réseau, vous pouvez utiliser les comptes d'utilisateur de la base de données de votre serveur Active Directory pour authentifier les utilisateurs avec votre serveur RADIUS et le protocole RADIUS. Vous devez configurer les paramètres de sécurité sans fil sur votre Firebox pour activer l'authentification RADIUS, configurer votre serveur RADIUS pour obtenir les informations d'identification des utilisateurs depuis votre base de données Active Directory et configurer vos serveurs Active Directory et RADIUS pour communiquer avec vos Firebox et APs.

Vous devez ajouter les adresses IP de vos périphériques AP WatchGuard et du Firebox en tant que clients RADIUS sur votre serveur RADIUS. Les périphériques AP WatchGuard établissent leurs propres connexions au serveur RADIUS pour les requêtes d'authentification. Vérifiez que votre Firebox a été ajouté en tant que client RADIUS pour les autres types d'authentification Firebox.

Pour plus d'informations, consultez Configurer l'Authentification sur le Serveur RADIUS avec Active Directory pour les Utilisateurs Sans Fil.

À propos de Single Sign-On pour RADIUS

Vous pouvez utiliser RADIUS Single Sign-On pour les clients sans fil lorsque vous utilisez l'authentification WPA ou WPA2 Enterprise. Pour de plus amples informations concernant RADIUS Single Sign-On, consultez À propos de Single Sign-On pour RADIUS.

Configurer l'Authentification WPA et WPA2 Enterprise

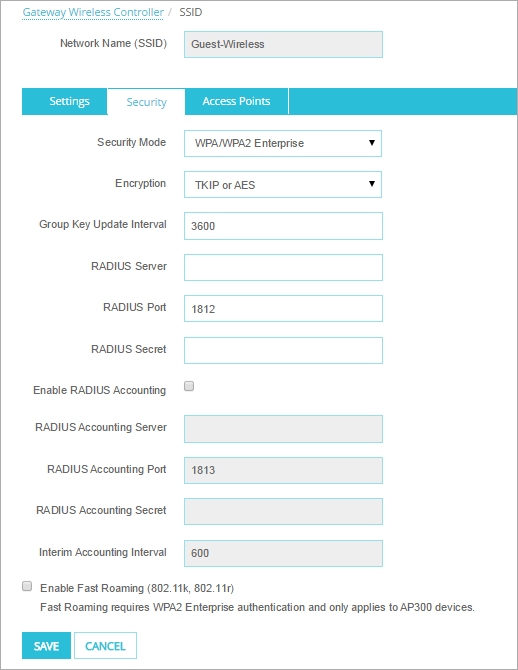

Configurez les paramètres de sécurité WPA ou WPA2 Enterprise dans l'onglet Sécurité lorsque vous modifiez un SSID.

- Ajoutez ou modifiez un SSID.

- Sur la page SSID, sélectionnez l'onglet Sécurité.

- Dans la liste déroulante Mode de Sécurité, sélectionnez WPA Enterprise, WPA2 Enterprise ou WPA/WPA2 Enterprise.

- Configurez les paramètres WPA ou WPA2 Enterprise.

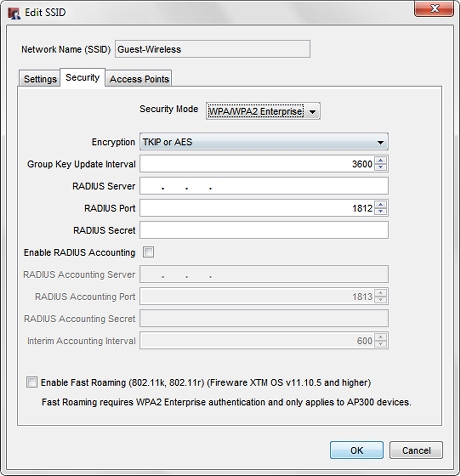

- Ajoutez ou modifiez un SSID.

- Dans la boîte de dialogue Modifier un SSIDou Ajouter un SSID, sélectionnez l'onglet Sécurité.

- Dans la liste déroulante Mode de Sécurité, sélectionnez WPA Enterprise, WPA2 Enterprise ou WPA/WPA2 Enterprise.

- Configurez les paramètres WPA ou WPA2 Enterprise.

Pour configurer les paramètres WPA ou WPA2 Enterprise :

- Dans la liste déroulante Mode de Sécurité, sélectionnez WPA Enterprise, WPA2 Enterprise ou WPA/WPA2 Enterprise.

- Dans la liste déroulante Chiffrement, sélectionnez la méthode de chiffrement :

- TKIP ou AES — Utilise le chiffrement TKIP ou AES. (mode mixte WPA ou WPA/WPA2 uniquement). TKIP est un protocole obsolète, non sécurisé et non pris en charge en mode WPA2 uniquement.

- AES — Utilise uniquement AES (Advanced Encryption Standard, norme de chiffrement avancée) pour le chiffrement.

- (Facultatif) Dans la zone de texte Intervalle de Mise à Jour de Clé de Groupe, définissez l'intervalle de mise à jour de clé de groupe WPA.

Il est conseillé d'utiliser le paramètre par défaut de 3600 secondes. - Dans la zone de texte Serveur RADIUS, entrez l'adresse IP du serveur RADIUS.

- Dans la zone de texte PortRADIUS, vérifiez que le numéro du port utilisé par le serveur RADIUS pour l'authentification est correct.

Le numéro du port par défaut est 1812. Certains serveurs RADIUS antérieurs utilisent le port 1645. - Dans la zone de texte Secret RADIUS, saisissez le secret partagé entre le périphérique AP et le serveur RADIUS.

Le secret partagé respecte la casse et il doit être identique dans la configuration SSID et sur le serveur RADIUS.

Vous devez ajouter les adresses IP de vos périphériques AP WatchGuard en tant que clients RADIUS sur votre serveur RADIUS.

Si vous avez un serveur de comptabilité de RADIUS, vous pouvez activer la comptabilité RADIUS :

- Cochez la case Activer la Comptabilité RADIUS.

- Dans la zone de texte Serveur de comptabilité RADIUS, entrez l'adresse IP du serveur de comptabilité RADIUS.

- Dans la zone de texte Port de Comptabilité RADIUS, vérifiez que le numéro du port utilisé par le serveur de comptabilité RADIUS est correct.

Le numéro de port par défaut est 1813. - Dans la zone de texte Secret de Comptabilité RADIUS, saisissez le secret partagé entre le périphérique AP et le serveur de comptabilité RADIUS.

- Dans la zone de texte Intervalle de comptabilité par intérim, définissez l'intervalle de comptabilité par intérim.

Transfert Rapide (802.11k, 802.11r)

Le Transfert Rapide réduit la durée de réauthentification WPA2 d'un client sans fil lors de son transfert d'un périphérique AP WatchGuard à un autre périphérique AP. Le Transfert Rapide permet au client sans fil de faire basculer rapidement ses communications sans fil et améliore les performances et la stabilité des applications exigeantes en diffusion en continu telles que la VoIP et la diffusion de vidéo en continu.

Le Transfert Rapide n'est pas pris en charge sur les périphériques AP100, AP102, AP200 et AP300. Le Transfert Rapide peut uniquement être activé sur les SSID protégés WPA2 PSK, WPA/WPA2 PSK mixtes, WPA/WPA2 Enterprise mixtes ou WPA2 Enterprise. Les clients sans fil doivent prendre en charge les normes 802.11k et 802.11r.