À propos de l'Isolation des Clients du Périphérique AP

Activez l'option d'isolation des clients d'un SSID pour empêcher les clients sans fil de communiquer directement entre eux sur le même périphérique AP, via différentes radios d'un même périphérique AP ou entre différents périphériques AP. En outre, pour les périphériques AP exécutant une version de microprogramme 8.6.x ou une version ultérieure, les clients sans fil ne peuvent pas communiquer avec les hôtes câblés du même réseau.

L'isolation des clients est utile dans la plupart des déploiements d'accès Wi-Fi pour invités afin d'empêcher les communications entre les clients invités.

Les anciens périphériques AP100, AP102, AP200 et AP300 ne peuvent pas bloquer les communications des clients sans fil vers les hôtes câblés, ni bloquer les communications entre les clients connectés à un même SSID sur des périphériques AP différents. Pour plus d'informations sur la configuration de VLAN pour l'isolation des clients sur différents anciens périphériques AP, consultez Isolation des Clients de Plusieurs Anciens Périphériques AP.

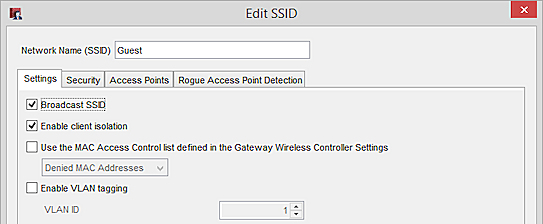

Pour activer l'isolation des clients sur un périphérique AP, cochez la case Activer l'isolation des clients dans les paramètres du SSID. Pour plus d'informations, consultez Configurer les SSID d'un AP WatchGuard.

Isolation des Clients de Plusieurs Anciens Périphériques AP

Lorsque l'isolation des clients est activée sur d'anciens périphériques AP100, AP102, AP200 et AP300, le trafic peut continuer à transiter entre les clients sans fil connectés à un même SSID sur différents périphériques AP. Pour une mise en œuvre efficace de l'isolation des clients d'un SSID utilisé par plusieurs anciens périphériques AP, vous devez également vérifier que l'ensemble du trafic entre les périphériques AP transite par le Firebox. Le Firebox peut alors utiliser des VLAN pour appliquer au trafic des stratégies prenant en charge vos paramètres d'isolation des clients.

Vous pouvez utiliser un VLAN configuré avec l'isolation des clients de manière à refuser tout trafic direct entre les clients sans fil utilisant le même SSID et connectés à différents périphériques AP.

Pour activer l'isolation des clients sur plusieurs périphériques AP, vous devez :

- Ajouter un VLAN et le configurer pour appliquer des stratégies de pare-feu au trafic intra-VLAN.

Configurer un VLAN afin de veiller à ce que le même pool d'adresses IP soit utilisé pour les clients sans fil connectés au SSID de n'importe quel périphérique AP. Tous les SSID doivent être sur le même réseau pour que l'itinérance sans fil fonctionne correctement. Lorsque vous configurez le VLAN pour appliquer des stratégies au trafic intra-VLAN, le Firebox applique les stratégies de pare-feu au trafic VLAN à partir d'une interface avec la destination du même VLAN sur une autre interface.

- Pour chaque périphérique AP, configurez une interface VLAN de manière à gérer le trafic VLAN non marqué.

Vous pouvez également activer le marquage du VLAN de communication dans la configuration du périphérique AP et sélectionner un Identifiant de VLAN à utiliser pour les communications de gestion.

- Configurez les paramètres du SSID pour activer l'isolation des clients.

Il n'est pas nécessaire d'activer le marquage VLAN dans les paramètres du SSID si les interfaces VLAN sont configurées pour gérer le trafic non marqué.

- Connectez directement chaque périphérique AP à une interface VLAN du Firebox.

L'ensemble du trafic entre les périphériques AP transitent ainsi par le Firebox.

Les stratégies de pare-feu par défaut refusent automatiquement tout trafic entre les périphériques AP de deux interfaces différentes. Par conséquent, il n'est pas nécessaire de créer une stratégie visant à refuser explicitement ce trafic. Par exemple, si vous configurez un VLAN dans la zone de sécurité Facultative, le Firebox refuse automatiquement les paquets entre les deux interfaces et les considère comme paquets non gérés, car ils ne correspondent pas à l'une des stratégies de pare-feu configurées. Pour interdire le trafic entre les périphériques AP, n'ajoutez pas de stratégie autorisant le trafic de la zone Facultative à la zone Facultative.

Vous pouvez également activer le marquage VLAN dans le SSID et configurer les interfaces VLAN de manière à gérer le trafic marqué. Le marquage VLAN n'est toutefois pas nécessaire à l'isolation des clients. Si vous activez le marquage VLAN, vous devez configurer deux VLAN : l'un destiné au trafic marqué du SSID et l'autre pour le trafic non marqué des communications de gestion. Vous pouvez également activer un VLAN et configurer le périphérique AP de manière à activer le marquage VLAN des communications de gestion pour ce VLAN dans la configuration du périphérique AP.

Pour plus d'informations, consultez Configurer les VLAN des AP WatchGuard.

Exemple — Isolation et Itinérance des Clients

Cet exemple illustre la mise en place de l'isolation des clients pour un réseau sans fil invité comprenant deux périphériques AP100 partageant le même SSID.

Étape 1 — Configurer le VLAN

Configurez d'abord les interfaces VLAN et les VLAN des périphériques AP.

- Configurez les deux interfaces Firebox comme interfaces VLAN.

À titre d'exemple, les deux interfaces VLAN peuvent avoir ces paramètres :- Noms d'Interface — AP100-1 et AP100-2

- Type d'Interface — VLAN

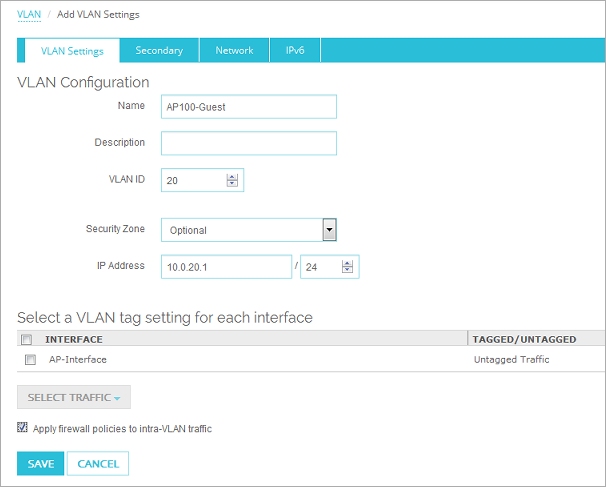

- Créez un VLAN à utiliser pour le trafic à destination d'un SSID.

À titre d'exemple, le VLAN pourrait avoir ces paramètres :- Nom — AP100-Invité

- ID de VLAN — 20

- Zone de Sécurité — Facultatif

- Adresse IP: 10.0.1.1/24

- Paramètre de marquage VLAN — Trafic non marqué pour les interfaces VLAN AP100-1 et AP100-2

- Appliquer des stratégies de pare-feu au trafic intra-VLAN — Activé

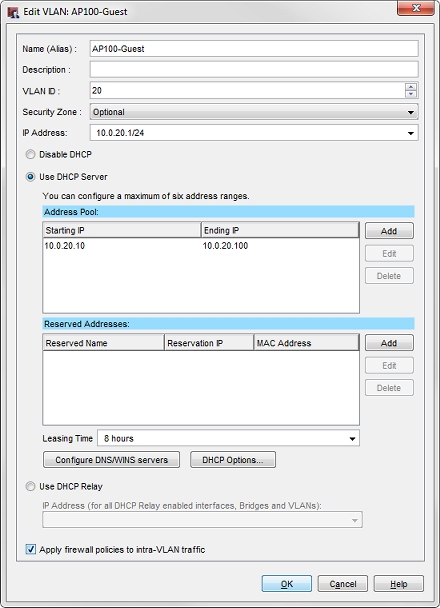

- Réseau — Pool d'Adresses du Serveur DHCP : 10.0.20.10 à 10.0.20.100

- Créez un VLAN pour appliquer le marquage VLAN à du trafic à destination d'un SSID.

À titre d'exemple, le VLAN pourrait avoir ces propriétés :- Nom (Alias) — AP100-Guest

- ID de VLAN — 20

- Zone de Sécurité — Facultatif

- Adresse IP: 10.0.1.1/24

- Pool d'Adresses du Serveur DHCP — 10.0.20.10 à 10.0.20.100

- Appliquer des stratégies de pare-feu au trafic intra-VLAN — Activé

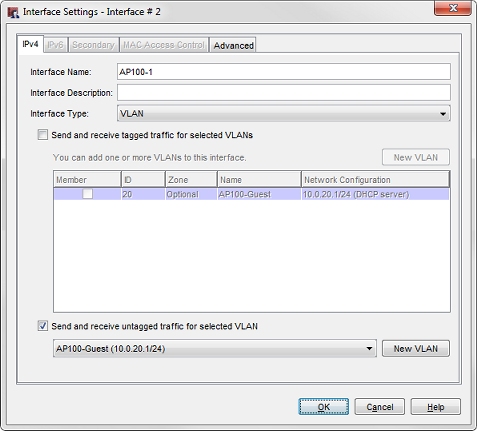

- Configurez une interface VLAN sur le premier périphérique AP.

À titre d'exemple, la première interface VLAN pourrait avoir ces propriétés :- Nom d'Interface — AP100-2

- Type d'Interface — VLAN

- Trafic non marqué reçu et envoyé pour le VLAN AP100-Guest (10.0.20.1/24)

- Configurez une interface VLAN sur le deuxième périphérique AP.

À titre d'exemple, la deuxième interface VLAN pourrait avoir ces propriétés :- Nom d'Interface — AP100-2

- Type d'Interface — VLAN

- Trafic non marqué reçu et envoyé pour le VLAN AP100-Guest (10.0.20.1/24)

Pour plus d'informations sur la façon de configurer un VLAN, voir Définir un Nouveau VLAN.

Étape 2 — Configurer le SSID

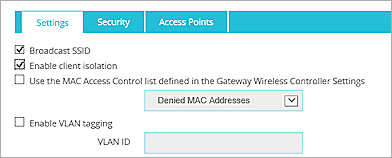

Activez ensuite l'isolation des clients dans les paramètres du SSID.

- Ajoutez ou modifiez un SSID pour vos réseau invité sans fil.

- Cochez la case Activer l'isolation des clients.

Le VLAN AP-Invité dans cet exemple est un VLAN non marqué. Par conséquent, vous n'avez pas à activer le marquage VLAN dans les paramètres du SSID.

- Ajoutez ou modifiez un SSID pour vos réseau invité sans fil.

- Cochez la case Activer l'isolation des clients.

Le VLAN AP-Invité dans cet exemple est un VLAN non marqué. Par conséquent, vous n'avez pas à activer le marquage VLAN dans les paramètres du SSID.

Pour plus d'informations sur la configuration d'un SSID, voir Configurer les SSID d'un AP WatchGuard.

Étape 3 — Connecter les Périphériques AP aux Interfaces VLAN

Après avoir configuré les interfaces VLAN et les paramètres du SSID :

- Connectez les périphériques AP aux interfaces VLAN.

- Détectez et couplez chaque périphérique AP.

- Configurez les deux périphériques AP de manière à utiliser le SSID configuré.

Pour plus d'informations sur la découverte et le couplage, voir Découverte et Appairage d'un AP WatchGuard.

À Propos de cet Exemple

Cet exemple de configuration empêche tout trafic sans fil direct entre les clients sans fil qui se connectent au SSID AP100-Invité. Deux composants principaux de cette configuration :

- Isolation des clients — Le paramètre d'isolation des clients du SSID fait en sorte que les clients sans fil qui se connectent à la même radio ne puissent pas directement se connecter entre eux.

- VLAN — La configuration du pare-feu et du VLAN bloque le trafic entre les clients sans fil connectés au SSID AP100-Invité sur différents périphériques AP.

Cet exemple illustre la configuration de l'isolation des clients de deux périphériques AP. Pour ajouter un troisième périphérique AP, configurez une autre interface VLAN de manière à gérer le trafic VLAN non marqué pour le VLAN défini. Connectez ensuite le périphérique AP à cette interface VLAN puis configurez-le de manière à utiliser le SSID défini.