À propos des tunnels Branch Office VPN over TLS

BOVPN over TLS utilise un modèle de communication client-serveur. Sur un Firebox configuré en mode Serveur, vous pouvez configurer des tunnels vers un ou plusieurs Firebox configurés en mode Client. Sur un Firebox configuré en mode Client, vous pouvez configurer des tunnels vers un ou plusieurs Firebox configurés en mode Serveur. Vous ne pouvez pas configurer un Firebox en mode Client et Serveur.

Nous ne conseillons le BOVPN over TLS que dans les conditions suivantes :

- Votre réseau ne peut pas envoyer de trafic IPSec. Par exemple, certains Fournisseurs de services Internet peuvent interdire le trafic IPSec et certains vieux périphériques NAT peuvent abandonner les paquets de trafic IPSec. Ou vous n'avez pas un contrôle total sur le réseau de votre entreprise et vous ne pouvez pas ouvrir les ports requis pour un BOVPN IPSec.

- Vous avez une configuration VPN en hub-et-spoke.

Pour une configuration VPN à maillage complet ou partiel sur un réseau qui autorise le trafic IPSec, nous vous conseillons de configurer un tunnel BOVPN IPSec. Un tunnel BOVPN IPSec convient mieux aux environnements qui ont besoin de performances VPN élevées. Pour de plus amples informations sur les tunnels BOVPN IPSec, consultez Démarrage Rapide — Configurer un VPN Entre Deux Firebox. Les performances réseau des tunnels BOVPN over TLS sont comparables aux Mobile VPN with SSL et aux tunnels de gestion SSL.

Exigences

Pour créer un Branch Office VPN over TLS :

- Vous devez avoir deux Firebox exécutant Fireware v12.1 ou une version ultérieure. Les endpoints VPN tiers ne sont pas pris en charge.

- Les fournisseurs de services Internet de chaque périphérique VPN doivent autoriser le trafic TLS sur le port 443 et le trafic OpenVPN sur leurs réseaux.

Le trafic est envoyé par le port 443 mais le trafic n'est pas en HTTPS. Certains filtres d'inspection de contenu de pare-feu montants peuvent bloquer les communications BOVPN over TLS. - Les Fireboxes à chaque extrémité du tunnel doivent utiliser les mêmes méthodes d'authentification et de chiffrement.

- La même clé pré-partagée doit être utilisée par les endpoints des Fireboxes. La clé pré-partagée doit contenir entre 8 et 23 caractères.

Les fonctionnalités suivantes ne sont pas prises en charge :

- Mode d'insertion

- Mode pont

- FireCluster actif/actif

- Plages d'IP dans les routes de tunnel

- NAT BOVPN

- Routage dynamique

- Routage SD-WAN (Fireware v12.3 et versions ultérieures) ou Routage basé sur stratégie (Fireware v12.2.1 et versions antérieures)

- Trafic de multidiffusion

Options de Configuration de Tunnel

Fireware gère deux configurations VPN de BOVPN over TLS.

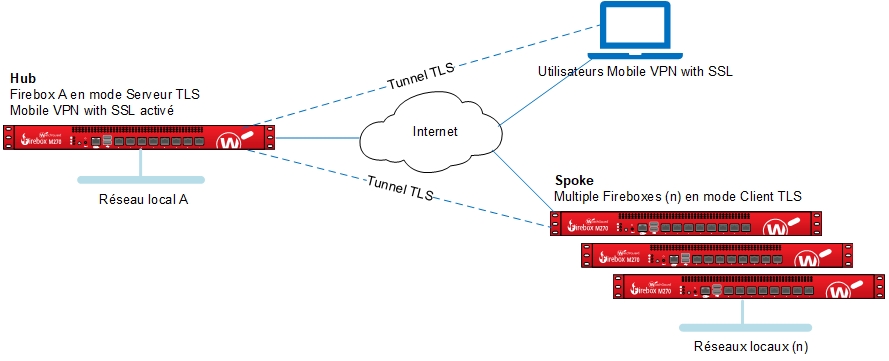

Option 1 — le serveur TLS se connecte à plusieurs clients TLS

Dans cet exemple, vous configurez le Firebox A comme serveur TLS et plusieurs Firebox (n) comme clients TLS. Le Firebox A est le hub. Les Fireboxes (n) sont les spokes. Vous pouvez également configurer Mobile VPN with SSL sur le Firebox A pour des connexions d'utilisateurs Mobile VPN with SSL. Ce diagramme indique la topologie.

Lorsque vous configurez cette option :

- Les périphériques du réseau local situé derrière le Firebox A peuvent se connecter aux réseaux locaux situés derrière les Fireboxes (n).

- Les périphériques des réseaux locaux situés derrière les Fireboxes (n) peuvent se connecter au réseau local situé derrière le Firebox A.

- Les utilisateurs Mobile VPN with SSL se connectent au Firebox A si Mobile VPN with SSL est activé sur le Firebox A.

- Les utilisateurs Mobile VPN with SSL peuvent se connecter aux réseaux locaux situés derrière les Fireboxes A et (n).

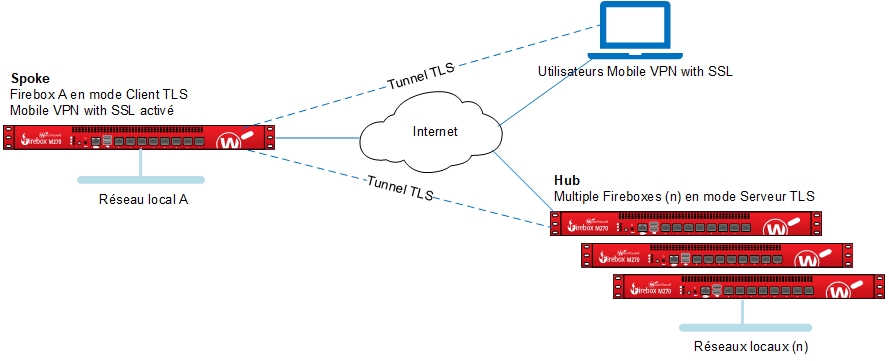

Option 2 — Le client TLS se connecte à plusieurs serveurs TLS

Dans cet exemple, vous configurez le Firebox A comme client TLS et plusieurs Firebox (n) comme serveurs TLS. Le Firebox A est le spoke. Les Fireboxes (n) sont les hubs. Vous pouvez également configurer Mobile VPN with SSL sur le Firebox A pour des connexions d'utilisateurs Mobile VPN with SSL. Ce diagramme indique la topologie.

Lorsque vous configurez cette option :

- Le Firebox A établit des tunnels VPN TLS avec plusieurs Firebox (n) configurés comme serveurs TLS.

- Chaque tunnel VPN TLS du Firebox A a ses propres paramètres de configuration et opère indépendamment de tous les autres tunnels VPN TLS.

- Les périphériques des réseaux locaux situés derrière le Firebox A peuvent se connecter aux réseaux locaux situés derrière les Fireboxes (n).

- Les périphériques des réseaux locaux situés derrière les Fireboxes (n) peuvent se connecter au réseau local situé derrière le Firebox A.

- Si Mobile VPN with SSL est activé sur le Firebox A, les utilisateurs Mobile VPN with SSL peuvent se connecter au Firebox A et au réseau local situé derrière le Firebox A.

- Mobile VPN with SSL et BOVPN over TLS ont des paramètres de configuration distincts. Par exemple, Mobile VPN with SSL a un pool d'adresses, des propositions d'authentification et des propositions de chiffrement qui ne sont pas partagées avec BOVPN over TLS.

Si Mobile VPN with SSL est activé sur le client BOVPN over TLS, vous devez choisir l'option Indiquer les adresses de destination que le client acheminera par le tunnel sur le serveur BOVPN over TLS. Si vous choisissez Le trafic vers tous les emplacements est envoyé par le tunnel, les utilisateurs mobiles ne peuvent établir une connexion Mobile VPN with SSL au Firebox configuré comme client BOVPN over TLS.

Pour des instructions sur la configuration, consultez :

Stratégies

Lorsque vous configurez BOVPN over TLS en mode Client ou en mode Serveur, ces stratégies sont automatiquement créées :

- BOVPN-allow.in

- BOVPN-allow.out

- WatchGuard SSLVPN

Les stratégies BOVPN-allow.in et BOVPN-allow.out sont partagées par :

- BOVPN over TLS

- BOVPN IPSec

- Les interfaces virtuelles BOVPN

Dans Fireware v12.1 et les versions ultérieures, la stratégie WatchGuard SSLVPN ne spécifie par défaut que l'interface Tout-Externe.

La stratégie WatchGuard SSLVPN est partagée par le Tunnel de gestion SSL, BOVPN par TLS, Mobile VPN with SSL et l'Access Portal. Pour plus d'informations sur cette stratégie, consultez Précédence et Héritage des Paramètres SSL/TLS.

Dans Fireware v12.1.x, la stratégie WatchGuard SSLVPN comprend l'alias WG-VPN-Portal. Si vous mettez à niveau Fireware de la version v12.1.x à la version v12.2 ou une version ultérieure, l'alias WG-VPN-Portal est supprimé de la stratégie WatchGuard SSLVPN. Les interfaces qui figuraient dans l'alias WG-VPN-Portal figurent dans la stratégie WatchGuard SSLVPN, ce qui signifie que la stratégie s'applique au même trafic. Pour de plus amples informations, consultez la section Modifications de la stratégie WatchGuard SSLVPN et de l'alias WG-VPN-Portal dans Fireware v12.1.x de la Base de Connaissances WatchGuard.

Basculement VPN

Vous pouvez spécifier un serveur TLS de secours dans les paramètres de configuration des tunnels BOVPN over TLS. Par exemple, vous pouvez spécifier l'adresse IP de l'interface externe secondaire sur le Firebox. Si le serveur principal n'est pas disponible, les clients TLS essaieront automatiquement de se connecter au serveur de secours.

Paramètres VPN Globaux

Les paramètres globaux de VPN ne s'appliquent pas aux tunnels BOVPN over TLS.

État du tunnel BOVPN

Les options Renouveler la Clé du Tunnel de la page Statistiques VPN ne s'appliquent pas aux tunnels BOVPN over TLS.

Licence

Les tunnels BOVPN over TLS partagent la licence des utilisateurs VPN SSL avec Mobile VPN with SSL et le Tunnel de gestion SSL.