Configurer BOVPN sur TLS en Mode Client

BOVPN over TLS utilise un modèle client-serveur pour la communication du tunnel VPN. Vous devez configurer au moins un Firebox comme Client TLS et au moins un Firebox comme Serveur TLS.

Par défaut, le serveur BOVPN over TLS attribue des adresses IP du pool 192.168.113.0/24 aux clients BOVPN over TLS. Mobile VPN with SSL utilise également par défaut le pool 192.168.113.0/24. Si les fonctionnalités BOVPN over TLS en mode Client et Mobile VPN with SSL sont activés sur le même Firebox, vous devez indiquer un pool d'adresses différent pour l'une de ces fonctionnalités. Si les deux fonctionnalités utilisent le même pool d'adresses IP, le trafic BOVPN over TLS ne sera pas envoyé correctement par le tunnel.

Dans Fireware v12.1, vous devez utiliser la Web UI pour configurer un BOVPN sur TLS. Dans Fireware v12.1.1 et versions ultérieures, vous pouvez également utiliser Policy Manager.

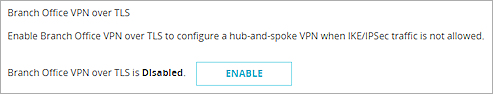

- Sélectionnez VPN >BOVPN over TLS.

- Cliquez sur Activer.

La boîte de dialogue Mode BOVPN over TLS s'affiche.

- Dans la liste déroulante Mode du Firebox, choisissez Client.

- Cliquez sur Ajouter.

La page Ajouter Serveur s'affiche.

- Dans la zone de texte Nom de tunnel, entrez le nom du tunnel.

- Dans la zone de texte Description, entrez la description du tunnel.

- Cochez la case Activé pour activer le tunnel.

- Dans la zone de texte Serveur Principal, saisissez l'adresse IP ou le nom de domaine du serveur TLS.

Le serveur TLS est un Firebox distant configuré en mode Serveur TLS. - (Facultatif) Dans la zone de texte Serveur de Secours, saisissez l'adresse IP ou le nom de domaine du serveur TLS de secours.

- Dans la zone de texte ID du Tunnel, saisissez un nom pour le tunnel. Vous devez indiquer le même ID de Tunnel sur le serveur TLS.

- Dans la zone de texte Clé Pré-partagée, saisissez la clé pré-partagée.

La clé pré-partagée doit contenir entre 8 et 23 caractères.

- (Facultatif) Pour modifier les paramètres de communication par défaut, cliquez sur Modifier.

La boîte de dialogue Paramètres avancés s'affiche.

- Configurez les paramètres avancés.

Authentification

Sélectionnez une méthode d'authentification pour la connexion : SHA-1, SHA-256 ou SHA-512. Nous vous recommandons les variantes SHA-2 SHA-256 et SHA-512, plus robustes que SHA-1.

Chiffrement

Sélectionnez l'un des algorithmes suivants pour chiffrer le trafic : 3DES, AES (128 bits), AES (192 bits) ou AES (256 bits). Dans Fireware v12.2 et versions ultérieures, vous pouvez aussi sélectionner AES-GCM (128 bits), AES-GCM (192 bits) ou AES-GCM (256 bits). Nous recommandons le chiffrement AES. Pour de meilleures performances, sélectionnez une variante AES 128 bits. Pour le chiffrement le plus sécurisé, sélectionnez AES (256 bits).

Si vous sélectionnez 3DES, tenez compte des potentielles, bien qu'improbables, attaques de sécurité. Pour de plus amples informations, consultez la rubrique Vulnérabilité Sweet32 dans la Base de Connaissances WatchGuard.

Canal de Données

Si le protocole du canal de données est TCP, vous ne pouvez pas choisir un numéro de port autre que 443.

Vous pouvez changer le protocole de canal de données en UDP et indiquer un port différent à moins que le Tunnel de gestion SSL ne soit activé sur votre Management Server. Pour plus d'informations sur les différences entre TCP et UDP, consultez Choisir le Port et le Protocole pour Mobile VPN with SSL.

Intervalle de Conservation d'Activité

Si aucun paquet n'a été envoyé par le tunnel pendant la durée choisie, le client BOVPN over TLS envoie un ping au serveur BOVPN over TLS.

Délai de Conservation d'Activité

Si le serveur BOVPN over TLS n'envoie pas de réponse ou un autre paquet avant la fin du Délai de Conservation d'Activité, la connexion du tunnel est fermée et redémarrée.

Renégocier le canal de données

Si une connexion BOVPN over TLS est active pendant la durée indiquée dans la zone de texte Renégocier le canal de données, le client BOVPN over TLS doit créer un nouveau tunnel. La valeur minimale est de 1 heure.

L'option Importer un fichier de configuration n'est pas prise en charge et ne sert qu'à des fins de tests internes.

- Sélectionnez VPN >BOVPN over TLS.

- Sélectionnez Activer BOVPN over TLS.

- Dans la liste déroulante Mode du Firebox, choisissez Client.

- Cliquez sur Ajouter.

La boîte de dialogue Ajouter un Serveur s'affiche.

- Dans la zone de texte Nom de tunnel, entrez le nom du tunnel.

- Dans la zone de texte Description, entrez la description du tunnel.

- Cochez la case Activé pour activer le tunnel.

- Dans la zone de texte Serveur Principal, saisissez l'adresse IP ou le nom de domaine du serveur TLS.

Le serveur TLS est un Firebox distant configuré en mode Serveur TLS. - (Facultatif) Dans la zone de texte Serveur de Secours, saisissez l'adresse IP ou le nom de domaine du serveur TLS de secours.

- Dans la zone de texte ID du Tunnel, saisissez un nom pour le tunnel. Vous devez indiquer le même ID de Tunnel sur le serveur TLS.

- Dans la zone de texte Clé Pré-partagée, saisissez la clé pré-partagée.

La clé pré-partagée doit contenir entre 8 et 23 caractères.

- (Facultatif) Pour modifier les paramètres de communication par défaut, cliquez sur Modifier.

La boîte de dialogue Paramètres avancés s'affiche.

- Configurez les paramètres avancés :

Authentification

Sélectionnez une méthode d'authentification pour la connexion : SHA-1, SHA-256 ou SHA-512. Nous vous recommandons les variantes SHA-2 SHA-256 et SHA-512, plus robustes que SHA-1.

Chiffrement

Sélectionnez un algorithme pour chiffrer le trafic : 3DES, AES (128 bits), AES (192 bits) ou AES (256 bits). Dans Fireware v12.2 et les versions ultérieures, vous pouvez également sélectionner AES-GCM (128 bits), AES-GCM (192 bits) ou AES-GCM (256 bits). Nous recommandons le chiffrement AES. Pour de meilleures performances, sélectionnez une variante AES 128 bits. Pour le chiffrement le plus sécurisé, sélectionnez AES (256 bits).

Si vous sélectionnez 3DES, tenez compte des potentielles attaques de sécurité, bien qu'improbables. Pour de plus amples informations, consultez la rubrique Vulnérabilité Sweet32 dans la Base de Connaissances WatchGuard.

Canal de Données

Si le protocole du canal de données est TCP, vous ne pouvez pas choisir un numéro de port autre que 443.

Vous pouvez changer le protocole de canal de données en UDP et indiquer un port différent. Pour plus d'informations sur les différences entre TCP et UDP, consultez Choisir le Port et le Protocole pour Mobile VPN with SSL.

Intervalle de Conservation d'Activité

Si aucun paquet n'a été envoyé par le tunnel pendant la durée choisie, le client BOVPN over TLS envoie un ping au serveur BOVPN over TLS.

Délai de Conservation d'Activité

Si le serveur BOVPN over TLS n'envoie pas de réponse ou un autre paquet avant la fin du Délai de Conservation d'Activité, la connexion du tunnel est fermée et redémarrée.

Renégocier le canal de données

Si une connexion BOVPN over TLS est active pendant la durée indiquée dans la zone de texte Renégocier le Canal de Données, le client BOVPN over TLS crée un nouveau tunnel. La valeur minimale est de 1 heure.