Interface Virtuelle BOVPN pour Routage Dynamique vers Cisco

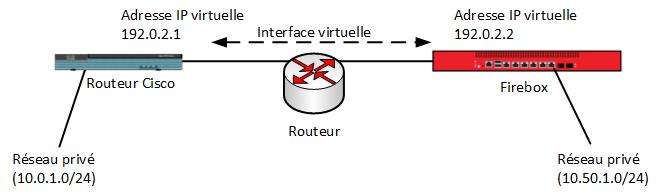

Topologie

Cet exemple de configuration vous montre comment configurer l'interface virtuelle BOVPN et le routage dynamique OSPF entre un Firebox et une interface de tunneling virtuelle Cisco (VTI) sur un routeur Cisco. Dans cet exemple, le VTI Cisco VTI est configuré pour un mode tunnel IPSec, qui ne comprend pas GRE. Le VTI Cisco VTI prend aussi en charge le mode tunnel de GRE.

Dans cet exemple, les deux périphériques utilisent ces adresses IP :

Adresses IP du Firebox

Adresse IP externe — 203.0.113.2

Réseau privé — 10.50.1.0/24

Adresse IP de l'interface virtuelle — 192.0.2.2, masque de réseau 255.255.255.0

Adresses IP du routeur Cisco

Adresse IP externe — 198.51.100.2/24

Réseau privé — 10.50.1.0/24

Adresse IP de l'interface virtuelle — 192.0.2.1, masque de réseau 255.255.255.0

Configuration du Firebox

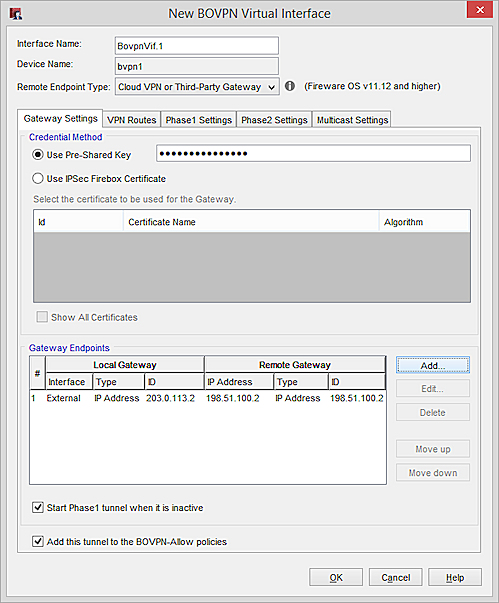

Dans la configuration de l'interface virtuelle BOVPN du Firebox, vous configurez les endpoints de passerelle distants et locaux avec les adressses IP externes des deux périphériques. Vous devez sélectionner le type d'endpoint VPN en Nuage ou Passerelle Tierce pour configurer un tunnel IPSec sans GRE.

Paramètres de passerelle pour cet exemple :

Type d'Endpoint Distant — VPN en Nuage ou Passerelle Tierce

Méthode d'Informations d'Identification — Clé pré-partagée

Paire d'endpoints de passerelle — Locale (203.0.113.2), Distante (198.51.100.2)

La paire d'endpoints de passerelle de l'interface virtuelle BOVPN principale dans Fireware Web UI

La paire d'endpoints de passerelle configurée pour l'interface virtuelle BOVPN dans Policy Manager

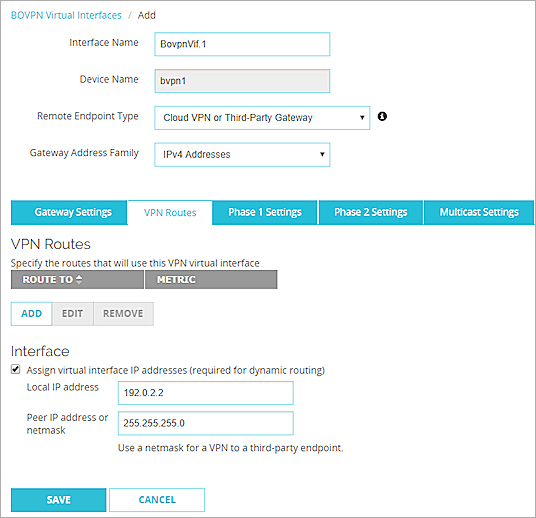

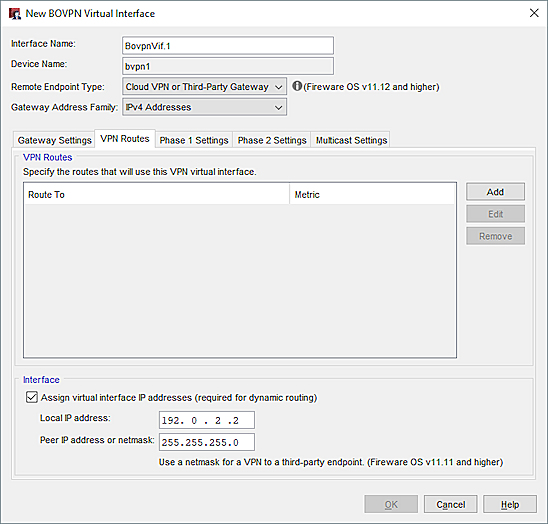

Sur l'onglet Routes VPN, l'adresse IP virtuelle et le masque de réseau sont configurés pour le routage dynamique. L'adresse IP locale (192.0.2.2) est sur le même sous-réseau que l'adresse IP locale du périphérique distant, 192.0.2.1. Le masque de réseau des deux périphériques est 255.255.255.0.

Pour cet exemple, les paramètres d'adresse IP de l'interface virtuelle sur l'onglet des Routes VPN sont :

Adresse IP locale— 192.0.2.2

Adresse IP ou masque de réseau de pair — 255.255.255.0

Pour utiliser l'interface virtuelle BOVPN pour le routage dynamique vers un endpoint VPN tiers, vous devez attribuer une adresse IP locale et un masque de sous-réseau à l'interface virtuelle. L'adresse IP virtuelle du Firebox doit être sur le même sous-réseau que l'adresse IP virtuelle du endpoint VPN pair. Sur le Firebox, configurez un masque de sous-réseau plutôt que l'adresse IP virtuelle du pair. Pour plus d'informations sur les adresses IP virtuelles, consultez Adresses IP d'Interface Virtuelle pour un VPN vers un Endpoint Tiers.

Les adresses IP de l'interface virtuelle configurées dans Fireware Web UI

Les adresses IP de l'interface virtuelle configurées dans Policy Manager

Les paramètres de Phase 1 et Phase 2 sur le Firebox et le périphérique Cisco doivent correspondre. Pour l'authentification, nous recommandons SHA-2, qui est plus sécurisé que SHA-1 et MD5. Pour le chiffrement, nous recommandons AES. Sélectionnez AES (128 bit) pour la meilleure performance. Sélectionnez AES (256 bit) pour le chiffrement le plus sécurisé.

Certains périphériques WatchGuard et Cisco ne prennent pas en charge SHA-2. Si votre périphérique ne prend pas en charge SHA-2, utilisez SHA-1. Pour plus d'informations, voir Ajouter une transformation de phase 1

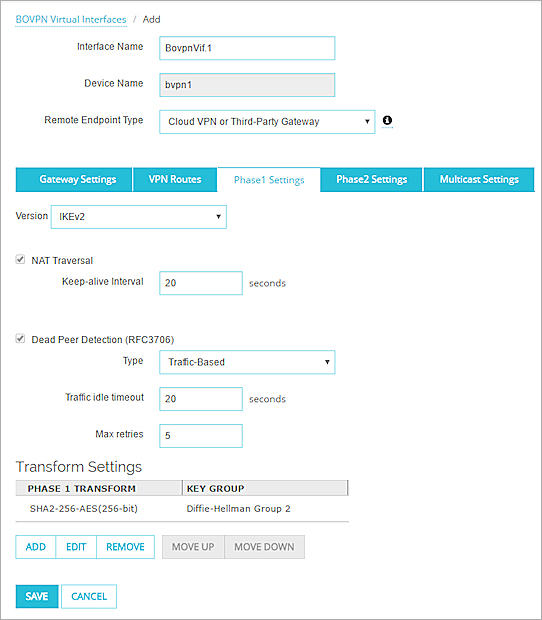

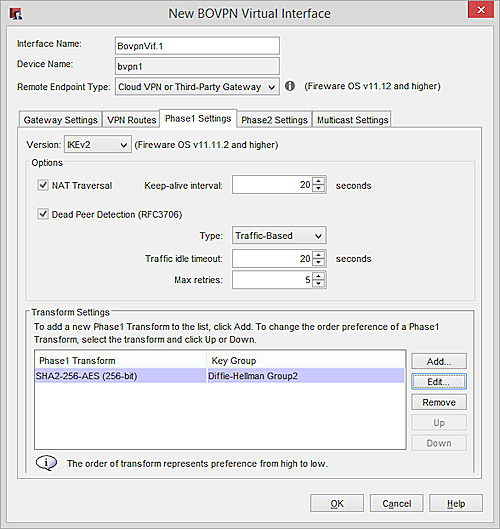

Pour cet exemple, le Firebox utilise les paramètres de Phase 1 :

Version — IKEv2

Transformation — SHA2-256, AES (256 bit)

Groupe de Clés Groupe de Clés =

Pour configurer les paramètres de Phase 1, dans Fireware Web UI :

Les paramètres configurés de Phase 1 dans Policy Manager

Paramètres de Phase 2 sur le Firebox :

Type — ESP

Authentification — SHA1

Chiffrement — AES (256 bit)

Les paramètres configurés de Phase 2 dans Fireware Web UI

Les paramètres configurés de Phase 2 dans Policy Manager

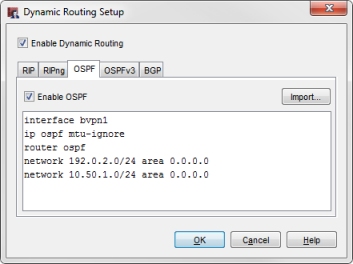

La configuration du routage dynamique de l'OSPF du Firebox a ces commandes :

interface bvpn1

ip ospf mtu-ignore

router ospf

network 192.0.2.0/24 area 0.0.0.0

réseau 10.50.1.0/24 zone 0.0.0.0

Les Paramètres OSPF configurés dans Fireware Web UI

Les Paramètres OSPF configurés dans Policy Manager

Cette configuration utilise la commande mtu-ignore pour éviter les problèmes de taille MTU associés à certains routeurs Cisco.

Configuration du Routeur Cisco

Sur le routeur Cisco, la configuration pour cet exemple a ces commandes :

crypto ikev2 keyring kyr1

peer peer1

address 203.0.113.2

pre-shared-key local key1

pre-shared-key remote key1

!

crypto ikev2 profile profile1

match identity remote address 203.0.113.2 255.255.255.255

identity local address 198.51.100.2

authentication local pre-share

authentication remote pre-share

keyring kyr1

!

crypto ipsec transform-set my-transform-set esp-aes 256 esp-sha256-hmac

!

crypto ipsec profile protect-ikev2

set security-association lifetime seconds 120

set transform-set my-transform-set

set ikev2-profile profile1

!

interface Tunnel1

ip address 192.0.2.1 255.255.255.0

ip ospf mtu-ignore

tunnel source 198.51.100.2

tunnel mode ipsec ipv4

tunnel destination 203.0.113.2

tunnel protection ipsec profile protect-ikev2

!

interface GigabitEthernet0/0

ip address 198.51.100.2 255.255.255.0

duplex auto

speed auto

!

interface GigabitEthernet0/1

ip address 10.0.1.1 255.255.255.0

duplex auto

speed auto

!

router ospf 1

network 10.0.1.0 0.0.0.255 area 0

network 192.0.2.0 0.0.0.255 area 0

!

Voir Également

Configurer un Routage IPv4 avec OSPF

Adresses IP d'Interface Virtuelle pour un VPN vers un Endpoint Tiers

Configurer une interface virtuelle BOVPN qui utilise GRE pour le routage dynamique vers Cisco (Fireware v11.11.x) dans la base de connaissances WatchGuard.