Interface Virtuelle BOVPN de Routage Statique vers Microsoft Azure

Vous pouvez configurer un routage statique ou dynamique. Cette rubrique traite du routage statique. Pour plus d'informations sur le routage dynamique, consultez Interface Virtuelle BOVPN pour le Routage Dynamique vers Microsoft Azure.

Exemple de Configuration

Cet exemple montre les paramètres de configuration d'une interface virtuelle BOVPN avec routage statique entre un Firebox au Site A et un réseau virtuel Microsoft Azure au Site B. Pour des instructions détaillées, consultez Configurer une connexion d'une interface virtuelle BOVPN vers un réseau virtuel Microsoft Azure dans la Base de Connaissances WatchGuard.

Interfaces Firebox

Pour cet exemple, le Firebox du Site A possède une interface externe et un réseau approuvé.

Azure ne prend pas en charge les connexions VPN aux Fireboxes situés derrière des périphériques NAT. Le Firebox doit avoir une adresse IP externe publique.

| Interface | Type | Nom | Adresse IP |

|---|---|---|---|

| 0 | Externe | Externe | 203.0.113.2/24 |

| 1 | Approuvé | Approuvé | 10.0.1.1/24 |

Interfaces Azure

Pour cet exemple, le réseau virtuel Microsoft Azure du Site B possède une interface virtuelle externe et un réseau virtuel approuvé.

| Interface | Type | Nom | Adresse IP |

|---|---|---|---|

| 0 | Externe | Externe | 198.51.100.2/24 |

| 1 | Approuvé | Approuvé | 10.0.100.1/24 |

Configuration du Firebox

L'onglet Paramètres de la Passerelle de la configuration de l'interface virtuelle BOVPN utilise ces paramètres :

- Le Type de endpoint Distant est VPN en Nuage ou Passerelle Tierce, qui prend en charge les sélecteurs de trafic génériques et n'utilise pas de GRE.

- La Méthode d'Identification est la Clé Pré-partagée convenue par les deux sites. Azure ne prend en charge que l'authentification par clé pré-partagée pour les VPN site à site.

- Les paramètres des Endpoints de Passerelle sont :

- Passerelle locale : 203.0.113.2 (adresse IP de l'interface externe du Firebox du Site A)

- Passerelle Distante: 198.51.100.2 (l'adresse IP de l'interface externe sur la passerelle Azure du Site B)

Configuration de la passerelle du Site A dans Fireware Web UI

Configuration de la passerelle du Site A dans Policy Manager

L'onglet Routes VPN de la configuration de l'interface virtuelle BOVPN utilise ces paramètres :

- Route vers : 10.0.100.0/24

Configuration de la route statique du Site A dans Fireware Web UI

Configuration de la route statique du Site A dans Policy Manager

Sur l'onglet Paramètres de Phase 1, sélectionnez ces paramètres :

- Version — IKEv2. Les routes VPN statiques entre votre Firebox et Azure nécessitent IKEv2.

- Authentification — SHA2-256. Azure ne prend pas en charge le SHA2-384 ni le SHA2-512.

- Chiffrement — AES (256 bit).

- Groupe de Clés Groupe de Clés =. Il s'agit du seul groupe pris en charge par Azure pour la phase 1.

Dans Fireware v12.0 et les versions ultérieures, le paramètre par défaut du Groupe de Clés est le groupe Diffie-Hellman14. Vous devez modifier ce paramètre au groupe Diffie-Hellman 2.

Paramètres de Phase 1 du Site A dans Fireware Web UI

Paramètres de Phase 1 du Site A dans Policy Manager

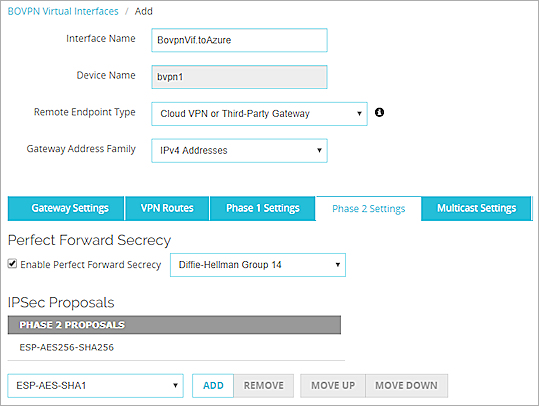

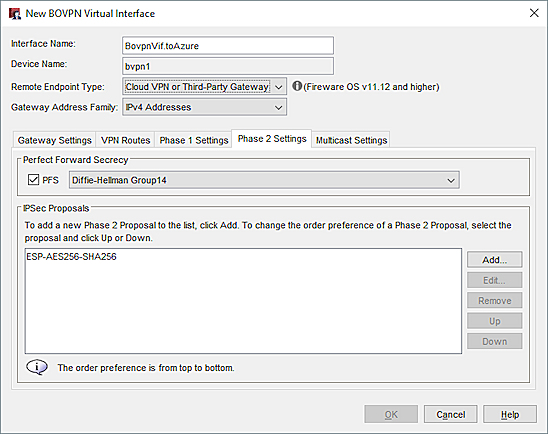

Sur l'onglet Paramètres de Phase 2, sélectionnez ces paramètres :

- Perfect Forward Secrecy — Oui

- Diffie-Hellman — Azure prend en charge les groupes 1, 2, 5, 14, 15, 19 et 20 pour la Phase 2. Astuce !

- Proposition IPSec — ESP-AES256-SHA256 ou ESP-AES256-GCM. Azure ne prend pas en charge l'AES128-GCM ni l'AES192-GCM.

Paramètres de Phase 2 du Site A dans Fireware Web UI

Paramètres de Phase 2 du Site A dans Policy Manager

Configuration de l'Interface Virtuelle BOVPN du Site B

Sur votre réseau virtuel Microsoft Azure, les paramètres de la passerelle sont :

- Passerelle Distante : 203.0.113.2 (l'adresse IP de la première interface externe du Firebox au Site A)

- Passerelle locale : 198.51.100.2 (l'adresse IP de l'interface externe sur la passerelle Azure au Site B)

- Route VPN : 10.0.1.0/24 (l'adresse IP du réseau du Site A)

Paramètres MTU

Pour les connexions VPN Azure, Microsoft requiert un MSS TCP maximum de 1 350 ou un MTU de 1 400. La passerelle VPN Azure abandonne les paquets dont la taille totale est supérieure à 1 400.

Si la passerelle VPN Azure abandonne des paquets de votre Firebox, nous recommandons les paramètres Firebox suivants :

- Fireware v12.5 et versions ultérieures — Dans la configuration de l'interface virtuelle BOVPN, spécifiez une MTU de 1 400. Pour plus d'informations sur le paramètre MTU, consultez Configurer une Valeur Maximum Transmission Unit (MTU).

- Fireware v12.4.1 et versions antérieures — Dans la configuration de l'interface physique, spécifiez une MTU de 1 400.

Vous pouvez également définir la valeur globale MSS TCP à 1 350. Cependant, nous ne recommandons pas cette option car ce paramètre affecte les autres interfaces Firebox et s'applique uniquement au trafic TCP. Par exemple, ce paramètre ne s'applique pas au trafic RDP dans la plupart des cas, car le RDP utilise généralement l'UDP. Si vous utilisez le RDP pour accéder à des serveurs hébergés sur Azure, Azure abandonnera les paquets supérieurs à 1 400 octets même si vous spécifiez la valeur MSS TCP recommandée. Pour plus d'informations sur le paramètre MSS TCP, consultez Définir les Paramètres Généraux de Firebox.

Pour plus d'informations sur les paramètres de configuration Azure, consultez la documentation fournie par Microsoft.

Voir Également

Interface Virtuelle BOVPN pour Routage Dynamique vers Microsoft Azure

Configurer une Interface Virtuelle BOVPN