Définir les Paramètres Généraux de Firebox

Dans les paramètres globaux de votre Firebox, vous pouvez spécifier les paramètres qui contrôlent les actions de bon nombre de fonctions de votre Firebox. Vous pouvez également permettre à plus d'un Administrateur de Périphérique de se connecter à votre Firebox en même temps.

Vous pouvez configurer les paramètres de base pour les éléments suivants :

- Port Web UI

- Redémarrage automatique

- Retour d'informations du périphérique

- Rapports de pannes

- Connexions d'administrateur de périphérique

- Trafic généré par le Firebox (Fireware v12.2 et les versions ultérieures)

- la gestion des erreurs ICMP

- Vérification des paquets TCP SYN et de l'état de connexion

- Délai d'inactivité de la connexion TCP

- Réglage de taille maximale de segment (MSS) TCP

- Gestion du trafic et QoS

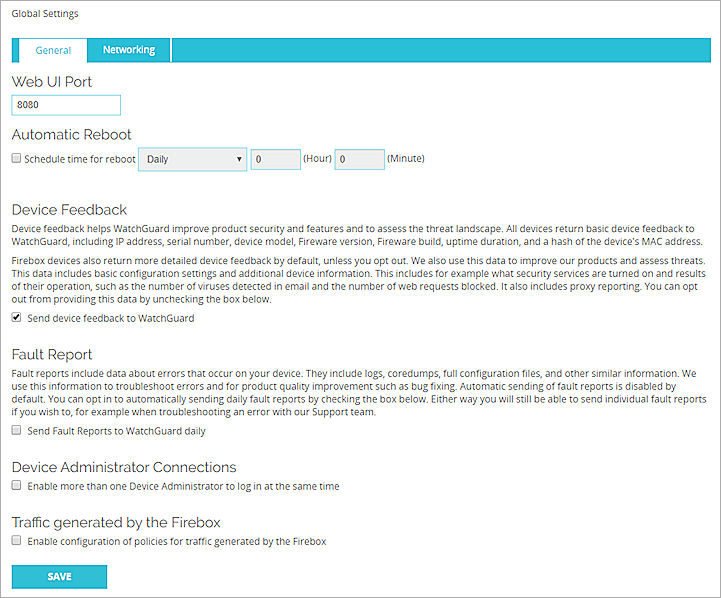

- Sélectionnez Système > Paramètres Globaux.

La boîte de dialogue Paramètres g=Globaux s'affiche. - Sélectionnez l'onglet Général et configurez les paramètres pour ces catégories globales, comme indiqué dans ces sections :

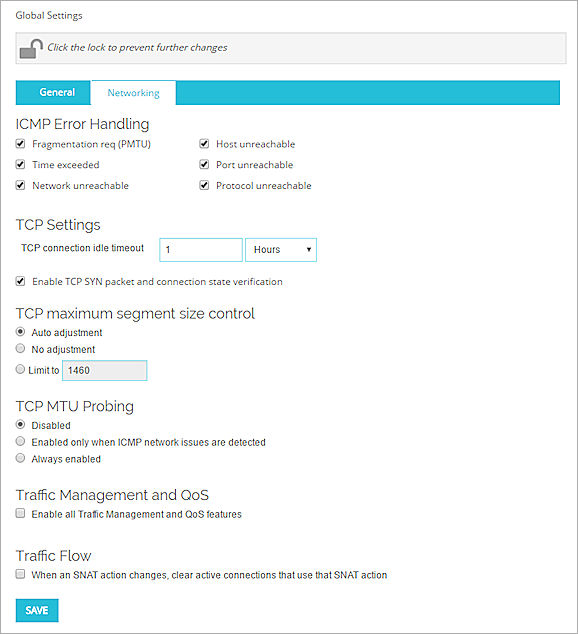

- Sélectionnez l'onglet Mise en réseau et configurez les paramètres pour ces catégories globales, comme indiqué dans ces sections :

- Cliquez sur Enregistrer.

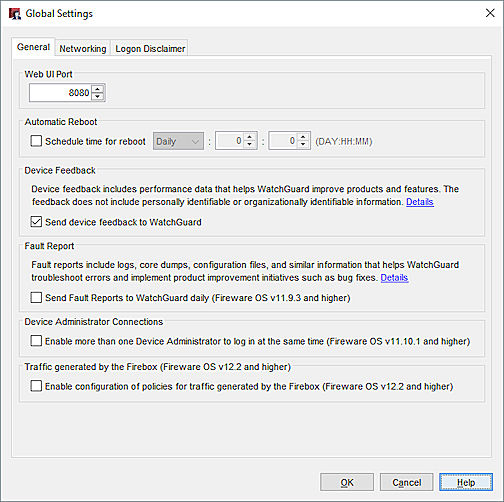

- Sélectionnez Installation > Paramètres Globaux.

La boîte de dialogue Paramètres g=Globaux s'affiche. - Sélectionnez l'onglet Général et configurez les paramètres pour ces catégories globales, comme indiqué dans ces sections :

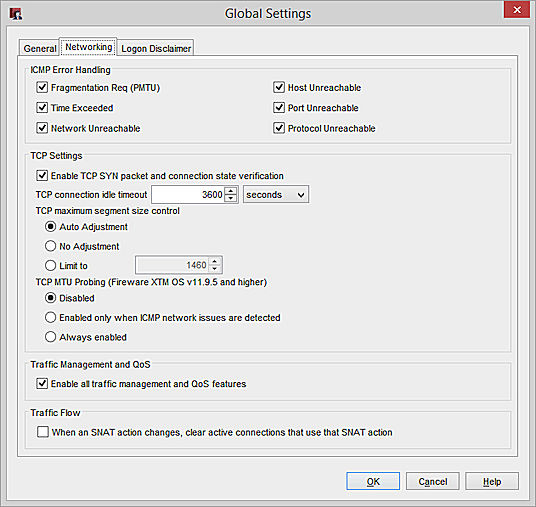

- Sélectionnez l'onglet Mise en réseau et configurez les paramètres pour ces catégories globales, comme indiqué dans ces sections :

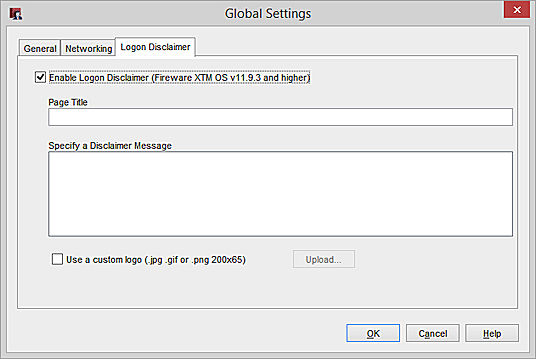

- Sélectionnez l'onglet Message d'Avertissement à la Connexion et configurez les paramètres pour la page Message d'Avertissement à la Connexion, comme indiqué dans la section Configurer la Clause d’Exclusion de Responsabilité de Connexion.

- Cliquez sur OK.

- Enregistrez le fichier de configuration dans votre Firebox.

Modifier le port Web UI

Par défaut, Fireware Web UI utilise le port 8080.

Pour modifier le port par défaut :

- Dans la zone de texte Port Web UI, saisissez ou sélectionnez un autre numéro de port.

- Utilisez le nouveau port pour vous connecter à Fireware Web UI et tester la connexion avec le nouveau port.

Redémarrage automatique

Vous pouvez programmer votre Firebox pour qu'il effectue un redémarrage automatique au jour et à l'heure de votre choix.

Pour programmer un redémarrage automatique de votre Firebox :

- Cochez la case Heure programmée pour le redémarrage.

- Dans la liste déroulante située à côté, sélectionnez Tous les jours pour effectuer un redémarrage tous les jours à la même heure, ou sélectionnez un jour de la semaine pour un redémarrage hebdomadaire.

- Dans les zones de texte situées à côté, entrez ou sélectionnez l'heure et la minute de la journée (au format 24 h) auxquelles vous souhaitez que le redémarrage ait lieu.

Retour d'informations du Périphérique

Lorsque vous créez un nouveau fichier de configuration pour votre Firebox, ou mettez à niveau votre Firebox vers Fireware v11.7.3 ou une version ultérieure, par défaut, votre Firebox est configuré pour envoyer un retour d'informations à WatchGuard.

Cette option est uniquement disponible sur les Fireboxes fonctionnant sous Fireware v11.7.3 ou une version ultérieure.

L'option Commentaires sur le périphérique aide WatchGuard à améliorer les produits et fonctionnalités. Il comporte des informations sur la manière dont votre Firebox est utilisé et sur les problèmes que vous rencontrez avec votre Firebox, mais n'inclut aucune information sur votre entreprise ni aucune des données qui transitent par le Firebox. Par conséquent, les données de votre Firebox sont anonymes. Tout retour d'informations de périphérique envoyé à WatchGuard est chiffré.

WatchGuard utilise les informations contenues dans les données de retour d'informations du périphérique pour connaître la répartition géographique des différentes versions du système d'exploitation Fireware OS. Les données collectées par WatchGuard contiennent des informations synthétisées sur les fonctionnalités et services utilisés sur les Fireboxes, les menaces interceptées et la santé et les performances des périphériques. Ces informations aident WatchGuard à mieux déterminer les points à améliorer pour offrir à ses clients et ses utilisateurs les meilleurs avantages possibles.

L'utilisation de la fonctionnalité retour d'informations du périphérique reste entièrement volontaire. Vous pouvez la désactiver à tout moment. Pour désactiver le rapport de périphérique sur votre Firebox, décochez la case Envoyer des rapports de périphérique à WatchGuard.

Lorsque le rapport de périphérique est désactivé, le Firebox n'envoie que des données de base à WatchGuard. Cela comprend des données que WatchGuard possède, telles que le numéro de série du périphérique, le modèle, la version de Fireware, ainsi que d'autres données telles que l'adresse IP du périphérique, la durée d'activité et un hachage de l'adresse MAC du périphérique.

Lorsque le retour d'informations de périphérique est activé, les données sont envoyées à WatchGuard une fois tous les six jours et à chaque redémarrage du Firebox. Les retours d'informations de périphérique sont envoyés à WatchGuard dans un fichier compressé. Pour économiser de l'espace sur le Firebox, les données de retour d'informations sont supprimées du Firebox après avoir été envoyées à WatchGuard.

Les retours d'informations du périphérique contiennent ces informations à propos de votre Firebox :

- Numéro de série du Firebox

- Version du système d'exploitation Fireware OS et numéro de version

- Modèle de Firebox

- Temps d'activité du Firebox depuis le dernier redémarrage

- Si le rapport de périphérique est activé (Fireware 12.4 et versions ultérieures)

- Horodatage de début et de fin pour les données de retours d'informations envoyées à WatchGuard

- Nombre de stratégies

- Nombre d'interfaces activées

- Nombre de tunnels BOVPN

- Nombre de tunnels Mobile VPN

- Nombre de réseaux locaux virtuels (VLAN)

- Taille du fichier de configuration

- Nombre maximum de sessions concomitantes

- Nombre maximum de connexions par proxy

- Utilisation maximale du processeur

- Utilisation maximale de la mémoire

- Quelle interface utilisateur WatchGuard a envoyé un retour d'information à WatchGuard : Fireware Web UI, WatchGuard System Manager, ou la Command Line Interface

- Si le Firebox est sous Centralized Management et le mode de gestion pour le Firebox

- Nombre de Points d'Accès (AP) configurés sur le Firebox

- Options d'authentification configurées sur le Firebox

- Si le Firebox est membre d'un FireCluster et en mode Actif/Actif ou Actif/Passif

- Si la fonctionnalité de sécurité VoIP est activée

- Si la fonction Intrusion Prevention Service (IPS) est activée

- Options de journalisation configurées sur le Firebox

- Nombre d'actions de proxy avec Services d'Abonnement activés dans la configuration

Pour chaque service, les détails indiquent si le service est activé, le nombre d'événements pour chaque service activé sur le Firebox, et une liste des événements déclenchés sur le Firebox pour chaque service (avec adresse IP source, protocole, et niveau de menace de chaque événement).

- APT Blocker

- Data Loss Prevention (DLP)

- Default Threat Protection

- Exceptions de Fichiers

- Gateway AntiVirus (GAV)

- IntelligentAV

- Intrusion Prevention Service (IPS)

- Reputation Enabled Defense (RED)

- spamBlocker

- WebBlocker

- Si le Gateway Wireless Controller est activé

- Nombre de périphériques AP configurés sur le Firebox

- Nombre de SSID configurés sur le Firebox

- Si le Point d'accès Sans Fil est activé

- Si le Portail d'Accès est activé

- Nombre maximum d'utilisateurs connectés

- Nombre maximum de connexions RDP lancées par les utilisateurs

- Nombre maximum de connexions SSH lancées par les utilisateurs

- Métadonnées du Fournisseur d'identité (IdP) (lorsque l'authentification SAML est activée)

- Si le Single Sign-On d'Active Directory est activé

- Nombre d'agents SSO

- Statut de l'agent SSO

- Si Autotask est activé

- Nombre de tentatives réussies et échouées d'enregistrement d'une image de sauvegarde sur le Firebox, un lecteur USB et un ordinateur.

- Nombre de tentatives réussies et échouées de restauration d'une image de sauvegarde depuis le Firebox, un lecteur USB et un ordinateur.

- Si le Firebox a déjà été réinitialisé à ses paramètres d'usine par défaut.

- Si la Détection des Botnets est activée

- Combien d'adresses sources de trafic ont été testées

- Combien d'adresses sources de trafic provenaient de botnets et ont été abandonnées

- Combien d'adresses de destination de trafic ont été testées

- Combien d'adresses de destination de trafic destinées à des botnets ont été supprimées

- Si Connectwise est activé

- Quantité de données écrites dans le stockage du Firebox

- Si le transfert DNS est activé

- Nombre de règles de transfert DNS définies

- Si DNSWatch est activé

- Si le FQDN est en cours d'utilisation

- Combien de FQDN sont configurés

- Combien de FQDN utilisent des noms de domaine spécifiques

- Combien de FQDN utilisent des caractères génériques

- Combien de FQDN sont configurés dans les stratégies de filtrage de paquets

- Combien de FQDN sont compris dans la liste d'exceptions aux Sites Bloqués

- Combien de FQDN sont compris dans les exceptions de quota

- Combien de stratégies de filtrage de paquets contiennent un FQDN dans un filtre de stratégie

- Combien de serveurs DNS sanctionnés sont en cours d'utilisation

- Si Geolocation est activé

- Nombre d'actions de Geolocation configurées

- Nombre d'adresses IP de source et de destination comparées à la base de données de Geolocation

- Nombre d'adresses IP de source et de destination issues des pays bloqués

- Nombre de comptes de gestion et de comptes Firebox-DB

- Si la Sécurité Mobile est activée

- Combien de périphériques mobiles sont connectés

- Combien de périphériques Android sont connectés

- Combien de périphériques iOS sont connectés

- Combien de périphériques mobiles sont connectés via un réseau privé VPN

- Combien de stratégies contiennent un groupe de périphériques de Sécurité Mobile

- Combien de connexions ont été refusées par une stratégie avec Sécurité Mobile activée

- Si le routage de multidiffusion est activé

- Si NetFlow est activé

- Version du protocole NetFlow activée

- Combien d'interfaces ont l'Active Scan activé

- L'intervalle de calendrier configurée pour l'Active Scan

- Combien de périphériques ont été détectés sur votre réseau

- Combien de périphériques ont été détectés par Mobile Security

- Combien de périphériques ont été détectés par Active Scan

- Combien de périphériques ont été détectés par Exchange Monitor

- Combien de périphériques ont été détectés par détection HTTP

- Combien de périphériques ont été détectés par le processus iked

- Combien de périphériques ont été détectés par le processus du réseau privé VPN SSL

- Si des quotas sont configurés sur le Firebox

- Combien de règles de quotas sont configurées

- Combien d'actions de quotas sont configurées

- Combien d'exceptions aux quotas sont configurées

- Si des statistiques de quotas ont été configurées pour le SSO de RADIUS

- Méthode utilisée pour multi-WAN global

- Nombre d'interfaces WAN configurées sur le Firebox

- Nombre d'actions SD-WAN configurées sur le Firebox

- Si le protocole STP est activé

- Si TDR est activé

- Si Tigerpaw est activé

- Si WatchGuard Cloud est activé

Rapports de Pannes

Votre Firebox collecte et stocke des informations concernant les pannes qui surviennent sur votre Firebox et génère des rapports de diagnostic de la panne. Les pannes collectées sont regroupées dans les catégories suivantes :

- Échecs d'assertion

- Plantages de programme

- Exceptions du noyau

- Problèmes matériels

Lorsque vous activez la fonctionnalité Rapports de Pannes, des informations concernant les pannes sont envoyées à WatchGuard une fois par jour. WatchGuard utilise ces informations pour améliorer le matériel et système d'exploitation Fireware OS. Vous pouvez aussi consulter la liste des Rapports de Pannes, envoyer manuellement les rapports à WatchGuard, et supprimer les Rapports de Pannes de votre Firebox.

Pour savoir comment gérer la liste des Rapports de Pannes, consultez Gérer les Rapports d'Echec.

Cette option est uniquement disponible pour les Fireboxes fonctionnant sous Fireware v11.9.3 ou une version ultérieure.

Pour activer la fonction de Rapports d'Échec sur votre Firebox, cochez la case Envoyer des Rapports d'Échec quotidiens à WatchGuard.

Connexions d'Administrateur de Périphérique

Vous pouvez permettre à plusieurs utilisateurs de se connecter à votre Firebox en même temps avec un compte d'Administrateur de Périphérique pour contrôler et gérer votre Firebox. Lorsque vous activez cette option, les utilisateurs qui se connectent à votre Firebox avec un compte d'Administrateur de Périphérique doivent sélectionner le fichier de configuration du périphérique avant de pouvoir en changer les paramètres.

Pour permettre à plusieurs Administrateurs de Périphérique de se connecter à votre Firebox en même temps, cochez la case Permettre à plusieurs Administrateurs de Périphérique de se connecter en même temps.

Verrouiller et Déverrouiller un Fichier de Configuration

(Fireware Web UI Uniquement)

Lorsque vous autorisez plusieurs Administrateurs de Périphérique à se connecter simultanément à votre Firebox, dans Fireware Web UI, avant qu'un Administrateur de Périphérique ne puisse modifier les paramètres de configuration dans le fichier de configuration du Firebox, cet utilisateur doit déverrouiller le fichier de configuration. Lorsque le fichier de configuration est déverrouillé par un Administrateur de Périphérique afin d'y apporter des modifications, le fichier de configuration est verrouillé pour tous les autres Administrateurs de Périphérique jusqu'à ce que l'utilisateur qui l'a déverrouillé le verrouille à nouveau ou se déconnecte.

Pour savoir comment permettre à plusieurs Administrateurs de Périphérique de se connecter simultanément à votre Firebox, consultez Définir les Paramètres Généraux de Firebox.

Pour déverrouiller un fichier de configuration depuis Fireware Web UI :

En haut de la page, cliquez sur ![]() .

.

Pour verrouiller un fichier de configuration depuis Fireware Web UI :

En haut de la page, cliquez sur ![]() .

.

Trafic généré par le Firebox

Dans Fireware v12.2 et les versions ultérieures, vous pouvez configurer des stratégies de manière à contrôler le trafic généré par le Firebox. Ce type de trafic est également connu sous le nom de « trafic autogénéré ».

Avant de pouvoir créer des stratégies pour contrôler le trafic généré par le Firebox, vous devez cocher la case Activer la configuration de stratégies pour le trafic généré par le Firebox. Il est important de comprendre les modifications qui surviennent lorsque vous activez cette option. Lorsque cette option est activée :

- Vous pouvez ajouter de nouvelles stratégies qui s'appliquent au trafic généré par le Firebox.

- La stratégie Any-From-Firebox qui était masquée auparavant apparait dans la liste des stratégies.

Cette stratégie ne peut pas être modifiée ou supprimée. - Le Firebox cesse de définir l'adresse IP source du trafic qu'il génère afin de le faire correspondre à une route de tunnel BOVPN. Ceci signifie que si votre configuration inclut un tunnel BOVPN, le trafic généré par le Firebox utilisera une interface WAN au lieu du tunnel BOVPN.

Si le mode de classement automatique est activé pour la liste des Stratégies, les modifications suivantes surviennent :

- Modification du numéro de rang des stratégies existantes.

Ces opérations se produisent car la stratégie Tout-À-partir-du-Firebox s'affiche désormais. - Les stratégies qui contrôlent le trafic généré par le Firebox figurent avant toutes les autres stratégies.

S'il n'existe pas d'autres stratégies qui contrôlent le trafic généré par le Firebox, la stratégie Tout-À-partir-du-Firebox figure en tête de liste et est numérotée 1. - Les stratégies que vous ajoutez pour le trafic généré par le Firebox figurent avant la stratégie Tout-À-partir-du-Firebox, car elles sont plus granulaires.

Pour de plus amples informations sur ce paramètre et les stratégies qui contrôlent le trafic généré par le Firebox, consultez À propos des Stratégies relatives au Trafic Généré par le Firebox.

Pour configurer des stratégies pour le trafic généré par le Firebox, consultez Configurer les Stratégies relatives au Trafic Généré par le Firebox.

Pour obtenir les exemples de configuration, consultez Exemples de Configuration de Contrôle du Trafic Généré par le Firebox.

Définir les paramètres globaux de gestion des erreurs ICMP

Les paramètres d'Internet Control Message Protocol (ICMP) contrôlent les erreurs au cours des connexions. Vous pouvez l'utiliser pour :

- Informer les hôtes clients des conditions d'erreur

- Sonder un réseau pour en découvrir les caractéristiques générales

Le Firebox envoie un message d'erreur ICMP à chaque fois qu'un événement correspondant à l'un des paramètres que vous avez sélectionnés survient. Si ces messages vous permettent de résoudre des problèmes, ils peuvent également faire baisser le niveau de sécurité car ils exposent des informations sur votre réseau. Si vous refusez ces messages ICMP, vous pouvez augmenter votre niveau de sécurité en empêchant l'exploration du réseau ; cette action peut cependant provoquer des retards de connexions incomplètes et entrainer des problèmes logiciels.

Les paramètres de la gestion globale des erreurs ICMP sont :

Fragmentation Req (PMTU)

Activez cette case à cocher pour autoriser les messages Fragmentation Req ICMP. Le Firebox utilise ces messages pour repérer le chemin MTU.

Délai expiré

Activez cette case à cocher pour autoriser les messages Délai expiré ICMP. Un routeur envoie généralement ces messages en cas de boucle de route.

Réseau non joignable

Activez cette case à cocher pour autoriser les messages Réseau non joignables ICMP. Un routeur envoie généralement ces messages en cas de rupture de liaison réseau.

Hôte non joignable

Activez cette case à cocher pour autoriser les messages Hôte non joignable ICMP. Le réseau envoie généralement ces messages lorsqu'il ne peut pas utiliser d'hôte ou de service.

Port non joignable

Activez cette case à cocher pour autoriser les messages Port non joignables ICMP. Un hôte ou un pare-feu envoie généralement ces messages lorsqu'un service réseau n'est pas disponible ou autorisé.

Protocole non joignable

Activez cette case à cocher pour autoriser les messages Protocole non joignables ICMP.

- Sélectionnez Pare-Feu > Stratégies de Pare-Feu.

- Double-cliquez sur la stratégie pour la modifier.

La page Modifier la Stratégie s'affiche. - Sélectionnez l'onglet Avancé.

- Cochez la case Utiliser la gestion des erreurs ICMP basée sur la stratégie.

- Cochez uniquement les cases des paramètres que vous souhaitez activer.

- Cliquez sur Enregistrer.

- Sur l'onglet Pare-feu, sélectionnez la stratégie spécifique.

- Double-cliquez sur la stratégie pour la modifier.

La boîte de dialogue Modifier les propriétés de la stratégie s'affiche. - Sélectionnez l'onglet Avancé.

- Dans la liste déroulante Gestion des Erreurs ICMP, sélectionnez Spécifier un paramètre.

- Cliquez sur Paramètre ICMP.

La boîte de dialogue Paramètres de Gestion des Erreurs ICMP s'affiche. - Cochez uniquement les cases des paramètres que vous souhaitez activer.

- Cliquez sur OK.

Configurer les paramètres TCP

Activer les paquets TCP SYN et la vérification de l'état de connexion

Sélectionnez cette option pour permettre à votre Firebox de vérifier que le premier paquet envoyé par une connexion est un paquet SYN sans indicateurs RST, ACK ou FIN.

Si vous désactivez cette option, la connexion sera autorisée même si le premier paquet envoyé par la connexion contient des indicateurs RST, ACK ou FIN.

Si vous rencontrez des problèmes de stabilité avec certaines connexions (par exemple, les connexions via un tunnel VPN), vous pouvez désactiver cette option.

Délai d'inactivité de la connexion TCP

La durée pendant laquelle la connexion TCP peut être inactive avant qu'un délai d'expiration de connexion ne survienne. Indiquez une valeur en secondes, en minutes, en heures ou en jours. Le paramètre par défaut dans le Web UI est d'une heure et le paramètre par défaut dans Policy Manager est de 3 600 secondes.

Vous pouvez également configurer un délai d'inactivité personnalisé pour une stratégie individuelle. Pour plus d'informations, consultez Définir un Délai d'Inactivité Personnalisé.

Si vous configurez ce paramètre global du délai d'inactivité et que vous activez un délai d'inactivité personnalisé pour une stratégie, ce dernier a priorité sur le paramètre global du délai d'inactivité uniquement pour cette stratégie.

Contrôle de taille maximale de segment TCP

Le segment TCP peut être paramétré sur une taille définie pour une connexion d'une liaison TCP/IP supérieure à 3 voies (ex. : PPPoE, ESP ou AH). Certains sites Web seront inaccessibles aux utilisateurs si cette valeur n'est pas correctement configurée.

Les options globales d'ajustement de la taille maximale des segments TCP sont les suivantes :

- Ajustement Automatique— Cette option permet au Firebox d'examiner toutes les négociations de taille maximale de segment (MSS) et d'adopter la valeur MSS applicable.

- Aucun Ajustement— Le Firebox ne modifie pas la valeur MSS.

- Limiter à— Saisissez ou sélectionnez une limite d'ajustement de la taille.

Sondage MTU TCP

Pour vous assurer que la découverte PMTU est effective, vous pouvez activer le sondage MTU TCP sur votre Firebox. Lorsque cette option est activée, les clients sur votre réseau peuvent accéder à Internet via un tunnel BOVPN sans routage configuré sur ce Firebox, même si votre Firebox a reçu un paquet inaccessible ICMP pour le trafic envoyé via le tunnel BOVPN (un trou noir ICMP a été détecté).

Les options de Sondage MTU TCP sont les suivantes :

- Désactivé — Paramètre par défaut.

- Activé seulement quand des problèmes réseau ICMP sont détectés — Cette option active automatiquement le sondage MTU TCP lorsqu'un message d'erreur ICMP est envoyé et que le processus de découverte de PMTU ne peut pas se terminer (un trou noir ICMP est détecté). Une fois le problème résolu, le sondage MTU TCP reste activé.

- Toujours activé

Option de taille de fenêtre TCP

Fireware v12.1.1 et les versions ultérieures gèrent un paramètre global permettant de définir l'option de taille de fenêtre TCP telle que décrite dans la RFC 1323. Pour configurer ce paramètre global, vous devez utiliser la CLI Fireware.

La commande CLI est global-setting tcp-window-scale.

Désactiver ou activer la gestion du trafic et QoS

Pour des opérations de test de performance ou de débogage de réseau, vous pouvez désactiver les fonctionnalités de gestion du trafic et de QoS.

Pour activer ces fonctionnalités, cochez la case Activer toutes les fonctionnalités de gestion du trafic et de QoS.

Pour désactiver ces fonctionnalités, décochez la case Activer toutes les fonctionnalités de gestion du trafic et de QoS.

Gérer le Flux du Trafic

Par défaut, votre Firebox ne ferme pas les connexions actives lorsque vous modifiez une action NAT statique utilisée par une stratégie. Vous pouvez contourner ce réglage par défaut et permettre à votre Firebox de fermer toutes les connexions actives par le biais d'une stratégie utilisant une action SNAT que vous modifiez.

Pour contourner le paramètre par défaut de Flux du trafic et activer cette fonctionnalité, dans la section Flux du Trafic, cochez la case Lorsqu'une action SNAT est modifiée, supprimer les connexions actives qui utilisent cette action SNAT.

Configurer la Clause d’Exclusion de Responsabilité de Connexion

Pour forcer vos utilisateurs à accepter les conditions d'utilisation mises en place avant de pouvoir se connecter pour gérer un Firebox, vous pouvez activer la fonctionnalité Message d'Avertissement à la Connexion.

Cette section comprend des instructions pour activer la fonction Message d'Avertissement à la Connexion dans Policy Manager. Pour apprendre à activer cette fonction dans Fireware Web UI, consultez Configurer la Clause d’Exclusion de Responsabilité de Connexion.

Lorsque vous configurez les paramètres de message d'avertissement à la connexion, vous pouvez spécifier le titre de la page de Message d'Avertissement à la Connexion et le texte du message d'avertissement. Vous pouvez aussi choisir un logo personnalisé pour le Message d'Avertissement à la Connexion. Le fichier image doit être un fichier JPG, GIF, ou PNG, de 200 x 65 pixels maximum.

Pour activer et configurer la fonctionnalité Message d'Avertissement à la Connexion, dans Policy Manager :

- Dans la boîte de dialogue Paramètres Globaux, sélectionnez l'onglet Message d'Avertissement à la Connexion.

Les paramètres pour le Message d'Avertissement à la Connexion s'affichent. - Cochez la case Activer le Message d'Avertissement à la Connexion.

- Dans la zone de texte Titre de la Page, saisissez le texte pour le titre de la page de Message d'Avertissement à la Connexion.

- Dans la zone de texte Spécifier un Message d'Avertissement, saisissez ou collez le texte du message d'avertissement.

- Pour ajouter un logo personnalisé au message d'avertissement :

- Cochez la case Utiliser un logo personnalisé.

- Cliquez sur Charger et sélectionnez le fichier image.

- Cliquez sur OK.

Lorsque la fonction Message d'Avertissement à la Connexion est activée, le Message d'Avertissement à la Connexion apparaît lorsqu'un utilisateur se connecte au Firebox via Fireware Web UI ou CLI. L'utilisateur doit accepter les conditions du Message d'Avertissement à la Connexion avant de pouvoir se connecter au Firebox.

Les utilisateurs doivent accepter le Message d'Avertissement à la Connexion pour se connecter à la CLI dans Fireware v12.6.2 et les versions ultérieures.

Vous pouvez également configurer un message d'avertissement à la connexion pour les connexions à votre Management Server. Pour plus d'informations, consultez Définir les paramètres de Changement des Commentaires et d'Historique de Configuration.