Dans Fireware v12.2 et les versions ultérieures, vous pouvez configurer des stratégies de manière à contrôler le trafic généré par le Firebox. Ce type de trafic est également connu sous le nom de « trafic autogénéré ».

Vous pouvez par exemple :

- Contrôler l'interface multi-WAN utilisée pour le trafic des services d'abonnement WatchGuard

- Contrôler l'interface multi-WAN utilisée pour les requêtes du Firebox vers WebBlocker Cloud

- Envoyer le trafic des services d'abonnement via une interface WAN au lieu d'un tunnel BOVPN à route zéro (0.0.0.0)

- Envoyer le trafic des services d'abonnement via une interface WAN au lieu d'un tunnel d'interface virtuelle BOVPN à route zéro (0.0.0.0)

- Envoyer le trafic de gestion SSL via une interface WAN au lieu d'un tunnel ou d'une interface virtuelle BOVPN à route zéro

Pour obtenir la liste des serveurs auxquels les et produits et les services d'abonnement WatchGuard se connectent, consultez la liste des Exceptions aux Sites Bloqués dans À propos des Sites bloqués.

Avant de créer des stratégies s'appliquant au trafic généré par le Firebox, vous devez activer le paramètre global Activer la configuration des stratégies pour le trafic généré par le Firebox. Si vous n'activez pas ce paramètre global, les stratégies créées pour le trafic généré par le Firebox ne seront pas appliquées. Pour de plus amples informations concernant ce paramètre global, consultez Définir les Paramètres Généraux de Firebox.

Exemples de Configuration

Vous pouvez créer une stratégie qui spécifie l'interface WAN utilisée pour le trafic du Firebox vers les serveurs WatchGuard en nuage. Vous pouvez ainsi bloquer le trafic des services d'abonnement vers les interfaces indésirables ou coûteuses.

Dans cet exemple de configuration, le Firebox possède deux interfaces multi-WAN. Une interface est dédiée au trafic VoIP :

- Externe 1 (203.0.113.2) — Interface dédiée à l'ensemble du trafic à l'exception du trafic VoIP

- Externe 2 (192.0.2.2) — Interface uniquement dédiée au trafic VoIP

Dans les Paramètres Globaux du Firebox, l'option Activer la configuration des stratégies pour le trafic généré par le Firebox est activée.

Vous souhaitez que le trafic du Firebox vers les services d'abonnement WatchGuard en nuage utilise l'interface Externe 1. Vous veillez ainsi à ce que le trafic des services d'abonnement WatchGuard ne réduise pas la quantité de bande passante disponible pour le trafic VoIP sur l'interface Externe 2. Pour ce faire, deux possibilités existent :

- Créez un modèle de stratégie personnalisée et une stratégie de filtrage de paquets personnalisée.

- Créez deux stratégies de filtrage de paquets : une stratégie sur le port TCP 80 (HTTP) pour cdn.watchguard.com et une stratégie sur le port TCP 443 (HTTPS) pour services.watchguard.com.

Nous vous recommandons la première option.

Créez d'abord un modèle de stratégie personnalisée. Dans cet exemple, le modèle se nomme Services d'Abonnement WatchGuard et comprend les paramètres suivants :

- Type : Filtre de Paquets

- Protocole : TCP

- Port du Serveur : 80 et 443

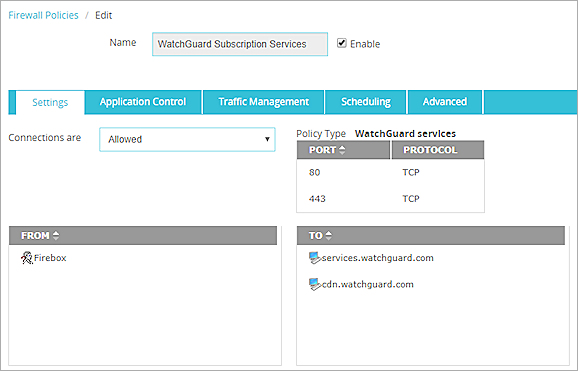

Créez ensuite une nouvelle stratégie comprenant les paramètres suivants :

- De : Firebox

- À : services.watchguard.com, cdn.watchguard.com

- Type De Stratégie : Services d'Abonnement WatchGuard Conseil !

- Protocole : TCP

- Port: 80 et 443

- Utiliser le routage basé sur stratégie : Activé avec l'interface Externe 1 sélectionnée

Dans cet exemple, la stratégie se nomme Services d'Abonnement WatchGuard.

Si le mode de tri automatique a été activé pour la liste Stratégies (paramètre par défaut), la stratégie Services d'Abonnement WatchGuard que vous avez ajoutée s'affiche avant la stratégie intégrée Tout À Partir du Firebox. Cet ordre se produit car la stratégie Services d'Abonnement WatchGuard est plus granulaire que la stratégie Tout À Partir du Firebox.

Vous pouvez créer une stratégie qui spécifie l'interface WAN à utiliser pour les requêtes WebBlocker générées par le Firebox. Vous pouvez ainsi bloquer le trafic WebBlocker vers les interfaces indésirables ou coûteuses.

Dans cet exemple de configuration, le Firebox possède deux interfaces WAN :

- Externe 1 (203.0.113.2)

- Externe 2 (192.0.2.2)

Dans les Paramètres Globaux du Firebox, l'option Activer la configuration des stratégies pour le trafic généré par le Firebox est activée.

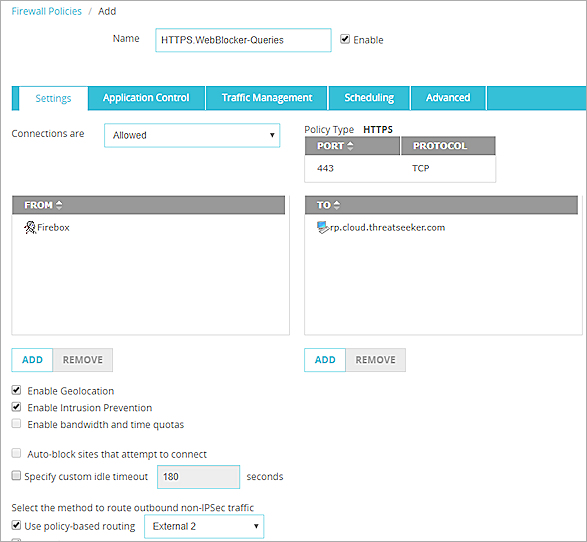

Pour forcer le trafic du Firebox vers les services WebBlocker en nuage à utiliser l'interface Externe 2, vous devez créer une nouvelle stratégie comprenant les paramètres suivants :

- De : Firebox

- À : rp.cloud.threatseeker.com

- Type de Stratégie : HTTPS

- Protocole : TCP

- Port: 443

- Utiliser le routage basé sur stratégie : Activé avec l'interface Externe 2 sélectionnée

Dans cet exemple, la stratégie se nomme HTTPS.WebBlocker-Requêtes.

Si le mode de tri automatique a été activé pour la liste Stratégies (paramètre par défaut), la stratégie HTTPS.WebBlocker-Requêtes que vous avez ajoutée s'affiche avant la stratégie intégrée Tout À Partir du Firebox. Cet ordre se produit car la stratégie HTTPS.WebBlocker-Requêtes est plus granulaire que la stratégie Tout À Partir du Firebox.

Si vous spécifiez une route zéro 0.0.0.0 dans la configuration BOVPN, le trafic généré par le Firebox sera envoyé via le tunnel BOVPN . Ce comportement est observé, car le Firebox définit automatiquement l'adresse IP source du trafic qu'il génère afin de le faire correspondre à un tunnel VPN. Par exemple, si le Firebox local demande à obtenir la mise à jour des signatures sur les serveurs WatchGuard, la demande est envoyée via le tunnel. Si le Firebox distant n'autorise pas les requêtes DNS, la mise à jour des signatures échoue.

Dans Fireware v12.2 et les versions ultérieures, si vous activez le paramètre global Activer la configuration des stratégies pour le trafic généré par le Firebox, le Firebox ne définit plus l'adresse IP source du trafic qu'il génère pour le faire correspondre à une route de tunnel BOVPN. Cela signifie que le trafic généré par le Firebox utilise une interface WAN au lieu du tunnel BOVPN.

Toutefois, si vous souhaitez que le trafic des services d'abonnement utilise le tunnel BOVPN au lieu de l'interface WAN, vous pouvez ajouter une nouvelle stratégie pour ce trafic. Dans la stratégie, vous devez spécifier une adresse IP source correspondant à une route de tunnel du VPN.

Exemple

Dans cet exemple, un Firebox du Site A se connecte à un Firebox distant du Site B via un tunnel BOVPN. Votre réseau présente la configuration suivante :

- Le réseau local du Site A est 10.0.1.0/24.

- Le réseau local du Site B est 10.0.2.0/24.

- L'adresse IP de l'interface Approuvée du Site A est 10.0.1.10

- Le paramètre global Activer la configuration des stratégies pour le trafic généré par le Firebox est sélectionné.

Dans la configuration du tunnel BOVPN sur le Site A, spécifiez les paramètres suivants pour la route du tunnel :

- Adresse IP Locale — 10.0.1.0/24

- Adresse IP Distante — 10.0.2.0/24

Le Firebox du Site A génère du trafic vers les services d'abonnement WatchGuard en nuage. Pour forcer ce trafic à utiliser le tunnel VPN au lieu de l'interface WAN, deux possibilités existent :

- Créez un modèle de stratégie personnalisée et une stratégie de filtrage de paquets personnalisée

- Créez deux stratégies de filtrage de paquets : une stratégie sur le port TCP 80 (HTTP) pour cdn.watchguard.com et une stratégie sur le port TCP 443 (HTTPS) pour services.watchguard.com

Nous vous recommandons la première option.

Créez d'abord un modèle de stratégie personnalisée. Dans cet exemple, le modèle se nomme Services d'Abonnement WatchGuard et comprend les paramètres suivants :

Créez ensuite une nouvelle stratégie comprenant les paramètres suivants :

- De : Firebox

- À : services.watchguard.com, cdn.watchguard.com

- Type De Stratégie : Services d'Abonnement WatchGuard Conseil !

- Protocole : TCP

- Port: 80 et 443

- Définir l'IP source : 10.0.1.10

Vous devez spécifier une adresse IP source correspondant à une route de tunnel du VPN. Dans ce cas, nous spécifions l'adresse IP de l'interface physique Approuvée du Firebox du Site A.

Si le mode de tri automatique a été activé pour la liste Stratégies (paramètre par défaut), la stratégie Services d'Abonnement WatchGuard que vous avez ajoutée s'affiche avant la stratégie intégrée Tout À Partir du Firebox. Cet ordre se produit car la stratégie Services d'Abonnement WatchGuard est plus granulaire que la stratégie Tout À Partir du Firebox.

Le trafic généré par le Firebox vers les services d'abonnement WatchGuard en nuage utilise désormais le tunnel BOVPN. Ce comportement est observé, car la stratégie Services d'Abonnement WatchGuard définit l'adresse IP source de ce trafic vers 10.0.1.10, qui correspond à une route de tunnel.

Si la configuration de votre Firebox comprend un tunnel BOVPN à route zéro et un Tunnel de Gestion SSL, le Tunnel de Gestion SSL est établi par défaut via le tunnel BOVPN. Ce comportement est observé, car le Firebox définit automatiquement l'adresse IP source du trafic qu'il génère afin de le faire correspondre à une route de tunnel BOVPN. Par conséquent, Management Server WSM ne peut pas gérer les Fireboxes distants interconnectés via un tunnel BOVPN.

Dans Fireware v12.2 et les versions ultérieures, si vous activez le paramètre global Activer la configuration des stratégies pour le trafic généré par le Firebox, le Firebox ne définit plus l'adresse IP source de manière à ce que le trafic qu'il génère corresponde à une route de tunnel BOVPN. Après avoir activé ce paramètre, le tunnel de gestion SSL est établi via l'interface externe au lieu du tunnel BOVPN. Il est inutile de configurer une nouvelle stratégie.

Si vous spécifiez une route zéro 0.0.0.0 dans la configuration de l'interface virtuelle BOVPN, le trafic généré par le Firebox est envoyé via le tunnel d'interface virtuelle BOVPN. Ce comportement est observé, car le Firebox définit automatiquement l'adresse IP source du trafic qu'il génère afin de le faire correspondre à une route de tunnel d'interface virtuelle BOVPN. Par exemple, si le Firebox local demande à obtenir la mise à jour des signatures sur les serveurs WatchGuard, la demande est envoyée via le tunnel. Si le Firebox distant n'autorise pas les requêtes DNS, la mise à jour des signatures échoue.

Dans Fireware v12.2 et les versions ultérieures, vous pouvez ajouter une stratégie autorisant le trafic du Firebox vers les services d'abonnement WatchGuard à utiliser une interface WAN au lieu du tunnel d'interface virtuelle BOVPN à route zéro.

Dans cet exemple, un Firebox du Site A se connecte à un Firebox distant du Site B via un tunnel d'interface virtuelle BOVPN. Le Firebox du Site A présente les paramètres suivants :

- 0.0.0.0 (route zéro) est la route spécifiée dans la configuration de l'interface virtuelle BOVPN.

- Le paramètre global Activer la configuration des stratégies pour le trafic généré par le Firebox est sélectionné.

Deux possibilités existent :

- Créez un modèle de stratégie personnalisée et une stratégie de filtrage de paquets personnalisée

- Créez deux stratégies de filtrage de paquets : une stratégie sur le port TCP 80 (HTTP) pour cdn.watchguard.com et une stratégie sur le port TCP 443 (HTTPS) pour services.watchguard.com

Nous vous recommandons la première option.

Créez un modèle de stratégie personnalisée. Dans cet exemple, le modèle se nomme Services d'Abonnement WatchGuard et comprend les paramètres suivants :

- Type : Filtre de Paquets

- Protocole : TCP

- Port du Serveur : 80 et 443

Créez ensuite une nouvelle stratégie comprenant les paramètres suivants :

- De : Firebox

- À : services.watchguard.com, cdn.watchguard.com

- Type De Stratégie : Services d'Abonnement WatchGuard Conseil !

- Protocole : TCP

- Port: 80 et 443

- Utiliser le routage basé sur stratégie : Activé avec l'interface Externe 1 sélectionnée

Dans cet exemple, la stratégie se nomme Services d'Abonnement WatchGuard.

Si le mode de tri automatique a été activé pour la liste Stratégies (paramètre par défaut), la stratégie Services d'Abonnement WatchGuard que vous avez ajoutée s'affiche avant la stratégie intégrée Tout À Partir du Firebox. Cet ordre se produit car la stratégie Services d'Abonnement WatchGuard est plus granulaire que la stratégie Tout À Partir du Firebox.

Si la configuration de votre Firebox comprend un tunnel d'interface virtuel BOVPN à route zéro, l'ensemble du trafic, y compris le trafic généré par le Firebox, est envoyé via l'interface virtuelle BOVPN.

Cette situation a lieu, car la métrique par défaut du tunnel d'interface virtuelle BOVPN est inférieure à celle de la route par défaut. Dans les paramètres de l'interface virtuelle BOVPN, la métrique de la route est 1 par défaut. La métrique de la route par défaut (l'interface externe) est 5. La route de tunnel de l'interface virtuelle est prioritaire sur la route par défaut, à moins de spécifier une métrique supérieure à 5 pour la route de l'interface virtuelle BOVPN.

Si vous disposez d'un Tunnel de Gestion SSL, celui-ci est établi via le tunnel d'interface virtuelle BOVPN si vous spécifiez une métrique inférieure à 5 dans les paramètres de route de l'interface virtuelle BOVPN. Cependant, il convient parfois que le Tunnel de Gestion SSL s'établisse via l'interface externe et non via le tunnel d'interface virtuelle BOVPN.

Par exemple, un Management Server WSM du Site A ne peut pas gérer un Firebox distant du Site B qui établit un tunnel d'interface virtuelle BOVPN à route zéro vers un autre Firebox distant du site C. En effet, le Tunnel de Gestion SSL n'est pas établi entre le Firebox du site B et le Management Server WSM. Au lieu de cela, le Tunnel de Gestion SSL est établi via le tunnel d'interface virtuelle BOVPN à route zéro vers le Site C.

Dans Fireware v12.2 et les versions ultérieures, si vous activez le paramètre global Activer la configuration des stratégies pour le trafic généré par le Firebox, vous pouvez configurer des stratégies de manière à contrôler le trafic généré par le Firebox. Pour confirmer que le Tunnel de Gestion SSL utilise une interface WAN et n'est pas établi via un tunnel d'interface virtuelle BOVPN, vous devez configurer une stratégie selon les instructions de la section suivante.

Exemple

Dans cet exemple, votre réseau compte trois sites :

- Site A — Bureau du Partenaire WatchGuard

Un serveur WSM Management Server de ce site gère les Fireboxes des sites B et C via des tunnels SSL. Le Firebox NAT de ce site possède une adresse IP externe 198.51.100.3. - Site B — Bureau du client

Le Firebox de ce site est configurée avec un tunnel d'interface virtuelle BOVPN à route zéro (0.0.0.0) connecté au Site C. Le paramètre global Activer la configuration des stratégies pour le trafic généré par le Firebox est sélectionné. - Site C — Centre de données du client

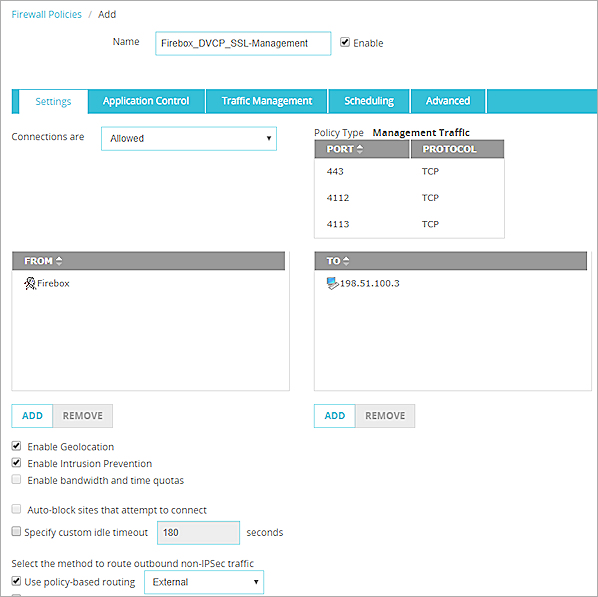

Sur le Firebox du Site B, la stratégie Firebox_DVCP_SSL-Gestion envoie le trafic de gestion SSL destiné au Site C via l'interface Externe :

- De : Firebox

- À : 198.51.100.3

Il s'agit de l'adresse IP externe configurée sur le Firebox NAT du Site A. Si le Firebox NAT du Site A est configuré en multi-WAN, vous pouvez spécifier des adresses IP supplémentaires ou Tout-Externe afin d'assurer une redondance. - Type de Stratégie : Trafic de Gestion Conseil !

- Protocole : TCP

- Port : 443, 4112 et 4113

Inclure les ports 4112 et 4113 comme paramètres de secours. Si le Tunnel de Gestion SSL échoue, le Firebox peut tenter de communiquer avec le serveur de gestion via ces ports. - Utiliser le routage basé sur stratégie : Externe

Si le mode de tri automatique a été activé pour la liste Stratégies (paramètre par défaut), la stratégie Firebox_DVCP_SSL-Gestion que vous avez ajoutée s'affiche avant la stratégie intégrée Tout À Partir du Firebox. Cet ordre se produit car la stratégie Firebox_DVCP_SSL-Gestion est plus granulaire que la stratégie Tout À Partir du Firebox.

Voir Également

À propos des Stratégies relatives au Trafic Généré par le Firebox

Configurer les Stratégies relatives au Trafic Généré par le Firebox