Cette rubrique décrit les problèmes les plus courants liés à Mobile VPN with IKEv2 ainsi que leur solution :

- Problèmes d'Installation

- Problèmes de Connexion

- Problèmes de Connexion Liés au Compte

- Problèmes Après la Connexion

Messages de Journal

Pour afficher les messages de journal des événements liés à Mobile VPN with IKEv2 :

- Définissez le niveau du journal de diagnostic du VPN IKE.

- Ouvrez Traffic Monitor.

- Cliquez sur l'icône Recherche

et saisissez l'adresse IP du Firebox à laquelle les utilisateurs VPN IKEv2 se connectent.

et saisissez l'adresse IP du Firebox à laquelle les utilisateurs VPN IKEv2 se connectent. - Après avoir dépanné le problème, réinitialisez le niveau du journal de diagnostic avec le paramètre précédent. Le paramètre par défaut est Erreur.

Nous ne vous conseillons pas de choisir le niveau de journalisation le plus élevé (Débogage) à moins qu'un responsable du support technique ne vous y invite lors du dépannage d'un problème. Lorsque vous utilisez le niveau du journal de diagnostic le plus élevé, le fichier journal peut se remplir très rapidement, entraînant potentiellement une diminution des performances du Firebox.

Problèmes d'Installation

S'il vous est impossible d'exécuter le script de configuration automatique téléchargé du Firebox :

- Assurez-vous de disposer des permissions d'Administrateur sur l'ordinateur.

- S'il vous est impossible d'obtenir les permissions d'Administrateur, vous pouvez déployer le client VPN IKEv2 par GPO (Group Policy) Active Directory.

Pour de plus amples informations, consultez la section Création et déploiement des profils VPN IKEv2 et L2TP personnalisés destinés aux ordinateurs Windows dans la Base de Connaissances WatchGuard.

Dans Fireware v12.5.3 et les versions antérieures, le script de configuration automatique peut échouer si les GPO Windows appliquent des restrictions de signature numérique pour les scripts PowerShell. Pour résoudre le problème, mettez à niveau le Firebox vers Fireware v12.5.4 ou une version ultérieure puis téléchargez un nouveau script d'installation depuis votre Firebox. Le nouveau script emploie la stratégie d'exécution Contourner au lieu de la stratégie SignatureDistante.

Ou, dans Fireware v12.5.3 et les versions antérieures, remplacez la stratégie d'exécution en Contourner :

- Ouvrez le script d'installation WatchGuard dans un éditeur de texte.

- À la fin du script, remplacez -ExecutionPolicy RemoteSigned par -ExecutionPolicy Bypass.

L'erreur « Impossible de charger le script » ne s'affiche plus lorsque vous exécutez le script.

Problèmes de Connexion

Lorsqu'un utilisateur lance une connexion Mobile VPN with IKEv2 :

- Le client VPN établit une connexion sur le port UDP 500. Si ce port n'est pas ouvert sur la passerelle client, la session ne s'établit pas.

- Si le port UDP 500 est ouvert, mais qu'un NAT est détecté, la connexion s'effectue sur le port UDP 4500. Si la passerelle client n'autorise pas le port UDP 4500, IPSec et IKEv2 ne peuvent pas fonctionner.

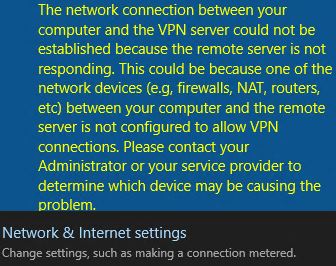

Si la passerelle client n'autorise pas le port UDP 500 ou 4500, les utilisateurs Windows voient s'afficher un message tel que celui-ci :

Pour résoudre le problème, vérifiez que le trafic IPSec peut transiter par la passerelle client :

- Sur la passerelle client, ouvrez la console de diagnostic ou de journalisation.

- Vérifiez que la passerelle autorise le trafic sortant et ESP à partir de l'hôte sur les ports UDP 500 et UDP 4500.

Si la passerelle client ne dispose pas d'une console de diagnostic ou de journalisation :

- Utilisez un analyseur de paquets tel que Wireshark sur l'ordinateur de l'utilisateur pour déterminer si le trafic des ports requis quitte le réseau local ou la carte réseau sans fil.

- Sur le Firebox, exécutez l'utilitaire tcpdump. Par exemple, éxécutez :

-i eth0 -c2 –n host 198.51.100.100 and port 4500

Dans cet exemple, vous configurez tcpdump de manière à capturer deux paquets entrants (-c2) sans résolution de nom (-n) depuis l'adresse IP publique de l'utilisateur (198.51.100.100) sur le port 4500 de l'interface externe de votre pare-feu (eth0).

Cette erreur indique que l'utilisateur n'a pas installé de certificat CA (Autorité de Certification) dans le magasin d'autorités de certification de confiance de la machine locale.

Pour importer le fichier de certificat, suivez ces instructions :

- Configurer les Périphériques Windows pour Mobile VPN with IKEv2

- Configurer les Périphériques iOS et macOS pour Mobile VPN with IKEv2

- Configurer les Périphériques Android pour Mobile VPN with IKEv2

Sous Windows, vous pouvez également installer le certificat via la MMC (Microsoft Management Console) :

- Ouvrez la MMC.

- Sélectionnez Fichier > Ajouter/Supprimer un Composant Logiciel Enfichable.

- Dans le menu Composants logiciels enfichables disponibles, sélectionnez Certificats puis cliquez sur Ajouter.

L'assistant du composant logiciel enfichable Certificats s'affiche. - Sélectionnez Compte de l'Ordinateur puis cliquez sur Suivant.

- Sélectionnez Ordinateur Local puis cliquez sur Terminer.

- Dans la liste des certificats, faites un clic droit sur Autorités de Certification Racines de Confiance.

- Sélectionnez Toutes les Tâches > Importer.

L'assistant Certificate Import Wizard apparaît. - Cliquez sur Parcourir.

- Accédez à l'emplacement où vous avez enregistré le fichier de configuration Mobile VPN with IKEv2 de votre Firebox.

Pour de plus amples informations concernant le téléchargement du fichier de configuration, consultez la section Configurer les Périphériques Client pour Mobile VPN with IKEv2. - Sélectionnez le fichier rootca.crt.

- Cliquez sur Suivant.

- Conservez les valeurs par défaut, à savoir Placer tous les certificats dans le magasin suivant et Autorités de Certification Racines de Confiance.

- Cliquez sur Terminer.

Problèmes de Connexion Liés au Compte

Lors du processus de connexion VPN, le Firebox vérifie l'identité de l'utilisateur et les groupes auxquels il appartient dans la base de données locale ou sur un serveur RADIUS existant.

L'utilisateur doit appartenir :

- Au groupe Utilisateurs-IKEv2 par défaut du Firebox, ou

- À un groupe explicitement ajouté lors de la configuration du Firebox.

Si la connexion VPN ne parvient pas à s'établir en raison d'un problème de compte d'utilisateur, le message de journal Paquet externe non géré s'affiche dans Traffic Monitor sur le Firebox. Ce message de journal indique que l'utilisateur n'appartient pas à un groupe autorisé à se connecter à Mobile VPN with IKEv2.

Exemples de messages de journal :

2020-06-26 06:22:48 admd Authentication of MUVPN user [John@Firebox-DB] from 203.0.113.209 was accepted msg_id="1100-0004" Event

2020-06-26 06:22:48 sessiond IKEv2 VPN user John@Firebox-DB from 203.0.113.209 logged in assigned virtual IP is 192.168.114.1 msg_id="3E00-0002" Event

2020-06-26 06:22:48 iked (203.0.113.150<->203.0.113.209)'WG IKEv2 MVPN' MUVPN IPSec tunnel is established. local:0 remote:0 in-SA:0x698360e1 out-SA:0xd5d960bc role:responder msg_id="0207-0001" Event

2020-06-26 06:22:49 Deny 192.168.114.1 255.255.255.255 bootps/udp 68 67 0-External Firebox Denied 328 128 (Unhandled External Packet-00) proc_id="firewall" rc="101" msg_id="3000-0148" src_user="John@Firebox-DB" Traffic

2020-06-26 06:22:49 Deny 192.168.114.1 255.255.255.255 netbios-ns/udp 137 137 0-External Firebox Denied 96 128 (Unhandled External Packet-00) proc_id="firewall" rc="101" msg_id="3000-0148" src_user="John@Firebox-DB" Traffic

2020-06-26 06:25:42 Deny 10.0.200.2 10.0.150.3 icmp tunnel.200 1-Trusted Denied 60 126 (Unhandled External Packet-00) proc_id="firewall" rc="101" msg_id="3000-0148" Traffic

2020-06-26 06:25:47 Deny 10.0.200.2 10.0.150.3 icmp tunnel.200 1-Trusted Denied 60 126 (Unhandled External Packet-00) proc_id="firewall" rc="101" msg_id="3000-0148" Traffic

Pour plus d'informations, consultez À propos de l'Authentification des Utilisateurs Mobile VPN with IKEv2.

Si l'utilisateur spécifie un mot de passe incorrect, le message de journal informations d'identification invalides s'affiche dans Traffic Monitor sur le Firebox.

Exemple de message de journal :

2020-06-26 06:28:42 admd Authentication of MUVPN user [Bob@Firebox-DB] from 203.0.113.209 was rejected, password is incorrect msg_id="1100-0005" Event

Si l'utilisateur spécifie un nom d'utilisateur inexistant sur le serveur d'authentification, le message de journal utilisateur inexistant s'affiche dans Traffic Monitor sur le Firebox.

Exemples de messages de journal :

2020-06-26 06:32:26 admd Authentication of MUVPN user [Mike@Firebox-DB] from 203.0.113.209 was rejected, user doesn't exist msg_id="1100-0005" Event

Server is not responding (in which case all users from on that server may have problems authenticating):.

2020-06-26 14:39:26 admd Authentication server RADIUS(10.0.200.50):1812 is not responding msg_id="1100-0003" Event

2020-06-26 14:39:26 admd Authentication of MUVPN user [Mike@RADIUS] from 203.0.113.209 was rejected, Recv timeout msg_id="1100-0005" Event

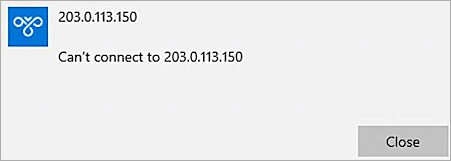

Lors des problèmes de connexion liés aux comptes, les utilisateurs voient s'afficher un message d'erreur générique tel que :

Pour résoudre les problèmes d'authentification AuthPoint, consultez :

- Intégration de Firebox Mobile VPN with IKEv2 à AuthPoint

- Intégration de Firebox Mobile VPN with IKEv2 à AuthPoint pour les Utilisateurs d'Azure Active Directory

- Dépanner AuthPoint

Problèmes Après la Connexion

Si les utilisateurs ne parviennent pas à se connecter aux partages, imprimantes et autres ressources réseau par nom de domaine ou adresse IP :

- Déterminez si les utilisateurs peuvent envoyer une requête ping à l'adresse IP d'une ressource réseau interne ou à l'interface interne du Firebox.

- Assurez-vous que la stratégie du Firebox contrôlant l'accès aux ressources internes envoie un message de journal pour cette activité. Vous pouvez consulter les messages de journal pour déterminer si le Firebox détecte le trafic et l'autorise à transiter.

Pour des informations sur la journalisation, consultez Configurer la journalisation et la notification pour une stratégie.

Si la stratégie autorise le trafic et la ressource réseau est disponible, mais que l'utilisateur ne reçoit aucune réponse de la ressource réseau :

- Utilisez l'outil de diagnostic tcpdump pour filtrer la requête de l'interface ou du VLAN où se trouve la ressource de destination. Par exemple :

-i vlan10 -c2 -n host 10.0.10.250 and icmp - Sur l'ordinateur de l'utilisateur :

- Utilisez un outil d'analyse de paquets tel que Wireshark pour déterminer si l'hôte a reçu le paquet.

- Déterminez si le Pare-feu Windows ou un logiciel tiers bloque la connexion aux ressources situées hors du sous-réseau de l'utilisateur. Dans cette situation, ajoutez une exception ou une règle pour autoriser ce type de trafic.

- Vérifiez que le Firebox est la passerelle par défaut ou comporte une route permettant au réseau IP virtuel du client VPN de transiter via le Firebox.

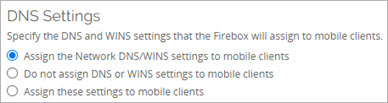

Pour vérifier que la configuration de votre client VPN comprend votre serveur DNS interne pour la résolution de noms, sur le Firebox :

- Dans la configuration de Mobile VPN with IKEv2, le paramètre DNS par défaut est Assigner les paramètres DNS/WINS réseau aux clients mobiles. Conservez ce paramètre par défaut pour que le Firebox transmette ses serveurs DNS Réseau aux clients mobiles IKEv2.

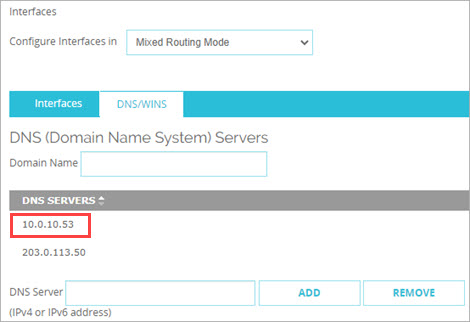

- Dans les paramètres du serveur DNS Réseau de Réseau > Interfaces > DNS/WINS, confirmez que le serveur DNS interne est le serveur principal. Le serveur principal s'affiche en tête de liste.

Si les utilisateurs ne peuvent pas utiliser un nom d'hôte en une partie pour se connecter aux ressources internes du réseau, mais ils peuvent utiliser un Nom de domaine complet (FQDN) pour se connecter, le suffixe DNS n'est pas défini sur le client. Les lecteurs mappés utilisent généralement des noms d'hôte, et le client nécessite un suffixe DNS pour trouver l'entrée DNS du partage de fichiers.

Les clients VPN IKEv2 mobiles n'héritent pas du suffixe de nom de domaine spécifié dans les paramètres du serveur DNS Réseau du Firebox. Pour spécifier un suffixe de domaine pour les clients VPN, ces options s'offrent à vous :

- Option 1 — Créez un script personnalisé pour un déploiement par GPO Active Directory. Pour de plus amples informations, consultez la section Création et déploiement des profils VPN IKEv2 et L2TP personnalisés destinés aux ordinateurs Windows dans la Base de Connaissances WatchGuard.

- Option 2 — Configurez manuellement un suffixe de domaine dans les paramètres du client VPN. Pour de plus amples informations, consultez la section Configurer manuellement le serveur DNS et les paramètres de suffixe des connexions VPN Windows de la Base de Connaissances WatchGuard.

Pour de plus amples informations concernant les paramètres DNS de la configuration Mobile VPN with IKEv2, consultez la section Configurer les Serveurs DNS et WINS pour Mobile VPN with IKEv2.

Pour de plus amples informations concernant les paramètres DNS globaux sur le Firebox, consultez Configurer les Serveurs DNS et WINS.

Dans la configuration mobile VPN du Firebox, si l'adresse IP spécifiée pour les connexions des utilisateurs correspond à une interface VLAN externe, sélectionnez la case à cocher Appliquer les stratégies de pare-feu au trafic intra-VLAN dans la configuration du VLAN afin que les stratégies et le NAT du Firebox s'appliquent au trafic utilisateur mobile VPN. Pour de plus amples informations concernant ce paramètre, consultez Définir un Nouveau VLAN.

Si les utilisateurs n'arrivent toujours pas à se connecter aux ressources réseau via un tunnel VPN établi, consultez Dépanner la Connectivité Réseau pour plus d'informations sur les autres actions que vous pouvez entreprendre pour identifier et résoudre le problème.