Avec le SD-WAN, le Firebox peut router le trafic de manière dynamique en fonction des performances de vos connexions réseau. Pour des applications sensibles aux performances réseau telles que la VoIP, le RDP et la vidéoconférence, le SD-WAN peut vous aider à optimiser leurs performances et leur disponibilité.

Dans cet exemple, une entreprise avec un trafic VoIP entre différents sites désire offrir à ses utilisateurs des appels audio fiables et de bonne qualité via une connexion sécurisée. Pour atteindre ces objectifs, l'entreprise dédie une liaison MPLS au trafic VoIP. En cas de problème réseau sur la liaison MPLS (pertes, latence ou instabilité), l'entreprise souhaite basculer le trafic VoIP vers une autre interface. Pour réduire ses dépenses, elle désire utiliser un tunnel d'interface virtuelle BOVPN en tant que connexion de secours au lieu d'une liaison MPLS secondaire.

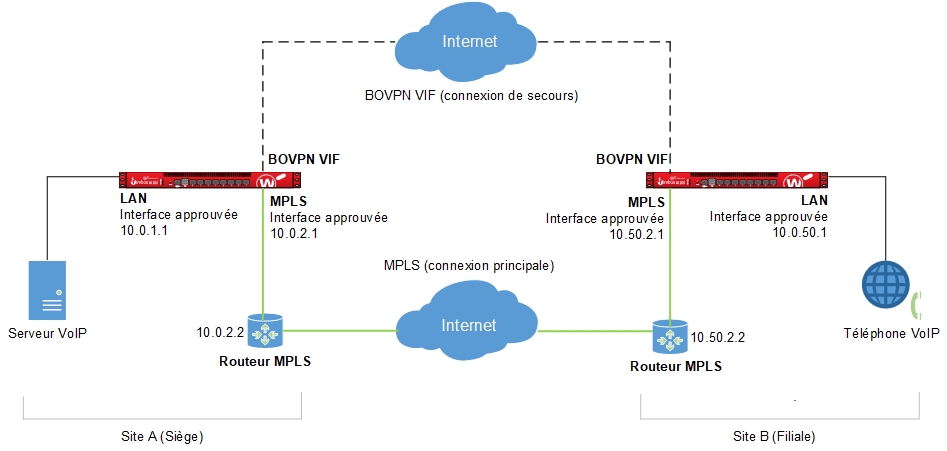

Cet exemple de configuration illustre un routage SD-WAN basé sur métrique sur un réseau d'entreprise distribué avec des connexions WAN hybrides. Le Site A (Siège) possède un Firebox. Le Site B (Filiale) possède un Firebox ou un pare-feu tiers.

Pour mettre en œuvre cette configuration, le Firebox doit exécuter Fireware v12.4 ou version ultérieure.

Topologie Réseau

Ce diagramme illustre la topologie du réseau de cet exemple. Le pare-feu du Site B peut être un Firebox ou un pare-feu tiers.

Fonctionnement

Une stratégie VoIP et une action SD-WAN acheminent le trafic VoIP via la liaison MPLS.

Le Firebox envoie des requêtes de Contrôle des Liaisons à des hôtes distants de manière à surveiller la disponibilité et les performances réseau de la liaison MPLS. Les métriques des performances réseau surveillées sont les pertes, la latence et l'instabilité. Vous pouvez choisir d'utiliser une ou plusieurs métriques et vous pouvez choisir les valeurs de chacune.

Si la liaison MPLS devient indisponible ou si les métriques dépassent les valeurs choisies, le trafic VoIP bascule vers l'interface virtuelle BOVPN.

Si la liaison MPLS redevient disponible ou si les métriques cessent de dépasser les valeurs choisies :

- L'interface MPLS redevient l'interface préférée.

- Si vous avez sélectionné l'option Restauration Automatique Immédiate dans l'action SD-WAN, tout le trafic VoIP est immédiatement restauré sur l'interface MPLS.

Configuration

Dans notre exemple, nous supposons que les deux sites initient du trafic VoIP. Par exemple, les périphériques VoIP du Site A initient du trafic vers le Site B. Sur le Site B, les périphériques VoIP initient du trafic vers le Site A. Sur votre réseau, il est possible qu'un seul site initie le trafic.

Sur le Firebox du Site A et le pare-feu du Site B, configurez les interfaces suivantes :

- Une interface interne configurée pour la liaison MPLS

- Un tunnel d'interface virtuelle BOVPN (VIF) vers le site distant

Firebox du Site A

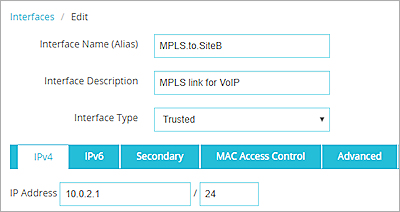

Configurez une interface interne pour la connexion MPLS. Dans notre exemple, cette interface se nomme MPLS.to.SiteB.

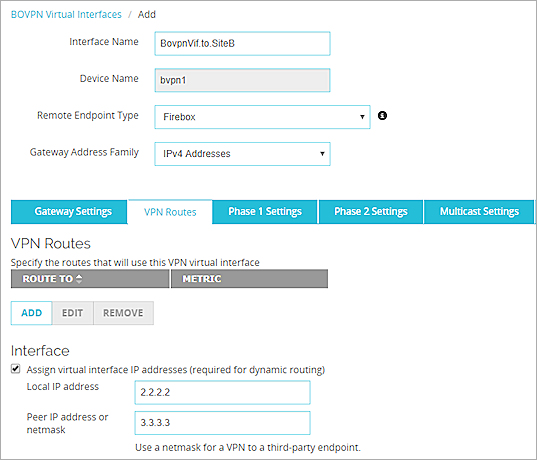

Configurez un tunnel d'interface virtuelle BOVPN vers le site distant. Dans notre exemple, l'interface se nomme BovpnVif.to.SiteB.

Dans les paramètres de l'interface virtuelle BOVPN, vous devez configurer des adresses IP virtuelles. Il est impossible d'ajouter l'interface virtuelle BOVPN au Contrôle des Liaisons à moins de configurer des adresses IP virtuelles. Vous pouvez spécifier des adresses IP virtuelles qui n'entrent pas en conflit avec les adresses IP existantes de votre réseau.

Après avoir configuré les interfaces MPLS.to.SiteB et BovpnVif.to.SiteB, vous devez les ajouter au Contrôle des Liaisons.

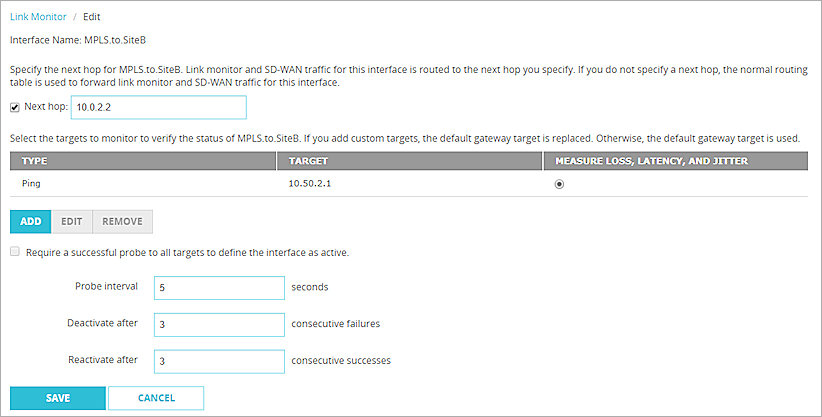

Dans les paramètres de Contrôle des Liaisons de l'interface MPLS.to.SiteB :

- Nous vous recommandons de spécifier une adresse IP de saut suivant. Dans notre exemple, nous spécifions 10.0.2.2, le côté local du routeur MPLS. Le saut suivant indique au Firebox où acheminer le trafic SD-WAN qui utilise cette interface. Si vous ne spécifiez pas de saut suivant, vous devez ajouter une route statique sur la page Réseau > Routes. Pour plus d'informations, consultez la section Routes Statiques.

- Ajoutez une cible de Contrôle des Liaisons à un hôte du site distant. Dans notre exemple, la cible de Contrôle des Liaisons est l'interface MPLS du pare-feu du Site B. L'adresse IP est 10.50.2.1.

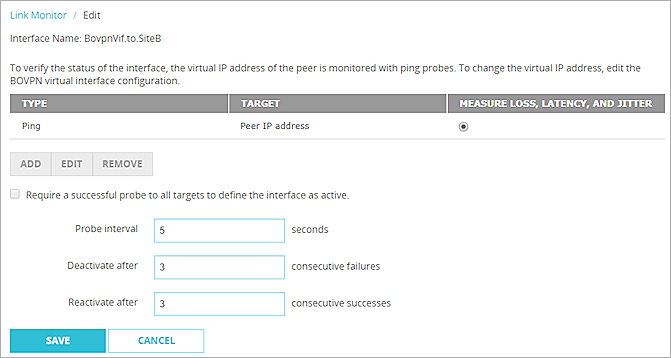

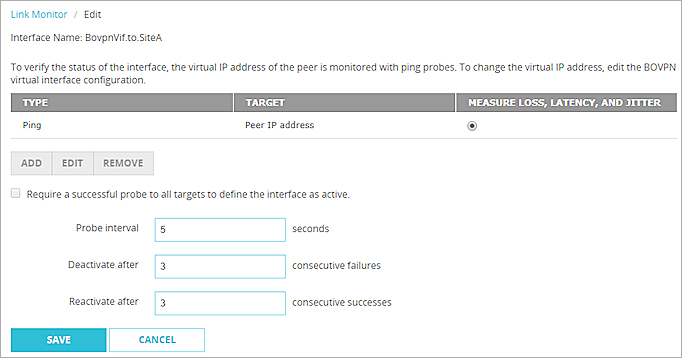

Lorsque vous ajoutez une interface virtuelle BOVPN au Contrôle des Liaisons, le Firebox ajoute automatiquement une cible de ping à l'adresse IP du pair. Il est impossible de modifier ou supprimer cette cible.

Après avoir configuré des cibles de Contrôle des Liaisons, ajoutez une action SD-WAN. Dans cette action, vous ajoutez des interfaces, configurez des métriques et sélectionnez une option de restauration automatique.

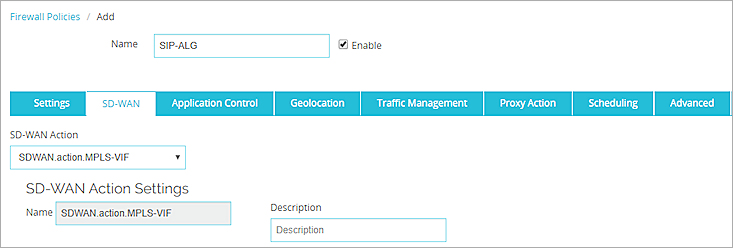

Dans notre exemple, nous ajoutons les interfaces MPLS.to.SiteB et BovpnVif.to.SiteB à l'action SD-WAN SDWAN.action.MPLS-VIF.

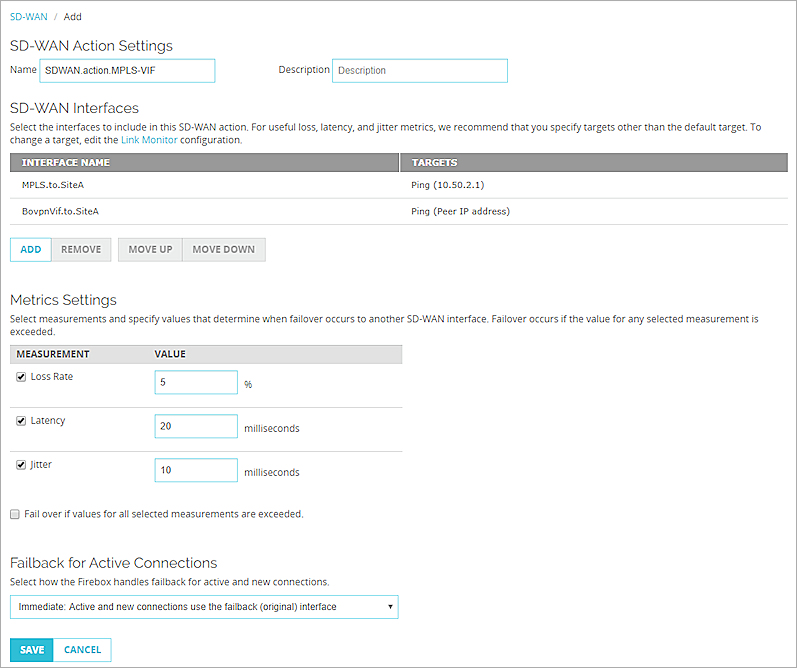

Pour acheminer le trafic en fonction des métriques, vous devez sélectionner une ou plusieurs métriques parmi les suivantes :

- Perte

- Latence

- Instabilité

Dans notre exemple, nous conservons les choix et valeurs par défaut. Pour déterminer les métriques et valeurs à configurer, nous vous recommandons de consulter votre prestataire de VoIP. Nous fournissons ces directives générales, mais vous devrez peut-être configurer d'autres métriques et valeurs sur votre réseau :

| Mesure SD-WAN | Correct | Impact sur les Performances | Impact Significatif sur les Performances | En Baisse Significative |

|---|---|---|---|---|

| Perte | < 1 % | 1 à 2 % | 2 à 5 % | >5 % |

| Latence | < 100 ms | 100 à 200 ms | 200 à 400 ms | > 400 ms |

| Instabilité | < 20 ms | 20 à 50 ms | 50 à 100 ms | > 100 ms |

Spécifiez ensuite une option de restauration automatique. Si vous souhaitez que les connexions soient toujours restaurées sur l'interface MPLS, sélectionnez Restauration Automatique Immédiate. Sinon, sélectionnez Pas de Restauration Automatique. Pour le trafic VoIP, nous vous recommandons de ne pas sélectionner Restauration Automatique Progressive.

Si vous configurez le SD-WAN sur les périphériques Firebox des deux sites, les actions SD-WAN doivent correspondre. À titre d'exemple, si vous sélectionnez Instabilité sur le Firebox du Site A et spécifiez 15 ms, vous devez également sélectionner Instabilité sur le Firebox du Site B et spécifier 15 ms.

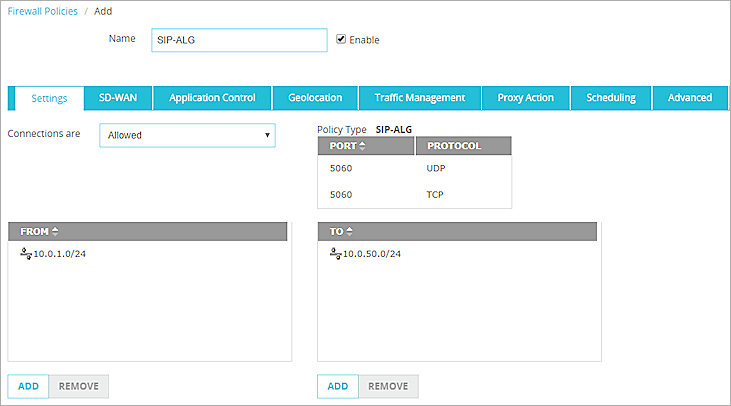

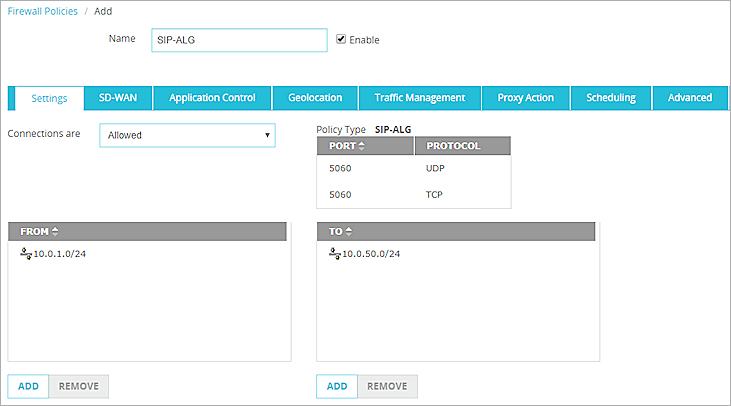

Configurez une stratégie qui autorise les connexions VoIP sortantes du réseau local du Site A, 10.0.1.0/24, vers le réseau local du Site B, 10.0.50.0/24.

Pour déterminer les ports à inclure dans la stratégie, consultez la documentation de votre prestataire de VoIP. Dans notre exemple, la stratégie SIP-ALG autorise le trafic UDP et TCP sortant sur le port 5060.

Dans la stratégie, sélectionnez l'action SD-WAN que vous avez créée. L'action SD-WAN achemine le trafic via la liaison MPLS.

Si le Site B initie un trafic VoIP vers le Site A, configurez une autre stratégie sur le Firebox du Site A de manière à autoriser ce trafic entrant. Par exemple, configurez une stratégie SIP-ALG qui autorise le trafic VoIP du réseau local du Site B, 10.0.50.0/24, vers le réseau local du Site A, 10.0.1.0/24. Il est inutile de spécifier une action SD-WAN dans cette stratégie.

Différents facteurs déterminent si les routes statiques sont recommandées ou obligatoires :

- Sites qui génèrent du trafic — Si les deux sites disposent de périphériques Firebox configurés avec des actions SD-WAN, il est dans la plupart des cas inutile d'ajouter une route statique sur un Firebox qui génère du trafic.

- Sites qui reçoivent du trafic — Nous vous recommandons d'ajouter des routes statiques sur le Firebox d'un site qui reçoit du trafic. Le Firebox utilise la route statique pour renvoyer le trafic de réponse au site qui a généré le trafic.

Dans notre exemple, les deux sites génèrent du trafic VoIP. Sur votre réseau, si le Site B ne génère pas de trafic VoIP vers le Site A, il est inutile d'ajouter une route statique sur le Firebox du Site A.

Vous devez ajouter une route statique si vous ne spécifiez pas d'adresse IP de saut suivant pour une interface interne. S'il n'existe aucune route valide, le Firebox abandonne le trafic.

Configuration des routes statiques

Dans notre exemple, les périphériques VoIP du Site B génèrent également du trafic vers le Site A. Pour rerouter le trafic de réponse vers le Site B, nous vous recommandons d'ajouter des routes statiques sur le Firebox du Site A. Dans notre exemple, nous ajoutons les routes statiques suivantes :

10.0.50.0/24 via MPLS.to.SiteB metric 1

10.0.50.0/24 via bvpn1 metric 50

Étant donné que l'interface MPLS présente une métrique de route inférieure, elle est l'interface préférée de la table de routage. Cependant, la priorité de l'interface SD-WAN est prioritaire sur les métriques de la table de routage. À titre d'exemple, si l'interface MPLS figure en premier dans l'action SD-WAN, il s'agit de l'interface principale. Il s'agit également de l'interface préférée si elle est disponible et si ses métriques de performance ne dépassent pas les valeurs spécifiées.

Protection contre l'Usurpation d'IP

Si vous activez le paramètre global Rejeter les Attaques par Usurpation, le Firebox surveille le trafic entrant sur les interfaces internes et externes à la recherche d'attaques par usurpation d'IP. Lorsque du trafic entrant arrive, le Firebox détermine l'adresse IP et l'interface de la source. Le Firebox utilise l'adresse IP source pour interroger la table de routage et déterminer si l'interface des résultats de routage correspond à l'interface entrante.

Pour les interfaces internes, si celle-ci ne correspond pas, le Firebox considère le trafic entrant comme une attaque par usurpation d'IP. Le Firebox abandonne le trafic entrant. À titre d'exemple, l'action SD-WAN envoie du trafic du Site B vers le Site A via la liaison MPLS. Cependant, étant donné que la métrique de la liaison MPLS est supérieure à celle de l'interface virtuelle BOVPN, la sélection de route du trafic de réponse ne correspond pas à l'interface utilisée par le trafic entrant :

10.0.50.0/24 via MPLS.to.SiteB metric 50

10.0.50.0/24 via bvpn1 metric 1

Dans ce cas, le Firebox initie une protection contre l'usurpation d'IP et ne renvoie pas le trafic de réponse vers le Site B.

Si le Firebox détermine que le trafic n'est pas une attaque par usurpation d'IP, il envoie le trafic de réponse via l'interface entrante.

La protection contre l'usurpation d'IP s'applique aux interfaces internes et externes, mais pas aux interfaces BOVPN virtuelles. Dans notre exemple :

- Si le SD-WAN envoie du trafic du Site B vers le Site A via la liaison MPLS et que la route préférée de la table de routage du Site A est l'interface virtuelle BOVPN, le Firebox déclenche la protection contre l'usurpation d'IP.

- Si le SD-WAN envoie du trafic du Site B vers le Site A via la liaison MPLS et que la route préférée de la table de routage du Site A est la liaison MPLS, le Firebox déclenche la protection contre l'usurpation d'IP.

- Si le SD-WAN envoie du trafic du Site B vers le Site A via la liaison de l'interface virtuelle BOVPN et que la route préférée est la liaison MPLS, le Firebox ne déclenche pas de protection contre l'usurpation d'IP.

Pare-feu du Site B (Firebox ou Périphérique Tiers)

Le périphérique du Site B peut être un Firebox ou un périphérique tiers. Notre exemple propose une configuration par Firebox.

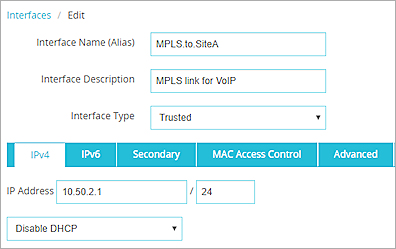

Configurez une interface interne pour la connexion MPLS. Dans notre exemple, l'interface se nomme MPLS.to.SiteA.

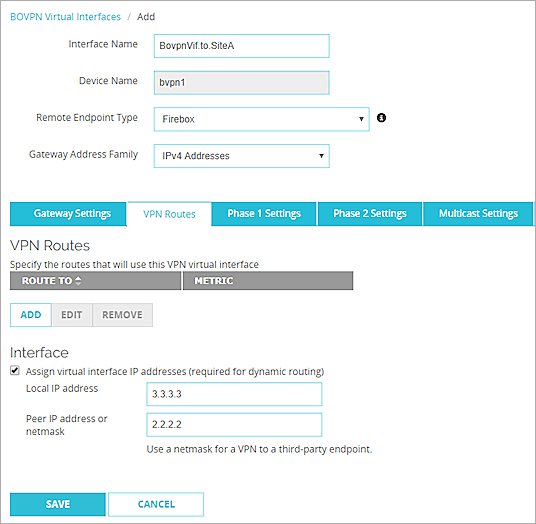

Configurez un tunnel d'interface virtuelle BOVPN vers le site distant. Dans notre exemple, l'interface se nomme BovpnVif.to.SiteA.

Dans les paramètres de l'interface virtuelle BOVPN, vous devez configurer des adresses IP virtuelles. Il est impossible d'ajouter l'interface virtuelle BOVPN au Contrôle des Liaisons à moins de configurer des adresses IP virtuelles. Vous pouvez spécifier des adresses IP virtuelles qui n'entrent pas en conflit avec les adresses IP existantes de votre réseau.

Après avoir configuré les interfaces MPLS.to.SiteA et BovpnVif.to.SiteA, vous devez les ajouter au Contrôle des Liaisons.

Lorsque vous ajoutez une interface virtuelle BOVPN au Contrôle des Liaisons, le Firebox ajoute automatiquement une cible de ping à l'adresse IP du pair. Il est impossible de modifier ou supprimer cette cible.

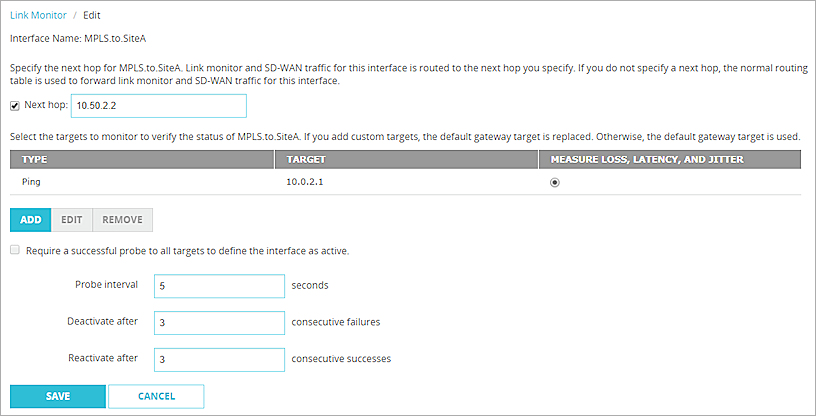

Dans les paramètres de Contrôle des Liaisons de l'interface MPLS.to.SiteA :

- Nous vous recommandons de spécifier une adresse IP de saut suivant. Dans notre exemple, nous spécifions 10.50.2.2, le côté local du routeur MPLS. Le saut suivant indique au Firebox où acheminer le trafic SD-WAN qui utilise cette interface. Si vous ne spécifiez pas de saut suivant, vous devez ajouter une route statique sur la page Réseau > Routes. Pour plus d'informations, consultez la section Routes Statiques.

- Ajoutez une cible de Contrôle des Liaisons à l'équipement du site distant. Dans notre exemple, la cible de Contrôle des Liaisons est l'interface MPLS du Firebox du Site A. L'adresse IP est 10.0.2.1.

Si le périphérique du Site B est un Firebox et que le Site B envoie du trafic VoIP vers le Site A, vous pouvez configurer le SD-WAN basé sur métrique sur le Site B.

Dans notre exemple, nous :

- Ajoutons une action SD-WAN nommée SDWAN.action.MPLS-VIF.

- Ajoutons les interfaces MPLS.to.SiteA et BovpnVif.to.SiteA à l'action.

- Conservons les métriques et valeurs par défaut.

- Sélectionnons Restauration Automatique Immédiate.

Si vous configurez le SD-WAN sur les périphériques Firebox des deux sites, les actions SD-WAN doivent correspondre. À titre d'exemple, si vous sélectionnez Instabilité sur le Firebox du Site A et spécifiez 15 ms, vous devez également sélectionner Instabilité sur le Firebox du Site B et spécifier 15 ms.

Configurez une stratégie qui autorise le trafic VoIP entrant du réseau local du Site A, 10.0.1.0/24, vers le réseau local du Site B, 10.0.50.0/24. Il est inutile de spécifier une action SD-WAN dans cette stratégie.

Si le Site B envoie du trafic VoIP vers le Site A, configurez une autre stratégie sur le Firebox du Site B de manière à acheminer ce trafic sortant avec le SD-WAN. Par exemple, configurez une stratégie SIP-ALG qui autorise le trafic VoIP du réseau local du Site B, 10.0.50.0/24, vers le réseau local du Site A, 10.0.1.0/24. Dans l'onglet SD-WAN de la stratégie, sélectionnez l'action SD-WAN que vous avez créée.

Dans notre exemple, les périphériques VoIP du Site A envoient également du trafic vers le Site B. Pour rerouter le trafic de réponse vers le Site A, nous vous recommandons d'ajouter des routes statiques sur le Firebox du Site B. Dans notre exemple, nous ajoutons les routes statiques suivantes :

10.0.1.0/24 via MPLS.to.SiteB metric 1

10.0.1.0/24 via bvpn1 metric 50

Pour obtenir des informations détaillées à propos des routes statiques et de la protection contre l'usurpation d'IP, consultez les informations Routes Statiques du Site A.

Voir Également

Surveillance SD-WAN, État et Restauration Manuelle (Firebox System Manager)