Dépannage de DNSWatch sur un Firebox

Lorsque vous activez DNSWatch sur un Firebox, deux actions se produisent. Les deux actions sont :

Enregistrement du Firebox

Le Firebox contacte les serveurs DNSWatch et s'enregistre sur le compte DNSWatch où il a été initialement enregistré. Après avoir enregistré le Firebox, il reçoit les adresses IP de deux serveurs DNS DNSWatch et d'un Serveur Blackhole.

Transfert DNS

Le Firebox transmet toutes les requêtes DNS sortantes aux serveurs DNS DNSWatch, à moins qu'un autre paramètre DNS configuré sur le Firebox ne soit prioritaire. Pour de plus amples informations concernant la priorité des paramètres DNS, consultez Priorité des Paramètres DNS de DNSWatch sur un Firebox.

Pour toutes les interfaces dont le contrôle d'utilisation DNSWatch est activé, le Firebox intercepte toutes les requêtes DNS sur le port 53 et les transmet à un serveur DNS DNSWatch, même si la requête DNS a été adressée à un autre serveur DNS. Pour plus d'informations sur les options, consultez Activer DNSWatch sur Votre Firebox.

Dépanner les Erreurs d'État et d'Enregistrement

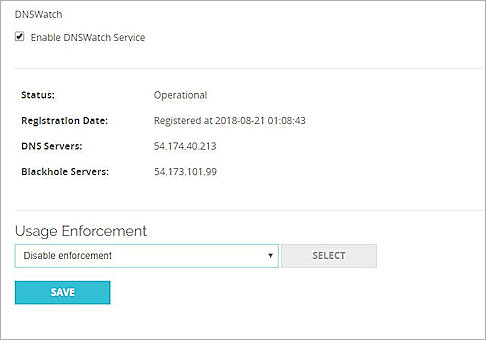

Si le Firebox est enregistré et qu'il n'existe pas d'erreur DNSWatch, la page DNSWatch de Fireware Web UI indique :

Date d'enregistrement : Enregistré le <date et heure>

État : Opérationnel

Si l'enregistrement échoue ou si une autre erreur influe sur le service DNSWatch, la ligne État indique un message d'erreur potentiellement utile au dépannage. Une erreur s'affiche également pour le Firebox sur la page Firebox Protégés de votre compte DNSWatch.

Une fois enregistré dans votre compte DNSWatch, le Firebox envoie une requête à https://dnswatch.watchguard.com/whatismyip/ de manière à déterminer l'adresse IP publique de son interface externe. Le Firebox envoie cette adresse IP à DNSWatch. L'adresse IP publique de chaque interface externe du Firebox s'affiche sur la page Firebox Protégés de votre compte DNSWatch. Si DNSWatch ne parvient pas à mettre à jour les informations de l'interface, une croix rouge s'affiche dans la colonne Mettre à jour l'État. Pour plus d'informations, consultez Afficher les Fireboxes Protégés par DNSWatch.

Si le Firebox se situe derrière un périphérique NAT, l'adresse IP publique que le Firebox communique à DNSWatch est différente de l'adresse IP de l'interface externe du Firebox lui-même.

L'adresse IP externe est utilisée pour associer les requêtes DNS des clients de votre réseau à votre compte DNSWatch. DNSWatch utilise également l'interface publique externe pour déterminer les serveurs DNS régionaux à assigner au Firebox en fonction de la région.

Une fois que le Firebox est enregistré et que DNSWatch a reçu l'adresse IP publique, le Firebox reçoit les adresses IP des Serveurs DNSWatch et du Serveur Blackhole. Ces adresses s'affichent sur la page DNSWatch de Fireware Web UI.

Si des erreurs surviennent lors de ces étapes, vous pouvez utiliser les messages d'erreur décrits dans la section suivante pour résoudre le problème.

Messages d'Erreur et Messages de Journal DNSWatch

Si la fonctionnalité DNSWatch de votre Firebox ne fonctionne pas comme escompté, des erreurs s'affichent dans la section État de la page DNSWatch de Fireware Web UI ainsi que dans les messages de journal du Firebox. Pour afficher les messages de journal relatifs à DNSWatch, ouvrez Traffic Monitor et filtrez la vue pour afficher uniquement les journaux de diagnostic. Pour rechercher les messages de journal Firebox liés à DNSWatch, recherchez dnswatchd dans le fichier journal.

Ces messages de journal contiennent des informations vous permettant de résoudre les problèmes liés à DNSWatch.

Ce message indique que le Firebox n'a pas réussi à s'enregistrer auprès du service DNSWatch. Le message comprend le domaine dnswatch (dnswatch.watchguard.com).

Le message indique également la cause spécifique du dysfonctionnement. Par exemple :

error registering with the DNSWatch service at dnswatch.watchguard.com": we do not have a record for this license

Ce message de journal indique un problème concernant la licence DNSWatch du Firebox dans votre compte du WatchGuard Portal. Si ce message s'affiche, contactez le Service Client WatchGuard en indiquant le numéro de série de votre Firebox et l'identifiant de votre compte de portail afin de résoudre le problème de licences de votre compte.

Cette erreur indique que le Firebox n'est pas parvenu à récupérer l'adresse IP publique à envoyer à DNSWatch. Le message d'erreur contient d'autres informations utiles à la résolution du problème.

Pour résoudre cette erreur, consultez l'erreur spécifique dans le message pour obtenir la procédure de résolution.

Ce message indique que le Firebox n'a pas réussi à obtenir les adresses du serveur DNS du service DNSWatch. Le Firebox tente d'obtenir les adresses IP des serveurs DNS DNSWatch suite à l'enregistrement du Firebox. Ce message d'erreur indique donc que le Firebox a été enregistré avec succès auprès du service DNSWatch.

Le message indique également la cause spécifique du dysfonctionnement. Par exemple :

failed to obtain DNS-server addresses: cidr '203.0.113.10/32' overlaps with one already in use by another client: retrying in 60 seconds

Dans cet exemple, l'erreur indique que le Firebox est enregistré avec succès mais n'est pas parvenu à obtenir une adresse de serveur DNS, car l'adresse IP publique du Firebox est déjà associée à un Firebox enregistré sur un autre compte DNSWatch.

Une même adresse IP publique ne peut pas être associée à des Fireboxes activés sur deux comptes distincts du WatchGuard Portal.

Si vous activez la fonction DNSWatch sur les Fireboxes activées sur deux comptes du WatchGuard Portal et qu'ils utilisent la même adresse IP publique, DNSWatch associe l'adresse IP publique au premier Firebox enregistré avec succès sur DNSWatch. Tout autre Firebox possédant la même adresse IP publique enregistrée dans un autre compte DNSWatch obtient cette erreur et ne reçoit pas l'adresse IP des serveurs DNS DNSWatch. Pour résoudre cette erreur, vérifiez qu'aucun autre Firebox utilisant la même adresse IP publique n'est activé sur un autre compte du WatchGuard Portal.

Cette erreur indique que la fonctionnalité DNSWatch est activée, mais que la clé de fonctionnalité du Firebox n'inclut pas DNSWatch. Cette erreur figure uniquement dans les messages de journal. Cette erreur peut se produire si vous activez DNSWatch puis remplacez la clé de fonctionnalité par une clé qui n'active pas la fonctionnalité DNSWatch. Pour résoudre cette erreur, vérifiez que le Firebox dispose de la dernière clé de fonctionnalité et que celle-ci comprend DNSWatch.

La fonctionnalité DNSWatch de la clé de fonctionnalité a expiré. Pour résoudre cette erreur, renouvelez l'abonnement Total Security Service ou l'abonnement d'essai DNSWatch et mettez à jour la clé de fonctionnalité sur le Firebox.

Le processus dnswatch n'est pas parvenu à détecter la clé de fonctionnalité du Firebox. L'erreur contient davantage de détails concernant la cause spécifique du dysfonctionnement. Pour résoudre cette erreur, vérifiez que le Firebox possède la dernière clé de fonctionnalité.

Le Firebox génère ce message de journal si DNSWatch expire et que la configuration du Firebox ne comprend pas de serveur DNS. Pour confirmer que votre Firebox ne continue pas à utiliser les serveurs DNSWatch, vous devez spécifier un serveur DNS dans les paramètres réseau DNS/WINS.

Dépannage de la Protection DNSWatch sur un Client

Pour tester votre protection, utilisez test.strongarm.io. Si vous êtes protégé(e), la page d'information sur l'hameçonnage apparait. Si vous n'êtes pas protégé(e), une page contenant des informations sur le problème s'affiche.

Pour dépanner la protection DNSWatch à partir d'un client situé sur un réseau protégé, vous devez connaître :

- L'adresse IP de l'interface interne de votre Firebox (approuvée, facultative ou personnalisée)

- L'adresse IP d'un serveur DNS accessible au public. Par exemple : 8.8.8.8.

- Le domaine de test DNSWatch: test.strongarm.io

- Un domaine sûr : (par exemple) www.google.com

- URL d'un service d'abonnement Firebox exclu de DNSWatch : rp.cloud.threatseeker.com

- Le domaine Blackhole de DNSWatch : blackhole.dnswatch.watchguard.com

Pour vérifier que votre réseau est protégé par DNSWatch et que la résolution DNS fonctionne correctement, effectuez ces tests depuis un ordinateur protégé par votre Firebox :

- Depuis un ordinateur protégé par votre Firebox, ouvrez une fenêtre d'invite de commande.

- Exécutez cette commande :

nslookup test.strongarm.io <FIREBOX TRUSTED INTERFACE> - Observez les résultats. Si le Firebox a utilisé le serveur DNS DNSWatch pour résoudre le domaine, le résultat ressemble à celui-ci :

$ nslookup test.strongarm.io 10.0.1.1 Server: 10.0.1.1 Address: #53 Non-authoritative answer:test.strongarm.io canonical name = blackhole.dnswatch.watchguard.com. Name: blackhole.dnswatch.watchguard.com Address: 54.173.101.99

Si le résultat ne comprend pas l'adresse IP du serveur Blackhole DNSWatch, le Firebox n'a pas transmis la requête DNS à DNSWatch. Ne poursuivez pas le dépannage tant que vous n'avez pas confirmé que votre Firebox redirige le trafic vers DNSWatch.

- Depuis un ordinateur protégé par votre Firebox, ouvrez une fenêtre d'invite de commande.

- Exécutez cette commande :

nslookup test.strongarm.io 8.8.8.8 - Observez les résultats. Si le Firebox a utilisé le serveur DNS DNSWatch pour résoudre le domaine, le résultat ressemble à celui-ci :

$ nslookup test.strongarm.io 8.8.8.8

Server: 8.8.8.8

Address: 8.8.8.8#53

Non-authoritative answer:

test.strongarm.io canonical name = blackhole.dnswatch.watchguard.com.

Name: blackhole.dnswatch.watchguard.com

Address: 54.173.101.99

Si le Test 1 a fonctionné mais que vous ne recevez pas l'adresse IP du Serveur Blackhole DNSWatch suite à ce test, le Contrôle d'Utilisation n'est pas activé sur ce réseau. Si vous souhaitez contrôler l'utilisation de DNSWatch sur votre réseau, vous devez activer DNSWatch sur cette interface avant de continuer. Pour plus d'informations, consultez Activer DNSWatch sur Votre Firebox.

- Depuis un ordinateur protégé par votre Firebox, ouvrez une fenêtre d'invite de commande.

- Exécutez nslookup sur un domaine légitime. Par exemple :

nslookup www.salesforce.com - Observez les résultats du type suivant :

$ nslookup www.salesforce.com

Server: 10.0.0.1

Address: 10.0.0.1#53

Non-authoritative answer:

www.salesforce.com canonical name = www.gslb.salesforce.com.

Name: www.gslb.salesforce.com

Address: 96.43.144.26

Name: www.gslb.salesforce.com

Address: 96.43.145.26

- Comparez ce résultat au même test effectué sur un système non protégé par votre Firebox. Si les résultats correspondent, DNSWatch a correctement résolu les requêtes DNS.

- Depuis un ordinateur protégé par votre Firebox, ouvrez une fenêtre d'invite de commande.

- Exécutez la commande nslookup pour l'un des domaines WatchGuard exclus de DNSWatch.

nslookup rp.cloud.threatseeker.com - Observez les résultats du type suivant :

$ nslookup rp.cloud.threatseeker.com 10.0.0.1

Server: 10.0.0.1

Address: 10.0.0.1#53

Non-authoritative answer:

Name: rp.cloud.threatseeker.com

Address: 208.87.234.140

- Comparez ce résultat au même test effectué sur un système non protégé par votre Firebox. Si les résultats correspondent, DNSWatch a correctement résolu la requête DNS.

Si tous ces tests produisent les résultats escomptés, votre réseau est protégé par DNSWatch.

Par défaut, le domaine test.strongarm.io figure sur la liste de blocage de votre compte DNSWatch. Vous pouvez accéder à test.strongarm.io pour voir le message de refus que les clients de votre réseau verront lorsque DNSWatch refusera une requête DNS.

Pour savoir comment personnaliser la page de blocage, consultez Personnaliser les pages de blocage DNSWatch.