Configurer les VLAN des AP WatchGuard

Vous pouvez utiliser les VLAN et le marquage VLAN pour les SSID des AP WatchGuard. Pour obtenir des informations générales concernant les VLAN et les périphériques WatchGuard Firebox, consultez À propos des Réseaux Locaux Virtuels (VLAN).

Si vous activez le marquage VLAN des SSID d'un périphérique AP WatchGuard ou que vous activez le marquage VLAN de ses communications de gestion, vous devez également activer les VLAN sur le réseau auquel il se connecte. Par défaut, le trafic des communications de gestion destinées au périphérique AP n'est pas marqué. Nous vous recommandons donc d'ajouter un VLAN non marqué pour le trafic de gestion, comme indiqué ici. Si vous préférez utiliser un VLAN marqué pour le trafic de gestion, veillez à configurer le périphérique AP afin de marquer le trafic de gestion et à définir l'identifiant du VLAN de communication dans la configuration de manière identique au VLAN que vous souhaitez utiliser pour le trafic de gestion.

Le VLAN des communications de gestion marqué est utilisé uniquement lorsque le périphérique AP est couplé au Gateway Wireless Controller d'un Firebox. Un périphérique AP non couplé ne peut pas répondre au trafic VLAN marqué.

Quand Activer le Marquage VLAN dans les SSID

Il est préférable d'activer le marquage VLAN sur vos SSID du périphérique AP pour plusieurs raisons :

Pour configurer différentes stratégies de pare-feu des SSID qui se connectent sur le même réseau

Si vous configurez plusieurs SSID pour vos périphériques AP et souhaitez définir différentes stratégies de pare-feu pour chaque SSID, vous pouvez activer le marquage VLAN dans le SSID puis utiliser l'identifiant VLAN associé à chaque SSID dans les stratégies spécifiques à chaque SSID. Par exemple, vous pouvez ajouter une stratégie différente de filtre de paquets HTTP pour chaque SSID qui spécifie le VLAN associé à ce SSID.

Pour répartir le trafic sur le même réseau physique vers des réseaux logiques différents

Si vous disposez de plusieurs périphériques AP connectés au même réseau physique, le marquage VLAN vous offre la possibilité d'analyser individuellement le trafic des clients sans fil connectés à chaque SSID. Par exemple, si vous exécutez une analyse de réseau, vous pouvez utiliser les indicateurs VLAN pour voir le trafic pour l'identificateur de VLAN associé à un SSID.

Il est également possible de configurer tous les périphériques AP avec un SSID destiné au réseau approuvé et un autre destiné au réseau facultatif/personnalisé. Vous pouvez configurer un VLAN approuvé et un VLAN facultatif pour répartir le trafic des clients sans fil qui se reconnectent aux réseaux approuvés et facultatifs/personnalisés. Un réseau personnalisé est plus sécurisé qu'un réseau facultatif. En effet, il n'est pas recommandé de laisser les clients sans fil non approuvés avoir accès à vos réseaux facultatifs si ces derniers possèdent des ressources approuvées.

Configurer des Réseaux Locaux Virtuels (VLAN) sur le Firebox

Pour activer le marquage VLAN des SSID de vos périphériques AP, vous devez configurer les VLAN sur l'interface du Firebox à l'endroit où vous comptez les connecter.

Sur l'interface du Firebox où vous comptez connecter le périphérique AP, paramétrez le Type d'interface en tant que VLAN. Configurez ensuite les VLAN de manière à utiliser le périphérique AP.

- Configurez les VLAN que chaque SSID utilise pour envoyer le trafic marqué sur l'interface VLAN.

- Configurez un VLAN que la connexion de gestion du périphérique AP utilise pour envoyer le trafic non marqué à l'interface VLAN.

- Activez le serveur DHCP ou le relais DHCP pour chaque VLAN.

- Le périphérique AP obtient une adresse IP auprès du serveur DHCP sur le VLAN utilisé pour les communications de gestion.

- Les clients sans fil qui se connectent à un SSID obtiennent une adresse IP du serveur de DHCP sur le VLAN de ce SSID.

Si vous configurez un périphérique AP qui existe sur plusieurs VLAN, il demandera à obtenir une adresse IP DHCP sur chaque VLAN.

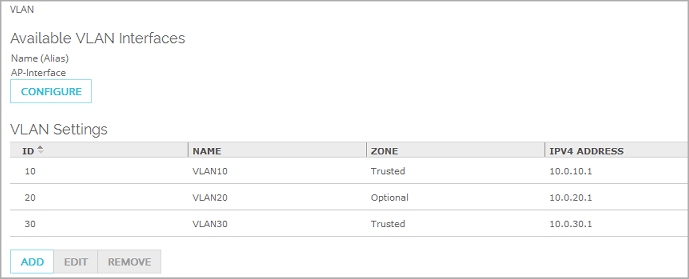

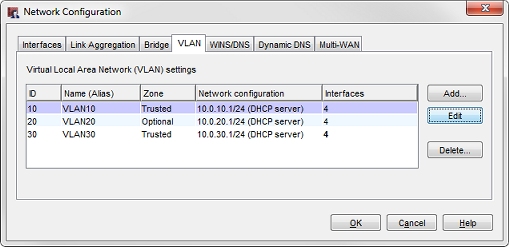

Par exemple, si vous voulez créer deux SSID qui utilisent le marquage VLAN, vous pouvez créer trois VLAN avec les ID VLAN 10, 20 et 30.

- ID VLAN 10, dans la zone Approuvée — Pour le SSID pour les connexions sans fil au réseau approuvé.

- Identifiant VLAN 20, dans une zone Facultative ou Approuvée — Destiné au SSID de l'accès sans fil invité à Internet. Une zone Personnalisée est plus sécurisé.

- Identifiant VLAN 30, dans la zone Approuvée — Destiné aux communications de gestion du périphérique AP

VLAN configurés dans Policy Manager

Pour davantage d'informations sur la création d'un VLAN, voir Définir un Nouveau VLAN.

Après avoir créé les VLAN, configurez l'interface du Firebox à laquelle les périphériques AP sont connectés en tant qu'interface VLAN.

Pour configurer l'interface à laquelle les périphériques AP se connectent à partir de Policy Manager :

- Modifiez l'interface à laquelle les périphériques AP se connectent.

- Dans la liste déroulante Type d'interface, sélectionnez Réseau local virtuel (VLAN).

- Configurez l'interface pour envoyer et recevoir le trafic marqué pour chaque VLAN de vos SSID.

- Configurez l'interface de manière à envoyer et recevoir le trafic non marqué destiné au VLAN des communications de gestion du périphérique AP.

Pour davantage d'informations sur la configuration de l'interface VLAN, voir Attribuer des Interfaces à un VLAN.

Remplacer une Interface Approuvée ou Facultative par une Interface VLAN

Dans certains cas, il peut être utile de remplacer l'interface du réseau câblé Approuvée ou Facultative principale par une interface VLAN pour les besoins de votre configuration VLAN sans fil.

Vous avez peut-être configuré à l'origine vos périphériques AP sans fil en les plaçant sur une interface sans fil Approuvée appartenant à un sous-réseau différent de l'interface réseau câblée Approuvée. Cela signifie que vos clients sans fil ne peuvent pas se connecter aux périphériques tels que les serveurs et les imprimantes de votre LAN câblé Approuvé.

Vous pouvez remplacer votre interface réseau câblée Approuvée ou Facultative par un VLAN puis assigner ce dernier sans le marquer au réseau câblé existant puis à votre interface VLAN sans fil en assignant ce même VLAN comme VLAN marqué. Un commutateur compatible VLAN est nécessaire ou les points d'accès sans fil doivent être connectés directement au Firebox.

Nous vous recommandons d'utiliser Policy Manager pour effectuer cette tâche. Fireware Web UI nécessite une connexion de gestion à l'interface approuvée qui doit être temporairement désactivée durant la procédure.

Pour remplacer votre interface Approuvée ou Facultative par une interface VLAN dans Policy Manager :

- Connectez-vous au périphérique Firebox avec WatchGuard System Manager.

- Ouvrez Policy Manager.

- Sélectionnez Réseau > Configuration et configurez l'interface Approuvée ou Facultative que vous souhaitez remplacer par un VLAN.

- Copiez tous les paramètres de cette interface, notamment son adresse IP, ses paramètres DHCP ainsi que les paramètres des onglets IPv6, Secondaire, Contrôle d'Accès MAC et Avancé.

- Dans la liste déroulante Type d'Interface, sélectionnez VLAN puis cliquez sur OK.

- Cochez la case Envoyer et recevoir le trafic marqué des VLAN sélectionnés.

- Cliquez sur Nouveau VLAN.

- Configurez le profil de la nouvelle interface VLAN de manière identique à l'interface Approuvée en utilisant la même adresse IP et les paramètres notés à l'étape 4.

- Saisissez un Nom ou un Alias pour le nouveau VLAN.

- (Facultatif) Dans la zone de texte Description, saisissez une description du pont.

- Dans la liste Zone de sécurité, sélectionnez Approuvée.

- Saisissez l'adresse IP du VLAN à utiliser en notation de barre oblique. Veillez à utiliser des paramètres identiques à ceux de la précédente interface Approuvée ou Facultative.

- Configurez les paramètres DHCP de distribution des adresses IP du VLAN.

- Cliquez sur OK pour enregistrer la configuration de l'interface VLAN.

- (Facultatif). Si vous envisagez d'utiliser des VLAN marqués sur cette interface, cochez la case Membre des VLAN sans fil et des autres VLAN à utiliser sur cette interface.

Si vous ne possédez pas de VLAN marqués, vous pouvez ignorer cette étape. - Cliquez sur OK pour enregistrer la configuration de l'interface.

Configurer des VLAN sur un commutateur géré

Si vous activez le marquage VLAN et souhaitez connecter le périphérique AP à un commutateur géré, vous devez également configurer les VLAN sur le commutateur. Le commutateur doit prendre en charge le marquage VLAN 802.1Q.

Sur le commutateur, vous devez :

- Ajouter des VLAN avec les mêmes ID que les VLAN que vous avez configurés sur le Firebox.

- Sur le commutateur, configurez les interfaces connectées au Firebox et au périphérique AP de manière à envoyer et recevoir le trafic marqué pour les VLAN assignés à chaque SSID.

- Configurez les interfaces du commutateur connectées au Firebox et au périphérique AP de manière à envoyer et recevoir le trafic marqué ou non marqué de gestion du périphérique AP.

- Si le marquage VLAN des communications de gestion est désactivé dans la configuration du périphérique AP, configurez le commutateur de manière à envoyer et recevoir le trafic non marqué du VLAN que vous utilisez pour la gestion du périphérique AP.

- Si le marquage VLAN des communications de gestion est activé dans la configuration du périphérique AP, configurez le commutateur de manière à envoyer et recevoir le trafic marqué du VLAN que vous utilisez pour la gestion du périphérique AP.

Pour des instructions pour activer et configurer les VLAN sur votre commutateur, voir la documentation de votre commutateur.

Si vous avez activé le marquage VLAN sur les SSID du périphérique AP, ne connectez pas ce dernier à un commutateur ne prenant pas en charge le marquage VLAN 802.1Q.