適用対象: WatchGuard Advanced EPDR、WatchGuard EDR、WatchGuard EDR

WatchGuard Threat Hunting サービス とは、一連の専門技術と人材により、マルウェアによりアクションが実行される前に、マルウェア アクティビティの横展開やその他の初期の指標を検出するサービスです。

Threat Hunting サービス を活用することで、ネットワーク管理者は、侵害されたデバイス、初期段階の攻撃、不審なアクティビティを速やかに検出できるようになります。具体的には、Threat Hunting サービス により、以下を検出することが可能です。

- マルウェアレス攻撃と RDP (リモート デスクトップ プロトコル) 攻撃

- すでに侵害されているコンピュータ

- ハッカーと悪意のある従業員

ネットワーク管理者は、WatchGuard Advanced EPDR、EPDR および EDR の攻撃の指標 (IOA) ダッシュボードで、攻撃の指標、詳細調査、攻撃グラフ ビュー、MITRE 戦術と手法など、Threat Hunting Services により検出された要素に関連する情報を確認することができます。

攻撃の指標 (IOA) は、攻撃である可能性の高い確認済みイベントです。WatchGuard Security チームにより、endpoint から受信したイベントを確認して、指定された攻撃の仮説と一致するかどうかが評価されます。

極力迅速に IOA を隔離して、影響を受ける endpoint を修正することが強く勧められます。

複数の検出

管理 UI で多数検出されすぎるのを防ぐため、Endpoint Security は 2 つ以上の同等の IOA を 1 つの検出にグループ化します。

2 つ以上の同等の IOA をグループ化するには、以下が満たされている必要があります。

- 種類が同じ。

- 同じコンピュータで検出された。

- 時間的に相互に近いタイミングで検出された。

実際の発生数は、IOA 詳細ページの検出された発生フィールドに表示されます。詳細については、攻撃の指標の詳細 を参照してください。

IOA がどのようにグループ化されるかは、IOA の種類と、コンピュータが監査モードになっているかどうかによって異なります。監査モードについては、監査モードを構成する を参照してください。

標準 IOA (監査モードは無効)

Endpoint Security は最初の IOA をログに記録し、検出された発生 フィールドを 1 に設定します。最初の IOA がログに記録されてから 6 時間以内に検出された同等の IOA はグループ化されます。Endpoint Security は、6 時間の間隔で IOA 検出を送信します。(検出された発生 フィールドは、検出された IOA の総数を示します。)

Endpoint Security が同等の IOA を 6 時間以内の間隔でログに記録しない場合、その間隔の IOA 検出は送信されません。4 つの間隔後 (24 時間)、プロセスが再び開始されます。

高度な IOA (監査モードは無効)

Endpoint Security は最初の IOA をログに記録し、検出された発生 フィールドを 1 に設定します。最初の IOA がログに記録されてから 1 時間ごとに検出された同等の IOA。Endpoint Security は、1 時間の間隔で IOA を送信します。(検出された発生 フィールドは、検出された IOA の総数を示します。)

同等の IOA が 1 時間の間隔内にログ記録されない場合、その間の IOA は送信されません。Endpoint Security が同等の IOA を 1 時間以内の間隔でログに記録しない場合、その間隔の IOA 検出は送信されません。24 時間後、プロセスが再び開始されます。

高度な IOA (監査モード有効)

コンピュータが監査モードになっている場合、高度な IOA はグループ化されません。Endpoint Security は、監査モードのコンピュータ上で検出された各 IOA の検出を送信します。(検出された発生 フィールドは 1 に設定されます。)

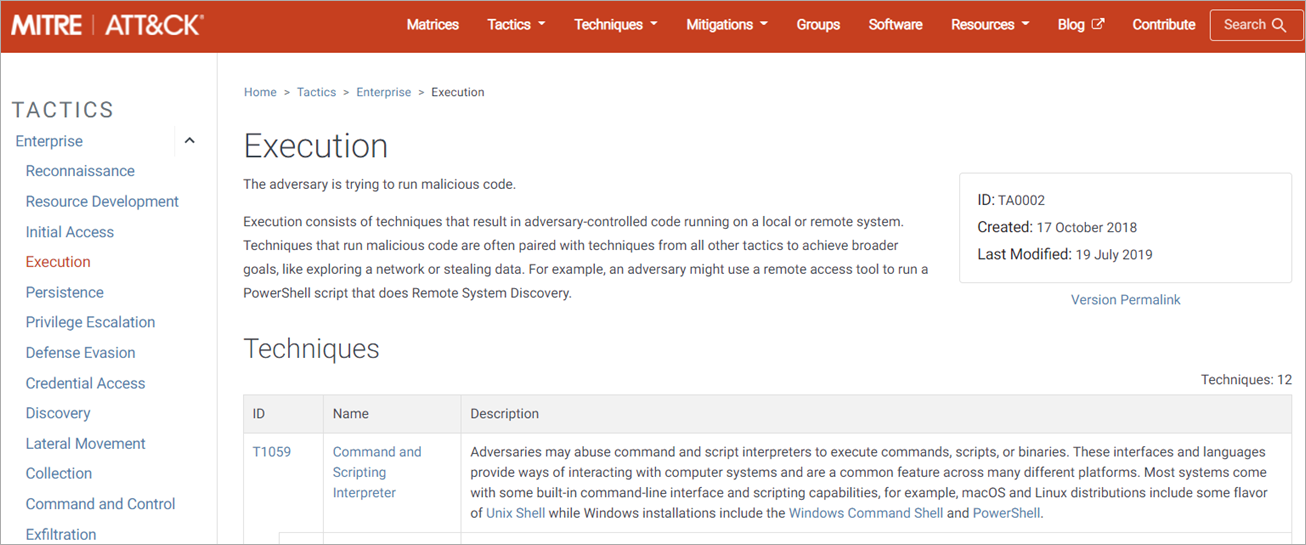

MITRE ATT&CK マトリックス

MITRE Corporation は、セキュリティ問題に対処することを目的として、連邦政府が資金提供する研究開発センターを運営する非営利組織です。防衛とインテリジェンス、航空、民間システム、国家安全保障、司法、医療、サイバーセキュリティ分野の実用的なソリューションを提供しています。

ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) は、世界各地の観察に基づいてサイバー犯罪活動を記述および分類することを目的として MITRE Corporation が開発した一連のリソースです。ATT&CK は、戦術とテクニックに分類されてマトリックスとして表示される既知の攻撃動作の構造化されたリストです。

テクニック (手法)

ATT&CK 用語においては、手法およびサブテクニックとは、攻撃者が戦術的な目的を達成するために使用する方法 (または戦略) を指します。たとえば、認証情報にアクセスするために (戦術)、攻撃者はデータ ダンプを実行します (テクニック)。

戦術 (目的)

ATT&CK 用語においては、戦術とは、テクニックの究極の動機または目標を指します。これが、攻撃者の戦術的な目的、つまり行動を起こす理由となります。

MITRE ATT&CK マトリックスは、組織が防御、予防、修復戦略を開発する上で有用となるリソースです。ATT&CK マトリックスの詳細については、https://attack.mitre.org/ をご覧ください。