認証を使用して、受信接続を制限する

Firebox の認証設定の機能の 1 つは、送信接続の制限です。また、認証を使用して、受信ネットワーク接続を制限することもできます。Firebox にユーザー アカウントを持っていて、Firebox がパブリックの外部 IP アドレスを持っている場合は、Firebox ネットワークの外部のコンピュータから Firebox の認証を受けることができます。例えば、Web ブラウザにこのアドレスを入力して認証することができます:https://<Firebox 外部インターフェイスの IP アドレス>:4100/。

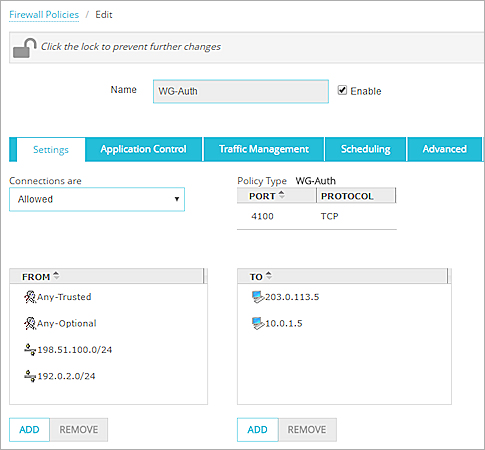

セキュリティを強化するために、WatchGuard 認証ポリシーで次の設定を行うことをお勧めします。

- 送信元 リストで、ユーザーが接続されている IP アドレス、範囲、またはネットワークを指定します。既定のエイリアス Any-Trusted と Any-Optional を維持します。

- 送信先 リストで、ユーザー認証接続の IP アドレスを指定します。ヒント!

認証後、Firebox で構成されたポリシーで定義済みのアクセス ルールに基づいて、Firebox の背後のネットワークに接続することができます。認証済みアクセスの詳細については、内部リソースへの接続に認証を使用する セクションを参照してください。

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

ファイアウォール ポリシー ページが表示されます。 - WatchGuard 認証ポリシー (WG-Auth) をクリックして編集します。

このポリシーは、ポリシー構成にユーザーまたはグループを追加した後に表示されます。

編集ページが表示されます。 - 接続 ドロップダウン リストから、必ず 許可 を選択します。

- 送信元セクションで、追加をクリックします。

メンバーを追加する ダイアログ ボックスが表示されます。 - メンバーの種類 ドロップダウン リストから、エイリアス を選択します。

- メンバーのリストから、Any-Trusted を選択します。

- OK をクリックします。

- ステップ 4 ~ 5 を繰り返します。メンバーのリストから、Any-Optional を選択します。

- ステップ 4 ~ 5 を繰り返します。メンバーのリストから、外部接続として任意を選択します。

たとえば、ネットワーク IPv4 を選択して、ネットワーク IP アドレスを入力することができます。 - 送信元 セクションで、追加 をクリックします。

- メンバーの種類 ドロップダウン リストから、エイリアス を選択します。

- メンバーのリストから、オプションを選択します。

たとえば、認証の試行を特定の IP アドレスに制限するには、ホスト IPv4 を選択して、IP アドレスを入力します。この例では、外部 IP アドレスと内部 IP アドレスへの認証を試みます。ヒント! - OK をクリックします。

- 保存 をクリックします。

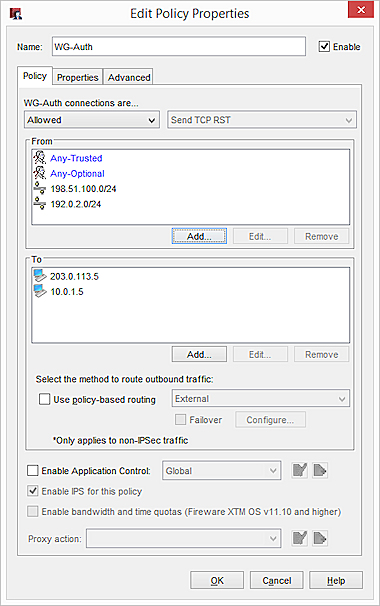

- デバイスの Policy Manager を開く。

- WatchGuard 認証 ポリシー をダブルクリックします。このポリシーは、ポリシー構成にユーザーまたはグループを追加した後に表示されます。

ポリシー プロパティの編集 ダイアログ ボックスが表示されます。 - WG 認証接続 ドロップダウン リストから、許可 が選択されていることを確認します。

- 送信元 セクションで、追加 をクリックします。

アドレスを追加する ダイアログ ボックスが表示されます。 - 使用可能なメンバー リストから、Any-Trusted と Any-Optional を選択して、追加 をクリックします。

- その他を追加する をクリックします。

- 種類の選択 ドロップダウン リストから外部接続のオプションを選択して、OK をクリックします。

たとえば、ネットワーク IPv4 を選択して、ネットワーク IP アドレスを入力することができます。この例では、ローカル ネットワークと指定された外部ネットワークからの認証試行を許可します。 - OK をクリックします。

- 送信元 セクションで、追加 をクリックします。

- 利用可能メンバー リストから、その他の追加 を選択します。

- 種類の選択 ドロップダウン リストから外部接続のオプションを選択して、OK をクリックします。

たとえば、ホスト IPv4 を選択して、IP アドレスを入力することができます。この例では、外部 IP アドレスと内部 IP アドレスへの認証を試みます。ヒント! - OK をクリックします。

- OK をクリックして、ポリシー プロパティの編集 ダイアログ ボックスを閉じます。

内部リソースへの接続の認証を使用する

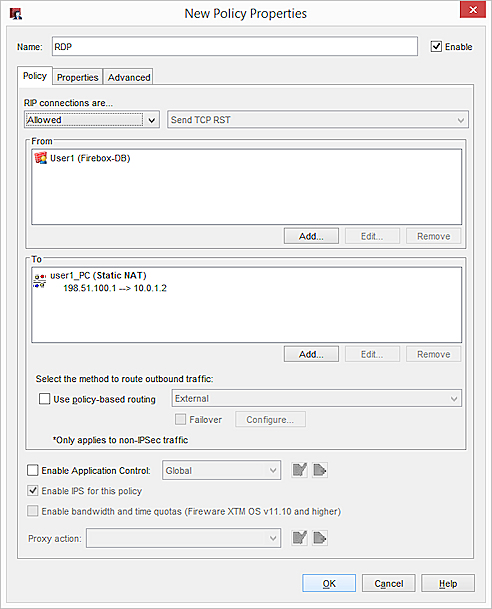

VPN は内部リソースに接続する最も安全な方法です。VPN に接続できない場合は、内部リソースへの認証済みアクセスを提供することができます。たとえば、認証されたユーザーのみに適用される RDP ポリシーを定義することができます。

始める前に、WatchGuard 認証(WG-Auth)ポリシーで外部ユーザーからの受信接続が許可されていることを確認してください。リモートユーザーによる外部ネットワークからの認証を有効化するにはは、前のセクションを参照してください。

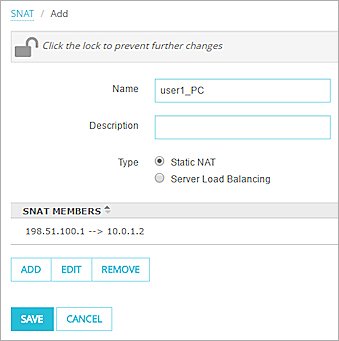

- 静的 NAT を構成する の指示に従って、静的 NAT アクションを定義します。

この例では、IP アドレスは 198.51.100.1 と 10.0.1.2 です。

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

- ポリシーを追加する をクリックします。

- パケット フィルタ ドロップダウン リストから、RDP を選択します。

- ポリシーの追加 をクリックします。

- 送信元 リストから、Any-Trusted を選択して、削除 をクリックします。

- 追加 をクリックします。

- メンバーの種類 ドロップダウン リストから、ファイアウォール ユーザー をクリックします。

- ユーザー名を選択して、OK をクリックします。

- 送信先 リストから、Any-External を選択して、削除 をクリックします。

- 追加 をクリックします。

- メンバーの種類 ドロップダウン リストから、静的 NAT を選択します。

- 横にあるリストから、作成した SNAT を選択します。

- OK をクリックします。

- 編集 > ポリシーの追加 の順に選択します。

- パケット フィルタ をクリックします。

- RDP を選択します。

- 追加 をクリックします。

- 送信元 リストから、Any-Trusted を選択して、削除 をクリックします。

- ユーザーを追加する をクリックします。

- ユーザーを選択して、選択 をクリックします。

- 送信先 リストから、Any-External を選択して、削除 をクリックします。

- 追加 > SNAT の追加 の順にクリックします。

- 静的 NAT を構成する の指示に従って、静的 NAT アクションを定義します。

この例では、IP アドレスは 198.51.100.1 と 10.0.1.2 です。

これで以下 2 つのポリシーが作成されました。

- https://[外部 IP アドレスたはドメイン名:4100] で、ユーザーが Firebox で認証を受けることができる WatchGuard 認証 (WG-Auth) ポリシー

- RDP で User1 のみが 10.0.1.2 でコンピュータにアクセスできるようにする RDP ポリシー。

これは、認証されたアクセスの単なる一例です。もっと多くのユーザーを追加すること、さまざまなサービスにポリシーを設定すること、また異なるネットワークへのアクセスを構成することができます。

ゲートウェイ Firebox を経由する認証の使用

ゲートウェイ Firebox は、インターネットから Management Server を保護するためにネットワークで設定する WatchGuard Firebox です。

詳細については、ゲートウェイ Firebox について を参照してください。

ゲートウェイ Firebox 経由で別のデバイスに認証リクエストを送信するには、ゲートウェイ デバイスの認証接続を許可するポリシーを追加する必要があります。ゲートウェイ デバイスで認証接続が拒否された場合は、WG 認証ポリシーを追加することができます。このポリシーは、TCP ポート 4100 の接続を制御します。送信先デバイスの IP アドレスへの接続を許可するようにポリシーを構成する必要があります。