クライアント モードで TLS 経由の BOVPN を構成する

TLS 経由の BOVPN は、VPN トンネル 通信のクライアント サーバー モデルを使用します。少なくとも 1 つの Firebox を TLS クライアントとして、そして少なくとも 1 つの Firebox を TLS サーバーとして構成する必要があります。

既定では、TLS サーバー上の BOVPN は、192.168.113.0/24 プールのアドレスを TLS クライアント上の BOVPN に割り当てます。Mobile VPN with SSL も、既定により 192.168.113.0/24 プールを使用します。TLS クライアント モードの TLS 経由の BOVPN および Mobile VPN with SSL の両方が同一の Firebox である場合は、これらの各機能に異なる IP アドレス プールを指定する必要があります。両方の機能が同一の IP アドレス プールを使用する場合、TLS 経由の BOVPN のトラフィックは、トンネルを通じて正常に送信されません。

Fireware v12.1 では、Web UI を使って TLS 経由の BOVPN を構成する必要があります。Fireware v12.1.1 以降では、Policy Manager を使用することもできます。

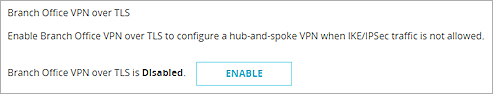

- VPN > TLS 経由の BOVPN の順に選択します。

- 無効化 をクリックします。

TLS 経由の BOVPN モード ダイアログ ボックスが表示されます。

- Firebox モード ドロップダウン リストから、クライアント を選択します。

- 追加 をクリックします。

サーバーの追加 ページが表示されます。

- トンネル名 テキスト ボックスに、トンネルの名前を入力します。

- 説明 テキスト ボックスにトンネルの説明を入力します。

- このトンネルを有効化するには、有効化 チェックボックスが選択されたままの状態にします。

- プライマリ サーバー テキスト ボックスに、TLS サーバーの IP アドレスまたはドメイン名を入力します。

TLS サーバーは、TLS サーバー モードで構成されたリモート Firebox です。 - (任意) バックアップ サーバー テキスト ボックスに、バックアップ TLS サーバーの IP アドレスまたはドメイン名を入力します。

- トンネル ID テキスト ボックスに、トンネルの名前を入力します。TLS サーバー上のものと同じトンネル ID を指定する必要があります。

- 事前共有キー チェックボックスで、事前共有キーを入力します。

事前共有キーの長さは 8 ~ 23 文字でなければなりません。

- (任意) 既定の通信設定を変更するには、編集 をクリックします。

詳細設定ダイアログ ボックスが表示されます。

- 詳細設定を構成します。

認証

接続の認証方法を選択します: SHA-1、SHA-256 または SHA-512。SHA-1 よりも強力な SHA-2 のバリアント、SHA-256 および SHA-512 を勧め勧めします。

暗号化

トラフィックを暗号化するためのアルゴリズムを選択します:3DES、AES (128-bit)、AES (192-bit)、または AES (256-bit)。Fireware v12.2 以降では、AES-GCM (128-bit)、AES-GCM (192-bit)、または AES-GCM (256-bit) を選択することもできます。AES 暗号化をお勧めします。パフォーマンスを優先するには、 128-ビット AES バリアントを選択します。暗号化を最も強化するには、256-ビット AES バリアントを選択します。

3DES を選択する場合は、潜在的ながらも可能性が低いセキュリティ攻撃にご注意ください。より詳しい情報は、WatchGuard ナレッジ ベースの Sweet32 脆弱性 を参照してください。

データ チャネル

データ チャネル プロトコルが TCP の場合、443 以外のポート番号を指定することはできません。

データ チャネル プロトコルを UDP に変更し、SSL 上の管理トンネルが Management Server で有効化されていない限りは、異なるポートを指定することができます。TCP と UDP の相違点の詳細については、次を参照してください:Mobile VPN with SSL 用ポートとプロトコルの選択。

キープアライブ間隔

指定した時間にわたりトンネルを通じてパケットが送信されなかった場合は、TLS 経由の BOVPN クライアントが TLS 経由の BOVPN サーバーに ping します。

キープアライブ タイムアウト

TLS 経由の BOVPN サーバーが、キープアライブ タイムアウト 値が経過する前に応答やその他のパケットを送信しない場合、そのトンネル接続は閉じられ、再起動します。

再ネゴシエート データ チャンネル

再ネゴシエート データ チャネル テキスト ボックスに指定した時間が経過するまで TLS 経由の BOVPN 接続がアクティブ状態であった場合、TLS 上の BOVPN は新しいトンネルを作成する必要があります。最小値は 1 時間です。

構成ファイルのインポート オプションは組織内のテスト用で、サポートされていません。

- VPN > TLS 経由の BOVPN の順に選択します。

- TLS 経由の BOVPN を有効にする を選択します。

- Firebox モード ドロップダウン リストから、クライアント を選択します。

- 追加 をクリックします。

サーバーの追加 ダイアログ ボックスが表示されます。

- トンネル名 テキスト ボックスに、トンネルの名前を入力します。

- 説明 テキスト ボックスにトンネルの説明を入力します。

- このトンネルを有効化するには、有効化 チェックボックスが選択されたままの状態にします。

- プライマリ サーバー テキスト ボックスに、TLS サーバーの IP アドレスまたはドメイン名を入力します。

TLS サーバーは、TLS サーバー モードで構成されたリモート Firebox です。 - (任意) バックアップ サーバー テキスト ボックスに、バックアップ TLS サーバーの IP アドレスまたはドメイン名を入力します。

- トンネル ID テキスト ボックスに、トンネルの名前を入力します。TLS サーバー上のものと同じトンネル ID を指定する必要があります。

- 事前共有キー チェックボックスで、事前共有キーを入力します。

事前共有キーの長さは 8 ~ 23 文字でなければなりません。

- (任意) 既定の通信設定を変更するには、編集 をクリックします。

詳細設定ダイアログ ボックスが表示されます。

- 詳細設定を構成する方法:

認証

接続の認証方法を選択します: SHA-1、SHA-256 または SHA-512。SHA-1 よりも強力な SHA-2 のバリアントである SHA-256 および SHA-512 をお勧めします。

暗号化

トラフィックを暗号化するためのアルゴリズムを選択します:3DES、AES (128 ビット)、AES (192 ビット) または AES (256 ビット)。Fireware v12.2 以降では、AES-GCM (128-bit)、AES-GCM (192-bit)、または AES-GCM (256-bit) も選択できます。AES 暗号化をお勧めします。パフォーマンスを優先するには、 128-ビット AES バリアントを選択します。暗号化を最も強化するには、256-ビット AES バリアントを選択します。

3DES を選択する場合は、潜在的ながらも可能性が低いセキュリティ攻撃にご注意ください。より詳しい情報は、WatchGuard ナレッジ ベースの Sweet32 脆弱性 を参照してください。

データ チャネル

データ チャネル プロトコルが TCP の場合、443 以外のポート番号を指定することはできません。

データ チャネル プロトコルを UDP に変更し、異なるポートを指定することができます。TCP と UDP の相違点の詳細については、次を参照してください:Mobile VPN with SSL 用ポートとプロトコルの選択。

キープアライブ間隔

指定した時間にわたりトンネルを通じてパケットが送信されなかった場合は、TLS 経由の BOVPN クライアントが TLS 経由の BOVPN サーバーに ping します。

キープアライブ タイムアウト

TLS 経由の BOVPN サーバーが、キープアライブ タイムアウト値が経過する前に応答やその他のパケットを送信しない場合、そのトンネル接続は閉じられ、再起動します。

再ネゴシエート データ チャンネル

再ネゴシエート データ チャネル テキスト ボックスに指定した時間が経過するまで TLS 経由の BOVPN 接続がアクティブ状態であった場合、TLS クライアント上の BOVPN は新しいトンネルを作成します。最小値は 1 時間です。