BOVPN Gateway のゲートウェイ Endpoint を定義する

ゲートウェイ endpoint は、BOVPN が接続されるローカル ゲートウェイとリモートゲートウェイです。ゲートウェイ endpoint 構成は、BOVPN とネゴシエートする際に、リモート endpoint デバイスを識別して通信する方法を Firebox に提供します。この情報は、BOVPN とネゴシエートする際に、リモート endpoint で自体を識別して通信する方法もデバイスに提供します。BOVPN ゲートウェイを追加する際は、少なくとも 1 つのゲートウェイ endpoint のペアを構成する必要があります。

任意の外部インターフェイスはゲートウェイ endpoint で指定できる。ローカルまたはリモート endpoint に複数の外部インターフェイスがある場合は、複数のゲートウェイ endpoint のペアを構成することができます。これにより、プライマリ接続が利用可能でない場合に、デバイスがセカンダリ接続にフェールオーバーするようになります。複数のゲートウェイ endpoint のペアを構成する場合は、両方の endpoint デバイスでゲートウェイ エンドポインが同じ順序で一覧されていることを確認してください。詳細については、VPN フェールオーバーを構成する を参照してください。

Fireware v12.4 以降では、2 つの IPv6 ゲートウェイ間で手動 Branch Office VPN を構成することができます。詳細については、手動 BOVPN ゲートウェイを構成する を参照してください。

Fireware v12.2 以降では、セカンダリ インターフェイス IP アドレスをゲートウェイ endpoint として指定することができます。既定では、外部インターフェイスで構成されたプライマリ IP アドレスが使用されます。

Fireware v12.1.x 以前では、ゲートウェイ endpoint としてセカンダリ インターフェイスの IP アドレスを使用しないでください。セカンダリ インターフェイスの IP アドレスを使用してゲートウェイ endpoint を構成すると、ローカルの Firebox で BOVPN 接続が開始された場合に、BOVPN 接続が失敗する可能性があります。これは、Firebox でプライマリ インターフェイスの IP アドレスを用いて接続が開始されるためです。リモート endpoint で BOVPN 接続が開始され、セカンダリ インターフェイスの IP アドレスが指定された場合は、接続が成功します。

ローカル ゲートウェイ

ローカル ゲートウェイ セクションで、Firebox で BOVPN が接続する外部インターフェイスと IP アドレスを構成します。ゲートウェイ ID も構成できます。

ゲートウェイ ID については、静的 IP アドレスがある場合は、IP アドレスで指定 を選択することができます。BOVPN が Firebox に接続するときに使用する IP アドレスに解決するドメインがある場合は、ドメイン情報で指定 を選択します。

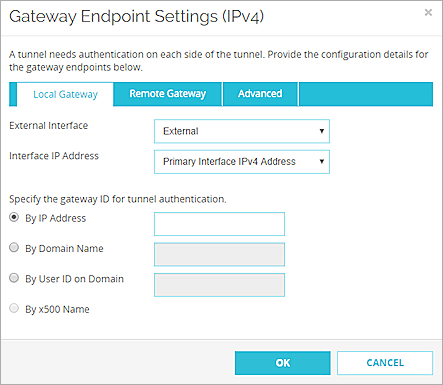

- Branch Office VPN ゲートウェイを作成または編集します。詳細については、手動 BOVPN ゲートウェイを構成する を参照してください。

- ゲートウェイ ページの ゲートウェイ Endpoint セクションで、追加 をクリックします。

新しいゲートウェイ Endpoint の設定 ダイアログ ボックスが表示されます。

- 外部インターフェイス ドロップダウン リストからサイト A の Firebox の外部 (パブリック) IP アドレスを持つインターフェイスを選択します。ワイヤレス クライアントを外部インターフェイスとして構成した場合、WG-Wireless-Client インターフェイスを選択します。

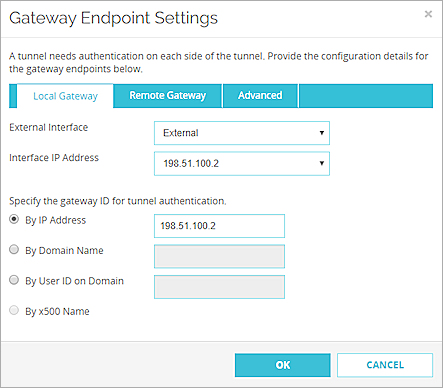

- (Fireware v12.2 以降) インターフェイス IP アドレス ドロップダウン リストで プライマリ インターフェイスの IP アドレス を選択するか、選択した外部インターフェイスで既に構成済みのセカンダリ IP アドレスを選択します。Fireware v12.4 以降では、プライマリ インターフェイス オプションは プライマリ インターフェイス IPv4 アドレス または プライマリ インターフェイス IPv6 アドレス です。ヒント!

- オプションを選択し、ゲートウェイ ID を指定します。

- IP アドレスで指定 — Firebox インターフェイスのプライマリ IP アドレスを入力します。

Fireware v12.2 以降では、インターフェイス IP アドレス ドロップダウン リストからセカンダリ IP アドレスを選択した場合、その IP アドレスが IP アドレスで指定 テキスト ボックスに自動的に表示されます。

Fireware v12.4 以降では、以前に構成した アドレス ファミリー 設定に一致する IP アドレス タイプを指定する必要があります。例えば IPv6 アドレス を指定した場合は、IP アドレスで指定 テキスト ボックスで IPv6 アドレスを指定する必要があります。

Fireware v12.1.x 以前では、ゲートウェイ ID としてセカンダリ インターフェイスの IP アドレスを使用しないでください。 - ドメイン名で指定 — ドメイン名を入力します。63 字以下を指定する必要があります。

- ドメインのユーザー ID で指定 — UserName@DomainName の形式でユーザー名とドメインを入力します。63 字以下を指定する必要があります。

- x500 名で指定 — 認証メソッドとして証明書を指定した場合、このオプションが自動選択されます。Fireware v12.5.2 以降では、最大 255 字までの x500 名の証明書を指定できます。Fireware v12.5.1 以前の場合は、63 文字以下を指定する必要があります。

- IP アドレスで指定 — Firebox インターフェイスのプライマリ IP アドレスを入力します。

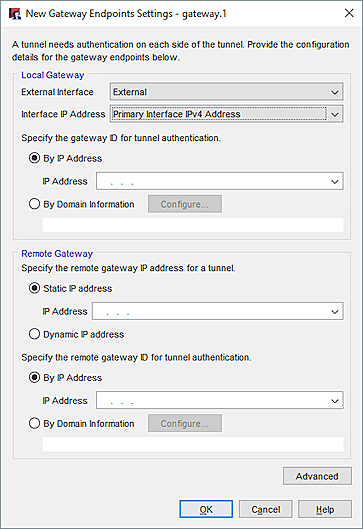

- Branch Office VPN ゲートウェイを作成または編集します。詳細については、手動 BOVPN ゲートウェイを構成する を参照してください。

- ゲートウェイの追加 ページの ゲートウェイ Endpoint セクションで、追加 をクリックします。

新しいゲートウェイ Endpoint の設定 ダイアログ ボックスが表示されます。

- 外部インターフェイス ドロップダウン リストからサイト A の Firebox の外部 (パブリック) IP アドレスを持つインターフェイスを選択します。ワイヤレス クライアントを外部インターフェイスとして構成した場合、WG-Wireless-Client インターフェイスを選択します。

- (Fireware v12.2 以降) IP アドレスを指定するには、インターフェイス IP アドレス ドロップダウン リストで プライマリ インターフェイスの IP アドレス を選択するか、選択した外部インターフェイスで既に構成済みのセカンダリ IP アドレスを選択します。ヒント!

- オプションを選択し、ゲートウェイ ID を指定します。

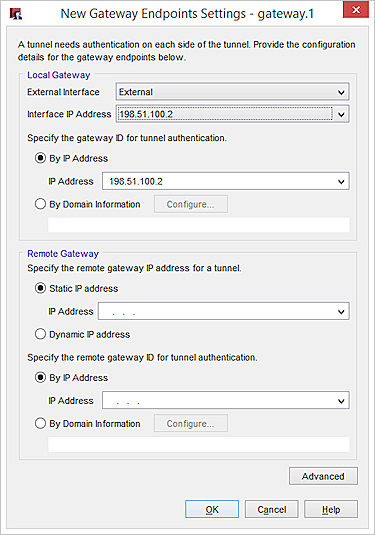

- IP アドレスで指定 — Firebox インターフェイスのプライマリ IP アドレスを入力または選択します。

Fireware v12.2 以降では、インターフェイス IP アドレス ドロップダウン リストからセカンダリ IP アドレスを選択した場合、その IP アドレスが IP アドレスで指定 テキスト ボックスに自動的に表示されます。

Fireware v12.4 以降では、以前に構成した アドレス ファミリー 設定に一致する IP アドレス タイプを指定する必要があります。例えば IPv6 アドレス を指定した場合は、IP アドレスで指定 テキスト ボックスで IPv6 アドレスを指定する必要があります。

Fireware v12.1.x 以前では、ゲートウェイ ID としてセカンダリ インターフェイスの IP アドレスを使用しないでください。 - ドメイン情報で指定 — 構成 をクリックし、ドメインの構成方法を選択します。ドメイン名で指定 または ドメインのユーザー ID で指定 を選択します。

- ドメイン名で指定 — ドメイン名を入力して、OK をクリックします。Fireware v12.5.2 以降の場合は、最大 255 文字を指定することができます。Fireware v12.5.1 以前の場合は、63 文字以下を指定する必要があります。

- ドメインのユーザー ID で指定 — UserName@DomainName の形式でユーザー名とドメイン名を入力して、OK をクリックします。Fireware v12.5.2 以降の場合は、最大 255 文字を指定することができます。Fireware v12.5.1 以前の場合は、63 文字以下を指定する必要があります。

- IP アドレスで指定 — Firebox インターフェイスのプライマリ IP アドレスを入力または選択します。

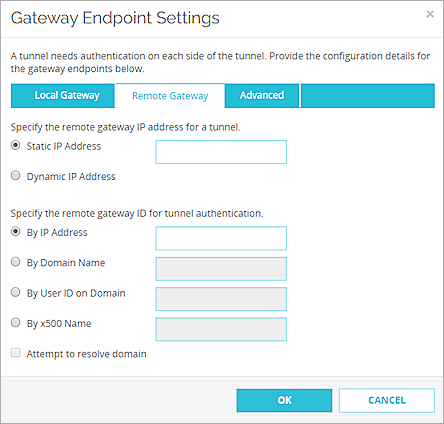

リモートゲートウェイ

リモート VPN endpoint で DHCP または PPPoE から外部 IP アドレスが取得される場合は、リモートゲートウェイの ID タイプを ドメイン名 に設定します。ピア名フィールドを、リモート VPN endpoint の完全修飾ドメイン名に設定します。Firebox では、IP アドレスとドメイン名を使用して VPN endpoint が特定されます。デバイスで使用されている DNS サーバーで、この名前が特定できるようになっていることを確認します。

- ゲートウェイ Endpoint の設定 ダイアログ ボックスで、リモートゲートウェイ タブを選択します。

- リモートゲートウェイ IP アドレスの種類を選択します。

- 静的 IP アドレス — リモート デバイスに静的 IPアドレスが割り当てられている場合、このオプションを選択します。IP アドレスを入力するか選択します。

Fireware v12.4 以降では、以前に構成した アドレス ファミリー 設定に一致する IP アドレス タイプを指定する必要があります。例えば IPv6 アドレス を指定した場合は、静的 IP アドレス テキスト ボックスで IPv6 アドレスを指定する必要があります。 - 動的 IP アドレス — リモート デバイスに動的 IP アドレスが割り当てられている場合、このオプションを選択します。

- 静的 IP アドレス — リモート デバイスに静的 IPアドレスが割り当てられている場合、このオプションを選択します。IP アドレスを入力するか選択します。

- オプションを選択し、リモートゲートウェイ ID を指定します。

- IP アドレスで指定 — IP アドレスを入力します。

Fireware v12.4 以降では、以前に構成した アドレス ファミリー 設定に一致する IP アドレス タイプを指定する必要があります。例えば IPv6 アドレス を指定した場合は、IP アドレスで指定 テキスト ボックスで IPv6 アドレスを指定する必要があります。 - ドメイン名で指定 — ドメイン名を入力します。Fireware v12.5.2 以降の場合は、最大 255 文字を指定することができます。Fireware v12.5.1 以前の場合は、63 文字以下を指定する必要があります。

- ドメインのユーザー ID で指定 — ユーザー ID とドメインを入力します。Fireware v12.5.2 以降の場合は、最大 255 文字を指定することができます。Fireware v12.5.1 以前の場合は、63 文字以下を指定する必要があります。

- By x500 の名前で指定 — x500 名を入力します。Fireware v12.5.2 以降の場合は、最大 255 文字を指定することができます。Fireware v12.5.1 以前の場合は、63 文字以下を指定する必要があります。

IPv4 ゲートウェイ endpoint の場合、リモート endpoint のドメイン名が解決できる場合は ドメインを解決する チェックボックスを選択します。

このオプションを選択すると、デバイスが自動的に DNS クエリを実行し、リモート endpoint のドメイン名に関連する IP アドレスを検索します。ドメイン名が解決されるまで接続は開始しません。動的 IP アドレスとドメイン名の間でマッピングの管理を動的 DNS サーバーに依存する構成の場合は、このチェックボックスを選択します。 - IP アドレスで指定 — IP アドレスを入力します。

- OK をクリックします。

定義したゲートウェイ ペアが、ゲートウェイ endpoint のリストに表示されます。 - このゲートウェイのフェーズ 1 の設定を構成するには、次の手順に従ってください:IPSec VPN フェーズ 1 の設定を構成する。

- リモートゲートウェイ IP アドレスの種類を選択します。

- 静的 IP アドレス — リモート デバイスに静的 IPアドレスが割り当てられている場合、このオプションを選択します。IP アドレスを入力するか選択します。

Fireware v12.4 以降では、以前に構成した アドレス ファミリー 設定に一致する IP アドレス タイプを指定する必要があります。例えば IPv6 アドレス を指定した場合は、静的 IP アドレス テキスト ボックスで IPv6 アドレスを指定する必要があります。 - 動的 IP アドレス — リモート デバイスに動的 IP アドレスが割り当てられている場合、このオプションを選択します。

- 静的 IP アドレス — リモート デバイスに静的 IPアドレスが割り当てられている場合、このオプションを選択します。IP アドレスを入力するか選択します。

- オプションを選択し、ゲートウェイ ID を指定します。

- IP アドレスで指定 — IP アドレスを入力するか、またはドロップダウン リストから IP アドレスを選択します。

Fireware v12.4 以降では、以前に構成した アドレス ファミリー 設定に一致する IP アドレス タイプを指定する必要があります。例えば IPv6 アドレス を指定した場合は、IP アドレスで指定 テキスト ボックスで IPv6 アドレスを指定する必要があります。 - ドメイン情報で指定

- 構成 をクリックしてドメイン構成の方法を選択します:ドメイン名、ユーザー ID @ Domain、または X500 名。

- 名前、ドメインのユーザー ID、または x500 の名前を入力します。Fireware v12.5.2 以降の場合は、最大 255 文字を指定することができます。Fireware v12.5.1 以前の場合は、63 文字以下を指定する必要があります。

- IPv4 ゲートウェイ endpoint の場合、リモート endpoint のドメイン名が解決できる場合は 解決する チェックボックスを選択します。

このオプションを選択すると、デバイスが自動的に DNS クエリを実行し、リモート endpoint のドメイン名に関連する IP アドレスを検索します。ドメイン名が解決されるまで接続は開始しません。動的 IP アドレスとドメイン名の間でマッピングの管理を動的 DNS サーバーに依存する構成の場合は、このチェックボックスを選択します。 - OK をクリックします。

- IP アドレスで指定 — IP アドレスを入力するか、またはドロップダウン リストから IP アドレスを選択します。

- OK をクリックして、新しいゲートウェイ Endpoint の設定 ダイアログ ボックスを閉じます。

定義したゲートウェイ ペアが、ゲートウェイ endpoint のリストに表示されます。 - フェーズ 1 の設定に既定以外の値を使用する場合は、次の手順に従ってください:IPSec VPN フェーズ 1 の設定を構成する。その必要がない場合は、OK をクリックします。

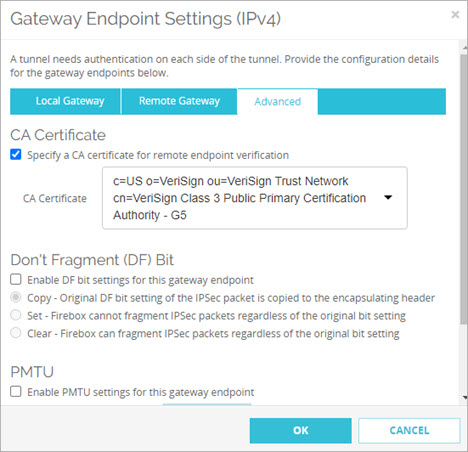

詳細設定

CA 証明書

(Fireware v12.6.2 以降) このオプションは、認証用の証明書を選択すると表示されます。このオプションを有効にした場合、CA 証明書 ドロップダウン リストからルートまたは中間 CA 証明書を選択する必要があります。Firebox は、その CA 証明書を使って VPN ピアから受信した証明書を検証します。VPN ピアからの証明書は、指定されたルートまたは中間 CA 証明書を含む証明書チェーンの一部でなければなりません。ピア証明書がチェーンの一部ではない場合、Firebox はフェーズ 1 トンネル交渉を拒否します。

異なる事前共有キー

各ゲートウェイ endpoint に対して異なる事前共有済みキーを指定できます。Firebox とサードパーティの endpoint の間で VPN を構成する場合で、そのサードパーティ endpoint が各ゲートウェイ endpointに異なる事前共有キーが必要とする場合にこのオプションを選択するのが望ましい場合があります。

(Fireware v12.5.4 以降) 文字列ベース または 六角ベース を選択します。既定の設定は 文字列ベース です。六角ベースのキーについては、 次を参照してください: 六角ベースの事前共有キー。

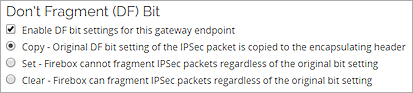

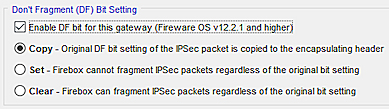

DF ビット

DF (Don’t Fragment) ビットは、パケットのヘッダー内のフラグです。Firebox がパケット ヘッダーで元の DF ビット設定を使用するかどうかを制御するのに、コピー、設定 または クリア を選択することができます。

Fireware Web UI における DF ビットの設定

Policy Manager における DF ビットの設定

- コピー — このオプションは、元のフレームの DF ビット設定を IPSec 暗号化したパケットに適用します。

フレームに DF ビットが設定されていない場合は、Firebox は、パケットに必要な DF ビットとフラグメントを設定しません。フレームがフラグメント化されるように設定していない場合は、Firebox がフレーム全体をカプセル化し、暗号化されたパケットの DF ビットを元のフレームと一致するように設定します。 - 設定 — このオプションは、元のビットの設定に関係なく、Firebox がフレームをフラグメント化しないように指示します。

ユーザーが、他の Firebox を経由して Firebox に IPSec 接続する必要がある場合には、このチェックボックスの選択を解除して、IPSec パススルー機能を有効にする必要があります。たとえば、携帯端末を持つ従業員が、Firebox を使用している取引先から IPSec を使用して自社のネットワークに IPSec 接続することができます。また、ローカルの Firebox によって送信 IPSec 接続が適切に許可されるようにするには、IPSec ポリシーを追加する必要があります。 - クリア — 元のビット設定に関係なく、ESP ヘッダーや AH ヘッダーを持つ IPSec パケットに収まるようフレームを分割します。

Fireware v12.2 以前では、DF ビット設定は外部インターフェイス設定のみで構成できます。

Fireware v12.2.1 以降では、BOVPN ゲートウェイ endpoint設定で DF ビット設定を構成することができます。この設定は直ちに適用されます。ゲートウェイ endpoint で指定された DF ビット設定は、外部インターフェイスに指定された DF ビット設定よりも優先されます。

ゲートウェイ endpoint の DF ビット設定を指定しないと、ゲートウェイ endpoint は外部インターフェイス設定で指定された DF ビット設定を使用します。外部インターフェイスでの DF ビット設定の詳細については、次を参照してください:

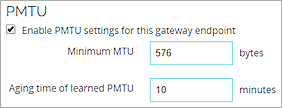

PMTU

Path Maximum Transmission Unit (PMTU) は、MTU の設定が小さいインターネット上のルータから、パケットを断片化するように要求する ICMP 要求を受信したときに、Firebox で IPSec VPN トンネルの MTU を下げる時間の長さを制御します。

Fireware v12.2.1 以降では、BOVPN ゲートウェイ endpoint設定で PMTU 設定を構成することができます。ゲートウェイ endpoint で指定された PMTU 設定は、外部インターフェイスに指定された PMTU 設定よりも優先されます。ゲートウェイ endpoint の PMTU 設定を指定しないと、ゲートウェイ endpoint は外部インターフェイス設定で指定された PMTU 設定を使用します。

この設定は、既定のまま維持することをお勧めします。この設定によって、非常に小さい MTU が設定されているインターネット上のルーターからの保護を可能にします。

Fireware Web UI における PMTU の設定

Policy Manager における PMTU の設定