手動 Branch Office VPN トンネル スイッチングを構成する

2 つ以上のリモート BOVPN トンネルをネットワークに接続する場合、各リモートネットワークのコンピュータ間のデータを交換するには、トンネル スイッチング を構成する必要があります。この機能を設定すると、Firebox は、1 つの VPN から送信したパケットを符号化し、その他の VPN 上の送信先に再暗号化したパケットを送信します。

このドキュメントには、BOVPN ダイアログ ボックスの各設定の詳細情報、およびそれらの設定を作成したトンネルへの影響に関する詳細情報は記載されていません。特定の設定または手動 BOVPN トンネルの詳細については、次を参照してください:手動 IPSec Branch Office VPN について。

トンネル スイッチングを構成するには、手動 Branch Office Virtual Private Network (手度 BOVPN) の作成方法を理解する必要があります。

BOVPN トンネル スイッチング シナリオ

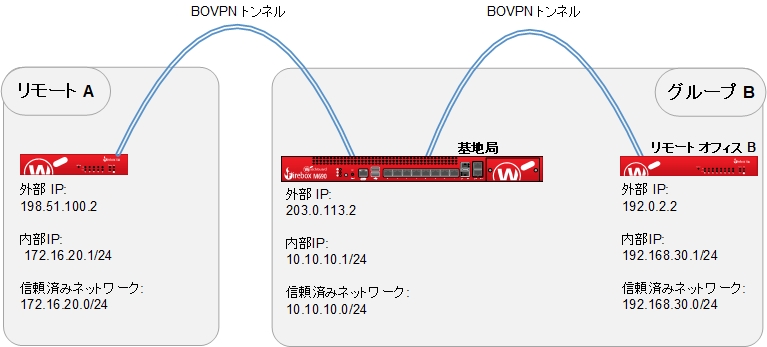

次のエクササイズでは、基地局の XTM 530、リモート オフィス A の XTM 23-W、およびリモート オフィス B の XTM 21 の トンネル スイッチングを構成します。以下の図は、この例のトンネル スイッチング構成を示しています。

基地局

外部インターフェイスの IP アドレス:203.0.113.2/24

既定のゲートウェイ:203.0.113.1

信頼済みインターフェイスの IP アドレス:10.10.10.1/24

プライベート ネットワーク IP アドレス:10.10.10.0/24

リモート オフィス A

外部インターフェイスの IP アドレス:198.51.100.2/24

既定のゲートウェイ:198.51.100.1

信頼済みインターフェイスの IP アドレスは: 172.16.20.1/24

プライベート ネットワーク IP アドレス:172.16.20.0/24

リモート オフィス B

外部インターフェイスの IP アドレス:192.0.2.2/24

既定のゲートウェイ:192.0.2.1

信頼済みインターフェイスの IP アドレス:192.168.30.1/24

プライベート ネットワーク IP アドレス:192.168.30.0/24

概要

この例では、リモート オフィス間の 3 つ目の BOVPN トンネルを作成せずに、リモート オフィス A の信頼済みネットワークからリモート オフィス B の信頼済みネットワークへ、トラフィックを送信する方法を示しています。基地局のサイト A とサイト B 間でトラフィックにポリシーを適用できるため、このシナリオは基地局のネットワーク セキュリティを制御する必要がある場合に便利です。

また、センター オフィスとリモート オフィスの間に既定のルート トンネルを作成するのではなく、それぞれのロケーションに各信頼済みネットワークの実際のサブネットを定義します。これにより、各ロケーションのスプリット トンネルを保持できます。このため、トンネルに 0.0.0.0/0 ルートを使用しないようにします。

この例で使用する外部 IP アドレスは、架空のパブリック IP アドレスです。Firebox のフェーズ 1 およびフェーズ 2 の IPSec プロポーザルの既定の認証と暗号化を使用して、BOVPN のゲートウェイおよびトンネルをセットアップします。

BOVPN ゲートウェイの定義

まず、リモート オフィス A 、基地局およびリモート オフィス B の BOVPN ゲートウェイを構成します。

リモート オフィス A のゲートウェイの定義

リモート オフィス A の XTM 23-W で Policy Manager を使用して、基地局に接続するトンネル A の BOVPN ゲートウェイを構成します。

- VPN > Branch Office ゲートウェイ の順に選択します。

ゲートウェイ ダイアログ ボックスが表示されます。 - 追加 をクリックします。

新しいゲートウェイ ダイアログ ボックスが表示されます。 - ゲートウェイ名 テキスト ボックスに、Policy Manager のこのゲートウェイを識別する名前を入力します。

- 全般設定 タブの 認証メソッド セクションで、事前共有キーの使用 を選択します。横のテキスト ボックスに共有済みキーを入力します。

- ゲートウェイ Endpoint セクションで、追加 をクリックします。

新しいゲートウェイ Endpoint の設定 ダイアログ ボックスが表示されます。

- ローカル ゲートウェイ セクションで、IP アドレスで指定 を選択します。

- IP アドレス ドロップダウン リストから、リモート オフィス A の Firebox の外部 IP アドレス、198.51.100.2 を選択します。

- 外部インターフェイス ドロップダウン リストから、基地局 Firebox のプライマリ外部インタフェースを選択します。

- リモートゲートウェイ セクションの リモートゲートウェイ IP アドレスを指定する で、静的 IP アドレス を選択します。横にあるテキスト ボックスに、センター オフィスの Firebox の外部 IP アドレス、203.0.113.2 を入力します。

- トンネル認証用ゲートウェイ ID の設定 セクションで、IP アドレスで指定 を選択します。横にあるテキスト ボックスに、センター オフィスの Firebox の外部 IP アドレス、203.0.113.2 を入力します。

- OK をクリックして、新しいゲートウェイ Endpoint の設定 ダイアログ ボックスを閉じます。

新しいゲートウェイ ダイアログ ボックスが表示されます。定義したゲートウェイ ペアが、ゲートウェイ endpoint のリストに表示されます。 - OK を 2 回クリックして、新しいゲートウェイ と ゲートウェイ ダイアログ ボックスを閉じます。

基地局ゲートウェイの定義

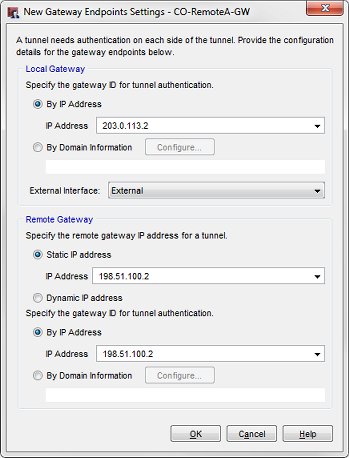

基地局 XTM 530 で Policy Manager を使用して、リモート オフィス A に接続するゲートウェイを構成します。

- VPN > Branch Office ゲートウェイ の順に選択します。

ゲートウェイ ダイアログ ボックスが表示されます。 - 追加 をクリックします。

新しいゲートウェイ ダイアログ ボックスが表示されます。 - ゲートウェイ名 テキスト ボックスに、Policy Manager のこのゲートウェイを識別する名前を入力します。

- 全般設定 タブの 認証メソッド エリアで、事前共有キーの使用 を選択します。横のテキスト ボックスに共有済みキーを入力します。

- ゲートウェイ Endpoint セクションで、追加 をクリックします。

新しいゲートウェイ Endpoint の設定 ダイアログ ボックスが表示されます。

- ローカル ゲートウェイ セクションで、IP アドレスで指定 を選択します。

- IP アドレス ドロップダウン リストから、基地局 Firebox の外部 IP アドレスを選択します。たとえば、203.0.113.2 を選択します。

- 外部インターフェイス ドロップダウン リストから、基地局 Firebox のプライマリ外部インタフェースを選択します。

- リモートゲートウェイ セクションの リモートゲートウェイ IP アドレスを指定する で、静的 IP アドレス を選択します。横にあるテキスト ボックスに、リモート オフィス A にあるデバイスの外部 IP アドレス、198.51.100.2 を入力します。

- トンネル認証用ゲートウェイ ID の設定 セクションで、IP アドレスで指定 を選択します。横にあるテキスト ボックスに、リモート オフィス A にあるデバイスの外部 IP アドレス、198.51.100.2 を入力します。

- OK をクリックして、新しいゲートウェイ Endpoint の設定 ダイアログ ボックスを閉じます。

新しいゲートウェイ ダイアログ ボックスが表示されます。定義したゲートウェイ ペアが、ゲートウェイ endpoint のリストに表示されます。 - OK] をクリックして、新しいゲートウェイ] ダイアログ ボックスを閉じます。

ゲートウェイ] ダイアログ ボックスへ戻ります。

基地局 XTM 530 で、リモート オフィス B に接続するゲートウェイを構成します。

- ゲートウェイ ダイアログ ボックスで、追加 をクリックします。

新しいゲートウェイ ダイアログ ボックスが表示されます。 - ゲートウェイ名 テキスト ボックスに、Policy Manager のこのゲートウェイを識別する名前を入力します。

- 全般設定 タブの 認証メソッド エリアで、事前共有キーの使用 を選択します。横のテキスト ボックスに共有済みキーを入力します。

- ゲートウェイ Endpoint セクションで、追加 をクリックします。

新しいゲートウェイ Endpoint の設定 ダイアログ ボックスが表示されます。

- ローカル ゲートウェイ セクションで、IP アドレスで指定 を選択します。

- IP アドレス ドロップダウン リストからアドレスを選択します。

- 外部インターフェイス ドロップダウン リストから、Firebox のプライマリ外部インタフェースを選択します。

- リモートゲートウェイ セクションの リモートゲートウェイ IP アドレスを指定する で、静的 IP アドレス を選択します。横にあるテキスト ボックスに、リモート オフィス B にあるデバイスの外部 IP アドレスを入力します。

- トンネル認証用ゲートウェイ ID の設定 セクションで、IP アドレスで指定 を選択します。横にあるテキスト ボックスに、リモート オフィス B にあるデバイスの外部 IP アドレスを入力します。

- OK をクリックして、新しいゲートウェイ Endpoint の設定 ダイアログ ボックスを閉じます。

新しいゲートウェイ ダイアログ ボックスが表示されます。定義したゲートウェイ ペアが、ゲートウェイ endpoint のリストに表示されます。 - OK を 2 回クリックして、新しいゲートウェイ と ゲートウェイ ダイアログ ボックスを閉じます。

リモート オフィス B のゲートウェイの定義

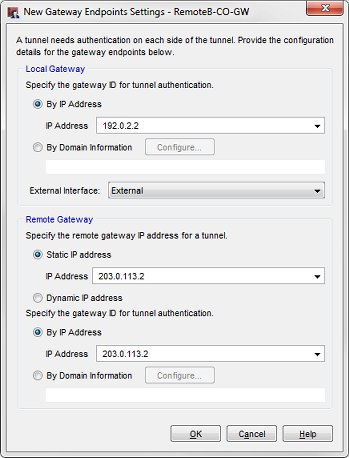

リモート オフィス B の XTM 21 で、Policy Manager を使用して、センター オフィスに接続するトンネル B の BOVPN ゲートウェイを構成します。

- VPN > Branch Office ゲートウェイ の順に選択します。

ゲートウェイ ダイアログ ボックスが表示されます。 - 追加 をクリックします。

新しいゲートウェイ ダイアログ ボックスが表示されます。 - ゲートウェイ名 テキスト ボックスに、Policy Manager のこのゲートウェイを識別する名前を入力します。

- 全般設定 タブの 認証メソッド エリアで、事前共有キーの使用 を選択します。横のテキスト ボックスに共有済みキーを入力します。

- ゲートウェイ Endpoint セクションで、追加 をクリックします。

新しいゲートウェイ Endpoint の設定 ダイアログ ボックスが表示されます。

- ローカル ゲートウェイ セクションで、IP アドレスで指定 を選択します。

- IP アドレス ドロップダウン リストから、リモート オフィス B の Firebox の外部 IP アドレス、192.0.2.2 を選択します。

- 外部インターフェイス ドロップダウン リストから、基地局 Firebox のプライマリ外部インタフェースを選択します。

- リモートゲートウェイ セクションの リモートゲートウェイ IP アドレスを指定する で、静的 IP アドレス を選択します。横にあるテキスト ボックスに、センター オフィスの Firebox の外部 IP アドレス、203.0.113.2 を入力します。

- トンネル認証用ゲートウェイ ID の設定 セクションで、IP アドレスで指定 を選択します。横にあるテキスト ボックスに、センター オフィスの Firebox の外部 IP アドレス、203.0.113.2 を入力します 。

- OK をクリックして、新しいゲートウェイ Endpoint の設定 ダイアログ ボックスを閉じます。

新しいゲートウェイ ダイアログ ボックスが表示されます。定義したゲートウェイ ペアが、ゲートウェイ endpoint のリストに表示されます。 - OK を 2 回クリックして、新しいゲートウェイ と ゲートウェイ ダイアログ ボックスを閉じます。

トンネル ルートの定義

BOVPN トラフィックはリモート オフィス A の信頼済みネットワークから基地局の信頼済みネットワークに送信すること、さらに重要なことには、リモート オフィス A の信頼済みネットワークからリモート オフィス B の信頼済みネットワークに送信することを念頭に置いて、BOVPN のトンネル リソースを定義してください。これは、リモート オフィス A とリモート オフィス B の間に 直接 BOVPN トンネルが存在しなくてもできます。

この図で考えてみましょう。

この例では、基地局とリモート オフィス B をグループとし、グループ B と呼びます。このグループは、トンネル ルートがリモート オフィス A と基地局の間に定義されたときの基地局のトンネル リソースを表します。トンネルは、リモート オフィス A から、センター オフィスの信頼済みネットワーク (10.10.10.0/.24) およびリモート オフィス B の信頼済みネットワーク (192.168.30.0/24) に接続します。

基地局に接続するリモート オフィス A のトンネルの構成

リモート オフィス A の XTM 23-W で Policy Manager を使用して、基地局 Firebox への 2 つのトンネル ルートを作成します。1 つは基地局のプライベート ネットワーク用で、もう 1 つはリモート オフィス A のプライベート ネットワーク用です。

- VPN > Branch Office トンネル の順に選択します。

Branch Office IPSec トンネル ダイアログ ボックスが表示されます。 - 追加 をクリックします。

新しいトンネル ダイアログ ボックスが表示されます。

- トンネル名 テキスト ボックスに、トンネルの名前を入力します。

- ゲートウェイ ドロップダウン リストから、リモート オフィス A のために定義されたゲートウェイを選択します。

- 以下の設定でトンネル ルートを追加するには、追加 をクリックします。

- ローカル:この Firebox の信頼済みネットワーク アドレス、172.16.20.0/24

- リモート:センター オフィスの Firebox の信頼済みネットワーク アドレス、10.10.10.0/24

- 方向: <===>

- 以下の設定でトンネル ルートを追加するには、追加 をクリックします。

- ローカル:この Firebox の信頼済みネットワーク アドレス、172.16.20.0/24

- リモート:リモート オフィス B の Firebox の信頼済みネットワーク アドレス、192.168.30.0/24

- 方向: <===>

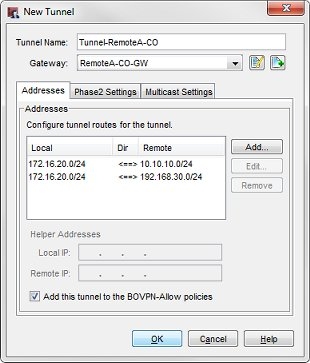

リモート オフィス A に接続する基地局のトンネル ルートを構成する

基地局 XTM 530 で Policy Manager を使用して、リモート オフィス A への 2 つのトンネル ルートを構成する必要があります。これにより、基地局は、リモート オフィス A に接続する時に独自のローカル ネットワークであるかのようにリモート オフィス B のプライベート ネットワークを使用できます。

- VPN > Branch Office トンネル の順に選択します。

Branch Office IPSec トンネル ダイアログ ボックスが表示されます。 - 追加 をクリックします。

新しいトンネル ダイアログ ボックスが表示されます。

![基地局からリモート オフィス A へのトンネル ルートの設定を含めた 新しいトンネル] ダイアログ ボックスのスクリーンショット](images/wsm_CO-RemoteA-TNL.jpg)

- トンネル名 テキスト ボックスに、トンネルの名前を入力します。

- ゲートウェイ ドロップダウン リストから、リモート オフィス A のために定義されたゲートウェイを選択します。

- 以下の設定でトンネル ルートを追加するには、追加 をクリックします。

- ローカル:センター オフィスの Firebox の信頼済みネットワーク アドレス、10.10.10.0/24

- リモート:リモート オフィス A の Firebox の信頼済みネットワーク アドレス、172.16.20.0/24

- 方向: <===>

- 以下の設定でトンネル ルートを追加するには、追加 をクリックします。

- ローカル:リモート オフィス B の Firebox の信頼済みネットワーク アドレス、192.168.30.0/24

- リモート:リモート オフィス A の Firebox の信頼済みネットワーク アドレス、172.16.20.0/24

- 方向: <===>

基地局とリモート オフィス B 間のトンネル ルートを定義します。

トンネル スイッチング構成を完了するために、基地局とリモート オフィス B 間の BOVPN トンネルを同様だが逆的に構成する必要があります。今回、 リモート オフィス A と基地局を一緒にし、グループ A と呼びます。その後基地局とリモート オフィス B 間のトンネル ルートを構成します。

トンネルは、リモート オフィス B から、センター オフィスの信頼済みネットワーク (10.10.10.0/.24) およびリモート オフィス A の信頼済みネットワーク (172.16.20.0/24) に接続します。

リモート オフィス B に接続する基地局のトンネル ルートを構成する

基地局 XTM 530 で Policy Manager を使用して、リモート オフィス B への 2 つのトンネル ルートを構成する必要があります。これにより、基地局は、リモート オフィス B に接続する時に独自のローカル ネットワークであるかのようにリモート オフィス A のプライベート ネットワークを使用できます。

- VPN > Branch Office トンネル の順に選択します。

Branch Office IPSec トンネル ダイアログ ボックスが表示されます。 - 追加 をクリックします。

新しいトンネル ダイアログ ボックスが表示されます。

![リモート オフィス B へのトンネル ルートの設定を含めた 新しいトンネル] ダイアログ ボックスのスクリーンショット](images/wsm_CO-RemoteB-TNL.jpg)

- トンネル名 テキスト ボックスに、トンネルの名前を入力します。

- ゲートウェイ ドロップダウン リストから、リモート オフィス A のために定義されたゲートウェイを選択します。

- 以下の設定でトンネル ルートを追加するには、追加 をクリックします。

- ローカル:センター オフィスの Firebox の信頼済みネットワーク アドレス、10.10.10.0/24

- リモート:リモート オフィス B の Firebox の信頼済みネットワーク アドレス、192.168.30.0/24

- 方向: <===>

- 以下の設定でトンネル ルートを追加するには、追加 をクリックします。

- ローカル:リモート オフィス A の Firebox の信頼済みネットワーク アドレス、172.16.20.0/24

- リモート:リモート オフィス B の Firebox の信頼済みネットワーク アドレス、192.168.30.0/24

- 方向: <===>

基地局に接続するリモート オフィス B のトンネル ルートを構成する

構成を完了するためには、Policy Manager を使用してリモート オフィス B の Edge X10e で、基地局への 2 つのトンネル ルートを構成する必要があります。1 つは基地局のプライベート ネットワーク用で、もう 1 つはリモート オフィス A のプライベート ネットワーク用です。

- VPN > Branch Office トンネル の順に選択します。

Branch Office IPSec トンネル ダイアログ ボックスが表示されます。 - 追加 をクリックします。

新しいトンネル ダイアログ ボックスが表示されます。

![リモート オフィス B へのトンネル ルートの設定を含めた 新しいトンネル] ダイアログ ボックスのスクリーンショット](images/wsm_RemoteB-CO-TNL.jpg)

- トンネル名 テキスト ボックスに、トンネルの名前を入力します。

- ゲートウェイ ドロップダウン リストから、リモート オフィス A のために定義されたゲートウェイを選択します。

- 以下の設定でトンネル ルートを追加するには、追加 をクリックします。

- ローカル:この Firebox の信頼済みネットワーク アドレス、192.168.30.0/24

- リモート:センター オフィスの Firebox の信頼済みネットワーク アドレス、10.10.10.0/24

- 方向: <===>

- 以下の設定でトンネル ルートを追加するには、追加 をクリックします。

- ローカル:この Firebox の信頼済みネットワーク アドレス、192.168.30.0/24

- リモート:リモート オフィス B の Firebox の信頼済みネットワーク アドレス、172.16.20.0/24

- 方向: <===>

- 3 つのすべての場所の Firebox に対する構成変更を保存します。

トンネル スイッチング構成を確認する

トンネル スイッチングを確認するために、リモート オフィス A の信頼済みネットワークからリモート オフィス B の信頼済みネットワークのコンピュータへの ping を試みます。基地局 Firebox が、ping 試行を拒否するように構成されていないかどうかを確認します。ping が成功すると、トンネル スイッチングが正しく構成されていることが確認されます。

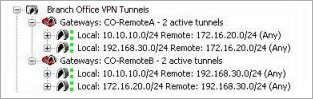

トンネルが有効であることを確認するには、基地局での Firebox の Firebox System Manager を参照できます。Firebox System Manager で、フロント パネルの Branch Office VPN トンネル セクションを展開して、各サイトの間のゲートウェイおよびトンネルを表示します。Firebox System Manager から Firebox に接続し、ステータス情報が表示されるまでにしばらく時間がかかる場合があります。基地局の XTM 530 にある Firebox System Manager で、 それぞれ2 つのアクティブなトンネルを持つ 2 つの BOVPN ゲートウェイがあることを示していれば、トンネル スイッチングは正しく構成されています。

センター オフィスの XTM 530 のアクティブな BOVPN トンネルが、Firebox System Manager に表示されます。