TLS/SSL オフロードに HTTP コンテンツ アクションを使用する

コンテンツ インスペクションが有効な場合、Firebox は HTTP 要求を復号化し、コンテンツを検査し、そして新しい証明書で要求をもう一度復号化します。HTTPS プロキシが、構成されたドメイン名ルールを インスペクション アクションと一致する要求、およびインスペクションを行うために選択する WebBlocker カテゴリのコンテンツについてインスペクションを行います。

場合によっては、Firebox と内部サーバー間で送信されたコンテンツは暗号化しないほうがいいかもしれません。これは、TLS/SSL オフロードと呼ばれています。このオプションは、Firebox の CPU 負荷を低減し、TLS/SSL 暗号化と復号化の負荷をなくします。

TLS/SSL オフロードを行うと、Firebox と内部 Web サーバー間の接続は暗号化されません。これにより、ある種のデータのセキュリティの要件が満たされなくなる可能性があります。

TLS/SSL オフロードを有効にするには、サーバーのドメインまたはパスを指定するコンテンツ アクションを構成し、さらに TLS/SSL オフロード オプションを有効化します。

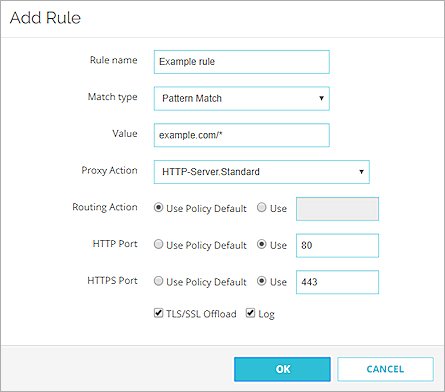

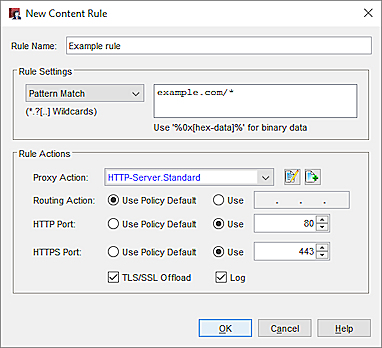

Policy Manager で TLS/SSL オフロードが有効化されたコンテンツ ルール

インバウンド HTTPS 要求にこのアクションを使用するには、HTTPS プロキシ アクションでコンテンツ アクションを指定する必要があります。詳細については、次を参照してください:HTTPS プロキシ:ドメイン名ルール。

コンテンツ アクションでは、コンテンツ ルールまたは、ルールが一致しない場合に取るアクションで TLS/SSL オフロードを有効化できます。コンテンツ アクションの構成方法の詳細については、次を参照してください: HTTP コンテンツ アクションを構成する。

コンテンツ ルールで TLS/SSL オフロード オプションを有効にした場合:

- HTTPS は、外部クライアントと Firebox 間のトラフィックに対して使用されます

- HTTP は、Firebox と内部サーバー間のトラフィックに対して使用されます

TLS/SSL オフロード オプションを有効にする場合、サーバー アプリケーションで構成設定を変更して、受信要求が HTTP を使っていてもサーバー アプリケーションがリンク/リダイレクトで HTTPS を使用するようにする必要があります。

たとえば、Wordpress では次の設定が必要です:

$_SERVER[‘HTTPS’]=‘on’;

一部のサーバー アプリケーションは、Upgrade-Insecure-Requests ヘッダーを認識します。

Upgrade-Insecure-Requests: 1