HTTPS プロキシ: WebBlocker

HTTPS クライアント プロキシ アクションに対し、WebBlocker カテゴリに基づいて、WebBlocker を使用して Web サイトのコンテンツを許可または拒否します。プロキシ アクション WebBlocker 設定で、拒否するコンテンツ カテゴリを定義する WebBlocker アクションを選択します。プロキシ アクションの WebBlocker 設定で、インスペクションに許可するカテゴリを選択し、カテゴリ化されていないサイトのインスペクションを有効にできます。

WebBlocker およびドメイン名ルール

ドメイン名ルールは、HTTP プロキシ アクションで構成された WebBlocker アクションよりも優先されます。コンテンツ インスペクション設定で構成されたドメイン名ルールが、どのプロキシ アクションが使用されるか、さらにはコンテンツのフィルターに WebBlocker が使用されるかどうかを制御します。

- ドメイン名ルールが インスペクション アクションと一致する HTTPS 要求の場合、プロキシは HTTP プロキシの WebBlocker profile を使ってコンテンツをフィルタします。

- ドメイン名ルールが一致しない HTTPS 要求の場合、ルールと一致しないドメイン名のアクションが 許可 に設定されている場合、プロキシは HTTP プロキシ アクションで WebBlocker profile とインスペクション設定を使います。

- ドメイン名ルールが 許可 アクションと一致する HTTPS 要求の場合、コンテンツのフィルターやインスペクションに WebBlocker は使用されません。

ドメイン名ルールの詳細については、次を参照してください: HTTPS プロキシ:ドメイン名ルール。

HTTPS プロキシおよび拒否メッセージ

HTTPS プロキシ アクションで WebBlocker を有効にし、コンテンツ インスペクションを有効にしない場合、プロキシ アクションは Web サイト証明書を使って Web サイト カテゴリを識別し、アクセスを許可するか拒否するかを決定します。. コンテンツ インスペクションを使用しない場合、HTTPS プロキシ アクションは選択的に Web サイト コンテンツを拒否せず、コンテンツが WebBlocker によって拒否された場合にユーザーに拒否メッセージが表示されません。また、ユーザーが WebBlocker ローカル上書きパスフレーズを入力するオプションもありません。

HTTPS プロキシ アクションを有効化してクライアント接続を復号化し、サイト コンテンツを選択的に拒否するには、HTTPS プロキシでコンテンツ インスペクションを有効にしてください。コンテンツ インスペクションが有効化されている場合、コンテンツが WebBlocker またはその他いずれかのプロキシ スキャン アクションによって拒否されると Firebox がユーザーに拒否メッセージを表示します。

Fireware 12.4 以降では、WebBlocker が有効化されており、コンテンツ インスペクションが有効化されていない場合は、HTTPS プロキシ アクションにより、警告アクションに指定されているカテゴリの Web サイトが許可されます。コンテンツ インスペクションが有効化されていない限り、ユーザーには警告メッセージは表示されません。

コンテンツ インスペクションの詳細については、次を参照してください: HTTPS プロキシ:コンテンツ インスペクション。

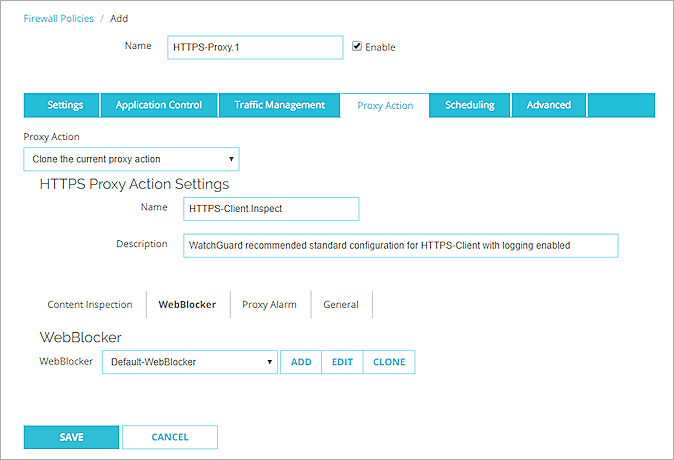

HTTPS プロキシ アクションで WebBlocker を構成する

- HTTPS プロキシ アクションを追加または編集するには、次の手順を実行します。

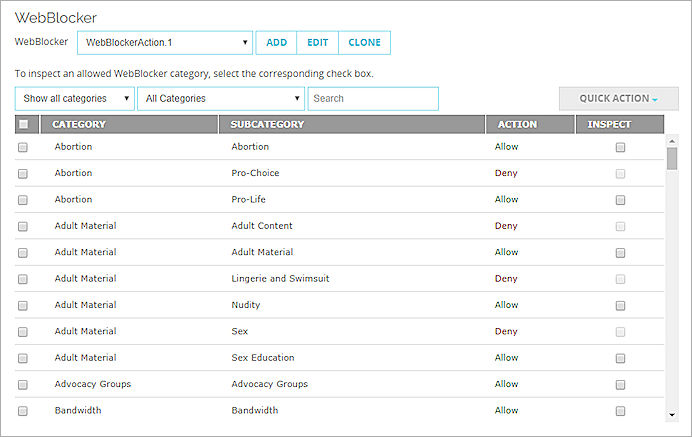

- WebBlocker を選択します。

- WebBlocker ドロップダウン リストから、WebBlocker アクションを選択します。

選択された WebBlocker アクションを編集するには、編集 をクリックします。

または、新しい WebBlocker アクションを作成する場合は、既存のアクションを選択して、クローン をクリックします。

- インスペクション 列で、コンテンツ インスペクションが実行されるカテゴリのチェックボックスを選択します。インスペクションを実施できるのは、許可または警告アクションのカテゴリのみです。WebBlocker アクションにより拒否されるカテゴリのインスペクションを実施することはできません。

- WebBlocker カテゴリと一致しない URL のコンテンツのインスペクションを行うには、URL がカテゴリ化されていない場合にインスペクションを行う チェックボックスを選択します。ヒント!

- ページの下にある プロキシ アクション ドロップダウン リストから、インスペクションに使用する HTTP プロキシ アクションを選択します。

- 保存 をクリックします。

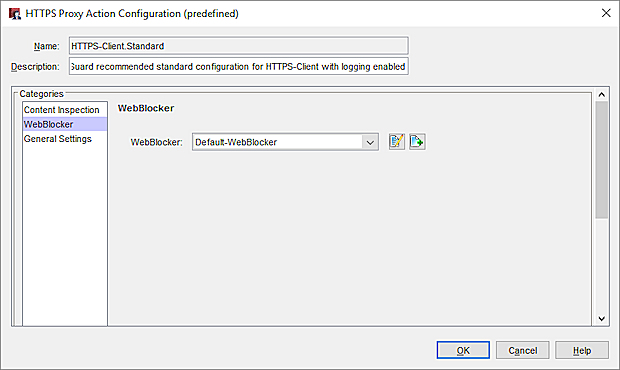

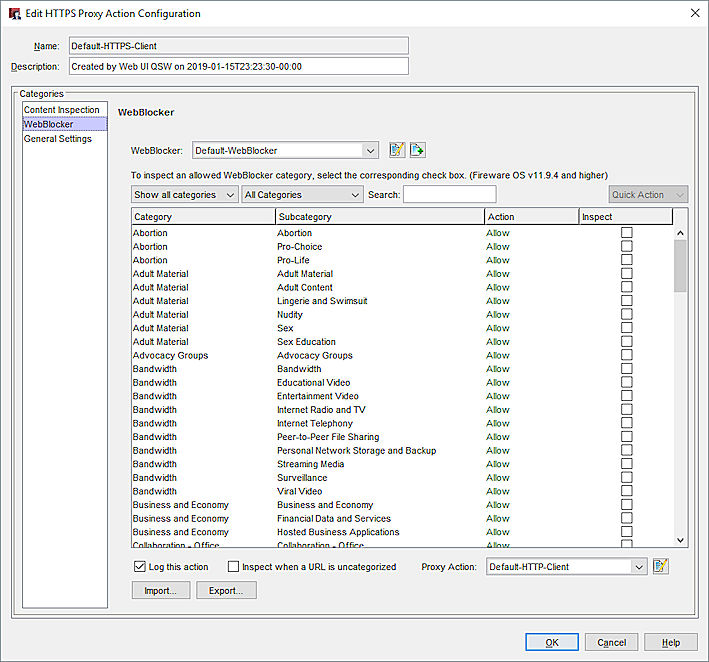

- HTTP プロキシ アクションを編集します。

- カテゴリ ツリーから、WebBlocker を選択します。

WebBlocker ページが表示されます。 - WebBlocker ドロップダウン リストから、WebBlocker アクションを選択します。

または、新しい WebBlocker アクションを作成する場合は、 をクリックします。

をクリックします。

- インスペクション 列で、コンテンツ インスペクションが実行されるカテゴリのチェックボックスを選択します。インスペクションを実施できるのは、許可または警告アクションのカテゴリのみです。WebBlocker アクションにより拒否されるカテゴリのインスペクションを実施することはできません。

- WebBlocker カテゴリと一致しない URL のコンテンツのインスペクションを行うには、URL がカテゴリ化されていない場合にインスペクションを行う チェックボックスを選択します。

- プロキシ アクション ドロップダウン リストから、インスペクションに使用するプロキシ アクションを指定します。

- OK をクリックします。

WebBlocker インスペクション設定をインポートおよびエクスポートする

複数の Firebox を管理している場合、または複数のプロキシが定義された WebBlocker を使用している場合、それらの間でコンテンツ インスペクション ルールをインポートおよびエクスポートすることができます。これによりインスペクション カテゴリの定義が 1 回ですむため、時間の節約になります。設定は xml ファイルとしてエクスポートされます。

HTTPS プロキシ アクションから WebBlocker インスペクション設定をエクスポートするには、次の手順を実行します:

- HTTP クライアント プロキシ アクションを編集します。

- プロキシ アクションで、WebBlocker アクションを選択します。

- エクスポート をクリックします。

インスペクションを行うカテゴリは、xml ファイルとしてエクスポートされます。- Fireware Web UI でのファイル名は wb_cats_dpi.xml です。

- Policy Manager での既定のファイル名は wb_exports.xml です。

WebBlocker インスペクション設定をエクスポートした後、ファイルを同じ Firebox または異なる Firebox の別の HTTP プロキシ アクションにインポートできます。ファイルからインスペクションを行うカテゴリをインポートすると、これにより過去にプロキシ アクション構成で選択されたカテゴリが置換されます。

WebBlocker インスペクション設定を HTTPS クライアント プロキシ アクションにインポートするには、次の手順を実行します:

- HTTP クライアント プロキシ アクションを編集します。

- WebBlocker アクションを選択します。

- インポート をクリックします。

- インポートするファイルを選択します。

ファイルの WebBlocker カテゴリに対してインスペクションが有効化されます。

xml ファイルに、プロキシ アクションの WebBlocker 構成では許可されないインスペクション用の WebBlocker カテゴリが含まれる場合、インポート後にそれらのカテゴリはインスペクション用に選択されません。

WebBlocker に関する詳細については、次を参照してください:WebBlocker について。