推奨 TDR ポリシー

重大度の高い脅威に対して Host Sensor で自動的にアクションが発生するようにするには、TDR ポリシーを構成する必要があります。TDR アカウントで推奨ポリシーが既定で有効化されています。ホスト グループとネットワーク要件に基づいて、これらのポリシーを変更すること、または新しいポリシーを追加することができます。

既定の TDR ポリシー

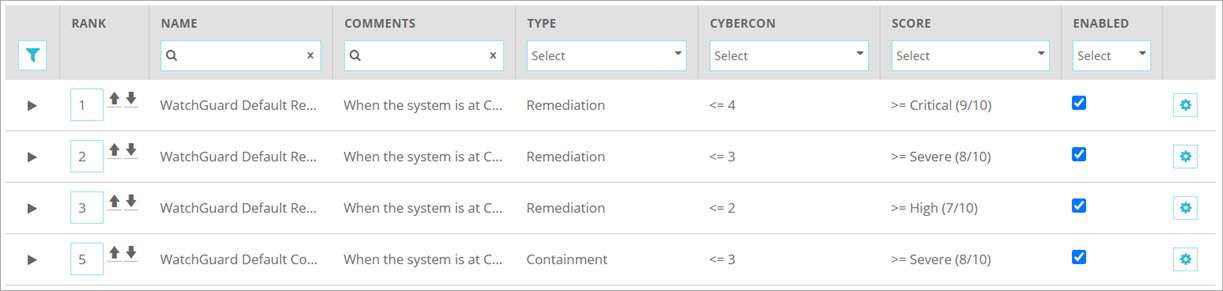

各 TDR アカウントには、3 つの既定の修正ポリシーおよび 1 つの既定の隔離ポリシーがあります。APT Blocker 機能が有効化されている場合は、既定の APT Blocker ポリシーも既定で有効になっています。

既定の 3 つの修正ポリシーにより、Cybercon しきい値 4、3、2 の異なる脅威スコアが付けられているインジケータの修正アクションが Host Sensor で 実行されます。既定のポリシーを有効化すると、Cybercon レベルを (たとえば、3 から 2 に ) 変更して、より脅威スコアの低い脅威に対しても Host Sensor で直ちにアクションが発生するように設定することができます。

既定の APT Blocker ポリシーにより、Host Sensor から既知の脅威と一致しない不審なファイルが APT Blocker 分析のためにサンドボックスに送信されるようになります。

既定の隔離ポリシーにより、脅威スコアが 8 (重大) のインシデントを持つホストが自動的に隔離されます。インシデントの脅威スコアがしきい値を下回ると、隔離されたホストが自動的にリリースされます。既定では、既定の隔離ポリシーは有効化されていません。ホストが自動的に隔離されるようにする場合は、ポリシーを有効化します。

- Cybercon しきい値:4 (Cybercon 4、3、2、1 に適用される)

- 許可:ファイルのサンドボックス アクション

- ターゲット:「すべてのホスト」

- Cybercon しきい値:2 (Cybercon 2 と 1 に適用される)

- 脅威スコアのしきい値:7 (脅威スコア 7 以上に適用される)

- 許可:すべての修正アクション (ファイルの検疫、プロセスの強制終了、レジストリ値の削除)

- ターゲット:「すべてのホスト」

- Cybercon しきい値:3 (Cybercon 3、2、1 に適用される)

- 脅威スコアのしきい値:8 (脅威スコア 8 以上に適用される)

- 許可:すべての修正アクション (ファイルの検疫、プロセスの強制終了、レジストリ値の削除)

- ターゲット:「すべてのホスト」

- Cybercon しきい値:4 (Cybercon 4、3、2、1 に適用される)

- 脅威スコアのしきい値:9 (脅威スコア 9 以上に適用される)

- 許可:すべての修正アクション (ファイルの検疫、プロセスの強制終了、レジストリ値の削除)

- ターゲット:「すべてのホスト」

- Cybercon しきい値:3 (Cybercon 3、2、1 に適用される)

- 脅威スコアのしきい値:8 (脅威スコア 8 以上に適用される)

- ターゲット:「すべてのホスト」

APT Blocker が有効になっていると、5 つの既定の TDR ポリシーは以下のようになります。

これらの既定のポリシーでは、すべての Host Sensor で以下のアクションが実施されます。

Cybercon レベルが 4 の場合:

- 脅威スコアが 9 以上のインジケータに対して、Host Sensor で自動的に修正アクションが発生します。

- 安全なサンドボックス環境における分析のために、Host Sensor により不審なファイルが自動的にアップロードされます。

Cybercon レベルが 3 の場合:

- 脅威スコアが 8 以上のインジケータに対して、Host Sensor で自動的に修正アクションが発生します。

- 安全なサンドボックス環境における分析のために、Host Sensor により不審なファイルが自動的にアップロードされます。

- インシデントの脅威スコアが 8 以上の Host Sensor が自動的に隔離されます。

Cybercon レベルが 2 または 1 の場合:

- 脅威スコアが 7 以上のインジケータに対して、Host Sensor で自動的に修正アクションが発生します。

- 安全なサンドボックス環境における分析のために、Host Sensor により不審なファイルが自動的にアップロードされます。

Cybercon レベルを設定する

既定の TDR ポリシーを使用する場合は、各 Cybercon しきい値のアクティブなポリシーに基づいて、Host Sensor で自動的に脅威を修正するアクションが発生するように Cybercon レベルを設定することができます。

- ほとんどの配備で、Cybercon レベルを 3 に設定することをお勧めします。

- これよりも消極的にして、自動的に発生するアクションを少なくするには、Cybercon レベルを 4 に設定します。

- これよりも積極的にして、自動的に発生するアクションを多くするには、Cybercon レベルを 2 に設定します。

Cybercon レベルの詳細は、次を参照してください:TDR Cybercon レベルについて。

グループをポリシー ターゲットとして使用する

新しい TDR アカウントは、まず既定の TDR ポリシーから開始することをお勧めします。しかし、多くの場合、ユーザーはネットワークの異なるホストに異なるポリシーを構成したいと考えるでしょう。異なるホスト グループに異なるポリシーを作成するには、ポリシーでグループをターゲットとして指定します。Active Directory Server のグループを同期させること、またはホスト名か IP アドレスに基づいて TDR グループを定義することができます。ヒント!

ブループの構成方法の詳細については、次を参照してください:TDR グループを管理する。

既定グループである すべてのホスト には、Host Sensor がインストールされているすべてのホストが含まれます。各グループに固有のポリシーを作成できるように、クライアントとサーバーにそれぞれ個別のグループを作成することをお勧めします。

たとえば、以下のようなグループを追加することができます。

- すべてのクライアント — Host Sensor がインストールされているすべてのクライアント コンピュータが含まれます。サーバーは含まれません。

- すべてのサーバー — Host Sensor がインストールされているすべてのサーバーが含まれます。

これらのグループに修正ポリシーを構成して、サーバーとは異なる脅威レベルのクライアントに対して自動的にアクションを実行することができます。最高の脅威レベル (Cybercon しきい値が最も低い) では、すべてのホスト グループを使用して、ポリシーがすべてのホストに適用されるようにします。

| ポリシー名の例 | Cybercon しきい値 |

脅威 スコア しきい値 |

ポリシー ターゲット (グループ) |

自動アクション |

|---|---|---|---|---|

| (ポリシーなし) | Cybercon 5 | なし | ||

| C4 脅威 8 - クライアントのみ | Cybercon 4 | 8 | すべてのクライアント |

- プロセスの強制終了 |

| C4 - Sandbox すべて | Cybercon 4 | 該当なし | すべてのホスト | - ファイルをサンドボックスする |

| C3 脅威 8 - サーバーとクライアント | Cybercon 3 | 8 | 全てのサーバー すべてのクライアント |

- プロセスの強制終了 |

| C2 脅威 4 - すべてのホスト | Cybercon 2 | 4 | すべてのホスト |

- プロセスの強制終了 |

| C1 脅威 2 - すべてのホスト | Cybercon 1 | 2 | すべてのホスト |

- プロセスの強制終了 |

ポリシーに関するヒント

追加のポリシーを構成する際は、以下のヒントに留意してください。

Cybercon しきい値を使用して、ポリシーをすばやくアクティブ化する

- 既定のポリシーをアクティブ化して、Cybercon レベルを 3 に設定する。

- Cybercon 5 のポリシーは構成しない。

- 重大度の高い (低い番号) Cybercon レベルのポリシーを追加する。

- ユーザーがポリシーに Cybercon しきい値を設定します。

- ネットワークの現在のアクティビティとリスクに基づいて、Cybercon レベルを変更して、各 Cybercon しきい値のポリシーをアクティブ化する時期をユーザーが決定します。

グループをポリシー ターゲットとして使用する:

- 同様の要件を持つホストのグループを構成する (たとえば、サーバーのグループを作成する)。

- 各グループをターゲットするポリシーを作成する。

- グループごとに Host Sensor の設定をカスタマイズすることも可能

詳細については、次を参照してください:グループのホストを管理する