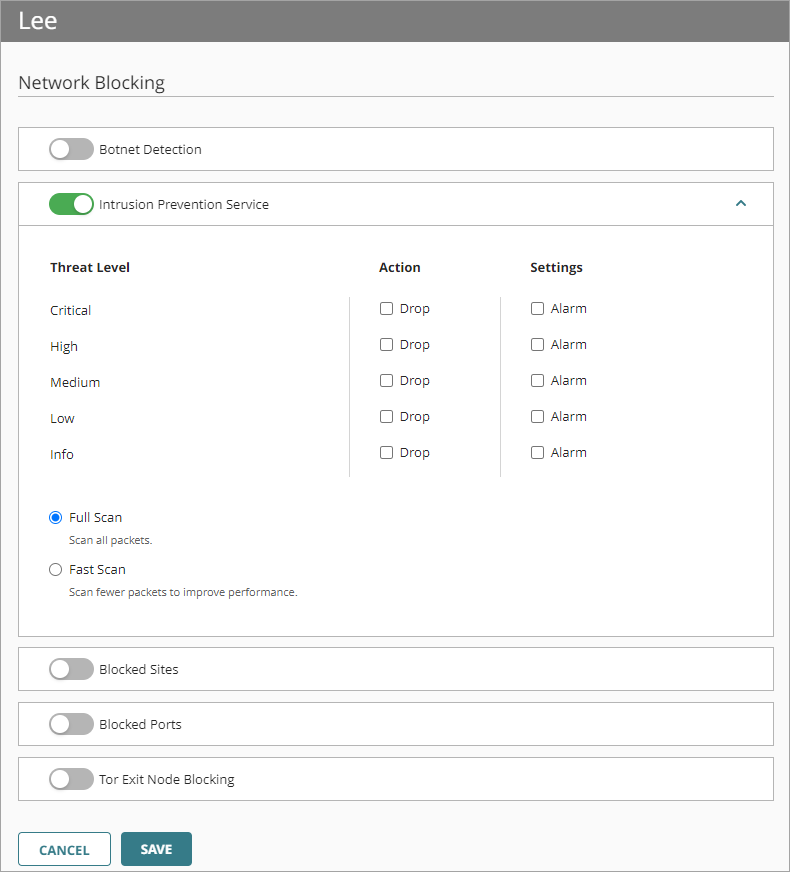

クラウド管理の Firebox では、以下のセキュリティ サービスを使用してネットワーク ブロックを有効にして構成することができます。

- Botnet Detection

- Intrusion Prevention Service

- Tor Exit Node Blocking

上記のセキュリティ サービスはグローバルに有効化でき、すべてのポリシーで強制されますが、Intrusion Prevention Services や Botnet Detection をポリシー レベルで有効化または無効化することはできません。

ネットワーク ブロック サービスの場合、これらのサービスが有効になっているすべてのポリシーに、構成した設定が適用されます。詳細については、ファイアウォール ポリシーでセキュリティ サービスを構成する を参照してください。

ポートやサイトは、手動でブロックすることもできます。詳細については、ブロックされたサイトとブロックされたポートを追加する を参照してください。

Botnet Detection を有効化する

ボットネットは、悪意のある操作を実行するためにリモート サーバーによってコントロールされる、マルウェアに感染した多数のクライアント コンピュータから構成されます。Botnet Detection セキュリティ サービスは、既知のボットネット サイトの IP アドレスをブロックされたサイト リストに追加し、Firebox がこれらのサイトをパケット レベルでブロックできるようにします。

Botnet Detection を有効化するには、以下の手順を実行します。

- 構成 > デバイス の順に選択します。

- クラウド管理の Firebox を選択します。

選択された Firebox のステータスと設定が表示されます。 - デバイス構成 を選択します。

デバイス構成ページが開き、そこに WatchGuard Cloud セキュリティ サービスが表示されます。 - ネットワーク ブロック タイルをクリックします。

ネットワーク ブロック ページが開きます。

- Botnet Detection を有効化します。

- 構成変更をクラウドに保存するには、保存 をクリックします。

Intrusion Prevention Service を構成する

Intrusion Prevention Service (IPS) は、署名を使って、スパイウェア、SQL インジェクション、クロスサイト スクリプティング、バッファ オーバーフローなどのネットワーク攻撃からリアルタイムで保護します。IPS が脅威を検知したときに実行されるアクションやスキャンの種類を構成します。

IPS を有効にすると、自動的に最新の署名が使用されます。

Intrusion Prevention Service を構成するには、以下の手順を実行します。

- 構成 > デバイス の順に選択します。

- クラウド管理の Firebox を選択します。

選択された Firebox のステータスと設定が表示されます。 - デバイス構成 を選択します。

デバイス構成ページが開き、そこに WatchGuard Cloud セキュリティ サービスが表示されます。 - ネットワーク ブロック タイルをクリックします。

ネットワーク ブロック ページが開きます。

- Intrusion Prevention Service を有効にします。

- アクション 列で、接続をドロップするセキュリティ脅威のレベル (ステータス) ごとに ドロップ チェックボックスを選択します。セキュリティ脅威のレベルには、最も高いものから最も低いものの順に以下のように 5 つあります。

- 重大

- 高

- 中程度

- 低

- 情報

- 特定のセキュリティ脅威のレベルのアラームを生成させるには、アラーム チェックボックスを選択します。

アラームを設定しない場合は、そのステータスのアラーム チェックボックスをクリアします。 - 使用するスキャン モードを選択します。

- フル スキャン — IPS が有効化されているポリシーですべてのパケットをスキャンします

ほとんどの環境でフル スキャン モードを使用することが勧められます。 - 高速スキャン — 少量のパケットをスキャンします

高速スキャン モードでは、各ファイルで小さな部分が検査されます。ほとんどの場合、これで十分にすべての脅威が特定されます。そのため、IPS のパフォーマンスが向上します。

- フル スキャン — IPS が有効化されているポリシーですべてのパケットをスキャンします

- 構成変更をクラウドに保存するには、保存 をクリックします。

Tor Exit Node Blocking を有効化する

Tor ソフトウェアを使用することで、暗号化されたトラフィックを Tor サーバーのネットワークで送受信できるようになるため、ユーザーはより高い匿名性を確保することができます。Tor 出口ノードは、Tor トラフィックを宛先にルーティングする最後のノードです。一部の Tor トラフィックは悪質である可能性があります。そこで、Tor Exit Node Blocking サービスを使用することで、Firebox へのインバウンド Tor 出口ノード トラフィックをブロックすることができます (Fireware v12.8.1 以降および Fireware v12.5.10 以降)。Firebox では、Tor 出口ノードの IP アドレス データベースに基づき、このトラフィックが特定されます。正当な理由で Tor 出口ノードのトラフィックをブロックすることを希望しない場合は、Tor Exit Node Blocking を無効化することができます。

Tor Exit Node Blocking がサポートされている Fireware バージョンに初めてアップグレードする場合で、以前に Botnet Detection が有効化されている場合は、アップグレード プロセスで、Tor Exit Node Blocking 機能が有効化され、既定ですべてのポリシーにこれが適用されます。

特定のポリシーで Tor Exit Node Blocking を無効化する方法については、ファイアウォール ポリシーでセキュリティ サービスを構成する を参照してください。

すべてのポリシーで Tor Exit Node Blocking をグローバルに有効化するには、以下の手順を実行します。

- 構成 > デバイス の順に選択します。

- クラウド管理の Firebox を選択します。

選択された Firebox のステータスと設定が表示されます。 - デバイス構成 を選択します。

デバイス構成ページが開き、そこに WatchGuard Cloud セキュリティ サービスが表示されます。

- ネットワーク ブロック タイルをクリックします。

ネットワーク ブロック ページが開きます。

- Tor Exit Node Blocking を有効化します。

この機能により、すべてのポリシーで Tor 出口ノードからのインバウンド トラフィックがブロックされます。 - 構成変更をクラウドに保存するには、保存 をクリックします。

Tor Exit Node Blocking サービスをグローバルに有効化すると、特定のポリシーでその機能を無効化していない限り、Tor Exit Node Blocking はすべてのポリシーで自動的に有効化されます。特定のポリシーの機能を構成する方法については、ファイアウォール ポリシーでセキュリティ サービスを構成する を参照してください。

Tor Exit Node Blocking サービスをグローバルに無効化すると、すべてのポリシーで Tor Exit Node Blocking が自動的に無効化されます。