適用対象:WatchGuard のクラウド管理のアクセス ポイント (AP130、AP330、AP332CR、AP430CR、AP432)

Wi-Fi in WatchGuard Cloud アクセス ポイントを使用して、Active Directory 認証情報で Wi-Fi クライアントを認証することができます。既存の RADIUS サーバーがある場合は、サーバーを Active Directory と統合して認証とアクセス管理を実行すること、または Microsoft NPS (ネットワーク ポリシー サーバー) を使用することができます。

Active Directory と NPS 認証を統合するには、802.1X 認証に対応した (SSID の WPA2 または WPA3 エンタープライズ セキュリティ設定) RADIUS サーバーが必要となります。この例では、Microsoft NPS を使用します。

統合要件:

- 802.1X 認証を実行する各 WatchGuard アクセス ポイントが、RADIUS サーバーのクライアントとして構成されている必要があります。

- アクセス ポイントが静的 IP アドレスで構成されている、またはアクセス ポイントで DHCP 予約済みアドレスが使用されている必要があります。

- すべての認証アクセス ポイントから、RADIUS サーバーの IP アドレスとポートに接続できる状態になっている必要があります。

- ネットワークのクライアントによる信頼済みの認証機関 (CA) からの証明書が、サーバーでホストされている必要があります。

- 802.1X 認証を実行する WPA2 または WPA3 エンタープライズを使用して、ワイヤレス クライアントが認証されます。ワイヤレス クライアントは、RADIUS サーバーで構成されている EAP ベースの方式を使用して、RADIUS サーバーで認証を受けます。

構成手順

- NPS で WatchGuard アクセス ポイントを RADIUS クライアントとして追加する

- NPS のネットワーク ポリシーを定義する

- WatchGuard Cloud で RADIUS サーバーを追加する

- WatchGuard Cloud でワイヤレス クライアントの RADIUS 認証を構成する

- RADIUS 認証と NPS のトラブルシューティング

NPS で WatchGuard アクセス ポイントを RADIUS クライアントとして追加する

NPS で Wi-Fi in WatchGuard Cloud アクセス ポイントを RADIUS クライアントとして追加するには、以下の手順を実行します。

- NPS コンソールを開きます。

- RADIUS クライアントとサーバー セクションに移動します。

- RADIUS クライアント を右クリックして、新規 を選択します。

- この RADIUS クライアントを有効化する チェックボックスを選択します。

- わかりやすい名前 テキスト ボックスに、RADIUS クライアントのわかりやすい名前を入力します。

- アドレス テキスト ボックスに、RADIUS クライアントとして追加するアクセス ポイントの IP アドレスを入力します。(アクセス ポイントが静的 IP アドレスで構成されている、またはアクセス ポイントで DHCP 予約が使用されている必要があります)。

- 共有シークレット テキスト ボックスに、RADIUS サーバーとクライアント間のパスワードとして機能する共有シークレットを指定します。WatchGuard Cloud で RADIUS サーバーを構成する際に、これと同じ共有シークレットを使用します。共有シークレットは、手動で入力することも、自動的に生成することもできます。

- ワイヤレス ネットワークで 802.1 認証を実行する各 WatchGuard アクセス ポイントで、この手順を繰り返します。

NPS のネットワーク ポリシーを定義する

ワイヤレス接続を可能にするために NPS にネットワーク ポリシーを構成する必要があります。

- NPS コンソールを開きます。

- ポリシー セクションに移動します。

- ネットワーク ポリシー を右クリックして、新規 を選択します。

- 概要 タブで、以下のオプションを構成します。

- ポリシー名 テキスト ボックスに、ポリシーの名前を入力します。

- ポリシーを有効化する チェックボックスを選択します。

- アクセス許可 セクションで、アクセスを許可する を選択します。

- ネットワーク接続方法 セクションで、ネットワーク アクセス サーバーの種類 を 未指定 に設定します。

- 条件 タブで、以下のオプションを構成します。

- (任意) Windows グループ 条件を追加して、このポリシーを使用できる Active Directory ユーザー グループを選択します。これにより、グループ メンバーシップによって接続できるクライアントを制限することができます。また、ドメイン ユーザー グループを選択して、すべての認証済みドメイン ユーザーにアクセスを許可することができます。

- (任意) 値を「ワイヤレス - IEEE 802.11」または「ワイヤレス - その他」として NAS ポートの種類 の条件を追加することで、ポリシーをワイヤレス通信に制限します。

- 制約 タブで、以下のオプションを構成します。

- 認証方法 セクションで、ワイヤレス 802.1X 認証のために EAP 認証 を許可する必要があります。NPS では、複数の異なる種類の EAP 認証 (EAP-MSCHAPv2、PEAP、Microsoft スマート カード、またはその他の証明書) を使用することができます。すべての EAP の種類に証明書が必要となるわけではありません。証明書が必要となる種類を選択した場合は、802.1X 認証で使用する、ドメイン コントローラ証明書の種類を Windows Server に作成する必要があります。

他の EAP 以外の認証では、ワイヤレス認証が機能しません。

- 環境で必要となる場合は、設定 タブで、詳細オプションを構成します。

WatchGuard Cloud で RADIUS サーバーを追加する

認証ドメイン とは、1 つまたは複数の外部認証サーバーに関連付けられているドメインです。認証ドメインは、複数のクラウド管理のデバイスに使用できる共有構成です。

RADIUS サーバーを認証ドメインに追加すれば、ワイヤレス RADIUS 認証を構成する際にこの認証ドメインを選択できるようになります。

認証ドメインを追加するには、WatchGuard Cloud で以下の手順を実行します。

- Service Provider の場合は、管理対象 Subscriber アカウントの名前を選択します。

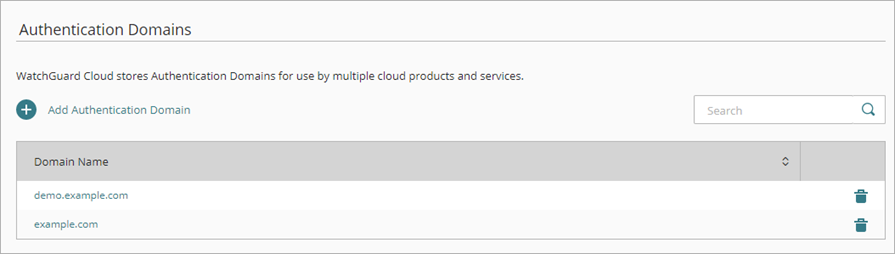

- 構成 > 認証ドメイン の順に選択します。

認証 ドメイン ページが開きます。

- 認証ドメインを追加する をクリックします。

認証ドメインを追加する ページが開きます。

- ドメイン名 テキスト ボックスに、追加するドメイン名を入力します。

ドメイン名には、ドメイン サフィックスが含まれている必要があります。たとえば、example ではなく、example.com と入力します。 - 次へ をクリックします。

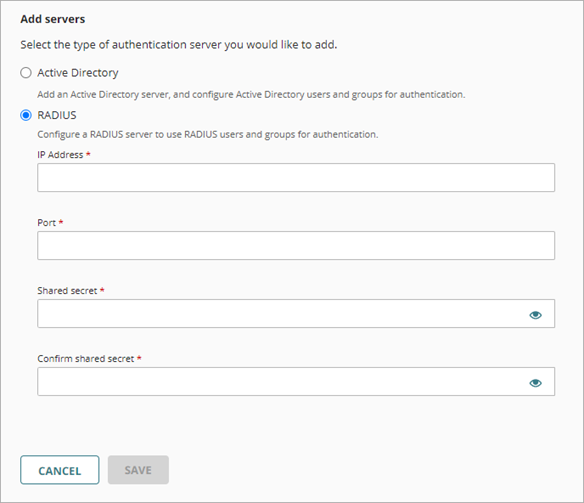

- RADIUS サーバーの種類を選択します。

RADIUS サーバーの設定を構成するには、以下の手順を実行します。

- サーバーを追加する 設定で、RADIUS を選択します。

- RADIUS サーバーの種類 ドロップダウン リストから、RADIUS 認証サーバー を選択します。

アクセス ポイントには、RADIUS アカウンティング サーバー を追加することもできます。RADIUS アカウンティング サーバーでは、RADIUS トラフィックが監視され、セッションの開始や終了など、クライアント セッションに関するデータが収集されます。RADIUS アカウンティング サーバーを追加する前に、必ず RADIUS 認証サーバーを認証ドメインに追加してください。多くの配備環境では、認証サービスとアカウンティング サービスが同じ RADIUS サーバーに配置され、異なるポートで実行されます。

- 種類 ドロップダウン リストから、ホスト IPv4 または ホスト IPv6 の IP アドレスの種類を選択します。

- IP アドレス テキスト ボックスに RADIUS サーバーの IP アドレスを入力します。

- ポート テキスト ボックスに、RADIUS サーバーが認証に使うポート番号を入力します。大半の RADIUS サーバーでは、既定でポート 1812 が使用されます (古い RADIUS サーバーの場合は、ポート 1645 が使用されることがあります)。大半の RADIUS アカウンティング サーバーでは、ポート 1813 が使用されます。

- 共有シークレット テキスト ボックスに、RADIUS サーバーに接続するための共有シークレットを入力します。

- 共有シークレットの確認 テキスト ボックス内に、共有シークレットを再び入力します。

- 保存 をクリックします。

また、各クラウド管理の Firebox またはアクセス ポイントからの接続が RADIUS クライアントとして受け入れられるように RADIUS サーバーが構成されていることを確認してください。

追加の RADIUS サーバー オプション

RADIUS サーバーの基本設定を構成して保存したら、以下の追加オプションを構成することができます。

- タイムアウト (秒) — タイムアウト テキスト ボックスに値を秒単位で入力します。タイムアウト値は、再接続を試みるまでにデバイスが認証サーバーからの応答を待機する時間です。既定値は 10 秒です。

- 再試行 — 再試行 テキスト ボックスに、RADIUS サーバーへの接続試行を許容する回数を入力します。1 回の認証試行でこの回数が超過すると、デバイスからその接続失敗が報告されます。既定値は 3 です。

- 非アクティブ時間 — 非アクティブ時間 テキスト ボックスに、非アクティブ状態のサーバーが再びアクティブとしてマークされるまでの時間を入力します。既定値は 10 分です。

- グループ属性 — グループ属性 テキスト ボックスに、RADIUS サーバーがユーザーのグループ メンバーシップを取得する際に使用されるグループ属性の値を入力します。ユーザーがメンバーであるグループは、RADIUS FilterID 属性で返されます。既定の RADIUS グループ属性は 11 となります。

- 中間アカウンティング間隔 (秒) - 中間アカウンティング間隔 テキスト ボックスに、RADIUS アカウンティング サーバーに更新が送信される間隔を秒単位で入力します。既定値は 600 秒 (10 分) です。

詳細については、次を参照してください:

アクセス ポイントに認証ドメインを追加する

アクセス ポイントに認証ドメインを追加するには、WatchGuard Cloud で以下の手順を実行します。

Access Point Site を使用して、認証ドメイン設定を作成し、サイトに登録されている複数のアクセス ポイントにこれを適用することができます。

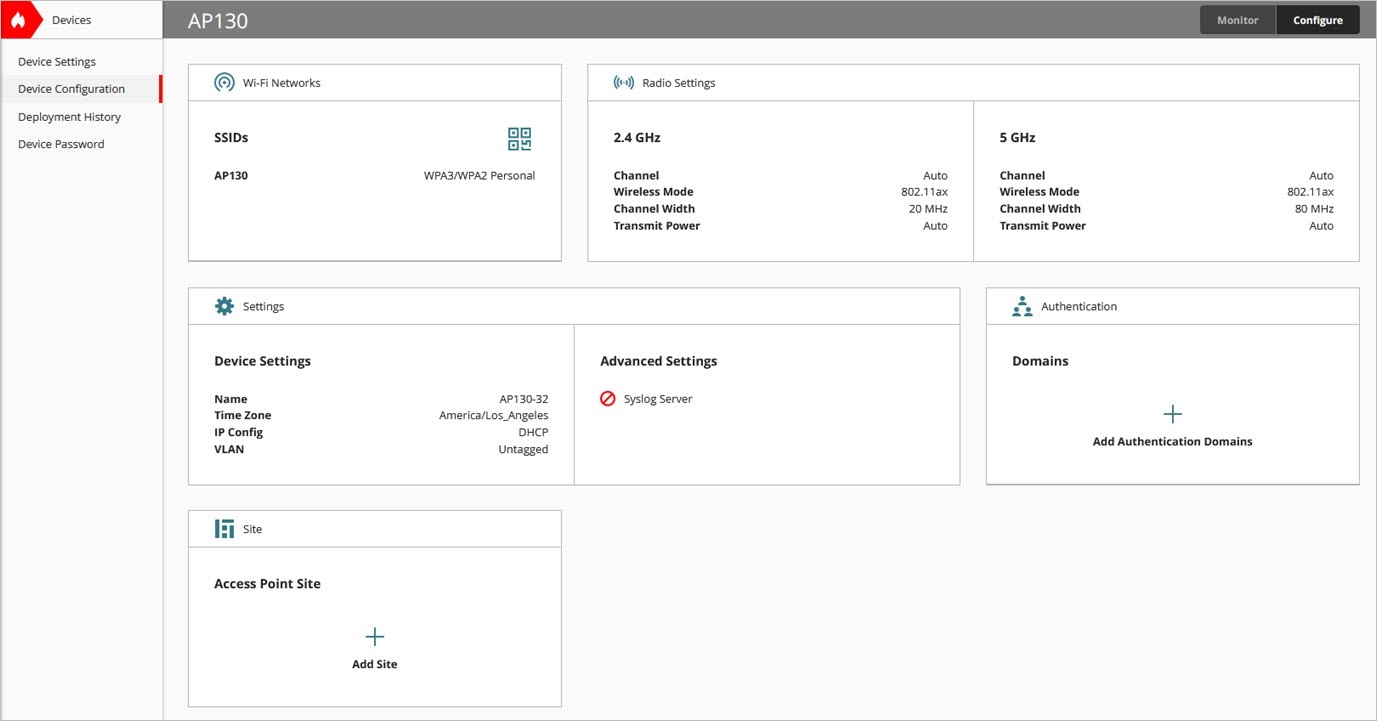

- 構成 > デバイス の順に選択します。

- アクセス ポイントを選択します。

- デバイス構成 をクリックします。

デバイス構成ページが開きます。

- ドメイン をクリックします。

認証ドメイン ページが開きます。

- 認証ドメインを追加する をクリックします。

認証ドメインを追加する ページが開きます。

- それぞれのドロップダウン リストから、既存の 認証ドメイン、RADIUS 認証サーバー、および RADIUS アカウンティング サーバーを選択します。

新しい認証ドメインを作成する必要がある場合は、構成 > 認証ドメイン の順に移動する必要があります。詳細については、認証ドメインを WatchGuard Cloud に追加する を参照してください。

- 保存 をクリックします。

これで、WPA2 または WPA3 エンタープライズ認証を実行するように SSID を構成した際に作成された認証ドメインと RADIUS サーバーを選択できるようになりました。

WatchGuard Cloud でワイヤレス クライアントの RADIUS 認証を構成する

WatchGuard Cloud で RADIUS 認証を使用する SSID を構成するには、以下の手順を実行します。

Access Point Site を使用して、SSID 構成設定を作成し、サイトに登録されている複数のアクセス ポイントにこれを適用することができます。

- 構成 > デバイス の順に選択します。

- 構成するアクセス ポイントを選択します。

- デバイス構成 を選択します。

デバイス構成ページが開きます。

- Wi-Fi ネットワーク タイルで、SSID をクリックします。

- SSID を追加する をクリックします。

- ワイヤレス ネットワークの SSID 名を入力します。

- ブロードキャスト SSID を選択して、SSID 名をワイヤレス クライアントにブロードキャストします。SSID 名を非表示にする場合は、このチェックボックスを選択解除します。

- SSID の種類ドロップダウン リストから、プライベート または ゲスト SSID を選択します。

- この SSID をブロードキャストするアクセス ポイント無線 (2.4 GHz、5 GHz、または 2.4 GHz と 5 GHz の両方) を選択します。

- セキュリティ ドロップダウン リストから、WPA2 エンタープライズか WPA3 エンタープライズのいずれかを選択します。ドロップダウン リストから、認証ドメインと RADIUS サーバーを選択します。

WPA3 エンタープライズを使用するには、すべてのワイヤレス クライアントで WPA3 がサポートされている必要があります。

- SSID 構成を保存します。

- 構成をアクセス ポイントに配備します。

RADIUS 認証と NPS のトラブルシューティング

RADIUS によるワイヤレス クライアント認証で問題が発生した場合は、以下を確認してください。

- WatchGuard アクセス ポイントから RADIUS サーバーに通信できる状態になっていること、および UDP ポート 1812 と 1813 が開いていて通信できる状態になっていることを確認します。

- SSID の共有シークレットが、RADIUS サーバーにおけるアクセス ポイントの RADIUS クライアント構成と一致していることを確認します。

- RADIUS サーバーのログで認証試行の成功と失敗を調べて、問題を絞り込みます。

- アクセス ポイントのログをダウンロードして、RADIUS サーバーへの接続に関するトラブルシューティング情報を取得します。詳細については、アクセス ポイント診断ツール を参照してください。

一般的な構成エラー

以下の一般的な構成エラーにより、RADIUS 認証試行が失敗する可能性があります。

- アクセス ポイントが RADIUS クライアントとして RADIUS サーバーに追加されていない。

- アクセス ポイントが DHCP を使用した動的 IP アドレスで構成されている。

- RADIUS サーバーの SSID 構成または RADIUS クライアント構成に設定されている RADIUS 共有シークレットが正しくない。

- NPS のネットワークまたは接続要求ポリシーが正しく構成されていない。

- 認証設定に不一致が存在する。

- ワイヤレス クライアントから提供される認証情報が正しくない。

- (EAP 認証に証明書が必要な場合) RADIUS サーバーに証明書がインストールされていない、または証明書が期限切れになっている。ワイヤレス クライアントにルート証明書が追加されていない。

Windows NPS における一般的なエラー コード

以下に説明されているエラー コードは、Windows NPS に固有のものです。

イベント ID 6273、理由コード 23 (証明書が無効/証明書がない)

デジタル証明書が RADIUS サーバーにインストールされていない、または証明書が期限切れになっているという理由で、接続の問題が発生する可能性があります。TLS 接続を確立するには、NPS サーバーに証明書をインストールまたは更新する必要があります。

イベント ビューア:NPS による EAP (拡張認証プロトコル) の使用中にエラーが発生

EAP ログ ファイルにエラーがないかどうかを確認します。

イベント ID 13:無効な RADIUS クライアントからの RADIUS メッセージを受信した場合 (アクセス ポイントがクライアントとして追加されていない)

802.1X 認証による WPA2 では、アクセス ポイントが RADIUS クライアントとして NPS サーバーに追加されている必要があります。アクセス ポイントが静的 IP アドレスで構成されている、またはアクセス ポイントで DHCP 予約済み IP アドレスが使用されている必要があります。

イベント ID 18:Message-Authenticator 属性が無効な Access-Request メッセージを RADIUS クライアント x.x.x.x から受信した場合 (不適切な共有シークレット)

WatchGuard Cloud で RADIUS サーバーを構成する際に、共有シークレットを入力する必要があります。NPS でアクセス ポイントを RADIUS クライアントとして追加した際に構成した共有シークレットとこの値が一致している必要があります。

イベント ID 6273、理由コード 48 (不適切なネットワーク ポリシー)

NPS でネットワーク ポリシーが正しく構成されていません。また、ネットワーク ポリシーの順序が正しくなく、ポリシー経由でクライアントが処理される際に一致するポリシーが存在していなかった可能性があります。

イベント ID 6273、理由コード 66 (認証設定の不一致)

NPS のネットワーク ポリシーで認証設定が正しく構成されていません。

イベント ID 6273、理由コード 8 (不適切なユーザー名またはパスワード)

ユーザー名またはパスワードが間違っている可能性、またはネットワーク ポリシーで Windows グループにユーザー名が指定されていない可能性があります。

イベント ID 6273、理由コード 265 (非信頼の CA)

Windows クライアント デバイスでは、802.1X による WPA2 を使用する際、サーバーから送信されたサーバー証明書を検証するオプションが用意されています。実装する際に、認証機関をクライアントの信頼済みルート認証機関リストに追加する必要があります。