RADIUS シングル サインオンを有効化する

RADIUS シングルサインオン(RSSO)により、ワイヤレス アクセス ポイントなどの RADIUS を使用して RADIUS クライアントにより認証を受けたユーザーは Firebox で自動的に認証されます。RADIUS SSO の仕組みおよび RADIUS クライアントの要件の詳細については、次を参照してください:RADIUS シングル サインオンについて。

RADIUS SSO を有効化すると、RADIUS SSO ユーザー グループおよび RADIUS SSO ユーザーを許可 ポリシーが自動的に作成され、RADIUS SSO を介して認証されたユーザーからのアウトバウンド接続が許可されます。このグループを使用するか、または RADIUS サーバーのユーザー グループ名に一致する新規グループを作成することができます。

RADIUS サーバーから Firebox への RADIUS アカウンティング トラフィックを許可するために、RADIUS SSO サービスを許可 ポリシーも自動的に作成されます。

RADIUS SSO が正常に機能するためには、RADIUS クライアントまたはアクセス ポイントで RADIUS アカウンティングを有効にする必要があります。

開始する前に

Firebox で RADIUS SSO を有効化する前に、以下の情報を取得しておく必要があります:

- IP アドレス — RADIUS サーバーの IP アドレス

- シークレット — RADIUS サーバーと Firebox 間の RADIUS メッセージを検証するために使用される共有シークレット (大文字と小文字を区別)

- グループ属性 — RADIUS アカウンティング メッセージからグループ名を取得するために使用される RADIUS 属性番号

セッション タイムアウトおよびアイドル タイムアウト

RADIUS SSO の場合、ユーザー セッション タイムアウトは、グローバル認証タイムアウトではなく、RADIUS SSO タイムアウトに基づいています。RADIUS SSO 設定には 2 つのタイムアウト値が含まれています。

セッション タイムアウト

ユーザーが外部ネットワークにトラフィックを送信できる最長の時間。このフィールドを 0 秒、0 分、0 時間、または 0 日に設定した場合、セッションは期限切れせず、ユーザーはいつまでも接続状態のままでいられます。

アイドル タイムアウト

アイドル状態 (一切のトラフィックを外部ネットワークに送信しない) のときにユーザーが認証された状態でいられる最長の時間。このフィールドを 0 秒、0 分、0 時間、または 0 日に設定した場合、アイドル状態のときにセッション タイムアウトは発生せず、ユーザーはいつまでもアイドル状態のままでいられます。

タイムアウト制限に達する前にユーザーが切断された場合は、ユーザー名とクライアント IP アドレスが含まれる RADIUS 停止 アカウンティング メッセージを Firebox が受信すると、セッションが削除されます。RADIUS アカウンティング メッセージの詳細については、次を参照してください:RADIUS シングル サインオンについて。

RADIUS サーバーを構成する

RADIUS SSO を有効化するには、ポート 1813 で Firebox IP アドレスにRADIUS アカウンティング パケットを転送する RADIUS サーバー、および RADIUS サーバーと Firebox 間の通信に使用される共有シークレットを構成する必要があります。

Firebox を構成する

Firebox でシングル サインオン(SSO)の設定を有効化して構成する際に、RADIUS サーバーの IP アドレスを指定する必要があります。また、SSO から除外する IP アドレス(または範囲)を指定することができます。

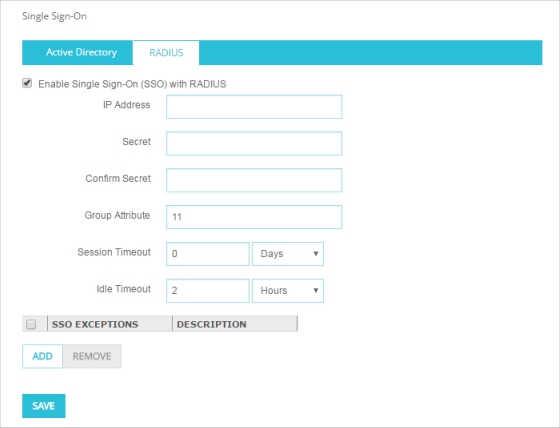

- 認証 > シングル サインオン の順に選択します。

Active Directory タブが選択された状態で、シングル サインオン ページが表示されます。 - RADIUS タブを選択します。

- RADIUS によるシングル サインオン (SSO) を有効化する チェックボックスを選択します。

- IP アドレス テキスト ボックスに、RADIUS サーバーの IP アドレスを入力します。

- シークレット テキスト ボックスに、RADIUS サーバーに構成した共有シークレットを入力します。

共有シークレットは大文字と小文字が区別され、Firebox および RADIUS サーバー上で同じものでである必要があります。 - シークレットの確認 テキスト ボックス内に、共有シークレットを再び入力します。

- グループ属性 テキスト ボックスに、グループ メンバーシップに関する情報が含まれる RADIUS 属性番号を指定します。

ほとんどの場合、この目的ではフィルタ ID 属性(11)が使用されます。これが既定値です。 - セッション タイムアウト テキスト ボックスに、セッションがタイムアウトになるまでに、ユーザーが認証された状態を維持できる最大時間を入力または選択します。

- アイドル タイムアウト テキスト ボックスに、セッションがタイムアウトになるまでに、ユーザーがアイドル状態を維持できる最大時間を入力または選択します。

- RADIUS SSO を使用できないアドレスを指定するために、SSO 例外 セクションで、RADIUS SSO から除外する IP アドレスまたは範囲を追加または削除します。

RADIUS SSO 例外の詳細については、SSO 例外の定義 セクションを参照してください。 - 保存 をクリックします。

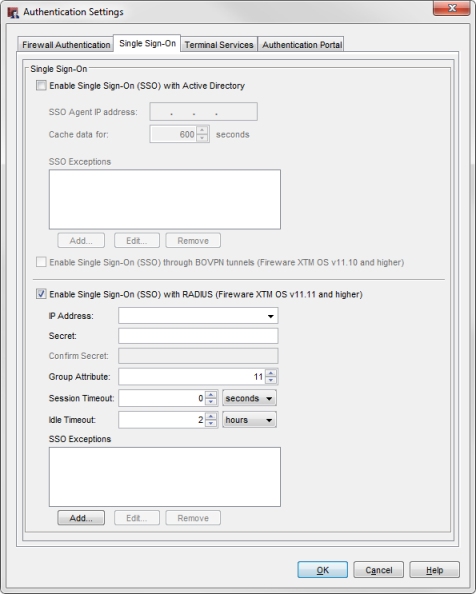

- 設定 > 認証 > 認証設定 の順に選択します。

ファイアウォール認証タブが選択された状態で、認証設定ダイアログ ボックスが表示されます。 - [シングルサインオン] タブを選択します。

- RADIUS によるシングル サインオン (SSO) を有効化する チェックボックスを選択します。

- IP アドレス テキスト ボックスに、RADIUS サーバーの IP アドレスを入力します。

- シークレット テキスト ボックスに、RADIUS サーバーに構成した共有シークレットを入力します。

共有シークレットは大文字と小文字が区別され、Firebox および RADIUS サーバー上で同じものでである必要があります。 - シークレットの確認 テキスト ボックス内に、共有シークレットを再び入力します。

- グループ属性 テキスト ボックスに、グループ メンバーシップに関する情報が含まれる RADIUS 属性番号を指定します。

ほとんどの場合、この目的ではフィルタ ID 属性(11)が使用されます。これが既定値です。 - セッション タイムアウト テキスト ボックスに、セッションがタイムアウトになるまでに、ユーザーが認証された状態を維持できる最大時間を入力または選択します。

- アイドル タイムアウト テキスト ボックスに、セッションがタイムアウトになるまでに、ユーザーがアイドル状態を維持できる最大時間を入力または選択します。

- OK をクリックします。

RADIUS SSO ポリシーおよびグループ

RADIUS SSO(RSSO)を有効化すると、Firebox 構成に 2 つのポリシーが自動的に追加されます。

- RADIUS SSO サービスを許可 — Firebox と RADIUS サーバー間の RADIUS アカウンティング トラフィックを許可する

- RADIUS SSO ユーザーを許可 — RADIUS SSO 認証ユーザーのアウトバウンド TCP および UDP トラフィックを許可する

RADIUS アカウンティング メッセージには、認証ユーザーのグループ メンバーシップに関する情報が含まれています。Firebox の RADIUS SSO ユーザー グループには、Firebox に存在するグループのメンバーでないすべてのユーザーが自動的に含まれます。これらのユーザーのアウトバウンド トラフィックは、RADIUS SSO ユーザーを許可 ポリシーにより許可されます。

RADIUS SSO を介して認証されたユーザーが RADIUS サーバーのグループのメンバーである場合は、Firebox で同じグループを作成し、ポリシーのグループ名を使用することができます。RADIUS SSO を介して認証されたユーザーが Firebox に存在するグループのメンバーである場合は、そのユーザーは RADIUS SSO ユーザー グループのメンバーではありません。したがって、そのユーザーまたはグループのトラフィックを許可するポリシーを作成する必要があります。

詳細については、ユーザーおよびグループをポリシーで使用する を参照してください。

RADIUS SSO 例外を定義する

RADIUS SSO から特定のデバイスを除外する場合は、それを RADIUS SSO 例外 リストに追加できます。RADIUS SSO 例外 リストに載っている IP アドレスを含む RADIUS アカウンティング メッセージを Firebox が受信すると、Firebox ではそのユーザーのファイアウォール認証セッションが作成されません。

SSO 例外 リストにエントリーを追加する際、ホスト IP アドレス、ネットワーク IP アドレス、サブネット、

- RADIUS タブの SSO 例外 セクションで、追加 をクリックします。

[IP アドレスの追加] ダイアログ ボックスが表示されます。 - 種類の選択 ドロップダウン リストから、SSO 例外 リストへ追加するエントリー種類を選択します。

- ホスト IP

- ネットワーク IP

- ホスト範囲

テキストボックスに、選択する種類に基づく変更が表示されます。

- 選択した種類の IP アドレスを入力します。

ホスト範囲 という種類を選択した場合、開始 と 終了 テキスト ボックスに、範囲の開始と終了 IP アドレスを入力します。 - (任意) 説明 テキスト ボックスで、SSO 例外 リストに含めるこの例外の説明を入力します。

- OK をクリックします。

[SSO 例外] リストに IP アドレスまたは範囲が表示されます。 - 保存 をクリックします。

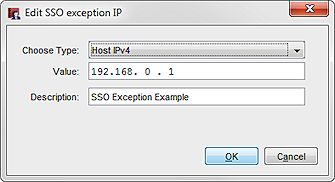

- SSO 例外 セクションで、追加 をクリックします。

[SSO 例外の追加] ダイアログ ボックスが表示されます。

![[例外ルールを追加] ダイアログ ボックスのスクリーンショット](images/wsm_pm-authentication-settings-sso_add_exception.jpg)

- 種類の選択 ドロップダウン リストから、SSO 例外 リストへ追加するエントリー種類を選択します。

- ホスト IPv4

- ネットワーク IPv4

- ホスト範囲 IPv4

- ホスト名 (DNS ルックアップ)

- 値テキスト ボックス内で、選択した種類の IP アドレスを入力します。

ホスト範囲 の種類を選択した場合は、値 テキスト ボックスに範囲の開始点となる IP アドレスを入力します。

終了 テキスト ボックスに、範囲終了の IP アドレスを入力します。 - (任意) 説明 テキスト ボックス 内で、[SSO 例外]リストのこの例外を含めるよう説明を入力します。

[コメント]テキスト ボックスは、ホスト名の種類を表示しません。 - OK をクリックします。

[SSO 例外] リストに IP アドレスまたは範囲が表示されます。

SSO 例外 リストからエントリーを編集またはサポートすることもできます。

- SSO 例外リストから、[エントリー] を選択します。

- 編集 をクリックします。

[SSO 例外 IP] ダイアログ ボックスが表示されます。 - SSO 例外の設定を変更します。

- OK をクリックします。

[SSO 例外]リストに、更新されたエントリーが表示されます。

- OK をクリックします。

- SSO 例外リストから、[エントリー] を選択します。

- 削除 をクリックします。

選択されたエントリーは、[SSO 例外] リストから削除されます。 - 保存 をクリックします。

- SSO 例外リストから、[エントリー] を選択します。

- 削除 をクリックします。

選択されたエントリーは、[SSO 例外] リストから削除されます。 - OK をクリックします。