RADIUS は、ユーザー認証のためのクライアント サーバー プロトコルです。RADIUS 認証の場合、ユーザーはユーザー名かパスワードのいずれかを提供します。または、そのデバイスにデジタル証明書が入っている必要があります。ワイヤレス アクセス ポイントまたは他の RADIUS クライアントでのユーザー認証のために RADIUS を使用する場合、およびファイアウォール ポリシーにより、特定のユーザーまたはグループへの送信トラフィックが制限されている場合は、ユーザーはネットワーク リソースまたはインターネットに接続する前に、手動で再度ログインして、Firebox で認証を受ける必要があります。RADIUS シングル サインオン(RSSO)を利用すると、ユーザーが RADIUS クライアントで認証を行った際に自動的に認証されるため、ユーザーのログイン プロセスを簡素化することができます。RADIUS SSO では、信頼済みまたは任意ネットワーク上のユーザーはユーザー認証情報を 1 回入力する (ワイヤレス アクセス ポイントまたは他の RADIUS クライアントに接続するとき) だけで、Firebox から自動的に認証されるようになります。

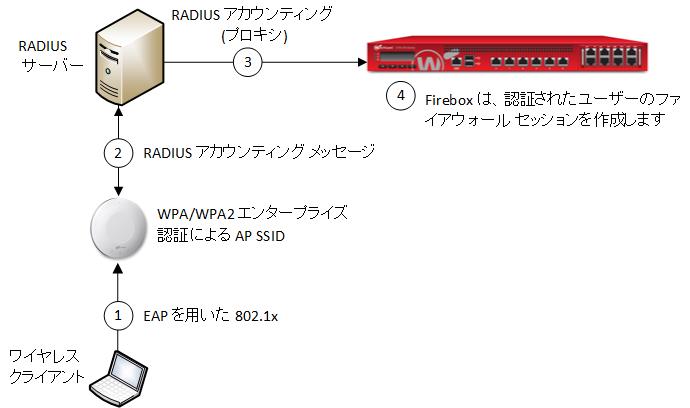

RADIUS SSO では、Firebox で RADIUS 認証を有効化する必要がありません。RADIUS SSO の場合、ユーザーは個別の RADIUS クライアント (通常、802.1X ポートを用いた認証によって構成された内部ネットワークのワイヤレス アクセス ポイントかスイッチ) で認証を受けます。RADIUS クライアントは RADIUS サーバーと通信してユーザーを認証するため、Firebox で RADIUS 認証を有効化する必要がないのです。ユーザーが認証されると、その旨を伝えるアカウンティング メッセージが RADIUS サーバーから Firebox に転送され、Firebox で自動的にそのユーザーのファイアウォール セッションが作成されます。

RADIUS SSO の要件

ワイヤレス アクセス ポイントまたは RADIUS アカウンティング メッセージに必要な情報が含まれている他の RADIUS クライアントで、RADIUS シングル サインオンを使用することができます。RADIUS SSO が正常に機能するには、RADIUS クライアントにより送信される RADIUS 開始、停止、、および 中間更新 アカウンティング メッセージに以下の属性が含まれている必要があります。

- User-Name — 認証済みユーザーの名前

- Framed-IP-Address — 認証済みユーザーのクライアント IP アドレス

AP ファームウェアの最新バージョンを使用する WatchGuard の AP デバイスではこれらの要件が満たされています。また、これらの要件をサポートする他のワイヤレス アクセス ポイントでも RADIUS SSO が正常に機能するはずです。

一部のアクセス ポイントでは、ユーザーが認証されるまで、クライアント IP アドレスが割り当てられません。これらのアクセス ポイントでは、開始 アカウンティング メッセージに Framed-IP-Address 属性が含まれていない可能性があります。ユーザーが認証されると、直ちにアクセス ポイントから Framed-IP-Address 属性が含まれる 中間更新 アカウンティング メッセージが送信されます。開始 メッセージに Framed-IP-Address 属性が含まれていなくても、RADIUS SSO は正常に機能します。

アカウンティング プロキシ

Microsoft Windows Server での RADIUS アカウンティング プロキシの構成方法については、Microsoft のマニュアルを参照してください。

- チェックリスト:NPS を RADIUS プロキシとして構成する — Microsoft Windows Server 2012 および 2012 R2

- NPS を RADIUS プロキシとして計画する — Microsoft Windows Server 2016

RADIUS SSO の仕組み

ユーザーが接続し、ワイヤレス アクセス ポイントなどの RADIUS クライアントから認証を受けると、RADIUS クライアントから RADIUS サーバーにアカウンティング メッセージが送信されます。RADIUS サーバーから Firebox にこれらのアカウンティング メッセージが送信され、指定されたクライアント IP アドレスでユーザーのファイアウォール セッションが Firebox で作成されます。ユーザーが切断されると、RADIUS サーバーから Firebox にアカウンティング メッセージが送信され、Firebox でユーザー セッションが削除されます。

WatchGuard AP デバイスにおける RADIUS シングル サインオン

ワイヤレス クライアントがワイヤレス アクセス ポイントで WPA / WPA2 認証を使用する場合:

- ワイヤレス クライアントからアクセス ポイントにユーザー アクセス認証が送信されます。

- アクセス ポイントと RADIUS サーバーで、ユーザー セッションが確立されます。

- アクセス ポイントから、ユーザー認証を使用して、RADIUS サーバーに アクセス要求 メッセージが送信されます。

- RADIUS サーバーで要求が処理され、アクセス ポイントに アクセス許可 または アクセス拒否 メッセージが送信されます。

- アクセス ポイントが アクセス許可 メッセージを受信すると、ユーザー セッションが確立されます。

- AP デバイスから RADIUS サーバーに、RADIUS 開始 アカウンティング メッセージが送信されます。

- アクセス ポイントから、ユーザー認証を使用して、RADIUS サーバーに アクセス要求 メッセージが送信されます。

- RADIUS サーバーから Firebox に、ユーザー名と IP アドレスが入った RADIUS 開始 アカウンティング メッセージが送信されます。

- Firebox がユーザー名と IP アドレスが入った 開始 アカウンティング メッセージを受信すると、ユーザーのファイアウォール セッションが作成されます。

ファイアウォール セッションを維持するには、以下の手順を実行します:

- ユーザーが接続されている間に、AP デバイスから RADIUS サーバーに、中間更新 アカウンティング メッセージが送信されます。

- RADIUS サーバーから Firebox に、中間更新 メッセージが送信されます。

- Firebox が有効期限が切れたセッションの 中間更新 メッセージを受信すると、Firebox で再びファイアウォール セッションが作成されます。

ワイヤレス クライアントがワイヤレス AP デバイスから切断された場合:

- AP デバイスから RADIUS サーバーに、停止 アカウンティング メッセージが送信されます。

- RADIUS サーバーから Firebox に、停止 アカウンティング メッセージが送信されます。

- Firebox でユーザーのファイアウォール セッションが削除されます。

RADIUS SSO セッションおよびアイドル タイムアウト

Firebox は、RADIUS シングル サインオン (RSSO) 構成で指定されているセッションとアイドル タイムアウトに基づいて、ファイアウォール セッションを終了することができます。セッション タイムアウトに指定されている時間が経過した後もユーザーがワイヤレス アクセス ポイントに接続されたままの状態の場合は、Firebox でユーザー セッションが再度確立されるまで、そのユーザーからのトラフィックは許可されません。セッションの有効期限が切れた後は、以下の 2 つの方法で Firebox により再びセッションが作成されます。

- RADIUS サーバーから Firebox に、そのセッションの 中間更新 メッセージが送信される。

- ユーザーが切断されて再度 AP デバイスに接続された後、RADIUS サーバーから Firebox に、開始 アカウンティング メッセージが送信される。

RADIUS SSO および Active Directory SSO

RADIUS シングル サインオンと Active Directory シングル サインオンの両方を同時に有効化することができます。同じ IP アドレスで Active Directory SSO により作成されたユーザーの既存のセッションを RADIUS SSO セッションで置き換えることはできません。

不整合を回避するため、同じサブネットまたは IP 範囲のユーザーに対して両方を有効化しないことをお勧めします。何らかの理由で、同じサブネットで両方の SSO タイプを有効化する必要がある場合は、RADIUS SSO または Active Directory SSO の設定で、IP アドレスを 例外リスト に追加します。こうすることで、意図された認証方法が特定の IP アドレスから使用されていることを確認することができます。

RADIUS SSO および認証ポータル

ユーザーが RADIUS SSO で認証を受けた場合、そのユーザーまたは別のユーザーは同じ IP アドレスから認証ポータルで認証を受けることができ、別のドメインを選択することができます。また、ユーザーが RADIUS SSO で Firebox により認証され、別のユーザーが同じ IP アドレスから認証ポータルで認証を受けた場合は、RADIUS SSO セッションが認証ポータル セッションにより置き換えられます。ユーザーが認証ポータルを介して Firebox により認証され、別のユーザーが同じ IP アドレスから RADIUS SSO で認証を受けようとした場合は、RADIUS SSO との 2 番目のセッションは作成されません。

認証ポータルからのユーザー認証の詳細については、次を参照してください:ユーザー認証の手順。