Check-up für IT-Systeme

Im Gesundheitswesen steht der Mehrwert eines regelmäßigen Check-ups außer Frage: Egal ob Diabetes, Herz- oder Nierenprobleme – alle diese Erkrankungen können bei rechtzeitiger Erkennung wirksam bekämpft werden. Daher übernehmen Krankenkassen die entsprechende Gesundheitsvorsorge in der Regel gern, schließlich würde sie die Behandlung solcher Leiden auf lange Sicht deutlich teurer kommen. Bei IT-Systemen ist die Situation letztendlich genau die gleiche: Werden Schwachstellen nicht frühzeitig erkannt, sind schlimmere Schäden nicht auszuschließen. Auch hier macht ein spezifischer Check-up also durchaus Sinn, wobei wir gleich bei der nächsten Parallele sind. Sowohl für lebende Organismen als auch IT-Landschaften gilt: Je älter, desto anfälliger.

Gerade vor dem Hintergrund der aktuellen Gefahrenlage lohnt sich in vielen Fällen eine genauere Analyse der Schwachstellen, die auch durchaus als Zäsur gesehen werden kann. Denn es geht ja vor allem darum, alte Zöpfe der Gefahrenabwehr – beispielsweise veraltete, signaturbasierte Antivirus-Lösungen – abzuschneiden und die Konzepte für Unternehmenssicherheit fit für die Zukunft zu machen.

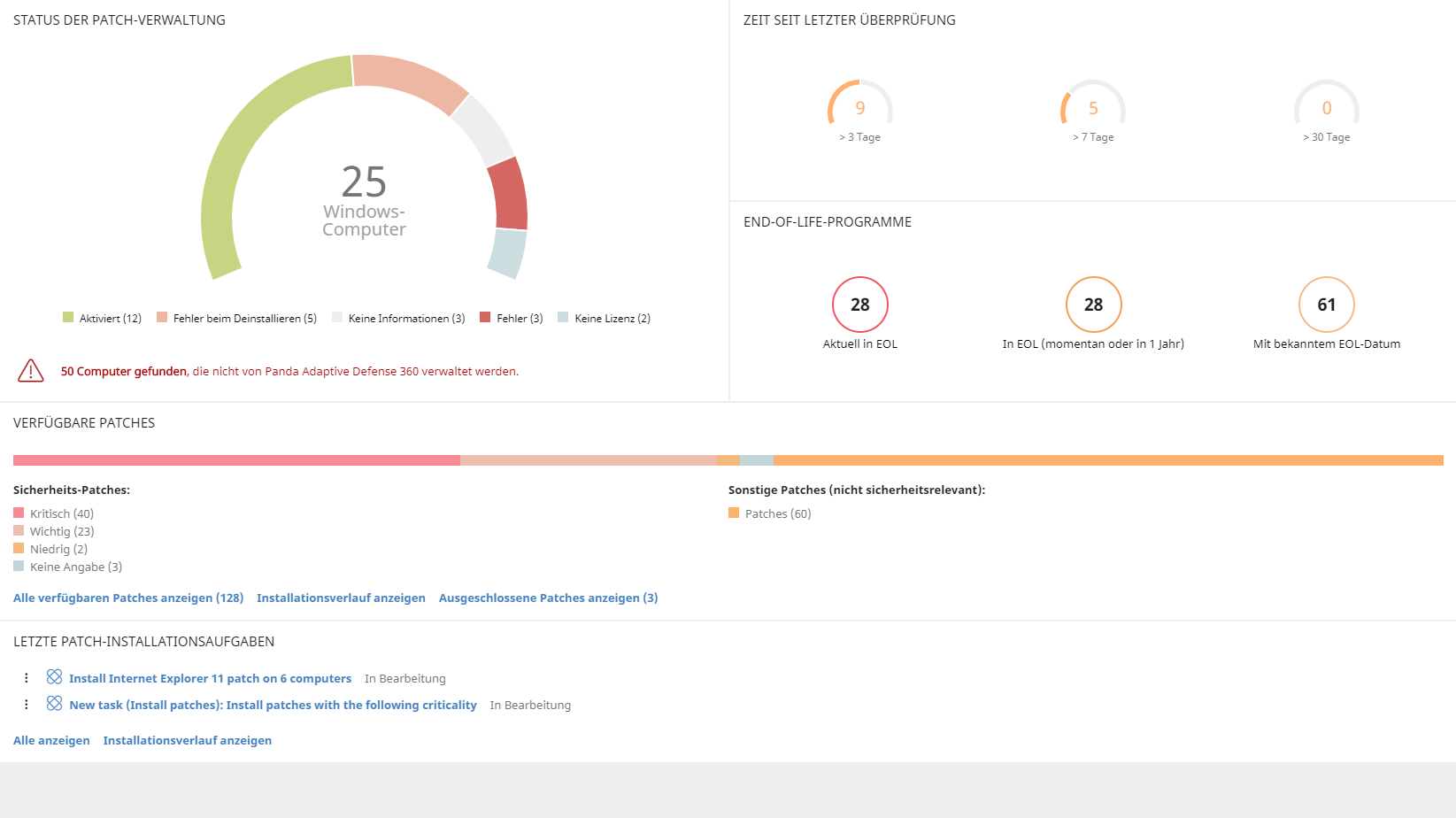

So kann beispielsweise via Audit Service von Panda Adaptive Defense bestehenden Lösungen relativ einfach und unabhängig vom laufenden IT-Betrieb genauer auf den Zahn gefühlt werden. Eventuelle Optimierungspotenziale hinsichtlich Netzwerk-, Anwendungs-, und Datensicherheit werden schnell ersichtlich. Einzige Voraussetzung hierfür ist das Rollout eines universellen Software-Agenten auf den ausgewählten Endgeräten, über die die für das Audit notwendigen Daten erfasst werden – also eigentlich nichts anderes als das Anbringen der Elektroden bei einem EKG. Weitere Installationen braucht es nicht und der reguläre Geschäftsablauf wird nicht beeinträchtigt.

In 3 Wochen zum detaillierten Befund

Nach administrativer Autorisierung durch das Unternehmen benötigen die cloudbasierten und zentral administrierten Panda-Werkzeuge etwa zwei bis drei Wochen für die im Rahmen einer aussagekräftigen Analyse erforderliche Datenerhebung. Die Präsentation der Ergebnisse erfolgt direkt am Live-System – Interpretation der Ergebnisse und Empfehlungen zur Optimierung inklusive.

Folgende Fragen lassen sich dabei beispielsweise konkret beantworten:

- Wohin geht bzw. woher kommt der Datenverkehr im Netzwerk?

- Welche Applikationen, Geräte oder Benutzer haben den größten Datenkonsum?

- Erfolgen die Benutzeranmeldungen am Netzwerk entsprechend der Richtlinien?

- Gibt es Anomalien bei den Remote-Verbindungen (RDP, SSH)?

- Gibt es Verdachtsmomente für Brute-Force-Attacken?

- Welche Applikationen werden wie häufig im Netzwerk genutzt?

- Welche Applikationen mit bekannten Sicherheitslücken sind im Einsatz?

- Wie ist der Patch-Stand der einzelnen Systeme?

- Welche Systeme gibt es überhaupt im Netzwerk?

- Gibt es womöglich unentdeckte Malware innerhalb der Netze?

- Wo liegen Dateien mit personenbezogenen Daten außerhalb der datenführenden Systeme (DSGVO)?

- Was wird mit diesen personenbezogenen Daten gemacht?

Alle Beobachtungen werden zudem in einer „Management Summary“ zusammengefasst, welche als Handlungsempfehlung oder Entscheidungsvorlage für Folgeaktivitäten verwendet werden kann. Auf diese Weise kommt man von der Diagnose umgehend zur Therapie – zum langfristigen Sicherstellen der Leistungsfähigkeit.

Weitere Informationen zum Audit Service bietet die entsprechende Broschüre.