Managed Service Provider: Die Hauptleidtragenden des Kaseya-Ransomware-Angriffs

Im Juli fiel VSA, die RMM-Software (Remote Monitoring & Management) von Kaseya, einem der größten Ransomware-Angriffe des Jahres 2021 zum Opfer. Am stärksten betroffen von dieser sogenannten Supply-Chain-Attacke waren IT-Dienstleister, die sich zudem im Vergleich mit den „klassischen Kunden“ mit deutlich höheren Lösegeldforderungen konfrontiert sahen. Nach bisherigen Erkenntnissen hatte der Angriff am Morgen des 2. Juli unmittelbare Folgen für 1.500 bis 2.000 Unternehmen. Einige der Organisationen mussten daraufhin ihren Geschäftsbetrieb unterbrechen. So war die schwedische Supermarktkette Coop aufgrund des Ausfalls der Kassensysteme beispielsweise gezwungen, zahlreiche Läden zu schließen. In Neuseeland bekamen elf Schulen und etliche Kindergärten die Auswirkungen deutlich zu spüren.

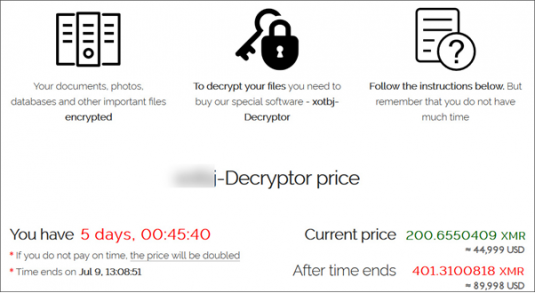

Als Drahtzieher des Angriffs gilt die Hacker-Gruppe REvil. Sie forderte insgesamt 70 Millionen Dollar für das Tool zur Entschlüsselung der infizierten Systeme: Endkunden wurden mit einem Betrag von 44.999 Dollar zur Kasse gebeten, gegenüber Managed Service Providern belief sich die Forderung auf fünf Millionen Dollar. Der Vorfall weist dabei deutliche Ähnlichkeiten mit einem Angriff derselben Gruppe auf den Hardwarehersteller ACER vom März 2021 auf, über den auf Secplicity bereits berichtet wurde. Bisher gibt es keine Hinweise darauf, dass es den Hackern gelungen ist, auch Daten abzugreifen. Stand jetzt ging es allein darum, Systeme zu blockieren und Lösegeld für deren Freigabe zu fordern. Nichtsdestotrotz stellt sich die Frage: Wie kam es zu diesem Cyberangriff?

Lösegeld-Forderung gegenüber Kaseya-Opfern

Zero-Day-Schwachstellen

Zum jetzigen Zeitpunkt wissen wir, dass REvil eine Zero-Day-Schwachstelle in den lokalen Servern von Kaseya ausnutzte. Diese hatten auch Forscher des niederländischen DIVD-Instituts bereits entdeckt, die Angriffsfläche war dem Anbieter also nicht vollkommen unbekannt. Zum Zeitpunkt des Cyberangriffs arbeitete Kaseya allerdings noch an der Validierung der Patches für diese Sicherheitslücken.

Das DIVD und andere Analysten gehen außerdem davon aus, dass die Angreifer „Living-of-the-land“-Methoden nutzten, um die Kaseya-Authentifizierung zu umgehen, SQL-Code einzuschleusen und damit der "agent.exe"-Malware inklusive Verschlüsselungsdatei den Weg zu bahnen.

Alle Erkenntnisse wurden im WatchGuard-Blog „Secplicity“ ausführlich erörtert und konsequent aktualisiert.

Cybersecurity auf mehreren Ebenen

Am 4. August hat Kaseya auf die neueste Version seines VSA-Patches (VSA 9.5.7d) hingewiesen, die seit Freitag, 6. August, auf den SaaS-Servern zum Einsatz kommt. Darüber hinaus verfügt der Anbieter mittlerweile über ein Werkzeug zur Entschlüsselung infizierter Systeme, das alle betroffenen Kunden nutzen können.

Dank dieser Bemühungen von Kaseya und anderen Organisationen werden die meisten der tangierten Unternehmen den Vorfall inzwischen aufgeklärt haben. Der Cyberangriff macht jedoch deutlich, welch großen Bedrohungen und Herausforderungen Managed Service Provider heute gegenüberstehen. Insofern zählt ein mehrschichtiges IT-Security-Konzept mehr denn je: Wie das REvil-Beispiel zeigt, reicht eine Schutzebene längst nicht mehr aus, um fortschrittlichen Bedrohungen, die auf der Ausnutzung mehrerer Angriffsvektoren basieren, die Stirn zu bieten.

In dem Zusammenhang sind Unternehmen, die sowohl moderne MFA-Tools zur verlässlichen Authentifizierung als auch fortschrittliche Netzwerksicherheitslösungen sowie umfassende EDR-Funktionalität (Endpoint Detection and Response) einsetzen, bereits sehr gut aufgestellt. WatchGuard bietet effektive Lösungen für alle diese Bereiche. In der Tat haben sowohl unsere EPP/EDR-Software als auch die Security Services der Firebox-Plattform die Kaseya-Malware erkannt und blockiert.

Doch gerade das gezielte Zusammenspiel all dieser Bausteine bietet entscheidenden Mehrwert: So profitieren beispielsweise Anwender, die Threat Detection and Response (TDR) von WatchGuard gemeinsam mit den Firebox-Appliances einsetzen, aufgrund der gezielten Bedrohungskorrelation von zusätzlichen Synergien. Netzwerkereignisse und erkannte, potenzielle Gefahren am Endpunkt werden effektiv miteinander abgeglichen, was eine deutlich bessere Abwehr ermöglicht. Darüber hinaus enthält die TDR-Lösung das Modul „Host Ransomware Prevention“ (HRP), das automatisch eingreift und Ransomware stoppt, bevor diese Systeme blockieren kann. Auf diese Weise lässt sich das mit Angriffen wie im Fall Kaseya einhergehende Risiko deutlich reduzieren.