Les MSP, principales victimes de l’attaque par ransomware qui a touché Kaseya

En juillet dernier, VSA, le logiciel de travail à distance de Kaseya, a été touché par un des incidents majeurs liés aux ransomwares de 2021. De plus, les principales victimes de cette cyberattaque de la supply chain furent les MSP ; raison pour laquelle sans doute les pirates informatiques ont exigé une rançon élevée.

Nous savons aujourd’hui qu’il s’agit d’une attaque qui a touché entre 1 500 et 2 000 entreprises dans la matinée du 2 juillet dernier. Certaines entreprises, comme la chaîne de supermarchés suédoise Coop, ont été contraintes d’interrompre leur activité. En Nouvelle-Zélande, 11 écoles ont également été touchées.

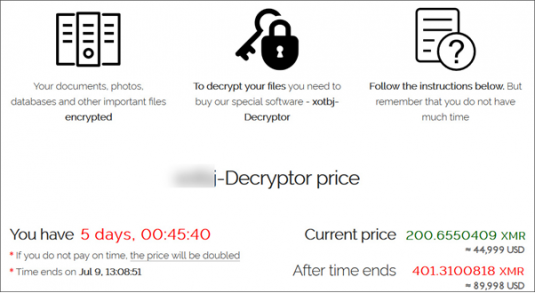

L’attaque semble avoir été lancée par le groupe REVIL, qui a demandé un montant total de 70 millions de dollars en échange de la clé de déchiffrement des systèmes infectés. Pour les clients finaux, le montant s’élève à 44 999 dollars, tandis que les MSP ont quant à eux reçu une demande de 5 millions de dollars. Cette cyberattaque présente également des similitudes avec une autre attaque perpétrée en mars par le même groupe contre le constructeur informatique ACER (attaque qui a fait l’objet d’un article sur Secplicity). Pour l’heure, rien n’indique que les pirates informatiques ont réussi à exfiltrer des données ; ils ont par contre bel et bien bloqué les systèmes en échange d’une rançon. Mais comment cette cyberattaque a-t-elle pu se produire ?

La demande de rançon reçue par les victimes de Kaseya

Les vulnérabilités dites Zero Day

À ce stade, nous savons que REVIL a exploité les vulnérabilités Zero Day présentes sur les serveurs On-Premise de Kaseya. Des chercheurs de l’institut néerlandais DIVD avaient déjà découvert ces vulnérabilités ; elles n’étaient donc pas totalement inconnues. Cependant, Kaseya était encore, au moment de l’attaque, en train de valider les correctifs à l'itention des chercheurs du DIVD.

Le DIVD ainsi que d’autres analystes ont conclu que les pirates informatiques ont utilisé des techniques LotL (Living-off-the-Land) pour contourner le système d’authentification de Kaseya et injecter du code SQL afin d’introduire le malware « agent.exe » contenant le fichier de cryptage.

Des mesures de cybersécurité à plusieurs niveaux

Le 4 août, Kaseya a annoncé la dernière version de son correctif pour VSA (VSA 9.5.7d) qu’elle a commencé à déployer sur ses serveurs SaaS le vendredi 6 août. De plus, il y a quelques jours, l’entreprise a également obtenu une clé de déchiffrement qui débloque les systèmes infectés et l’a mise à disposition des clients touchés par l’attaque.

Grâce aux efforts de Kaseya et d’autres entreprises, la plupart des entreprises ciblées ont résolu l’incident. Mais cette cyberattaque souligne les principales menaces auxquelles les MSP sont aujourd’hui confrontés. C’est pour cela qu’ils doivent disposer d’une stratégie multi-couches en matière de cybersécurité. Un seul type de protection ne suffit pas car, comme l’a démontré REVIL, les menaces sophistiquées utilisent plusieurs vecteurs d’attaque.

Idéalement, il est important de combiner des outils d'authentification multifacteur, des solutions de sécurité des réseaux ainsi qu’une solution complète de détection et de réponse au niveau des postes de travail (EDR). WatchGuard propose des solutions pertinentes et efficaces dans ces trois domaines. En effet, nos logiciels EPP/EDR couplés à la protection réseau offerte par l’appliance Firebox ont détecté et bloqué le malware qui a touché Kaseya.

Mais il est crucial de réaliser que l’efficacité de ces solutions se voit renforcée lorsqu’elles sont associées : Threat Detection and Response (TDR) de WatchGuard est une puissante combinaison d’outils contre les malwares avancés qui est en corrélation permanente avec les indicateurs de menaces des appliances Firebox. La solution intègre ainsi les événements réseau et les menaces potentielles à une protection complète des postes de travail. En outre, elle comprend le module HRP (Host Ransomware Prevention)qui intervient automatiquement pour bloquer les ransomwares avant qu’ils ne bloquent les systèmes. Ce qui permet aux MSP de réduire les risques d’incidents tels que l’attaque de REVIL contre Kaseya.