Se aplica A: WatchGuard Advanced EPDR

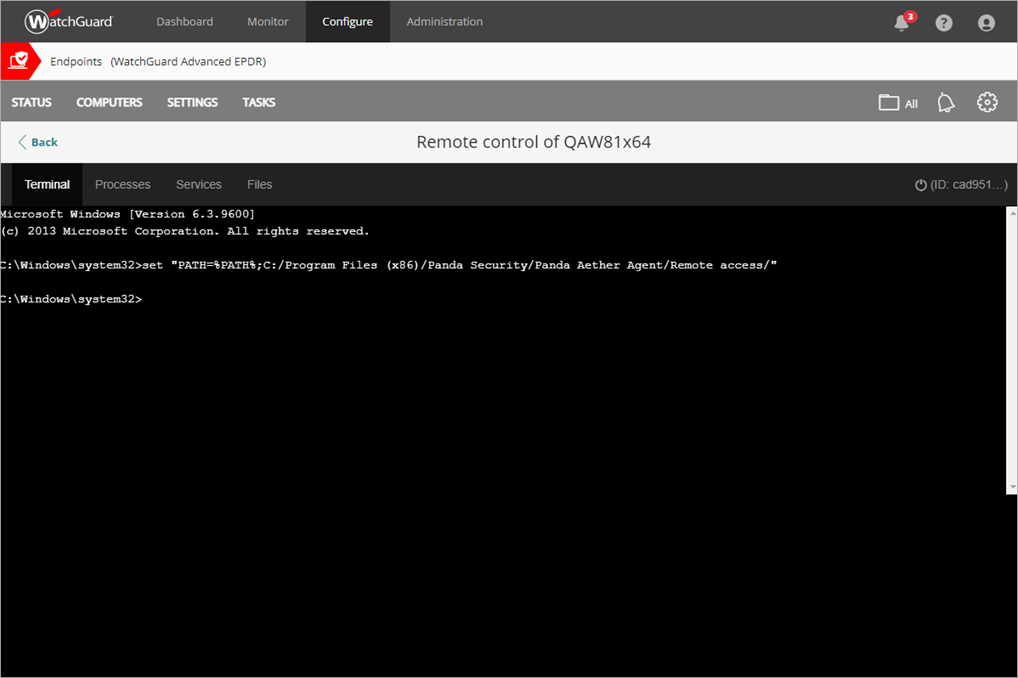

En la página Terminal de la herramienta Control Remoto, puede ejecutar comandos compatibles con el intérprete cmd.exe en la computadora remota con Windows. Puede iniciar programas que generen salida de texto. La terminal de control remoto se ejecuta bajo la cuenta LOCAL_SYSTEM en la computadora remota y se instala aquí:

C:\Program Files (x86)\Panda Security\Panda Aether Agent\Remote access\

Para abrir la terminal de control remoto, en la página Computadoras:

- En WatchGuard Cloud, seleccione Configurar > Endpoints.

- Seleccione Equipos.

- En el panel izquierdo, seleccione la pestaña Mi Organización.

- Junto a la computadora con Windows o al grupo de computadoras a las que desea conectarse de forma remota, haga clic en

.

. - Seleccione Control Remoto.

La ventana Control Remoto de la computadora se abre en la página Terminal.

Acerca de RT.exe

WatchGuard Advanced EPDR también admite rt.exe. Este programa proporciona acceso a un conjunto de herramientas que puede utilizar para responder a incidentes de seguridad. Estas herramientas le permiten recuperar información para realizar un análisis forense posterior, y restaurar a su estado original los dispositivos afectados por una vulneración de seguridad.

Puede acceder al programa rt.exe desde la línea de comandos remota. El programa tiene la siguiente sintaxis:

rt.exe [command] [-h|--help]

Cada comando indica una acción que se realizará y cada comando admite diferentes parámetros. Algunos parámetros permiten búsquedas parciales que utilizan subcadenas de caracteres que representan el inicio, el medio o el final de una cadena. Por ejemplo, para buscar "malware", puede ingresar estas subcadenas: "mal" o "ware".

También debe tener en cuenta estas reglas:

- No se admiten los comodines * y ?

- Si un comando permite volcar la salida a un archivo, este se especifica con -f.

- Para separar varios elementos del mismo tipo, ingrese el caracter pleca (|).

Comandos

Cuando inicie una sesión de control remoto, en la página Terminal, podrá utilizar estos comandos desde la línea de comandos remota para recopilar información con el fin de mejorar las investigaciones, recuperar datos para análisis forenses y remediar las vulneraciones de seguridad:

- delete — Elimina los archivos del disco duro de la computadora de destino.

- dump — Vuelca al disco la memoria asignada a los procesos.

- netinfo — Muestra información sobre las interfaces de red.

- pcap — Captura los paquetes de red y los vuelca en el disco duro de la computadora.

- ports — Muestra los procesos con puertos abiertos en la computadora.

- process — Muestra los procesos cargados en memoria y sus módulos.

- url — Muestra un historial de todas las URL abiertas desde el navegador de la computadora.

Comando Delete

Este comando elimina los archivos especificados con los parámetros -n, -m o -s que se encuentran en la ruta indicada por el parámetro -p. Si el archivo está en uso, el comando eliminar devuelve un error.

| Forma corta | Parámetro Completo | Descripción | Notas |

|---|---|---|---|

-h | --help | Abre la ayuda del comando. |

|

-f | --force | Elimina archivos permanentemente. |

|

-r | --restore | Restaura archivos seleccionados de la Papelera de Reciclaje. | Restaura archivos a su ubicación original. |

-p | --path | Ruta absoluta desde el directorio raíz donde desea buscar los archivos que se eliminarán. Endpoint Security solo elimina los archivos de la ruta especificada. | Utilice el carácter de barra invertida (\) para separar las carpetas. No se admiten los comodines. |

-n | --name | Nombres de los archivos que desea eliminar. | Para especificar varios archivos, separe los nombres de archivo con el carácter pleca (|). No se admiten los comodines. |

-m | --md5 | Valores MD5 de los archivos que desea eliminar. | Para especificar varios valores MD5, separe los valores con el carácter pleca (|). No se admiten los comodines. |

| -s | --sha256 | Valores SHA256 de los archivos que desea eliminar | Para indicar varios valores SHA256, utilice el carácter “|”. No se admiten los comodines. |

Comando Dump

Esta orden vuelca al disco el espacio de memoria asignado a un proceso de sistema o de usuario.

| Forma corta | Parámetro Completo | Descripción | Notas |

|---|---|---|---|

-h | --help | Abre la ayuda del comando. |

|

-p | --pid | PID del proceso por volcar. | Para obtener información sobre cómo volcar el PID del proceso, vaya a Command Process. |

-s | --system | Volcado del núcleo. | Valores admitidos:

|

-f | --filename | Nombre del archivo que contiene el volcado. |

|

| -z | --zip | Almacena el volcado en un archivo ZIP. |

Comando Netinfo

Utilizado con el parámetro -a, este comando muestra los ajustes de las interfaces de red instaladas en la computadora.

| Forma corta | Parámetro Completo | Descripción | Notas |

|---|---|---|---|

-h | --help | Abre la ayuda del comando. |

|

-a | --all | Muestra los ajustes de las interfaces de red instaladas en la computadora. |

|

-f | --filename | Nombre del archivo que contiene los datos. |

|

-z | --zip | Almacena la información en un archivo ZIP. |

|

Comando pcap

Este comando captura el tráfico de red enviado y recibido por la computadora remota. Especifique el inicio y el final de la captura con los parámetros - a start| stop. La captura de paquetes genera archivos temporales en la computadora, por lo que debe haber suficiente espacio en el disco duro. El resultado final es un archivo PCAP que puede ser utilizado directamente por el programa Wireshark/Ethereal.

| Corto Completo | Parámetro Completo | Descripción | Notas |

|---|---|---|---|

| -h | --help | Abre la ayuda del comando. | |

-a | --action | Ejecuta una acción:

|

|

-m | --maxsize | Tamaño máximo del paquete a capturar, en megabytes (MB). | Valor predeterminado: 200 MB. |

-i | --maxtime | Tiempo máximo de captura, en segundos. | Valor predeterminado: 86400 segundos (1 día). |

-f | --filename | Nombre del archivo que contiene los datos. |

|

-z | --zip | Almacena la información en un archivo ZIP. |

|

Comando Ports

Usado con el parámetro -a, este comando muestra los sockets abiertos en la computadora y los procesos que los abrieron.

| Forma corta | Parámetro Completo | Descripción | Notas |

|---|---|---|---|

| -h | --help | Abre la ayuda del comando. | |

| -a | --all | Muestra todos los puertos abiertos y sus procesos asociados. | |

-p | --pid | Filtra los resultados por PID de proceso. |

|

-n | --name | Filtra los resultados por nombre del proceso. | Sólo puede ingresarse una cadena parcial. |

-f | --filename | Nombre del archivo que contiene los datos. |

|

Command Process

Utilizado con el parámetro -a, este comando muestra todos los procesos cargados en la memoria de la computadora y sus módulos.

| Forma corta | Parámetro Completo | Descripción |

|---|---|---|

| -h | --help | Ayuda de comando |

| -a | -all | Muestra todos los procesos cargados en la memoria de la computadora y sus módulos. |

| -p | -pid | Filtra los resultados por PID de proceso y muestra los módulos de proceso. |

| -u | -user | Muestra los procesos lanzados por un usuario y sus módulos. |

| -f | -filename | Nombre del archivo que contiene los datos. |

Comando Url

Al usarlo con el parámetro -a any, este comando muestra todas las URL a las que han accedido los usuarios a través del navegador web de la computadora remota. Este comando requiere que la función de control de acceso web de Panda Adaptive Defense esté habilitada.

| Forma corta | Parámetro Completo | Descripción | Notas |

|---|---|---|---|

-h | --help | Abre la ayuda del comando. |

|

-a | --action | Filtra la lista de URL por la acción que toma la función de control de acceso web | Acciones:

|

-c | --count | Cantidad máxima de URL que se mostrará. | Valor predeterminado: ilimitado. |

-g | --category | Filtra la lista de URL por la categoría que asigna la función de control de acceso web. |

|

-b | --begindate | Le permite especificar la fecha de inicio a partir de la cual mostrar las URL visitadas. | Formato de fecha: “AAAA-MM-DD HH:MM”. Valor predeterminado: 30 días antes de la fecha en que ejecute el comando. |

-e | --enddate | Le permite especificar la fecha de fin hasta la que se mostrarán las URL visitadas. | Formato de fecha: “AAAA-MM-DD HH:MM”. Valor predeterminado: Fecha en la que ejecuta el comando. |

-n | --urlpattern | Filtra las URL por subcadena. |

|

-u | --userpattern | Filtra las URL por usuario. |

|

-f | --filename | Nombre del archivo que contiene los datos. |

|

| -z | --zip | Almacena la información en un archivo ZIP. |

Acerca de la Herramienta de Control Remoto (Computadoras con Windows)