Se aplica A: WatchGuard EDR Core

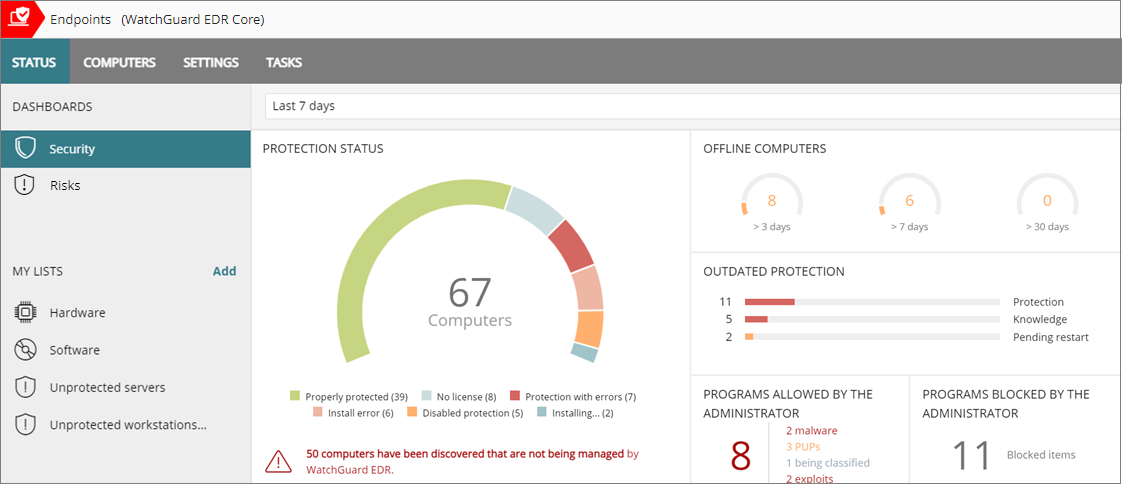

El panel de control de Seguridad de WatchGuard EDR Core muestra una vista general del estado de seguridad de la red durante un período de tiempo específico. Varios mosaicos muestran información importante y proporcionan enlaces a más detalles.

La página Estado incluye paneles de control y listas similares a los disponibles en WatchGuard EDR. WatchGuard EDR Core no incluye antivirus.

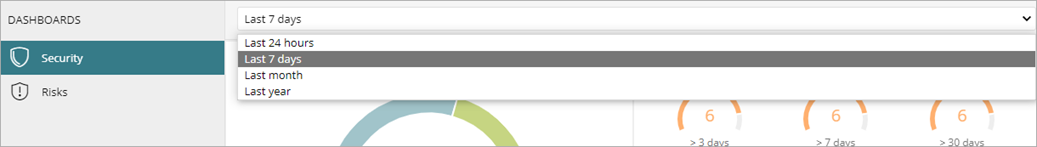

Selector de Período de Tiempo

El panel de control muestra información para el período de tiempo que seleccione en la lista desplegable en la parte superior de la página Estado.

Puede seleccionar estos períodos de tiempo:

- Últimas 24 horas

- Últimos 7 días

- Último mes

- Último año

Algunos mosaicos no muestran información del último año. Si la información del último año para un mosaico específico no está disponible, aparece una notificación.

El panel de control de Seguridad incluye estos mosaicos:

- Estado de la Protección

- Equipos Sin Conexión

- Protección Desactualizada

- Programas Permitidos por el Administrador

- Actividad de Malware, Actividad de PUPs, Actividad de Exploits

Haga clic en un mosaico para ver información detallada.

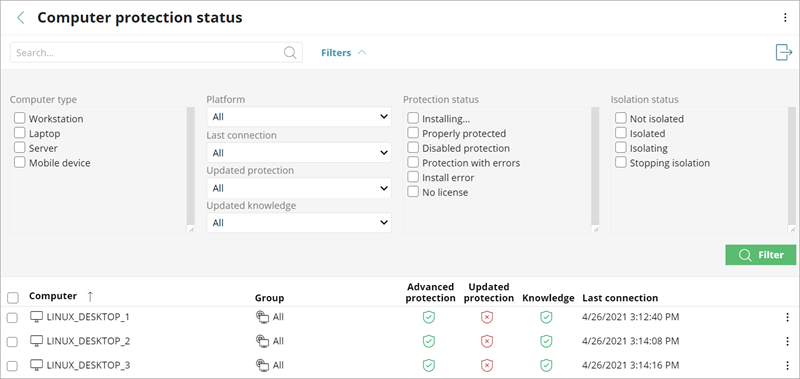

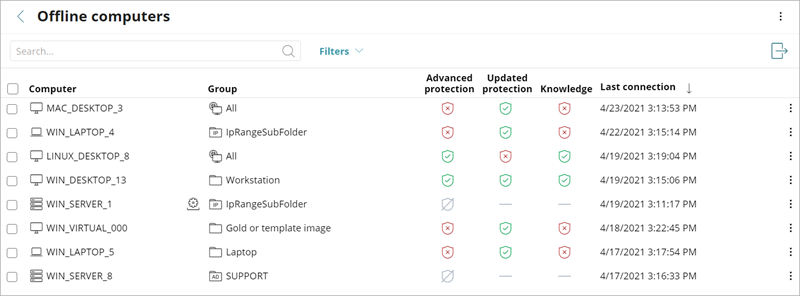

Iconos de Estado

Los iconos de las columnas Protección Avanzada, Antivirus, Protección Actualizada y Base de Conocimiento indican su estado:

— Instalando

— Instalando — Activado

— Activado — Desactivado

— Desactivado — Error

— Error — Sin Licencia

— Sin Licencia — No Disponible

— No Disponible — Pendiente de Reinicio

— Pendiente de Reinicio

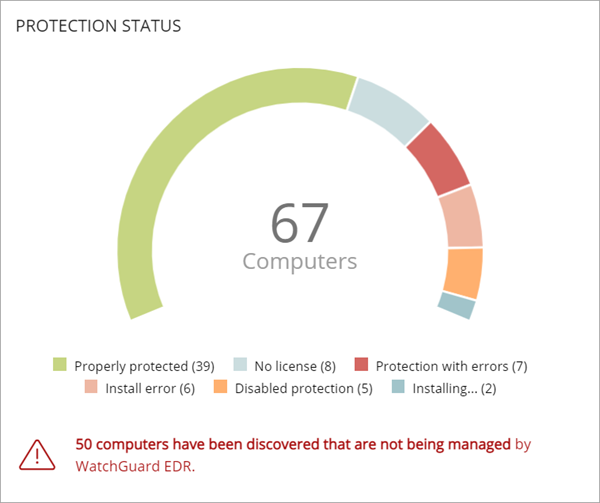

Estado de la Protección

El mosaico Estado de la Protección muestra lo siguiente:

- Computadoras en las que WatchGuard EDR Core funciona correctamente

- Computadoras con errores o problemas al instalar o ejecutar el producto

- Computadoras con el modo auditoría habilitado

La cantidad total de computadoras y dispositivos en el centro del mosaico incluye los dispositivos iOS. El mosaico no incluye ninguna otra información sobre los dispositivos iOS. Los dispositivos iOS no cuentan con protección avanzada ni protección antivirus. Para más información, vaya a Configurar los Ajustes de un Dispositivo iOS.

Haga clic en el mosaico para abrir la lista Estado de Protección de los Equipos.

No todas las columnas están disponibles para cada tipo de dispositivo.

Para filtrar la lista Estado de Protección de los Equipos:

- Haga clic en Filtros.

- Seleccione el Tipo de Equipo.

- Especifique los parámetros de plataforma, conexión y protección.

- Seleccione el Estado de la Protección.

- Seleccione el Estado de Aislamiento.

- Haga clic en Filtrar.

WatchGuard EDR Core no es compatible con dispositivos Android.

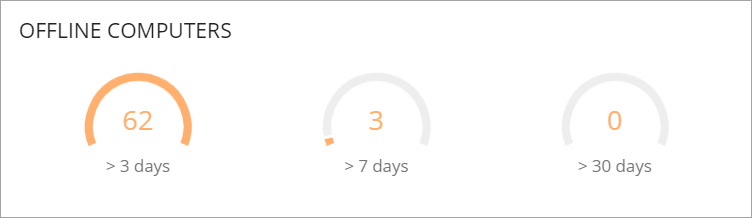

Equipos Sin Conexión

El mosaico Equipos Sin Conexión muestra el número de computadoras que no se han conectado a la nube durante varios días.

Haga clic en el mosaico para ver detalles de las computadoras que pueden ser susceptibles a problemas de seguridad y requieren su atención.

Para obtener más información sobre los íconos utilizados en esta lista, vaya a Íconos.

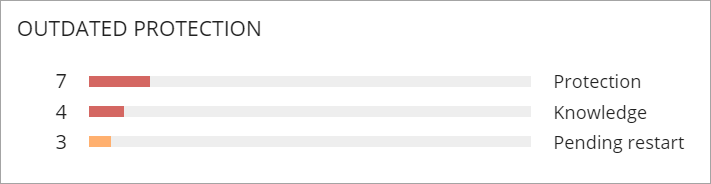

Protección Desactualizada

El mosaico Protección Desactualizada muestra el número de computadoras con un archivo de firmas que es al menos tres días más antiguo que el último archivo publicado. El mosaico también muestra la cantidad de computadoras con un motor antivirus que es más de siete días anterior al último motor lanzado.

- Protección — La computadora ha tenido una versión del motor antivirus anterior a la última versión lanzada durante al menos siete días.

- Conocimiento — La computadora no actualizó su archivo de firmas durante al menos tres días.

- Pendiente de Reinicio — Es necesario que se reinicie la computadora para completar la actualización.

Haga clic en la barra de progreso del mosaico para ver la lista de computadoras asociadas con cada estado:

- Equipos con protección desactualizada

- Equipos con el conocimiento desactualizado

- Equipos pendientes de reinicio

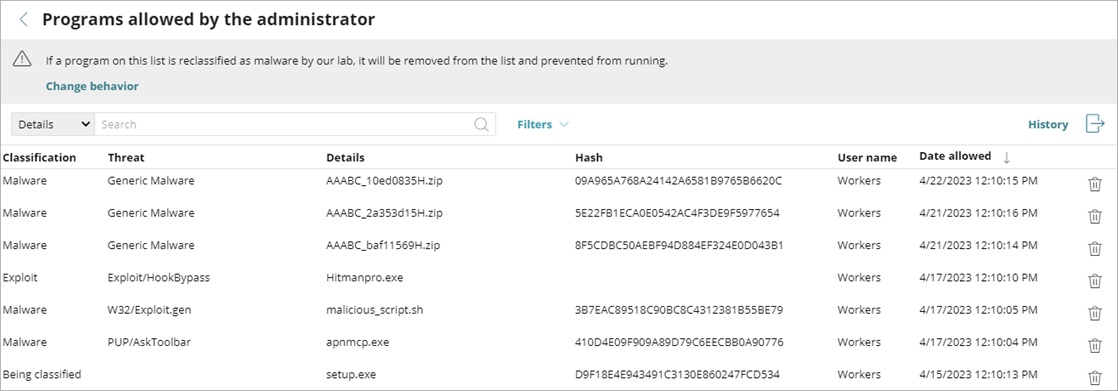

Programas Permitidos por el Administrador

Estos mosaicos muestran el número de programas permitidos por el administrador y que WatchGuard EDR Core inicialmente impidió que se ejecutaran. Estos programas se clasificaron como una amenaza (malware, PUP o exploit) o como archivos desconocidos en el proceso de clasificación.

Haga clic en el mosaico para mostrar información específica en una lista.

Para ver todos los eventos relacionados con amenazas y archivos desconocidos en el proceso de clasificación que el administrador permitió ejecutar, haga clic en Historial.

Actividad de Malware, Actividad de PUPs y Actividad de Exploits

Estos mosaicos muestran los incidentes detectados en los procesos que ejecutan las estaciones de trabajo y servidores en la red, así como sus sistemas de archivos. Los incidentes se reportan mediante escaneos en tiempo real, así como mediante tareas de escaneo a pedido.

WatchGuard EDR Core genera un incidente en los mosaicos de Malware y PUP para cada computadora o par de amenazas que se encuentra en la red. Si un incidente se produce varias veces en cinco minutos, solo se registra el primer incidente. El mismo incidente se puede registrar un máximo de dos veces cada 24 horas.

- Muestra la cantidad de malware que se ejecutó exitosamente en la red.

- Han Accedido a Datos muestra la cantidad de veces que la amenaza accedió a la información del usuario en el disco duro de la computadora.

- Las Conexiones Externas muestra la cantidad de veces que hubo conexiones a otras computadoras.

-

Las amenazas copiadas de las computadoras de la red muestran la dirección IP de la computadora desde el que se originó la infección, así como el número de veces que esa dirección IP fue el origen de una detección (entre paréntesis). Para abrir la lista correspondiente, haga clic en la dirección IP.

- Para abrir la lista Actividad de Malware o Actividad de PUPs para mostrar una lista de las computadoras afectadas y los incidentes de malware o PUP, haga clic en el mosaico.

Actividad de Exploits

El mosaico Actividad de Exploits muestra el número de ataques de exploit de vulnerabilidades contra computadoras con Windows en la red. WatchGuard EDR Core reporta un incidente en el mosaico de Actividad de Exploits para cada computadora o par de ataques de exploits diferentes que se encuentran en la red. Si un ataque se repite varias veces, se reporta un máximo de 10 incidentes cada 24 horas por cada par de computadora-exploit encontrado.