Configurar la Autenticación LDAP

Puede usar un servidor de autenticación mediante el Protocolo de Acceso Liviano al Directorio (LDAP) para autenticar usuarios con su Firebox. LDAP es un protocolo de estándar abierto para su uso con servicios de directorio en línea.

Antes de configurar su Firebox para la autenticación LDAP, revise la documentación de su servidor LDAP para determinar si su instalación es compatible con el atributo memberOf (o su equivalente).

Para la autenticación a un Active Directory Server, WatchGuard recomienda configurar la autenticación de Active Directory en el Firebox, en lugar de la autenticación LDAP. Para más información, consulte Configurar Autenticación de Active Directory.

Ajustes de LDAP

Ajustes de Conexión

Puede especificar la dirección IP o el nombre DNS de su servidor de LDAP.

Los puertos LDAP estándar son:

- LDAP — 389

- LDAPS — 636

- Consultas del Catálogo Global del Active Directory — 3269

Base de Búsqueda y Cadena de Grupo

Cuando configure el método de autenticación LDAP, defina una base de búsqueda para que especifique en qué lugar de los directorios del servidor de autenticación Firebox puede buscar una coincidencia de autenticación. Si su nombre de dominio es example.com, puede utilizar la base de búsqueda dc=example,dc=com.

Ejemplo de bases de búsqueda

Para restringir la búsqueda de LDAP a la Unidad Organizativa (OU), nombrada como cuentas, puede utilizar la base de búsqueda ou=accounts,dc=example,dc=com. Cualquier usuario o grupo que utilice en la configuración del Firebox debe estar dentro de esta OU.

Si también tiene objetos de grupo de usuarios en otra OU nombrada grupos, con las cuentas de usuario en una OU nombrada cuentas, y su nombre de dominio es example.com, use la base de búsqueda dc=example,dc=com.

Si utiliza un servidor OpenLDAP sin soporte del atributo de superposición memberOf, agrega usuarios a más de una OU, y descubre que el ajuste por defecto Cadena de Grupo de memberOf no devuelve el grupo de información correcto para sus usuarios, puede en su lugar configurar Firebox para utilizar otro atributo grupo. Para administrar grupos de usuarios, puede agregar las clases de objetos member, memberUID, o gidNumber. Para obtener más información acerca de estas clases de objetos, consulte RFC 2256 y RFC 2307.

LDAP sobre SSL (LDAPS)

De forma predeterminada, el tráfico LDAP es texto sin formato no cifrado. La autenticación LDAP no tiene hash ni cifra las contraseñas.

Para cifrar las credenciales de los usuarios, recomendamos que seleccione Habilitar LDAPS. Al usar LDAPS, el tráfico entre el cliente de LDAPS en su Firebox y su servidor de LDAP está asegurado mediante un túnel de TLS. Cuando selecciona esta opción, también se puede elegir si habilitar el cliente LDAPS para validar el certificado del servidor de LDAP, lo cual evita ataques man-in-the-middle (intrusos). Si prefiere utilizar LDAPS y especifica el nombre de DNS para su servidor, asegúrese de que la base de búsqueda que especifique incluya el nombre de DNS de su servidor.

Si habilita LDAPS, puede elegir la validación del certificado de servidor LDAP con un certificado de Autoridad de Certificación (CA) importado. Si selecciona validar el certificado del servidor de LDAP, debe importar el certificado CA raíz de la CA que firmó el certificado del servidor de LDAP, así su Firebox puede usar el certificado CA para validar el certificado de servidor de LDAP. Cuando importa el certificado CA, asegúrese de seleccionar la opción IPSec, Servidor Web, Otro.

Para obtener más información sobre cómo importar certificados con Firebox System Manager, vea Administrar Certificados del Dispositivo (WSM).

Configurar LDAP

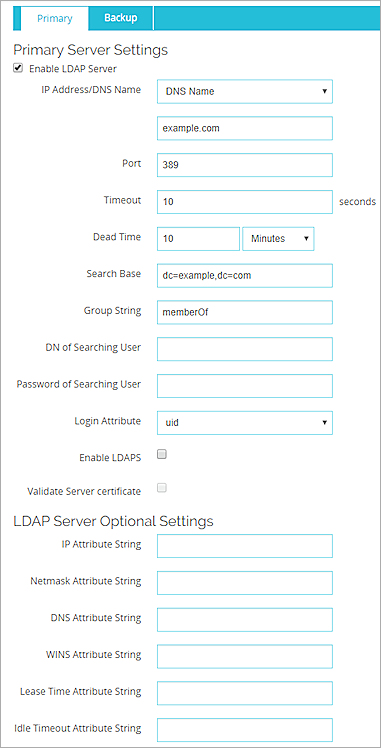

Para configurar la autenticación LDAP desde Fireware Web UI:

- Seleccione Autenticación > Servidores.

Aparece la página Servidores de Autenticación. - De la lista Servidor, seleccione LDAP.

Aparecen las configuraciones del Servidor de LDAP. - Seleccione la casilla de selección Habilitar Servidor de LDAP.

Las configuraciones del servidor de LDAP están habilitadas.

- Desde la lista desplegable Dirección IP/Nombre de DNS, seleccione si desea utilizar la dirección IP o el nombre de DNS para contactar a su servidor de LDAP primario.

- En el cuadro de texto Dirección IP/Nombre de DNS, indique la dirección IP o el nombre de DNS del servidor de LDAP primario para que el dispositivo se contacte con los pedidos de autenticación.

El servidor de LDAP puede estar ubicado en cualquier interfaz de Firebox. También puede configurar su dispositivo para usar un servidor de LDAP en una red remota a través de un túnel VPN. - En el cuadro de texto Puerto, ingrese el número de puerto TCP que Firebox usará para conectarse al Servidor de LDAP. El número de puerto predeterminado es 389.

Si habilita LDAPS, debe seleccionar el puerto 636. - En el cuadro de texto Tiempo de Espera, ingrese o seleccione la cantidad de segundos que el dispositivo esperará para una respuesta del Servidor de LDAP antes de que cierre la conexión e intente establecerla nuevamente.

- En el cuadro de texto Tiempo Muerto, ingrese o seleccione el período de tiempo a partir del cual un servidor inactivo esté marcado como activo nuevamente.

El valor predeterminado es de 3 minutos. En Fireware v12.1.1 o inferior, el valor predeterminado es 10 minutos. - En la lista desplegable Tiempo Muerto, seleccione Minutos u Horas para establecer la duración.

Después que un servidor de autenticación no haya respondido por un período de tiempo, éste queda marcado como inactivo. Intentos adicionales de autenticación, no intente usar este servidor hasta que esté marcado como activo nuevamente. - En el cuadro de texto Base de Búsqueda, escriba la configuración de la base de búsqueda en el formato estándar: ou=organizational unit, dc=first part of distinguished server name, dc=any part of the distinguished server name that appears after the dot.

Por ejemplo: ou=accounts, dc=example, dc=com - En el cuadro de texto Cadena de Grupo, ingrese el atributo de cadena de grupo.

El atributo por defecto es memberOf.

Esa cadena de atributos contiene datos de grupo de usuarios en el servidor de LDAP. En muchos servidores de LDAP, la cadena de grupo predeterminada es uniqueMember; en otros servidores, es member. Para grupos de usuarios en un servidor OpenLDAP sin soporte de superposición memberOf, puede también especificar los atributos member, memberUID, o gidNumber. - En el cuadro de texto DN del usuario de búsqueda, ingrese el nombre distinguido (DN) para una operación de búsqueda.

Puede agregar cualquier DN de usuario con el privilegio de buscar LDAP, como administrador. Algunos administradores crean un nuevo usuario sólo con privilegios de búsqueda.

Por ejemplo, cn=Administrator, cn=Users, dc=example, dc=com. - En el cuadro de texto Contraseña de Usuario de Búsqueda, inserte la contraseña asociada al nombre distinguido para una operación de búsqueda.

- En el cuadro de texto Atributos de Inicio de Sesión, seleccione un atributo de inicio de sesión en LDAP que se usará para la autenticación desde la lista desplegable.

El atributo de inicio de sesión es el nombre usado para vincular a la base de datos de LDAP. El atributo de inicio de sesión predeterminado es uid. Si utiliza uid, los cuadros de texto del DN del Usuario de Búsqueda y de la Contraseña del Usuario de Búsqueda pueden quedar vacíos. - (Recomendado) Para habilitar las conexiones SSL seguras con su servidor de LDAP, seleccione la casilla de selección Habilitar LDAPS.

- Si habilita LDAPS, pero no definió el valor del Puerto en el valor del puerto predeterminado para LDAPS, aparecerá un cuadro de diálogo con un mensaje del puerto. Para usar el puerto predeterminado, haga clic en Sí. Para usar el puerto que especificó, haga clic en No.

- Para verificar el certificado del servidor de LDAP con el certificado CA importado, seleccione la casilla de selección Validar certificado del servidor.

- Para especificar atributos opcionales para el servidor LDAP primario, complete los ajustes en la sección Configuraciones Opcionales del Servidor de LDAP.

Para más información sobre cómo establecer las configuraciones opcionales, vea la sección siguiente. - Para agregar un servidor de LDAP de respaldo, seleccione la pestaña Secundario y seleccione la casilla Habilitar Servidor de LDAP Secundario.

- Repita los pasos 3 a 16 para configurar el servidor de respaldo. Asegúrese de que el secreto compartido sea el mismo en el servidor de LDAP principal y de resguardo.

Para más información, consulte Usar un Servidor de Autenticación de Resguardo. - Haga clic en Guardar.

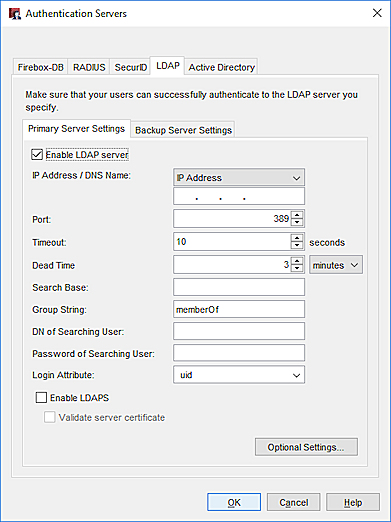

Para configurar la autenticación LDAP en Policy Manager:

- Haga clic en

.

.

O bien, seleccione Configurar > Autenticación > Servidores de Autenticación.

Aparece el cuadro de diálogo Servidores de Autenticación. - Seleccione la pestaña LDAP.

- Seleccione la casilla de selección Habilitar Servidor de LDAP.

Las configuraciones del servidor de LDAP están habilitadas.

- Desde la lista desplegable Dirección IP/Nombre de DNS, seleccione si desea utilizar la dirección IP o el nombre de DNS para contactar a su servidor de LDAP primario.

- En el cuadro de texto Dirección IP/Nombre de DNS, indique la dirección IP o el nombre de DNS del servidor de LDAP primario para que el dispositivo se contacte con los pedidos de autenticación.

El servidor de LDAP puede estar ubicado en cualquier interfaz de Firebox. También puede configurar su dispositivo para usar un servidor de LDAP en una red remota a través de un túnel VPN. - En el cuadro de texto Puerto, ingrese el número de puerto TCP que Firebox usará para conectarse al Servidor de LDAP. El número de puerto predeterminado es 389.

Si habilita LDAPS, debe seleccionar el puerto 636. - En el cuadro de texto Tiempo de Espera, ingrese o seleccione la cantidad de segundos que el dispositivo esperará para una respuesta del Servidor de LDAP antes de que cierre la conexión e intente establecerla nuevamente.

- En el cuadro de texto Tiempo Muerto, ingrese o seleccione el período de tiempo a partir del cual un servidor inactivo esté marcado como activo nuevamente.

El valor predeterminado es de 3 minutos. En Fireware v12.1.1 o inferior, el valor predeterminado es 10 minutos. - En la lista desplegable Tiempo Muerto, seleccione Minutos u Horas para establecer la duración.

Después que un servidor de autenticación no haya respondido por un período de tiempo, éste queda marcado como inactivo. Intentos adicionales de autenticación, no intente usar este servidor hasta que esté marcado como activo nuevamente. - En el cuadro de texto Base de Búsqueda, escriba la configuración de la base de búsqueda en el formato estándar: ou=organizational unit, dc=first part of distinguished server name, dc=any part of the distinguished server name that appears after the dot.

Por ejemplo: ou=accounts, dc=example, dc=com - En el cuadro de texto Cadena de Grupo, ingrese el atributo de cadena de grupo.

El atributo por defecto es memberOf.

Esa cadena de atributos contiene datos de grupo de usuarios en el servidor de LDAP. En muchos servidores de LDAP, la cadena de grupo predeterminada es uniqueMember; en otros servidores, es member. Para grupos de usuarios en un servidor OpenLDAP sin soporte de superposición memberOf, puede también especificar los atributos member, memberUID, o gidNumber. - En el cuadro de texto DN del usuario de búsqueda, ingrese el nombre distinguido (DN) para una operación de búsqueda.

Puede agregar cualquier DN de usuario con el privilegio de buscar LDAP, como administrador. Algunos administradores crean un nuevo usuario sólo con privilegios de búsqueda.

Por ejemplo, cn=Administrator, cn=Users, dc=example, dc=com. - En el cuadro de texto Contraseña de Usuario de Búsqueda, inserte la contraseña asociada al nombre distinguido para una operación de búsqueda.

- En el cuadro de texto Atributo de Inicio de Sesión, ingrese el atributo de inicio de sesión de LDAP para utilizarlo como autenticación.

El atributo de inicio de sesión es el nombre usado para vincular a la base de datos de LDAP. El atributo de inicio de sesión predeterminado es uid. Si utiliza uid, los cuadros de texto del DN del Usuario de Búsqueda y de la Contraseña del Usuario de Búsqueda pueden quedar vacíos. - (Recomendado) Para habilitar las conexiones SSL seguras con su servidor de LDAP, seleccione la casilla de selección Habilitar LDAPS.

- Si habilita LDAPS, pero no definió el valor del Puerto en el valor del puerto predeterminado para LDAPS, aparecerá un cuadro de diálogo con un mensaje del puerto. Para usar el puerto predeterminado, haga clic en Sí. Para usar el puerto que especificó, haga clic en No.

- Para verificar el certificado del servidor de LDAP con el certificado CA importado, seleccione la casilla de selección Validar certificado del servidor.

- Para especificar los atributos opcionales para el servidor de LDAP principal, haga clic en Configuraciones Opcionales.

Para más información sobre cómo establecer las configuraciones opcionales, vea la sección siguiente. - Para agregar un servidor de LDAP de respaldo, seleccione la pestaña Configuración del Servidor de Respaldo y seleccione la casilla Habilitar servidor de LDAP de respaldo.

- Repita los pasos 3 a 16 para configurar el servidor de respaldo. Asegúrese de que el secreto compartido sea el mismo en el servidor de LDAP principal y de resguardo.

Para más información, consulte Usar un Servidor de Autenticación de Resguardo. - Haga clic en Aceptar.

- Guardar el archivo de configuración.

Acerca de las Configuraciones Opcionales de LDAP

El Fireware puede obtener información adicional del servidor LDAP cuando lee la lista de atributos en la respuesta de búsqueda del servidor. Eso permite usar el servidor del directorio para asignar parámetros adicionales a las sesiones de usuarios autenticados, tal como los tiempos de espera y asignaciones de dirección de Mobile VPN with IPSec. Como los datos provienen de atributos de LDAP asociados a objetos de usuarios individuales, usted no está limitado a las configuraciones globales especificadas en el archivo de configuración del dispositivo. Se puede determinar esos parámetros para cada usuario individual.

Para más información, consulte Usar las Configuraciones Opcionales de Active Directory o de LDAP.

Probar la Conexión con el Servidor

Para asegurarse de que su Firebox puede conectarse a su Servidor de LDAP y autenticar exitosamente a sus usuarios, desde Fireware Web UI puede probar la conexión a su servidor de autenticación. Puede también usar esta función para determinar si un usuario específico se autenticó y para obtener información del grupo de autenticación de ese usuario.

Puede comprobar la conexión con su servidor de autenticación desde la página de los Servidores de Autenticación para su servidor, o puede navegar directamente hasta la página de Conexión del Servidor en el Fireware Web UI.

Para navegar hasta la página de Conexión con el Servidor desde la página de Servidores de Autenticación:

- Haga clic en Probar Conexión para LDAP y Active Directory.

Aparece la página de Conexión con el servidor. - Siga las instrucciones en el tema Conexión de Servidor para probar la conexión a su servidor.

Para ver las instrucciones sobre cómo navegar directamente a la página Conexión del Servidor en Fireware Web UI, consulte Conexión de Servidor.