RADIUS (Servicio de Usuario de Marcado por Autenticación Remota) autentica los usuarios locales y remotos en una red empresarial. RADIUS es un sistema cliente/servidor que guarda en una base de datos central los datos de autenticación de los usuarios, servidores de acceso remoto, puertas de enlace VPN y otros recursos.

En Fireware v12.5 o superior:

- SecurID es parte de la configuración de RADIUS.

- Puede configurar más de un servidor RADIUS principal.

- Debe especificar manualmente un nombre de dominio para los nuevos servidores RADIUS.

- Para autenticarse, los usuarios deben escribir el nombre de dominio que especificó en la configuración de RADIUS. Los usuarios de Mobile VPN y del Access Portal deben ingresar el nombre de dominio para autenticarse en un servidor que no sea el principal.

Si su configuración incluye un servidor RADIUS, y realiza una actualización de Fireware v12.4.1 o inferior a Fireware v12.5 o superior, el Firebox utiliza automáticamente RADIUS como nombre de dominio. Para autenticarse, los usuarios deben seleccionar RADIUS como servidor y escribir RADIUS como nombre de dominio. Si un usuario escribe un nombre de dominio que no sea RADIUS, la autenticación falla. Esto se aplica a la autenticación a través de la Web UI, WatchGuard System Manager v12.5 o superior (a un Firebox con cualquier versión de Fireware), clientes de Mobile VPN y Access Portal.

Para obtener información sobre el protocolo RADIUS, consulte Cómo Funciona la Autenticación del Servidor RADIUS.

Para configurar la autenticación SecurID, consulte Configurar Autenticación SecurID.

Clave de Autenticación

Los mensajes de autenticación hacia y desde el servidor RADIUS usan una clave de autenticación. Esta clave de autenticación (o secreto compartido) debe ser la misma en el cliente y servidor RADIUS. Sin esa clave, no puede haber comunicación entre cliente y servidor.

Métodos de Autenticación RADIUS

El Firebox utiliza solo estos protocolos de autenticación para la autenticación de usuarios con un servidor RADIUS:

- La autenticación web, la autenticación con Mobile VPN with SSL y la autenticación con Mobile VPN with IPSec - PAP (Password Authentication Protocol)

- Autenticación con Mobile VPN with L2TP — MSCHAPv2 (Protocolo de Autenticación por Desafío Mutuo de Microsoft versión 2)

- Autenticación con Mobile VPN with IKEv2 — EAP-MSCHAPv2

- Métodos de autenticación con WPA Enterprise y WPA2 Enterprise — EAP (Protocolo de Autenticación Extensible)

RADIUS y Autenticación Multifactor

Puede usar la autenticación del servidor RADIUS con la autenticación multifactor (MFA).

Si el Firebox no recibe una respuesta a un desafío de MFA, el Firebox marca el servidor RADIUS como muerto durante el Tiempo Muerto. El Firebox no envía solicitudes de autenticación para otros usuarios al servidor RADIUS durante este tiempo. Para evitar este problema, le recomendamos que cambie el valor predeterminado de Tiempo Muerto en la configuración de Firebox RADIUS:

- Si configura solo un servidor RADIUS principal, especifique un Tiempo Muerto de 0 minutos.

- Si también configura un servidor RADIUS de respaldo, especifique un Tiempo Muerto de 10 minutos.

Si un usuario no responde a un desafío de MFA, la solicitud de autenticación se agota y AuthPoint envía una respuesta al Firebox.

Antes de Empezar

Antes de configurar su Firebox para usar un servidor de autenticación RADIUS, debe tener esta información para cada servidor RADIUS:

- Servidor RADIUS principal — Dirección IP y puerto RADIUS

- Servidor RADIUS secundario (opcional) — Dirección IP y puerto RADIUS

- Secreto compartido — Contraseña que distingue mayúsculas de minúsculas, que es igual en el Firebox y en el servidor RADIUS

- Métodos de autenticación — Configure su servidor RADIUS para permitir el método de autenticación que usa su dispositivo: PAP, MS CHAP v2, WPA Enterprise, WPA2 Enterprise o WPA/WPA2 Enterprise

Para usar la Autenticación por Servidor RADIUS con su Firebox

Para usar la autenticación por servidor RADIUS con su Firebox, debe:

- Agregar la dirección IP del Firebox al servidor RADIUS para configurar el Firebox como un cliente RADIUS.

- Habilitar y especificar el servidor RADIUS en la configuración del Firebox.

- En la configuración de Firebox RADIUS, especificar la dirección IP del servidor y el secreto compartido.

- Agregar los usuarios o grupos de RADIUS en la configuración del Firebox.

- Agregar nombres de usuario o nombres de grupo de RADIUS a las políticas del Firebox.

Configurar RADIUS

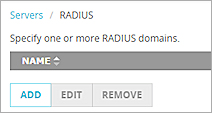

- Seleccione Autenticación > Servidores.

Aparece la página Servidores de Autenticación.

- En la lista Servidor, haga clic en RADIUS.

Aparece la página RADIUS. - Haga clic en Agregar.

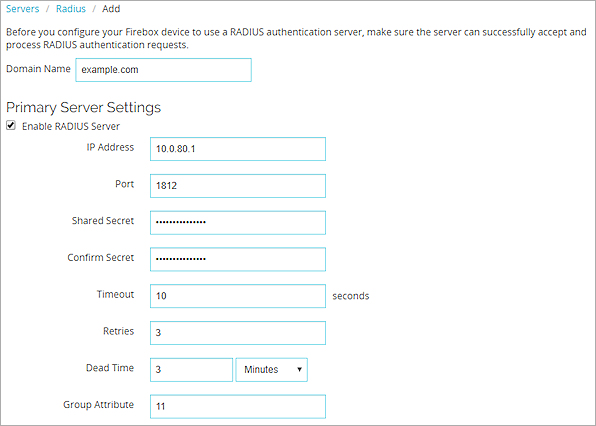

Aparece la página Agregar.

- En el cuadro de texto Nombre de Dominio, ingrese el nombre de dominio que se usará para este servidor Active Directory. Los usuarios deben especificar este nombre de dominio en la página de inicio de sesión de usuario. No se puede cambiar el nombre de dominio después de guardar la configuración.

- En el cuadro de texto de Dirección IP, ingrese la dirección IP del servidor RADIUS.

Fireware v12.4 o superior admite direcciones IPv4 e IPv6. Fireware v12.3.x o inferior solo admite direcciones IPv4. - En el cuadro de texto Puerto, escriba el número de puerto que RADIUS utiliza para la autenticación. El número de puerto predeterminado es 1812. Los servidores RADIUS más antiguos pueden usar puerto 1645.

- En el cuadro de texto Secreto Compartido, escriba el secreto compartido utilizado por el Firebox y el servidor RADIUS. El secreto compartido distingue mayúsculas de minúsculas y debe ser el mismo en el Firebox y en el servidor RADIUS. El secreto compartido no puede incluir solo caracteres de espacio.

Fireware v12.7.1 o superior admite secretos compartidos de 256 caracteres. Fireware v12.4 o superior admite secretos compartidos de 64 caracteres. Fireware v12.3 o inferior admite secretos compartidos de 36 caracteres. - En el cuadro de texto Confirmar Secreto, ingrese nuevamente el secreto compartido.

- En el cuadro de texto Tiempo de Espera, ingrese un valor en segundos. El valor de tiempo de espera es el período de tiempo que el dispositivo espera la respuesta del servidor de autenticación antes de intentar establecer una nueva conexión. El valor predeterminado es de 10 segundos.

- En el cuadro de texto Reintentos, ingrese el número de veces que el dispositivo intenta conectarse al servidor de autenticación antes de reportar una conexión fallida para un intento de autenticación. El valor predeterminado es 3.

Si usa la AuthPoint MFA con un Firebox, recomendamos que configure los ajustes de tiempo de espera total para que la autenticación RADIUS en el Firebox sea mayor que el tiempo de espera de AuthPoint predeterminado de 60 segundos. Con los ajustes predeterminados, si un usuario no aprueba la notificación push de AuthPoint que se le envía dentro de los 30 segundos, el Firebox hará una conmutación por error a otro servidor, aunque el servidor actual no esté inactivo.

- En el cuadro de texto Tiempo Muerto, ingrese el período de tiempo a partir del cual un servidor inactivo está marcado como activo nuevamente.

El valor predeterminado es de 10 minutos. En Fireware v12.5.3 o inferior, el valor predeterminado es 3 minutos. - En la lista desplegable Tiempo Muerto, seleccione Minutos u Horas para establecer la duración.

Después que un servidor de autenticación no haya respondido por un período de tiempo, éste queda marcado como inactivo. Los intentos de autenticación adicionales no tratarán de utilizar este servidor hasta que vuelva a marcarse como activo.Si un usuario no responde a un desafío multifactor, el Firebox marca el servidor RADIUS como desconectado durante el tiempo que dure el Tiempo Muerto. El Firebox no envía solicitudes de autenticación para otros usuarios al servidor RADIUS durante este tiempo. Para evitar este problema, especifique un Tiempo Muerto de 0 minutos si configura solo un servidor RADIUS principal. Si también configura un servidor RADIUS de respaldo, especifique un Tiempo Muerto de 10 minutos.

- En el cuadro de texto Atributo de Grupo, ingrese un valor de atributo. El atributo grupo predeterminado es FilterID, que es el atributo RADIUS 11.

El valor del atributo Grupo es usado para definir el atributo que lleva la información de grupo de usuarios. Debe configurar el servidor RADIUS para que incluya la cadena FilterID en el mensaje de autenticación de usuario que envía al dispositivo. Por ejemplo, engineerGroup o financeGroup. Esa información luego es utilizada para control de acceso. El dispositivo hace coincidir la cadena FilterID con el nombre de grupo configurado en las políticas del dispositivo.

- Para agregar un servidor RADIUS de respaldo, en la sección Ajustes del Servidor de Respaldo, seleccione Habilitar el Servidor RADIUS de Respaldo.

- Repita los pasos 4 a 13 para configurar el servidor de respaldo. Asegúrese de que el secreto compartido sea el mismo en el servidor RADIUS principal y de respaldo.

Para obtener más información acerca de los Servidores de Autenticación de Respaldo, consulte Usar un Servidor de Autenticación de Resguardo. - Si el dominio RADIUS utiliza SecurID, seleccione SecurID.

- Haga clic en

.

.

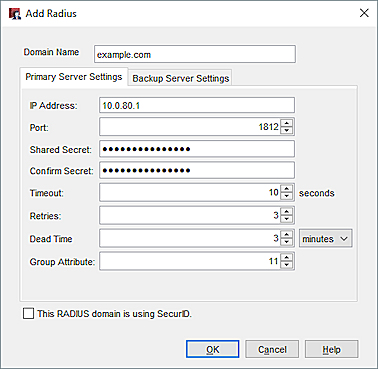

O bien, seleccione Configurar > Autenticación > Servidores de Autenticación.

Aparece el cuadro de diálogo Servidores de Autenticación. - Seleccione la pestaña RADIUS.

- Haga clic en Agregar.

Aparece el cuadro de diálogo Agregar RADIUS. - En el cuadro de texto Nombre de Dominio, escriba el nombre de dominio o servidor para el servidor RADIUS. Los usuarios deben especificar este nombre de dominio en la página de inicio de sesión de usuario. No se puede cambiar el nombre de dominio después de guardar la configuración.

- En el cuadro de texto de Dirección IP, ingrese la dirección IP del servidor RADIUS.

Fireware v12.4 o superior admite direcciones IPv4 e IPv6. Fireware v12.3.x o inferior solo admite direcciones IPv4. - En el cuadro de texto Puerto, asegúrese de que aparezca el número de puerto que RADIUS utiliza para la autenticación.

El número de puerto predeterminado es 1812. Los servidores RADIUS más antiguos pueden usar puerto 1645. - En el cuadro de texto Secreto Compartido, ingrese el secreto compartido entre el dispositivo y el servidor RADIUS. El secreto compartido distingue mayúsculas de minúsculas, y debe ser igual en el dispositivo y en el servidor RADIUS. El secreto compartido no puede incluir solo caracteres de espacio.

Fireware v12.7.1 o superior admite secretos compartidos de 256 caracteres. Fireware v12.4 o superior admite secretos compartidos de 64 caracteres. Fireware v12.3 o inferior admite secretos compartidos de 36 caracteres. - En el cuadro de texto Confirmar Secreto, ingrese nuevamente el secreto compartido.

- Ingrese o seleccione el valor de Tiempo de Espera. El valor de tiempo de espera es el período de tiempo que el dispositivo espera la respuesta del servidor de autenticación antes de intentar establecer una nueva conexión. El valor predeterminado es de 10 segundos.

- En el cuadro de texto Reintentos, ingrese o seleccione el número de veces que el dispositivo intenta conectarse al servidor de autenticación antes de reportar una conexión fallida para un intento de autenticación. El valor predeterminado es 3.

Si usa la AuthPoint MFA con un Firebox, recomendamos que configure los ajustes de tiempo de espera total para que la autenticación RADIUS en el Firebox sea mayor que el tiempo de espera de AuthPoint predeterminado de 60 segundos. Con los ajustes predeterminados, si un usuario no aprueba la notificación push de AuthPoint que se le envía dentro de los 30 segundos, el Firebox hará una conmutación por error a otro servidor, aunque el servidor actual no esté inactivo.

- En el cuadro de texto Tiempo Muerto, ingrese o seleccione el período de tiempo a partir del cual un servidor inactivo esté marcado como activo nuevamente.

El valor predeterminado es de 10 minutos. En Fireware v12.5.3 o inferior, el valor predeterminado es 3 minutos. - En la lista desplegable Tiempo Muerto, seleccione Minutos u Horas para establecer la duración.

Después que un servidor de autenticación no haya respondido por un período de tiempo, éste queda marcado como inactivo. Los intentos de autenticación adicionales no tratarán de utilizar este servidor hasta que vuelva a marcarse como activo.Si un usuario no responde a un desafío multifactor, el Firebox marca el servidor RADIUS como desconectado durante el tiempo que dure el Tiempo Muerto. El Firebox no envía solicitudes de autenticación para otros usuarios al servidor RADIUS durante este tiempo. Para evitar este problema, especifique un Tiempo Muerto de 0 minutos si configura solo un servidor RADIUS principal. Si también configura un servidor RADIUS de respaldo, especifique un Tiempo Muerto de 10 minutos.

- En el cuadro de texto Atributo de Grupo, ingrese o seleccione un valor de atributo. El atributo grupo predeterminado es FilterID, que es el atributo RADIUS 11.

El valor del atributo Grupo es usado para definir el atributo que lleva la información de grupo de usuarios. Debe configurar el servidor RADIUS para que incluya la cadena FilterID en el mensaje de autenticación de usuario que envía al dispositivo. Por ejemplo, engineerGroup o financeGroup. Esa información luego es utilizada para control de acceso. El dispositivo hace coincidir la cadena FilterID con el nombre de grupo configurado en las políticas del dispositivo. - Para agregar un servidor RADIUS de respaldo, en la pestaña Configuración del Servidor de Respaldo, seleccione Habilitar un servidor RADIUS de respaldo.

- Repita los pasos 5 a 13 para configurar el servidor de respaldo. Asegúrese de que el secreto compartido sea el mismo en el servidor RADIUS principal y de respaldo.

Para obtener más información acerca de los Servidores de Autenticación de Respaldo, consulte Usar un Servidor de Autenticación de Resguardo.

- Haga clic en Aceptar.

- Guardar el archivo de configuración.

Ver También

Acerca de los Servidores de Autenticación de terceros

Utilizar Usuarios y Grupos en las Políticas

Autenticación de Enterprise WPA/WPA2 con RADIUS

Autenticación RADIUS con Active Directory para Usuarios de Mobile VPN

Acerca del Inicio de Sesión Único (SSO) de RADIUS

Configurar Windows Server 2016 o 2012 R2 para autentificar usuarios de VPN móviles con RADIUS y Active Directory en la Base de Consulta de WatchGuard