RADIUS es un protocolo cliente-servidor para la autenticación de usuarios. Para la autenticación RADIUS, los usuarios proporcionan ya sea un nombre de usuario y contraseña, o sus dispositivos deben tener un certificado digital. Si utiliza RADIUS para la autenticación de usuario a los puntos de acceso inalámbricos u otros clientes RADIUS, y sus políticas de firewall restringen el tráfico saliente para usuarios o grupos específicos, sus usuarios deben iniciar sesión manualmente de nuevo para autenticarse en el Firebox, antes de que puedan conectarse a los recursos de red o Internet. Para simplificar el proceso de inicio de sesión para sus usuarios, puede utilizar el Inicio de Sesión Único de RADIUS (RSSO) para autenticar automáticamente a los usuarios cuando se autentican a un cliente RADIUS. Con el SSO de RADIUS, los usuarios en las redes de confianza u opcionales proporcionan sus credenciales de usuario una vez (cuando se conectan al punto de acceso inalámbrico u otro cliente RADIUS), y se autentican automáticamente en su Firebox.

El SSO de RADIUS no requiere que habilite la autenticación RADIUS en el Firebox. Para el SSO de RADIUS, los usuarios se autentican con un cliente RADIUS separado, por lo general, un punto de acceso inalámbrico o conmutador en su red interna configurado con la autenticación basada en el puerto 802.1X. Dado que el cliente RADIUS se comunica con el servidor RADIUS para autenticar a los usuarios, no es necesario habilitar la autenticación RADIUS en el Firebox. El servidor RADIUS reenvía los mensajes contables para notificar al Firebox cuándo un usuario se autenticó, y el Firebox crea automáticamente una sesión de Firewall para el usuario.

Requisitos del SSO de RADIUS

Puede utilizar el Inicio de Sesión Único (SSO) de RADIUS con el punto de acceso inalámbrico u otros clientes RADIUS que incluyen la información requerida en los mensajes de cuentas RADIUS. Para que el SSO de RADIUS funcione, los mensajes contables RADIUS Iniciar, Detener y Actualización-Provisional enviados por el cliente RADIUS deben incluir los siguientes atributos:

- Usuario-Nombre — El nombre del usuario autenticado

- Dirección-IP-Enmarcada — La dirección IP del cliente del usuario autenticado

Los dispositivos AP WatchGuard que utilizan la última versión del firmware AP cumplen con estos requisitos. Otros puntos de acceso inalámbricos que cumplen con estos requisitos también deben funcionar correctamente para el SSO de RADIUS.

Algunos puntos de acceso no asignan la dirección IP del cliente hasta después de que el usuario se autentica. Para estos puntos de acceso, el mensaje contable Iniciar podría no incluir el atributo Dirección-IP-Enmarcada. Después de que el usuario se autentica, el punto de acceso envía inmediatamente un mensaje contable de Actualización-Provisional que incluye el atributo Dirección-IP-Enmarcada. A pesar de que el mensaje Iniciar no incluye el atributo Dirección-IP-Enmarcada, el SSO de RADIUS funciona correctamente.

Proxy de Contabilidad

Para configurar un proxy de contabilidad RADIUS en Microsoft Windows Server, consulte la documentación de Microsoft:

- Lista de Control: Configurar NPS con un Proxy de RADIUS — Microsoft Windows Server 2012 y 2012 R2

- Planificar NPS como un proxy de RADIUS — Microsoft Windows Server 2016

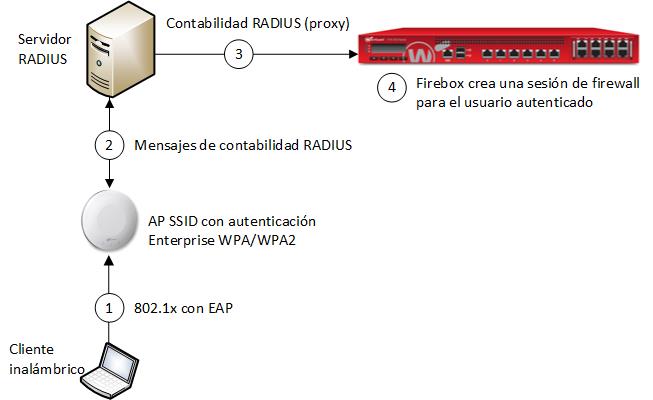

Cómo Funciona el SSO de RADIUS

Cuando un usuario se conecta y se autentica a un cliente RADIUS, como un punto de acceso inalámbrico, el cliente RADIUS envía mensajes de contabilidad al servidor RADIUS. El servidor RADIUS envía estos mensajes contables al Firebox, y el Firebox crea una sesión de firewall para el usuario en la dirección IP especificada del cliente. Cuando el usuario se desconecta, el servidor RADIUS envía un mensaje contable al Firebox, y el Firebox elimina la sesión de usuario.

Inicio de Sesión Único de RADIUS con un dispositivo AP WatchGuard

Cuando un cliente inalámbrico utiliza la autenticación WPA/WPA2 a un punto de acceso inalámbrico:

- El cliente inalámbrico envía las credenciales de acceso del usuario al punto de acceso.

- El punto de acceso y el servidor RADIUS establecen la sesión de usuario.

- El punto de acceso envía un mensaje de Acceso-Solicitado al servidor RADIUS con las credenciales del usuario.

- El servidor RADIUS procesa la solicitud y envía un mensaje Aceptar-Acceso o Rechazar-Acceso al punto de acceso.

- Cuando el punto de acceso recibe un mensaje de Aceptar-Acceso, se establece la sesión de usuario.

- El dispositivo AP envía mensajes contables Iniciar RADIUS al servidor RADIUS.

- El punto de acceso envía un mensaje de Acceso-Solicitado al servidor RADIUS con las credenciales del usuario.

- El servidor RADIUS envía los mensajes contables Iniciar RADIUS al Firebox, con el nombre de usuario y la dirección IP.

- Cuando el Firebox recibe el mensaje contable Iniciar con el nombre de usuario y la dirección IP del cliente, crea una sesión de firewall para el usuario.

Para mantener la sesión del firewall:

- Mientras el usuario está conectado, el dispositivo AP envía mensajes contables de Actualización-Provisional al servidor RADIUS.

- El servidor RADIUS envía mensajes de Actualización-Provisional al Firebox.

- Si el Firebox recibe un mensaje de Actualización-Provisional para una sesión que ha expirado, el Firebox crea nuevamente la sesión de firewall.

Cuando un cliente inalámbrico se desconecta de un dispositivo AP inalámbrico:

- El dispositivo AP envía un mensaje contable de Detener al servidor RADIUS.

- El servidor RADIUS envía el mensaje contable Detener al Firebox.

- El Firebox elimina la sesión de firewall para el usuario.

Sesión SSO de RADIUS y Tiempo de Espera Inactivo

El Firebox puede finalizar una sesión de firewall en base a los tiempos de espera inactivo y de la sesión especificados en la configuración de Inicio de Sesión Único de RADIUS (RADIUS Single Sign-On - RSSO). Si el usuario permanece conectado al punto de acceso inalámbrico después de la cantidad de tiempo especificada para el tiempo de espera de la sesión, el Firebox no permite el tráfico de ese usuario hasta que la sesión del usuario se restablezca en el Firebox. Después de que expira una sesión, hay dos maneras para que el Firebox cree la sesión de nuevo:

- El servidor RADIUS envía un mensaje contable de Actualización-Provisional al Firebox para esa sesión

- El usuario se desconecta y vuelve a conectar al dispositivo AP, y el servidor RADIUS envía un mensaje contable de Inicio al Firebox

SSO de RADIUS y SSO de Active Directory

Puede activar tanto el SSO de RADIUS como el SSO de Active Directory al mismo tiempo. Una sesión SSO de RADIUS no puede reemplazar una sesión existente creada por el SSO de Active Directory para un usuario en la misma dirección IP.

Le recomendamos que no habilite ambos para los usuarios en la misma subred o rango de IP, para evitar incoherencias. Si por alguna razón debe habilitar ambos tipos de SSO para la misma subred, puede agregar direcciones IP a la Lista de Excepciones en los ajustes del SSO de RADIUS o el SSO de Active Directory para asegurarse de que el método de autenticación previsto se utilice desde una dirección IP específica.

SSO de RADIUS y el Portal de Autenticación

Cuando un usuario se autenticó con el SSO de RADIUS, ese usuario u otro usuario pueden autenticarse desde la misma dirección IP al Portal de Autenticación, y pueden seleccionar un dominio diferente. Si un usuario se autentica en el Firebox con un SSO de RADIUS y otro usuario se autentica con la misma dirección IP al Portal de Autenticación, la sesión del Portal de Autenticación sustituye a la sesión SSO de RADIUS. Si un usuario se autentica en el Firebox a través del Portal de Autenticación y otro usuario intenta autenticarse desde la misma dirección IP con el SSO de RADIUS, no se crea la segunda sesión con SSO de RADIUS.

Para obtener más información acerca de la autenticación de usuario del Portal de Autenticación, consulte Pasos de Autenticación de Usuario.

Ver También

Habilitar el Inicio de Sesión Único (SSO) de RADIUS

Acerca de la Autenticación de Usuario

Usar la Autenticación para Restringir las Conexiones Entrantes