Habilitar el Inicio de Sesión Único (SSO) de RADIUS

El Inicio de Sesión Único de RADIUS (RSSO) permite a los usuarios autenticarse automáticamente al Firebox cuando utilizan el RADIUS para autenticarse a un cliente RADIUS, como un punto de acceso inalámbrico. Para obtener información acerca de cómo operar el SSO de RADIUS y de los requisitos de los clientes RADIUS, consulte Acerca del Inicio de Sesión Único (SSO) de RADIUS.

Cuando habilita SSO de RADIUS, el grupo USUARIOS-SSO-RADIUS y la política Permitir Usuarios SSO de RADIUS se crean automáticamente para permitir conexiones salientes de usuarios autenticados mediante el SSO de RADIUS. Puede usar este grupo o puede crear nuevos grupos que coincidan con los nombres de grupo de usuarios en su servidor RADIUS.

Para permitir el tráfico contable de RADIUS desde el servidor RADIUS al Firebox, la política Permitir el Servicio SSO de RADIUS también se crea automáticamente.

Para que el SSO de RADIUS funcione, debe habilitar la contabilidad RADIUS en el cliente RADIUS o el punto de acceso.

Antes de Empezar

Antes de habilitar el SSO de RADIUS en su Firebox, debe tener la siguiente información:

- Dirección IP — La dirección IP de su servidor RADIUS

- Secreto — Secreto compartido que distingue mayúsculas de minúsculas y utilizado para verificar los mensajes de RADIUS entre el servidor RADIUS y el Firebox

- Atributos de Grupo — El número de atributo de RADIUS utilizado para obtener los nombres de grupos de los mensajes contables de RADIUS

Tiempo de Espera de Sesión y Tiempo de Espera Inactivo

Para el SSO de RADIUS, las sesiones del usuario caducan en base al tiempo de espera del SSO de RADIUS, en lugar de los tiempos de espera de autenticación globales. Los ajustes del SSO de RADIUS incluyen dos valores de tiempo de espera.

Tiempo de Espera de la Sesión

El período de tiempo máximo que un usuario puede enviar tráfico a una red externa. Si define este campo en cero (0) segundos, minutos, horas o días, la sesión no expira y el usuario puede seguir conectado por el tiempo que desee.

Tiempo de Espera Inactivo

El tiempo máximo durante el que un usuario puede permanecer autenticado cuando esté inactivo (sin transmitir tráfico a la red externa). Si configura este campo en cero (0) segundos, minutos, horas o días, el tiempo de espera de la sesión no caduca por inactividad y el usuario puede permanecer inactivo cualquier período de tiempo.

Si un usuario se desconecta antes de que se alcancen estos límites de tiempo de espera, el Firebox elimina la sesión cuando recibe un mensaje contable de DETENER de RADIUS que contiene el nombre de usuario y la dirección IP del cliente. Para obtener más información sobre los mensajes contables de RADIUS, consulte Acerca del Inicio de Sesión Único (SSO) de RADIUS.

Configurar el Servidor RADIUS

Para habilitar el SSO de RADIUS, debe configurar el servidor RADIUS para reenviar paquetes contables de RADIUS a una dirección IP del Firebox en el puerto 1813, y debe configurar el secreto compartido usado para la comunicación entre el servidor RADIUS y el Firebox.

Configurar el Firebox

Cuando habilita y configura los ajustes para el Inicio de Sesión Único (SSO) en su Firebox, debe especificar la dirección IP del servidor RADIUS. También puede especificar las direcciones IP (o rangos) para excluir del SSO.

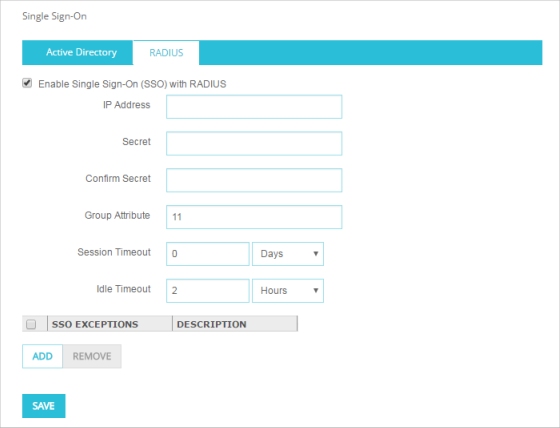

- Seleccione Autenticación > Inicio de Sesión Único.

Las páginas de Inicio de Sesión Único aparecen con pestaña de Active Directory seleccionada. - Seleccione la pestaña RADIUS.

- Marque la casilla de selección Habilitar Inicio de Sesión Único (SSO) con RADIUS.

- En el cuadro de texto Dirección IP, ingrese la dirección IP de su servidor RADIUS.

- En el cuadro de texto Secreto, ingrese el secreto compartido que configuró en el servidor RADIUS.

El secreto compartido distingue mayúsculas de minúsculas y debe ser el mismo en el Firebox y en el servidor RADIUS. - En el cuadro de texto Confirmar Secreto, ingrese nuevamente el secreto compartido.

- En el cuadro de texto Atributo Grupo, especifique el número de atributos de RADIUS que incluye información sobre la membresía al grupo.

En la mayoría de los casos, el atributo de Filtro-ID (11) se utiliza para este propósito. Este es el valor predeterminado. - En el cuadro de texto Tiempo de Espera de la Sesión, ingrese o seleccione el límite de tiempo máximo durante los que un usuario puede permanecer autenticado antes de que la sesión caduque.

- En el cuadro de texto Tiempo de Espera Inactivo, ingrese o seleccione el límite de tiempo máximo durante los que un usuario podrá estar inactivo antes de que la sesión caduque.

- Para especificar qué direcciones no pueden utilizar el SSO de RADIUS, en la sección Excepciones SSO, agregue o elimine las direcciones IP o rangos para excluir del SSO de RADIUS.

Para obtener más información sobre excepciones de SSO de RADIUS, consulte la sección Definir Excepciones de SSO. - Haga clic en Guardar.

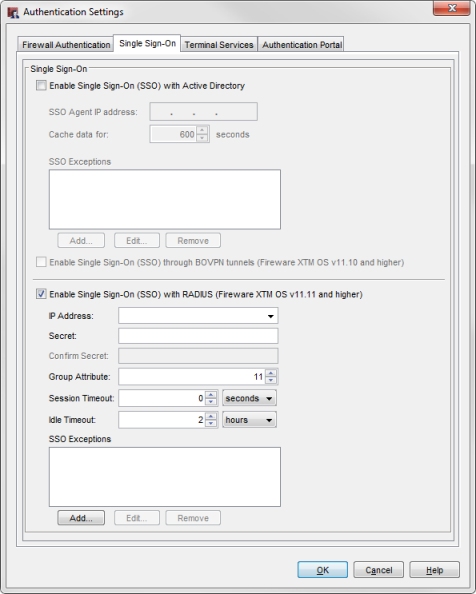

- Seleccione Configuración > Autenticación > Ajustes de Autenticación.

Aparece el cuadro de diálogo Ajustes de Autenticación con la pestaña Autenticación de Firewall seleccionada. - Seleccione la pestaña Inicio de Sesión Único.

- Marque la casilla de selección Habilitar Inicio de Sesión Único (SSO) con RADIUS.

- En el cuadro de texto Dirección IP, ingrese la dirección IP de su servidor RADIUS.

- En el cuadro de texto Secreto, ingrese el secreto compartido que configuró en el servidor RADIUS.

El secreto compartido distingue mayúsculas de minúsculas y debe ser el mismo en el Firebox y en el servidor RADIUS. - En el cuadro de texto Confirmar Secreto, ingrese nuevamente el secreto compartido.

- En el cuadro de texto Atributo Grupo, especifique el número de atributos de RADIUS que incluye información sobre la membresía al grupo.

En la mayoría de los casos, el atributo de Filtro-ID (11) se utiliza para este propósito. Este es el valor predeterminado. - En el cuadro de texto Tiempo de Espera de la Sesión, ingrese o seleccione el límite de tiempo máximo durante los que un usuario puede permanecer autenticado antes de que la sesión caduque.

- En el cuadro de texto Tiempo de Espera Inactivo, ingrese o seleccione el límite de tiempo máximo durante los que un usuario podrá estar inactivo antes de que la sesión caduque.

- Haga clic en Aceptar.

Políticas y Grupos del SSO de RADIUS

Cuando habilita el SSO de RADIUS (RSSO), dos políticas se agregan automáticamente a la configuración de su Firebox:

- Permitir el Servicio SSO de RADIUS — Permite el tráfico contable de RADIUS entre el Firebox y el servidor RADIUS

- Permitir Usuarios SSO de RADIUS — Permite el tráfico saliente TCP y UDP de usuarios autenticados con SSO de RADIUS

Los mensajes contables de RADIUS incluyen información sobre la membresía al grupo para el usuario autenticado. El grupo Usuarios-SSO-RADIUS en el Firebox incluye automáticamente a todos los usuarios que no son miembros de un grupo que existe en el Firebox. El tráfico saliente para estos usuarios es permitido por la política Permitir Usuarios SSO de RADIUS.

Si los usuarios que se autentican a través del SSO de RADIUS son miembros de un grupo en el servidor RADIUS, puede crear el mismo grupo en el Firebox, y luego utilizar ese nombre de grupo en las políticas. Si un usuario autenticado a través del SSO de RADIUS es un miembro de un grupo que existe en el Firebox, el usuario no es un miembro del grupo de Usuarios-SSO-RADIUS, así que debe crear una política para permitir el tráfico para el usuario o grupo.

Para más información, consulte Utilizar Usuarios y Grupos en las Políticas.

Definir Excepciones del SSO de RADIUS

Si desea excluir ciertos dispositivos del SSO de RADIUS, puede agregarlos a la lista de Excepciones SSO de RADIUS. Cuando el Firebox recibe mensajes contables de RADIUS para un usuario con una dirección IP en las Excepciones SSO de RADIUS, el Firebox no crea una sesión de autenticación de Firewall para ese usuario.

Cuando agrega una entrada a la lista de Excepciones de SSO de RADIUS, puede elegir agregar una dirección IP del host, una dirección IP de red, una subred,

- En la pestaña RADIUS, en la sección Excepciones SSO, haga clic en Agregar.

Aparece el cuadro de diálogo Agregar Direcciones IP. - Desde la lista desplegable Seleccionar tipo, seleccione el tipo de entrada que desea agregar a la lista de Excepciones de SSO:

- IP del Host

- IP de Red

- Rango de Host

Los cuadros de texto que aparecen cambian según el tipo que usted seleccione.

- Ingrese la dirección IP para el tipo que seleccionó.

Si seleccionó el tipo Rango de host en los cuadros de texto Desde y Hacia, ingrese el inicio y el final de las direcciones IP para ese rango. - (Opcional) En el cuadro de texto Descripción, escriba una descripción de esta excepción en la Lista de Excepciones de SSO.

- Haga clic en Aceptar.

La dirección o rango IP aparece en la lista de Excepciones de SSO. - Haga clic en Guardar.

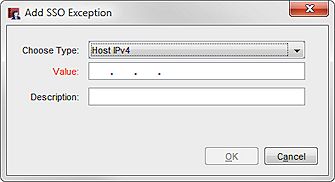

- En la sección Excepciones SSO, haga clic en Agregar.

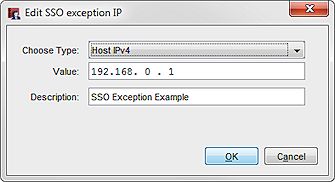

Aparece el cuadro de diálogo Agregar Excepción de SSO.

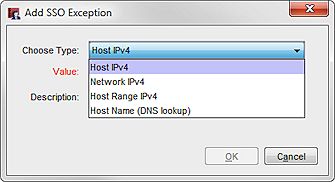

- Desde la lista desplegable Seleccionar tipo, seleccione el tipo de entrada que desea agregar a la lista de Excepciones de SSO:

- IPv4 de Host

- IPv4 de Red

- IPv4 de Rango de Host

- Nombre de host (búsqueda de DNS)

- Ingrese la dirección IP para el tipo que seleccionó en el cuadro de texto Valor.

Si seleccionó el tipo Rango de host, en el cuadro de texto Valor, escriba la dirección IP con que comienza el rango.

En el cuadro de texto Hasta, escriba la dirección IP con la que finaliza el rango. - (Opcional) En el cuadro de texto Descripción, escriba una descripción para incluir con esta excepción en la lista de Excepciones de SSO.

El cuadro de texto Comentarios no aparece para el tipo de nombre de host. - Haga clic en Aceptar.

La dirección o rango IP aparece en la lista de Excepciones de SSO.

También puede editar o eliminar entradas de la lista Excepciones de SSO.

- En la lista de Excepciones de SSO, seleccione una entrada.

- Haga clic en Editar.

Aparecerá el cuadro de diálogo de Editar un IP de excepción de SSO. - Cambie las configuraciones para la excepción SSO.

- Haga clic en Aceptar.

La entrada actualizada aparece en la lista de Excepciones de SSO.

- Haga clic en Aceptar.

- En la lista de Excepciones de SSO, seleccione una entrada.

- Haga clic en Eliminar.

La entrada seleccionada se elimina de la lista de Excepciones de SSO. - Haga clic en Guardar.

- En la lista de Excepciones de SSO, seleccione una entrada.

- Haga clic en Eliminar.

La entrada seleccionada se elimina de la lista de Excepciones de SSO. - Haga clic en Aceptar.

Ver También

Acerca de la Autenticación de Usuario

Usar la Autenticación para Restringir las Conexiones Entrantes

Configurar la Autenticación del Servidor RADIUS con Active Directory para Usuarios Inalámbricos