Si tiene problemas con su implementación de SSO de Active Directory, puede usar la información de este tema para revisar su despliegue por problemas de configuración.

Verificar la Configuración del Componente SSO

Active Directory

- Su Active Directory server está configurado en una red de confianza u opcional

- Todos los usuarios deben tener una cuenta de usuario en Active Directory server

Firebox

- Su Firebox está configurado para usar autenticación en Active Directory para SSO

- La dirección IP del SSO Agent se especifica en la configuración de Firebox

- Se especifican excepciones de SSO para las redes y los dispositivos que no son parte del dominio, como las redes y los enrutadores invitados

SSO Agent

- El puerto TCP 4114 está abierto en el servidor donde instaló el SSO Agent

- Para la v12.3 o superior del SSO Agent, Microsoft .NET Framework v4.0 o superior se instala en el servidor donde se instaló el SSO Agent

- Para las versiones del SSO Agent inferiores a v12.3, Microsoft .NET Framework v2.0-4.5 debe instalarse en el servidor donde se instala el SSO Agent

- El SSO Agent se ejecuta como una cuenta de usuario en el grupo de seguridad Usuarios de Dominio. ¡Consejo!

La cuenta de Usuarios de Dominio que seleccione debe tener privilegios para ejecutar servicios en el Active Directory server para buscar en el directorio y para buscar toda otra información de auditoría de usuario. Por motivos de seguridad, recomendamos que no seleccione una cuenta en el grupo de seguridad Administradores de Dominio. - El SSO Agent está configurado correctamente

Para verificar que el SSO Agent esté configurado correctamente:

- Desde el menú de Inicio de Windows, seleccione Todos los Programas > WatchGuard > Puerta de Enlace de Autenticación > SSO Agent.

- Inicie sesión en el SSO Agent. El nombre de usuario y la contraseña predeterminados son admin y readwrite.

- Seleccione Editar > Configuración de Contactos de SSO Agent.

- Asegúrese de que su método de SSO preferido esté habilitado y configurado en Prioridad 1. Si ha configurado un método de SSO de respaldo, asegúrese de que esté habilitado y configurado en Prioridad 2.

- El puerto TCP 4116 está abierto en los equipos donde instaló el SSO Client

- Los equipos con macOS se agregaron al dominio de Active Directory antes de instalar el SSO Client

- Todos los equipos desde los cuales los usuarios se autentican con SSO son miembros del dominio de Active Directory y tienen relaciones de confianza absoluta

- Todos los usuarios inician sesión con una cuenta de usuario de dominio, y no con una cuenta de usuario de un equipo local. Si los usuarios se registran con una cuenta de usuario que existe sólo en sus equipos locales, sus credenciales no son verificadas y el Firebox no reconoce que están registrados.

- El SSO Client está habilitado en la configuración del SSO Agent. Para especificar el SSO Client como su método de SSO principal, configúrelo en Prioridad 1.

- El puerto TCP 4135 está abierto en el controlador de dominio donde está instalado el Event Log Monitor

- Event Log Monitor esté instalado en un controlador de dominio para cada dominio de Active Directory en su red

- Event Log Monitor se ejecuta como una cuenta de usuario en el grupo de seguridad Usuarios de Dominio ¡Consejo!

Por motivos de seguridad, recomendamos que no seleccione una cuenta en el grupo de seguridad Administradores de Dominio. - La cuenta de Usuarios de Dominio que seleccione debe tener privilegios para ejecutar servicios en el Active Directory server para buscar en el directorio y para buscar toda otra información de auditoría de usuario.

- Event Log Monitor está habilitado en la configuración del SSO Agent. Para especificar el Event Log Monitor como su método principal de SSO, configúrelo en Prioridad 1. Para configurarlo como su método de SSO de respaldo, configúrelo en Prioridad 2.

- Después de habilitar los mensajes de registro de auditoría para generar eventos de inicio de sesión de la cuenta, el Registro de Eventos de Seguridad en sus equipos de Windows genera los eventos de Windows 4624 y 4634 después de las acciones de inicio de sesión y cierre de sesión

- El archivo de Registro de Eventos de Seguridad no está lleno en sus equipos con Windows

Para habilitar los registros de auditoría para eventos de inicio de sesión de cuenta:

- Seleccione Inicio> Herramientas Administrativas> Administración de Políticas de Grupo.

- Haga clic con el botón secundario en Política de Dominio Predeterminada y haga clic en Editar.

Aparece el Editor de Administración de Políticas de Grupo. - Desde la Configuración del Equipo, seleccione Políticas> Configuración de Windows > Configuración de seguridad > Políticas Locales > Política de Auditoría.

- Abra Eventos de inicio de sesión de la cuenta de auditoría.

- Seleccione la casilla de selección Definir estas configuraciones de política.

- Seleccione la casilla de selección Éxito.

Para generar mensajes de registro adicionales que pueden ayudarlo a resolver problemas de autenticación, seleccione la casilla de selección Falla.

Después de resolver el problema, asegúrese de borrar la casilla de selección Falla. - Haga clic en Aceptar.

- Fuerce los equipos de usuario para obtener la política de grupo actualizada con uno de estos métodos:

- Ejecute gpupdate localmente en el equipo, o remotamente con el comando gpupdate /target.

- Pida al usuario que cierre la sesión e inicie sesión nuevamente.

- Reinicie el equipo del usuario.

- El puerto TCP 4136 esté abierto en el servidor donde instaló el Exchange Monitor

- El Exchange Monitor esté instalado en el mismo servidor donde su Microsoft Exchange Server está instalado

- Exchange Server esté configurado para generar registros IIS en el formato de archivo de registro W3C Extended y en los mensajes de registro de acceso de cliente RPC

- Exchange Monitor se ejecute como una cuenta de usuario en el grupo de seguridad Administradores de Dominio

- El dominio de contacto del Exchange Monitor se especifique en la configuración del SSO Agent, si el SSO Agent no está instalado en su controlador de dominio, o el Exchange Monitor y los SSO Agents están instalados en diferentes dominios

- Exchange Monitor esté habilitado en la configuración del SSO Agent. Para especificar el Exchange Monitor como su método principal de SSO, configúrelo en Prioridad 1. Para configurarlo como su método de SSO de respaldo, configúrelo en Prioridad 2.

- Los usuarios inicien un programa de correo antes de intentar obtener acceso a Internet. Esto genera los mensajes de registro de IIS en su Exchange Server que el Exchange Monitor requiere para el SSO.

El Modo Active Directory (AD) es un método de SSO de respaldo. El modo AD podría no funcionar como se espera en algunas circunstancias, y puede presentar riesgos de seguridad. No recomendamos el Modo AD como método de SSO principal.

El puerto TCP 445 (Archivo de Windows e Impresora Compartida/SMB) está abierto en todos los equipos del usuario.

Para probar si el puerto 445 está abierto, puede usar:

- La herramienta Comprobador de Puerto de SSO

- Un cliente de telnet

Por ejemplo, en el símbolo del sistema de Windows, escriba telnet x.x.x.x 445. Asegúrese de reemplazar x.x.x.x con la dirección IP del equipo del usuario.

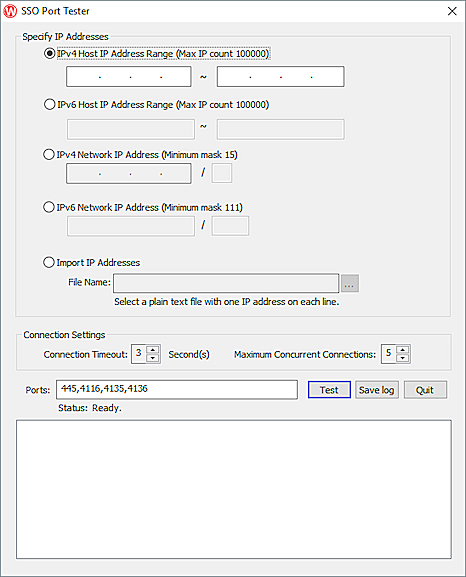

Probar el Puerto de Conexión SSO

Para verificar que el SSO Agent puede contactar al Event Log Monitor y al Exchange Monitor en los puertos requeridos, puede utilizar la herramienta Comprobador de Puerto SSO. Esta herramienta comprueba la conectividad del puerto entre el servidor donde instaló el SSO Agent, y:

- Un rango de direcciones IP

- Una dirección IP única

- Una subred específica

- Lista de direcciones IP específicas

Debe importar un archivo de texto que incluya las direcciones IP para probar.

- Inicie sesión en la Herramienta de Configuración del SSO Agent.

- Seleccione Editar > Configuración de Contactos de SSO Agent.

- Haga clic en Probar Puerto SSO.

Aparece el cuadro de diálogo del Comprobador de Puerto SSO.

- En la sección Especificar Direcciones IP, seleccione una opción:

- Rango de Dirección IP del Host

- Dirección IP de Red

- Importar Direcciones IP

- Si seleccionóRango de Dirección IP del Host, en los cuadros de texto Rango de Dirección IP del Host, ingrese el rango de direcciones IP por probar. Para probar una única dirección IP, escriba la misma dirección IP en ambos cuadros de texto.

Si seleccionó Dirección IP de la Red, en el cuadro de texto Dirección IP de la Red ingrese la dirección IP de la red por probar.

Si seleccionó Importar Direcciones IP, haga clic en y seleccione el archivo de texto plano con la lista de direcciones IP por probar.

y seleccione el archivo de texto plano con la lista de direcciones IP por probar. - En el cuadro de texto Puertos, ingrese los números de puertos por probar.

Para probar más de un puerto, ingrese cada número de puerto separado con una coma, sin espacios. - Haga clic en Probar.

Los resultados de la prueba de puerto aparecen en la ventana del Comprobador de Puerto SSO. - Para guardar los resultados en un archivo de registro, haga clic en Guardar registro y especifique el nombre del archivo y la ubicación en la que guardará el archivo de registro.

- Para detener el proceso de la herramienta de comprobación de puertos, haga clic en Salir.

Verificar la Versión de Software de SSO

Asegúrese de haber instalado el software del componente de SSO v11.10 o superior.

Las versiones de software SSO inferiores a v11.10 no admiten:

- Conmutación Rápida de Usuario de Windows

- RDP para SSO sin clientes

- Autenticación de SSO sobre BOVPN

Las versiones de software de SSO inferiores a v11.9.3 no admiten RDP para el SSO Client.

Las versiones de software Fireware y SSO inferiores a v12.2 no admiten configuraciones de SSO con múltiples SSO Agents.

Las versiones de los componentes SSO en su solución de SSO no tienen que ser las mismas y no tienen que ser las mismas que la versión de Fireware en su Firebox. Recomendamos que instale la versión más reciente disponible del SSO Agent, incluso si su Firebox ejecuta una versión inferior de Fireware.

SSO Agent v12.5.4 solo es compatible con Fireware v12.5.4 o superior. Antes de instalar SSO Agent v12.5.4, debe actualizar el Firebox a Fireware v12.5.4 o superior. Si instala SSO Agent v12.5.4, le recomendamos que actualice todos los SSO Clients a v12.5.4.

No puede utilizar SSO Client v12.5.4 con versiones del SSO Agent inferiores a v12.5.4. Fireware v12.5.4 es compatible con versiones anteriores del SSO Agent.

Verificar su Configuración de Red

Después de confirmar que el SSO está instalado y configurado correctamente, complete estos pasos:

- Asegúrese de que el SSO Agent y cada servicio del SSO Client se hayan iniciado.

- En el equipo donde está instalado el servicio, seleccione Inicio > Ejecutar > Services.msc.

- En la columna Estado, verifique que se muestre Iniciado.

- Verifique que el equipo cliente esté en el dominio correcto.

- Verifique que el usuario individual haya iniciado sesión en el dominio, y no en la cuenta del equipo local.

- Verifique que el grupo de Active Directory utilizado para la autenticación SSO sea un grupo de seguridad y no un grupo de distribución. Los grupos de distribución de Active Directory no funcionan con SSO.

Mensajes de Error Comunes

Acceso Denegado

Puede ver este mensaje de error si:

- Hay dispositivos en la red que no son equipos, por ejemplo, impresoras y enrutadores

- Hay equipos u otros dispositivos en la red que no son miembros del dominio

- Un usuario proporcionó credenciales de dominio no válidas para SSO

- Los servicios de SSO en el servidor o el equipo no tienen privilegios de Administrador

Para resolver este mensaje de error:

- Verifique que la relación de confianza entre el equipo de dominio y el controlador de dominio sea correcta. Si hay un problema de membresía de dominio, elimine el equipo del dominio y agréguelo nuevamente al dominio.

- Para confirmar que se ha resuelto el problema de pertenencia al dominio, intente conectarse a un servidor miembro de dominio en su red a través de una ruta UNC.

Por ejemplo, si el nombre del servidor de archivos es CompanyShare, escriba en el símbolo del sistema de Windows \\CompanyShare. Si no puede obtener acceso a esta carpeta y aparecen mensajes de error de permisos de Windows, verifique esta configuración en el Active Directory Server: configuración del equipo, configuración de la cuenta de usuario y la relación de confianza.

Usuario Desconocido

Este error puede ser causado por:

- Archivos de registro de eventos que no existen o están llenos

- Un equipo que no es un miembro del dominio

- Intentos de conexión SSO por parte de usuarios de RDP cuando es necesario actualizar el software del componente SSO

Debe ejecutar v11.10 o superior para que los usuarios puedan realizar una conexión RDP con SSO. - ID de eventos de Windows que no son admitidos por los componentes de SSO de WatchGuard

- Un usuario que no está conectado

SMB en el puerto TCP 445 que no está abierto en el servidor remoto. Verifique el firewall.

El puerto TCP 445 no está abierto en el equipo del usuario, o el servicio que escucha en el puerto TCP 445 no respondió.

Host remoto 'x.x.x.x' en estado de cierre de sesión

Ningún usuario ha iniciado sesión o el usuario que inició sesión comenzó el proceso de cierre de sesión.

La ruta de red no se encontró

No hay ruta al host.

Obtener Registros y Ponerse en Contacto con Soporte Técnico

Si estos pasos de resolución de problemas no resolvieron el problema, reúna los registros y comuníquese con Soporte Técnico de WatchGuard.

- Abra una sesión de telnet y conéctese al SSO Agent a través del puerto 4114.

- Escriba “set debug on” y presione Enter en su teclado para ejecutar el comando.

- Cierre la sesión de telnet.

- Vaya al directorio correspondiente:

- C:\Program Files\WatchGuard\WatchGuard Authentication Gateway\

- C:\Program Files(x86)\WatchGuard\WatchGuard Authentication Gateway\

- Copie este archivo a su escritorio: wagsrvc.log.

- Abra una sesión de telnet y conéctese al SSO Agent a través del puerto 4114.

- Escriba “set debug off” y presione Enter en su teclado para ejecutar el comando.

- Cierre la sesión de telnet.

- Inicie sesión en su dominio desde un equipo cliente.

- En la computadora cliente, vaya al directorio correspondiente:

- C:\Program Files\WatchGuard\WatchGuard Authentication Gateway\

- C:\Program Files (x86)\WatchGuard\WatchGuard Authentication Client\

- Users\[Nombre de Usuario]\Library\Logs\WatchGuard\SSO Client

- Copie estos archivos a su escritorio:

- wgssoclient_logfile.log

- wgssoclient_errorfile.log

- Abra el WatchGuard System Manager (WSM) y conéctese a su Firebox.

- Inicie el Policy Manager.

- Seleccione Configurar > Generación de Registros.

Aparece el cuadro de diálogo Configuración de Registros. - Haga clic en Nivel de registro de diagnóstico.

Aparece el cuadro de diálogo Nivel de registro de diagnóstico. - Desde el árbol de categorías, seleccione Autenticación.

- Deslice la barra de Ajustes para seleccionar el nivel Información.

- Haga clic en Aceptar para cerrar cada cuadro de diálogo.

- Guarde el archivo de configuración en el Firebox.

- Inicie el Firebox System Manager (FSM) de su Firebox.

- Seleccione la pestaña Traffic Monitor.

- Con el FSM abierto y la pestaña Traffic Monitor seleccionada, inicie sesión en un equipo que tenga instalado el SSO Client.

- Esto generará mensajes de registro ADMD que usted puede ver en el Traffic Monitor.

- En la pestaña Traffic Monitor del FSM, en el cuadro de texto de búsqueda, ingrese ADMD, y en la lista desplegable de opciones de búsqueda, seleccione Filtrar los resultados de búsqueda.

- Traffic Monitor muestra solo los mensajes de registro de ADMD.

- Haga clic con el botón derecho en cualquier lugar en Traffic Monitor y seleccione Copiar Todo.

- Pegue los mensajes de registro de ADMD en un archivo de texto y guarde el archivo en su escritorio con el nombre SSO_firewall_logs.txt.

- Repita los Pasos 2 a 8 para cambiar el Nivel de Registro de Diagnóstico para la categoría Autenticación al ajuste original (por ejemplo, Error).

- Abra un incidente de soporte a través del Centro de Soporte de WatchGuard.

- Si aún no ha iniciado sesión en el sitio web de WatchGuard, debe hacerlo antes de poder enviar un incidente.

- Incluya estos archivos como adjuntos:

- SSO Agent — wagsrvc.log

- SSO Client — wgssoclient_logfile.log y wgssoclient_errorfile.log

- Firebox — SSO_firewall_logs.txt

Ver También

Cómo Funciona el SSO de Active Directory

Ejemplos de Configuraciones de Red para el SSO de Active Directory

Acerca de los Archivos de Registro de SSO

Descargar los Archivos de Registro de SSO de Active Directory