Interfaz BOVPN Virtual para el Enrutamiento Estático a Microsoft Azure

Puede configurar un enrutamiento estático o dinámico. Este tema abarca el enrutamiento estático. Para obtener información sobre el enrutamiento dinámico, consulte Interfaz Virtual BOVPN para Dynamic Routing para Microsoft Azure.

Ejemplo de Configuración

Este ejemplo muestra los ajustes de configuración para una interfaz virtual BOVPN y enrutamiento estático entre un Firebox en el Sitio A y una red virtual de Microsoft Azure en el Sitio B. Para obtener instrucciones detalladas, consulte Configurar una conexión de interfaz virtual BOVPN a la red virtual de Microsoft Azure en la Base de Consulta de WatchGuard.

Interfaces de Firebox

Para este ejemplo, el Firebox del Sitio A tiene una interfaz externa y una red de confianza.

Azure no admite las conexiones VPN a Fireboxes anteriores a los dispositivos NAT. El Firebox debe incluir una dirección IP externa pública.

| Interfaz | Tipo | Nombre | Dirección IP |

|---|---|---|---|

| 0 | Externas | Externas | 203.0.113.2/24 |

| 1 | De Confianza | De Confianza | 10.0.1.1/24 |

Interfaces de Azure

Para este ejemplo, la red virtual de Microsoft Azure en el Sitio B tiene una interfaz virtual externa y una red virtual de confianza.

| Interfaz | Tipo | Nombre | Dirección IP |

|---|---|---|---|

| 0 | Externas | Externas | 198.51.100.2/24 |

| 1 | De Confianza | De Confianza | 10.0.100.1/24 |

Configuración del Firebox

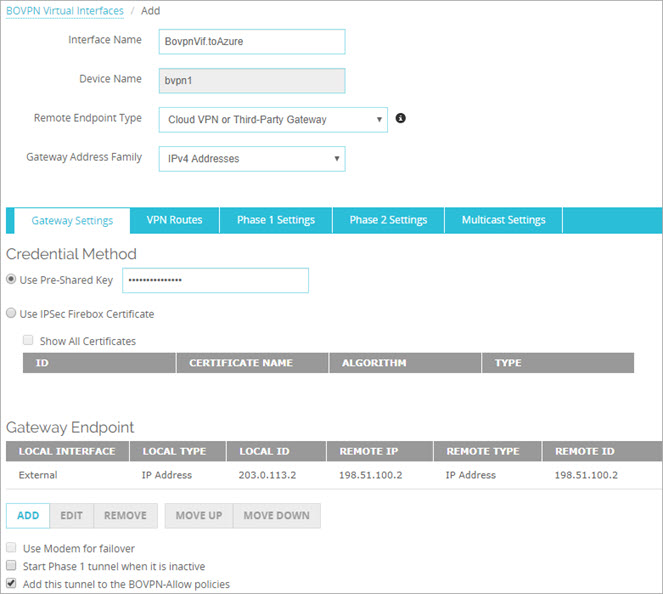

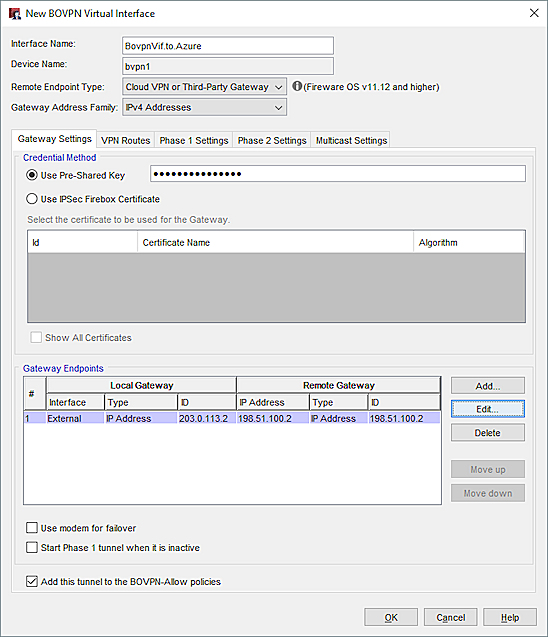

La pestaña Configuraciones de la Puerta de Enlace de la configuración de la interfaz virtual BOVPN utiliza estos ajustes:

- El Tipo de Endpoint Remoto es Cloud VPN o Puerta de Enlace de Tercero, que admite selectores de tráfico comodín y no utiliza GRE.

- El Método de Credencial es la Clave Precompartida que los dos sitios acuerdan utilizar. Azure solamente admite el método de autenticación de clave precompartida para las VPN de sitio a sitio.

- Los ajustes del Endpoint de Puerta de Enlace son:

- Puerta de Enlace Local: 203.0.113.2 (la dirección IP de la interfaz externa en el Firebox del Sitio A)

- Puerta de Enlace Remota: 198.51.100.2 (la dirección IP de la interfaz externa en la puerta de enlace Azure del Sitio B)

Configuración de la puerta de enlace del Sitio A en Fireware Web UI

Configuración de la puerta de enlace del Sitio A en Policy Manager

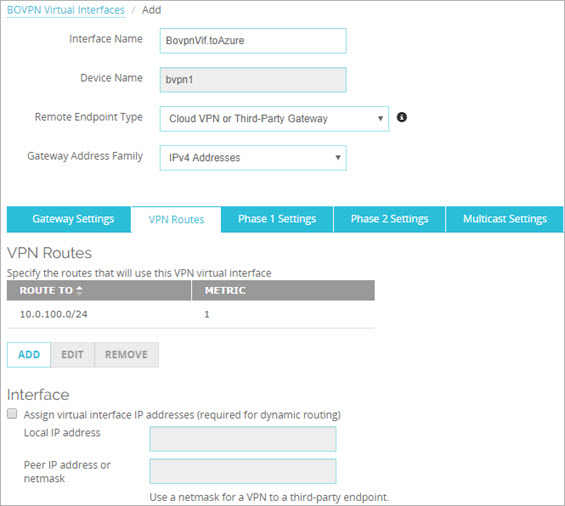

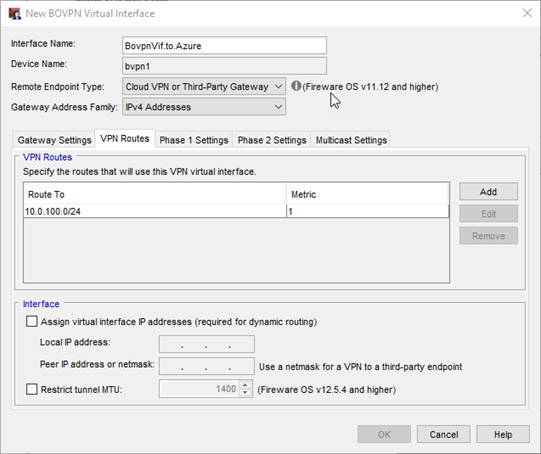

La pestaña Rutas VPN de la configuración de la interfaz virtual BOVPN utiliza estos ajustes:

- Ruta hacia: 10.0.100.0/24

Configuración de la ruta estática del Sitio A en Fireware Web UI

Configuración de la ruta estática del Sitio A en Policy Manager

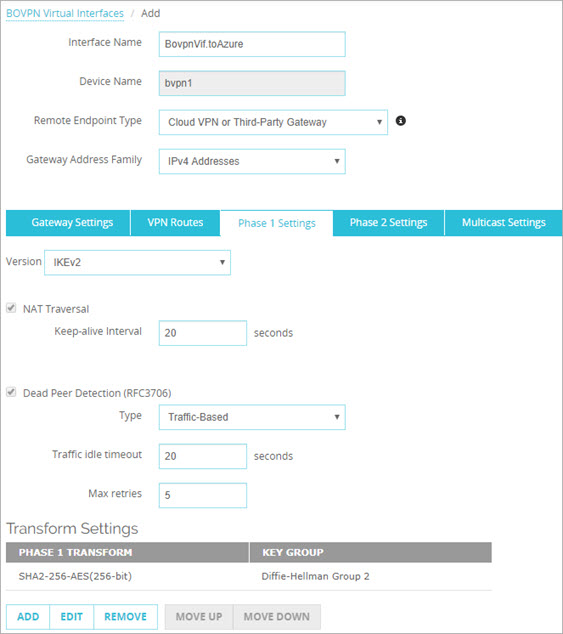

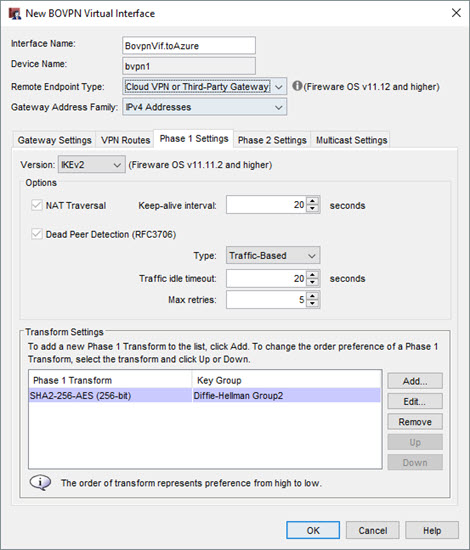

En la pestaña de Configuración de Fase 1, seleccione estos ajustes:

- Versión — IKEv2. Las rutas VPN estáticas entre su Firebox y Azure requieren IKEv2.

- Autenticación — SHA2-256. Azure no es compatible con SHA2-384 o SHA2-512.

- Cifrado — AES (256 bits).

- Grupo de Clave — Grupo Diffie-Hellman 2. Este grupo es el único que Azure admite para la Fase 1.

En Fireware v12.0 y superior, la configuración predeterminada del Grupo de Clave es el Grupo Diffie-Hellman 14. Debe cambiar este ajuste para el Grupo Diffie-Hellman 2.

Configuración de Fase 1 del Sitio A en Fireware Web UI

Configuración de Fase 1 del Sitio A en Policy Manager

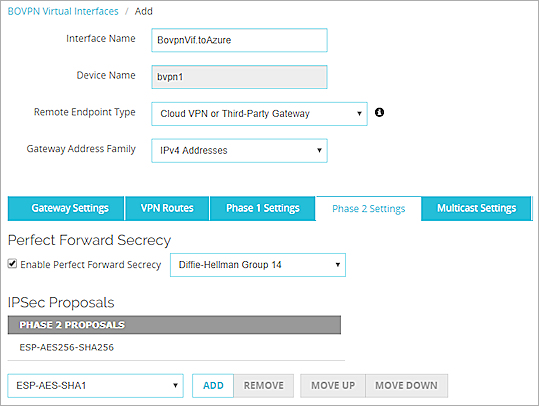

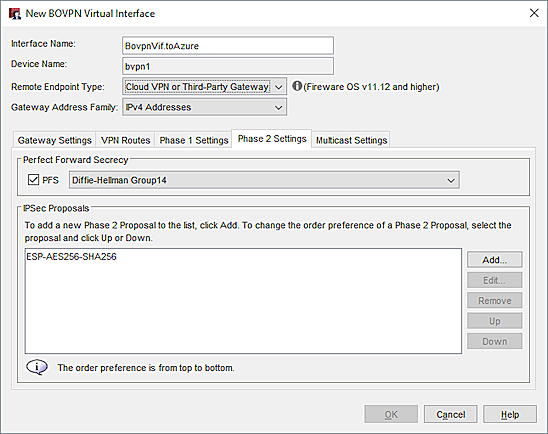

En la pestaña de Configuración de Fase 2, seleccione estos ajustes:

- Perfect Forward Secrecy — Sí

- Diffie-Hellman — Azure admite los grupos 1, 2, 5, 14, 15, 19 y 20 para la Fase 2. ¡Consejo!

- Propuesta IPSec — ESP-AES256-SHA256 o ESP-AES256-GCM. Azure no admite AES128-GCM ni AES192-GCM.

Configuración de Fase 2 del Sitio A en Fireware Web UI

Configuración de Fase 2 del Sitio A en Policy Manager

Configuración de Interfaz Virtual BOVPN del Sitio B

En su red virtual de Microsoft Azure, la configuración de la puerta de enlace es:

- Puerta de enlace remota: 203.0.113.2 (la dirección IP de la primera interfaz externa en el Firebox del Sitio A)

- Puerta de enlace: 198.51.100.2 (la dirección IP de la interfaz externa en la puerta de enlace Azure del Sitio B)

- Ruta VPN: 10.0.1.0/24 (la dirección IP de la red del Sitio A)

Configuración de MTU

Para las conexiones VPN de Azure, Microsoft requiere un TCP MSS máximo de 1350 o una MTU de 1400. La puerta de enlace de VPN de Azure descarta los paquetes cuyo tamaño total supera los 1400.

Si la puerta de enlace de VPN de Azure descarta paquetes de su Firebox, se recomiendan estos ajustes de Firebox:

- Fireware v12.5 o superior — En la configuración de la interfaz virtual BOVPN, especifique una MTU de 1400. Para obtener más información sobre la configuración de MTU, consulte Configurar un Valor de la Unidad de Transmisión Máxima (MTU).

- Fireware v12.4.1 o inferior — En la configuración de la interfaz física, especifique una MTU de 1400.

Como alternativa, puede establecer el valor global de TCP MSS en 1350. Sin embargo, no se recomienda esta opción porque este ajuste afecta a otras interfaces de Firebox y solamente aplica al tráfico TCP. Por ejemplo, en la mayoría de los casos, esta configuración no se aplica al tráfico RDP porque generalmente este protocolo utiliza UDP. Si utiliza RDP para acceder a los servidores alojados en Azure, Azure descartará los paquetes que superen los 1400 bytes, aunque usted especifique el valor de TCP MSS recomendado. Para obtener más información sobre los ajustes de TCP MSS, consulte Definir los Ajustes Globales de Firebox.

Para obtener más información sobre los ajustes de configuración de Azure, consulte la documentación proporcionada por Microsoft.

Ver También

Interfaz BOVPN Virtual para el Dynamic Routing a Microsoft Azure

Configurar una Interfaz BOVPN Virtual

Interfaz Virtual BOVPN con Enrutamiento Basado en la Política