Puede crear una solicitud de firma de certificado (CSR) desde su Firebox con Fireware Web UI o Firebox System Manager (FSM). Para crear un certificado autofirmado, usted agrega una parte de un par de claves criptográficas a una CSR y envía la solicitud a una Autoridad de Certificación (CA). La CA emite un certificado después de recibir la CSR y verificar su identidad.

Si tiene el software FSM o Management Server instalado, puede usar esos programas para crear una CSR para su Firebox. También puede usar otras herramientas, como OpenSSL o el CA Server de Microsoft que viene con la mayoría de los sistemas operativos Windows Server. Para obtener más información, consulte Crear una CSR con el OpenSSL y Firmar un Certificado con Microsoft CA. También puede crear un nuevo certificado para un Mobile VPN con el Administrador de Autoridad de Certificación (CA) acoplado en su Management Server.

Recomendamos que utilice software de terceros para generar el CSR. Esto permite que el certificado se use en otro Firebox si actualiza a un modelo más nuevo, migra a otro Firebox o devuelve el Firebox para un reemplazo RMA.

Si su organización no cuenta con una instalación CA, le recomendamos que elija una CA relevante para firmar las CSR que usa, excepto el certificado de Autoridad Proxy. Si una CA relevante firma sus certificados, estos son automáticamente considerados de confianza por la mayoría de los usuarios. También puede importar certificados adicionales para que su Firebox confíe en otras CA.

Certificados de Autoridad Proxy y CSR

Para crear un certificado de autoridad de proxy para usar con la función de inspección de contenido de proxy HTTPS, debe crear un certificado CA que pueda volver a firmar otros certificados. Si crea una CSR y es firmada por una CA relevante, ésta no puede ser usada como un certificado CA que pueda volver a firmar para inspección de contenido. Recomendamos que use el certificado de autoridad de proxy predeterminado del Firebox o un certificado firmado por su propia CA interna. Por ejemplo, si su organización usa servicios de Certificado de Microsoft Active Directory, puede usarlo para firmar el certificado para que los clientes de su organización confíen en él. Para más información, consulte Usar Certificados con Inspección de Contenido de Proxy HTTPS.

- Seleccione Sistema > Certificados.

- Haga clic en Crear CSR.

Se inicia el CSR Wizard.

- Haga clic en Siguiente.

- Seleccione el propósito del certificado concluido.

- Si el certificado se usará para cifrar nuevamente el contenido inspeccionado con un proxy HTTPS, seleccione Autoridad Proxy.

- Si el certificado se usará para cifrar nuevamente el contenido para un servidor web protegido con proxy HTTPS, seleccione Servidor Proxy.

- Para todos los otros usos, incluso VPN, Firebox o autenticación de Management Server, seleccione Uso General.

- Haga clic en Siguiente.

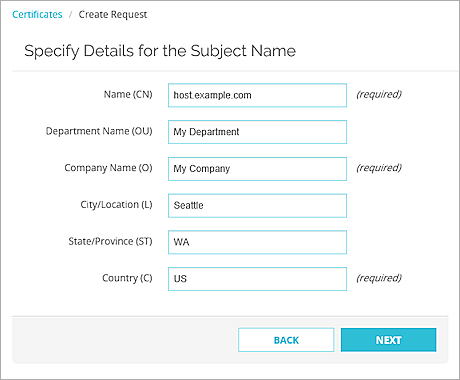

- Ingrese estos detalles de solicitud de certificado:

- Nombre (CN) — El CN (Nombre Común) es el nombre de dominio totalmente calificado del dispositivo que desea proteger, como host.ejemplo.com.

- Nombre del Departamento (OU) — Ingrese la OU (Unidad Organizativa) a la que pertenece el dispositivo. Por ejemplo, TI o Ventas.

- Nombre de la Compañía (O) — Ingrese el nombre de la compañía a la que pertenece el dispositivo.

- Ciudad/Ubicación (L) — Ingrese la ciudad o ubicación donde se encuentra el dispositivo.

- Estado/Provincia (ST) — Ingrese el código de dos caracteres de la provincia o el estado donde se encuentra el dispositivo.

- País (C) — Ingrese el código de dos caracteres del país donde se encuentra el dispositivo.

- Haga clic en Siguiente.

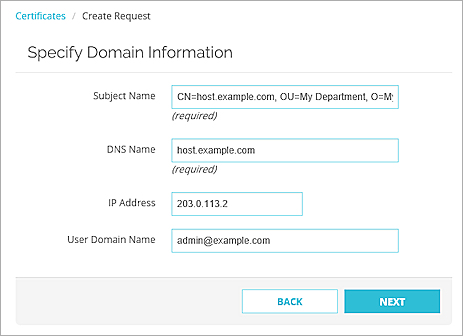

El asistente de configuración crea un nombre de sujeto con base en la información que ingresó en la página anterior. - Ingrese la información de dominio apropiada:

- Nombre del Sujeto — El Nombre del Sujeto se completa automáticamente con la información del paso anterior.

- Nombre de DNS — El nombre de DNS del dispositivo que desea proteger, como host.ejemplo.com.

- Dirección IP — La dirección IP del dispositivo que desea proteger.

- Nombre de Dominio de Usuarios — La dirección de correo electrónico del administrador para el dominio del dispositivo.

- Haga clic en Siguiente.

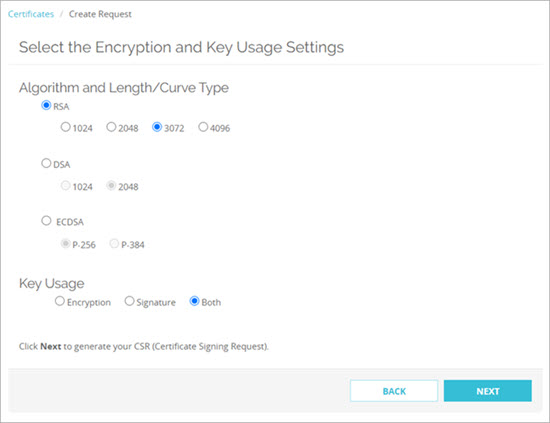

- Seleccione el cifrado, la longitud de la clave y el uso de la clave. Por defecto, el certificado usa el cifrado de RSA, con extensión de clave de 3072 bits, y tanto cifrado como firmas para el uso de la clave.

Los certificados de autoridad proxy HTTPS y de servidor proxy HTTPS no cuentan con opciones para el uso de la clave.

- Haga clic en Siguiente.

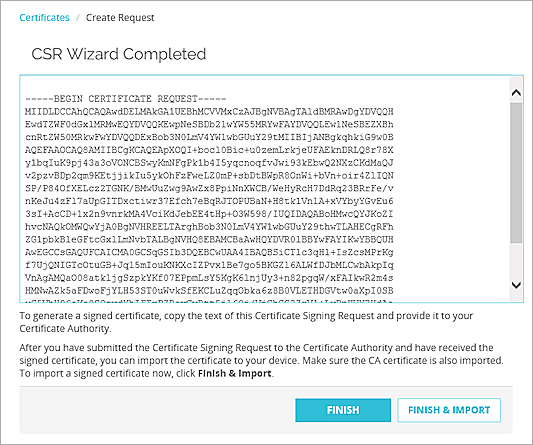

- Se muestra el CSR generado.

Debe enviar este CSR a la autoridad de certificación (CA) para que sea firmado antes de usarlo con su Firebox.

Para un certificado de autoridad proxy para la inspección de contenido HTTPS, no puede usar una CA pública porque los proveedores de CA públicos no proporcionan un certificado CA con permiso para firmar otros certificados. Recomendamos que use una CA interna en su organización.

Cuando importa el certificado concluido, debe importar primero el certificado CA que se utiliza para firmar el nuevo certificado con la categoría Uso General.

- Haga clic en Finalizar e Importar para importar un certificado.

Se abre el cuadro de diálogo Importar Certificado. - Para cerrar el asistente, haga clic en Finalizar.

- Iniciar Firebox System Manager para el Firebox.

- Seleccione Ver > Certificados.

- Haga clic en Crear CSR.

Se inicia el CSR Wizard.

- Haga clic en Siguiente.

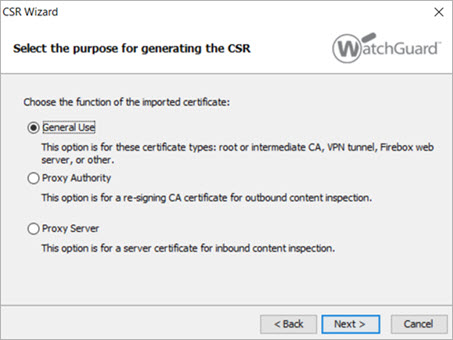

- Seleccione el propósito del certificado concluido.

- Si el certificado se usará para cifrar nuevamente el contenido inspeccionado con un proxy HTTPS, seleccione Autoridad Proxy.

- Si el certificado se usará para cifrar nuevamente el contenido para un servidor web protegido con proxy HTTPS, seleccione Servidor Proxy.

- Para todos los otros usos, incluso VPN, Firebox o autenticación de Management Server, seleccione Uso General.

- Haga clic en Siguiente.

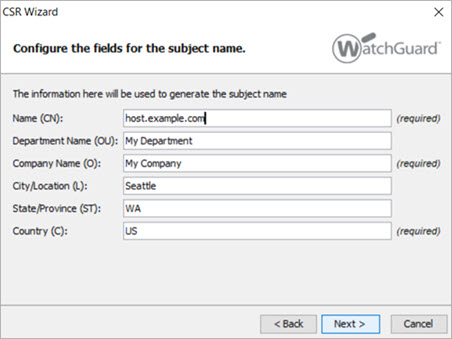

- Ingrese estos detalles de solicitud de certificado:

- Nombre (CN) — El CN (Nombre Común) es el nombre de dominio totalmente calificado del dispositivo que desea proteger, como host.ejemplo.com.

- Nombre del Departamento (OU) — Ingrese la OU (Unidad Organizativa) a la que pertenece el dispositivo. Por ejemplo, TI o Ventas.

- Nombre de la Compañía (O) — Ingrese el nombre de la compañía a la que pertenece el dispositivo.

- Ciudad/Ubicación (L) — Ingrese la ciudad o ubicación donde se encuentra el dispositivo.

- Estado/Provincia (ST) — Ingrese el código de dos caracteres de la provincia o el estado donde se encuentra el dispositivo.

- País (C) — Ingrese el código de dos caracteres del país donde se encuentra el dispositivo.

- Haga clic en Siguiente.

El asistente de configuración crea un nombre de sujeto con base en la información que ingresó en la pantalla anterior. - Ingrese la información de dominio apropiada:

- Nombre del Sujeto — El Nombre del Sujeto se completa automáticamente con la información del paso anterior.

- Nombre DNS — El nombre de dominio totalmente calificado del dispositivo que desea proteger, como host.ejemplo.com.

- Dirección IP — La dirección IP del dispositivo que desea proteger.

- Nombre de Dominio de Usuarios — La dirección de correo electrónico del administrador para el dominio del dispositivo.

- Haga clic en Siguiente.

- Seleccione el cifrado, la longitud de la clave y el uso de la clave. Por defecto, el certificado usa el cifrado de RSA, con extensión de clave de 3072 bits, y tanto cifrado como firmas para el uso de la clave. Haga clic en Siguiente.

Los certificados de autoridad proxy HTTPS y de servidor proxy HTTPS no cuentan con opciones para el uso de la clave.

- Haga clic en Siguiente.

- Ingrese las credenciales para una cuenta de usuario con privilegios de Administrador de Dispositivos (lectura/escritura).

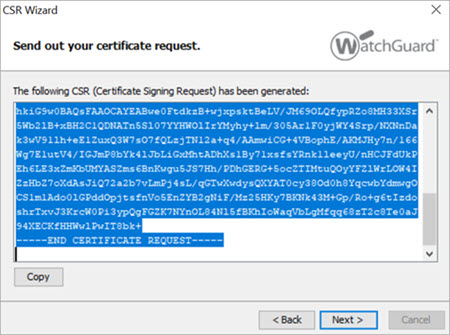

- Haga clic en Aceptar para ver la CSR generada.

- Haga clic en Copiar para copiar la Solicitud de Firma de Certificado en el portapapeles de Windows.

Debe enviar este CSR a la autoridad de certificación (CA) para su firma antes de usarlo con su Firebox.

Para un certificado de autoridad proxy para la inspección de contenido HTTPS, no puede usar una CA pública porque los proveedores de CA públicos no proporcionan un certificado CA con permiso para firmar otros certificados. Recomendamos que use una CA interna en su organización.

Cuando importa el certificado concluido, debe importar primero el certificado CA que se utiliza para firmar el nuevo certificado con la categoría Uso General.

- Haga clic en Siguiente.

- En la última página del Wizard, puede:

- Hacer clic en Importar Ahora para importar un certificado.

Se abre el cuadro de diálogo Importar Certificado.

Para obtener más información sobre este cuadro de diálogo, consulte Administrar Certificados del Dispositivo (WSM). - Para cerrar el asistente, haga clic en Finalizar.

Para conectarse a CA Manager:

- Abra el WatchGuard System Manager y conéctese al Management Server.

Debe ingresar la contraseña de configuración para conectarse. - Seleccione la pestaña Administración del Dispositivo para el Management Server.

- Haga clic en

.

.

O seleccione Herramientas > CA Manager.

O bien conéctese directamente a WatchGuard WebCenter en https://<dirección IP del Management Server>:4130.

Para crear un nuevo certificado:

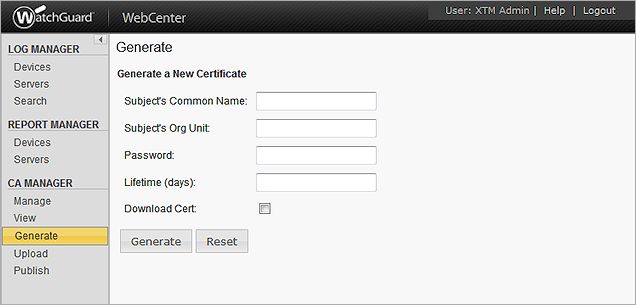

- En la sección CA MANAGER, seleccione Generar.

Aparece la página Generar un Certificado Nuevo.

- Ingrese el nombre común, contraseña y caducidad del certificado para el sujeto.

- Para usuarios de Autenticación Firebox, el nombre común debe coincidir con la información de identificación del Firebox (normalmente, la dirección IP del Firebox).

- Para un certificado genérico, el nombre común es el nombre del usuario.

- Para descargar el certificado después de que sea generado, marque la casilla de selección Descargar Cert.

- Haga clic en Generar.

Cuando use Firebox System Manager para crear una solicitud de firma de certificado, su Firebox también crea una llave privada. No es posible exportar esta llave privada desde su dispositivo. Si quiere usar un certificado de servidor para un dispositivo diferente, debe tener esta llave privada para importar el certificado. Para un método alternativo de creación de solicitud de firma de certificado y llave privada, consulte Crear una CSR con el OpenSSL.