Usar Certificados con Inspección de Contenido de Proxy HTTPS

Muchos sitios web usan tanto protocolos HTTP como HTTPS para enviar información a usuarios. Si bien su Firebox puede examinar fácilmente el tráfico HTTP, el tráfico HTTPS está cifrado. Para examinar el tráfico HTTPS solicitado por un usuario en su red, debe configurar su Firebox para descifrar la información y luego volver a cifrarla con una llave privada diferente. Esta clave se usa para generar un certificado firmado por una Autoridad de certificación (CA) local en la que cada cliente de la red debe confiar.

Para obtener información más detallada sobre la inspección de contenido para el proxy HTTPS, consulte Proxy HTTPS: Inspección de Contenido.

Para ver una demostración del uso de certificados para la inspección de contenido HTTPS saliente, consulte el video tutorial Inspección de Contenido Saliente.

Opciones de Certificado de Autoridad Proxy HTTPS

Cuando su Firebox escanea una conexión HTTPS con inspección de contenido, el proxy-HTTPS intercepta la solicitud HTTPS e inicia su propia conexión con el servidor HTTPS de destino en nombre del cliente. Después de que el Firebox recibe una respuesta y una copia del certificado del servidor remoto por parte del servidor HTTPS destino, el Firebox presenta una versión alterada del certificado del servidor remoto (firmado con el certificado CA de la Autoridad Proxy) al cliente de origen. El Nombre Común (CN), Nombre Alternativo del Sujeto (SAN) y otros valores siguen siendo los mismos para la validación de identidad. El certificado de renovación de firma de la Autoridad Proxy puede ser un certificado CA importado o el certificado de Firebox autofirmado predeterminado.

Certificado CA Local (Opción Recomendada)

Si su organización ya cuenta con una Infraestructura de Llave Pública (PKI) instalada con una CA local, puede importar un certificado que esté firmado por la CA interna en su Firebox. Esta es la opción recomendada porque los dispositivos cliente ya confían en su certificado CA raíz PKI para que no tenga que implementar otro certificado en cada dispositivo cliente.

Un certificado CA público no admite las acciones de renovación de firma que debe realizar el proxy HTTPS cuando la inspección de contenido está habilitada en su Firebox. Le recomendamos que utilice un certificado firmado por su propia CA interna.

Por ejemplo, si su organización usa Servicios de Certificado Active Directory de Microsoft, puede:

- Crear una Solicitud de Firmado de Certificado (CSR) desde Firebox System Manager. Seleccione Autoridad Proxy (volver a firmar el certificado CA para la inspección de contenido SSL/TLS saliente) como la función del certificado. Para obtener instrucciones, consulte Crear un Certificado CSR.

- Haga firmar el certificado por su servidor de Microsoft CA. Para obtener instrucciones, consulte Firmar un Certificado con Microsoft CA.

- Use el Certificate Import Wizard para importar la CA que vuelve a firmar y los certificados de CA raíz a su Firebox. Para obtener instrucciones, vea Administrar Certificados del Dispositivo (Web UI) o Administrar Certificados del Dispositivo (WSM).

- De forma manual o mediante el Portal de Certificados, distribuya el certificado de renovación de firma a todos los usuarios de equipos que no pertenecen al dominio. Los clientes que se unen al dominio ya tienen una copia del certificado CA raíz y confían en el certificado CA que vuelve a firmar. Para obtener instrucciones, consulte Importar un Certificado en un Dispositivo cliente o Portal de Certificados.

Debe crear un Certificado CA que pueda volver a firmar otros certificados. Si crea una CSR con Firebox System Manager y la firma un CA tercero, no puede utilizarlo como certificado CA.

Para una demostración del servicio de certificado de Active Directory para la inspección de contenido HTTPS, consulte el tutorial en video Crear un Certificado de Active Directory para la Inspección de Contenido.

Certificado de Autoridad Proxy del Firebox Predeterminado

Puede usar el certificado CA de Autoridad Proxy autofirmado en el Firebox con las funciones de inspección de contenido del Proxy-HTTPS. Su dispositivo vuelve a cifrar el contenido que descifró con la llave privada incorporada para este certificado autofirmado.

Cuando usa este certificado predeterminado, los usuarios sin una copia del certificado ven una advertencia en su explorador web cuando se conectan a un sitio web seguro con HTTPS. Para evitar estas advertencias, puede exportar el certificado de Autoridad Proxy desde el Firebox e importar el certificado en los dispositivos de su cliente, o bien puede usar el Portal de Certificado del Firebox para distribuir el certificado.

Para más información sobre cómo exportar el certificado CA de Autoridad Proxy desde su dispositivo, consulte Exportar un Certificado desde su Firebox.

Para más información sobre cómo importar este certificado en los dispositivos de su cliente, consulte Importar un Certificado en un Dispositivo cliente.

Para descargar e instalar un certificado CA raíz que firmó el certificado de Autoridad Proxy desde el Portal de Certificados en el Firebox, vaya a http://<dirección IP del Firebox>:4126/certportal. Para más información, consulte Portal de Certificados.

Examinar Contenido de los Servidores HTTPS Externos

Antes de habilitar esta función, recomendamos que provea el certificado usado para volver a firmar el tráfico HTTPS para todos los clientes en su red. Puede proporcionar un enlace al Portal de Certificados en un correo electrónico con instrucciones, o utilizar el software de administración de red para instalar los certificados automáticamente. Le recomendamos que pruebe la inspección de contenido del proxy-HTTPS con una pequeña cantidad de usuarios para asegurarse de que funcione correctamente antes de aplicar la inspección de contenido a todo el tráfico HTTPS en una red grande.

Para información más detallada sobre cómo importar certificados a clientes, consulte Importar un Certificado en un Dispositivo cliente y Portal de Certificados.

Si tiene otro tráfico saliente que usa el puerto HTTPS, tal como tráfico VPN SSL, recomendamos que evalúe cuidadosamente la función de inspección de contenido. Para asegurar que otras fuentes de tráfico funcionan correctamente, le recomendamos que agregue reglas de nombre de dominio mediante la acción Permitir para evitar la inspección de esos dominios o direcciones IP. Para más información, consulte Proxy HTTPS: Reglas de Nombre de Dominio.

En Fireware v12.1 o inferior, debe habilitar la inspección de contenido en el proxy-HTTPS antes de poder seleccionar la acción Inspeccionar. Para más información, consulte Proxy HTTPS: Inspección de Contenido.

- Haga clic en

.

.

O bien seleccione Editar > Agregar Política.

Se abre el cuadro de diálogo Agregar Política. - Seleccione proxy HTTPS. Haga clic en Agregar Política.

Se abre el cuadro de diálogo Propiedades de la Nueva Política con la pestaña Política seleccionada. - Junto a la lista desplegable Acción de proxy, haga clic en

.

.

Se abre el cuadro de diálogo Configuración de Acción de Proxy HTTPS, con la categoría Inspección de Contenido seleccionada. - Configure reglas de nombre de dominio con la acción Inspeccionar y seleccione la acción proxy HTTP para usar en la inspección.

Para más información, consulte Proxy HTTPS: Reglas de Nombre de Dominio. - Haga clic en Aceptar.

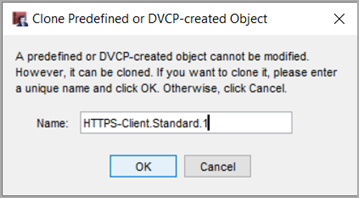

Se abre el cuadro de diálogo Clonar Objeto Predefinido o Creado por DVCP. - En el cuadro de texto Nombre, ingrese un nombre para la acción de proxy.

Por ejemplo, ingrese HTTPS-Client-Inspect. - Haga clic en Aceptar.

- Para cerrar el cuadro de diálogo Propiedades de la Nueva Política, haga clic en Aceptar.

- Seleccione Firewall > Políticas de Firewall.

Se abre la página Políticas de Firewall. - Haga clic en Agregar Política.

Se abre la página Agregar Política de Firewall. - Seleccione el tipo de política Proxies.

- En las listas desplegables Proxies, seleccione Proxy HTTPS y la acción de proxy HTTPS-Client.Standard.

- Haga clic en Agregar Política.

Se abre la página Agregar para el proxy HTTPS. - Seleccione la pestaña Acción de Proxy.

- En la lista desplegable Acción de Proxy, seleccione Clonar la acción de proxy actual.

- En el cuadro de texto Nombre, ingrese un nombre para esta acción de proxy.

Por ejemplo, ingrese HTTPS-Client-Inspect. - Configure reglas de nombre de dominio con la acción Inspeccionar y seleccione la acción proxy HTTP para usar en la inspección.

Para más información, consulte Proxy HTTPS: Reglas de Nombre de Dominio. - Haga clic en Guardar.

Cuando selecciona la acción Inspeccionar en el proxy HTTPS, selecciona una acción proxy HTTP para aplicar el tráfico descifrado. Puede seleccionar la acción Inspeccionar en las reglas de nombre de dominio y habilitar la inspección de categorías WebBlocker permitidas en la acción proxy-HTTPS.

Para obtener más información sobre las reglas de nombre de dominio en el proxy-HTTPS, consulte Proxy HTTPS: Reglas de Nombre de Dominio.

Para obtener más información acerca de la configuración de WebBlocker en el proxy-HTTPS, consulte Proxy HTTPS: WebBlocker.

Ver También

Proteger un Servidor HTTPS Privado

Resolver Problemas con Inspección de Contenido HTTPS