Como práctica recomendada de seguridad, sugerimos que segmente su red en partes físicas o lógicas más pequeñas, una práctica conocida como segmentación de la red.

La segmentación de la red interna actúa como una capa adicional de defensa para la seguridad de su perímetro. Por ejemplo, si un atacante externo infringe el perímetro de su red, la segmentación ayuda a limitar la infracción porque el atacante no puede atravesar segmentos para conectarse a toda su red.

La segmentación también puede ayudar a prevenir conexiones indeseadas a recursos de la red por parte de usuarios internos. Por ejemplo, para proteger mejor los servidores internos que manejan el procesamiento de pagos, puede crear una red de área local virtual (VLAN) para esos servidores. A continuación, puede configurar una política de Firebox que permita conexiones a esa VLAN solo desde las VLAN que usted especifique. Los usuarios de otras VLAN no pueden conectarse a los servidores de procesamiento de pagos.

La segmentación también puede ayudar a mejorar el rendimiento de la red porque puede reducir la congestión del tráfico. En una red plana, que es una red que no está segmentada, los hosts envían tráfico a través de un único dominio de difusión. Cuando divide una red plana en subredes, cada subred representa un dominio de difusión más pequeño. Debido a que hay menos hosts en cada dominio de difusión, se produce menos tráfico en cada dominio de difusión.

Por ejemplo, para mejorar el rendimiento de la red para aplicaciones sensibles a la latencia, puede crear un segmento físico separado para esos servidores de aplicaciones. Esta segmentación ayuda a garantizar que la congestión causada por el tráfico de menor prioridad, como la navegación web, no afecte el rendimiento de la aplicación.

Este tema describe estos conceptos:

- Beneficios de la Segmentación

- Cómo Funciona la Segmentación

- Topologías Básicas

- Políticas para Redes Segmentadas

- Autenticación y Segmentación

Beneficios de la Segmentación

La segmentación de la red le ayuda a proteger mejor su red de varias formas:

- Proteja los datos permitiendo conexiones a los recursos de la red desde solo segmentos específicos

- Aísle las amenazas de seguridad, como las infracciones del perímetro y el malware, en secciones más pequeñas de su red.

- Mantenga separadas sus redes corporativas y de invitados

- Cumpla con los requisitos de seguridad definidos por las normas de la industria, como el Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS)

- Proteja los dispositivos de su red interna que tienen una seguridad integrada limitada, como los dispositivos de Internet de las Cosas (IoT)

La segmentación de la red también puede ayudar a mejorar el rendimiento de la red para que sea menos probable que la congestión del tráfico afecte las aplicaciones comerciales críticas.

Cómo Funciona la Segmentación

Cuando segmenta una red, la divide en partes más pequeñas conocidas como segmentos. Los segmentos pueden ser físicos o lógicos:

- Segmento físico — Un segmento de su red definido por topología física. Por ejemplo, puede conectar los servidores de red a un conmutador y las computadoras de los usuarios a otro conmutador.

- Segmento lógico — Un segmento de su red definido por software. Por ejemplo, en un solo conmutador, puede definir múltiples redes de área local virtuales (VLAN) correspondientes a los departamentos de su organización. O puede definir una VLAN que abarca más de un conmutador. Para obtener más información sobre las VLAN, consulte Acerca de las Redes Virtuales de Área Local (VLAN).

En el Firebox, puede crear políticas que permitan conexiones a recursos de red desde segmentos específicos. Por ejemplo, puede agregar políticas como estas:

- Una política que permite el tráfico a un servidor de archivos solo desde la subred 10.0.1.0/24

- Una política que permite el tráfico a la VLAN2 solo desde la VLAN1

- Una política que permite el tráfico de todas las interfaces De Confianza (representadas por el alias integrado Cualquiera-De Confianza) a su servidor de correo electrónico interno

- Una política que permite el tráfico solo desde una interfaz De Confianza a su servidor de correo electrónico interno.

Los hosts en una red interna no pueden conectarse a los hosts en una red interna separada a menos que usted configure una política del Firebox que permita la conexión. Por ejemplo, si configura múltiples interfaces de confianza, los hosts de una red de confianza se conectan a los hosts de otra red de confianza, a menos que configure una política de Firebox que permita la conexión. En Fireware, el término tipo de interfaz se refiere a la zona de seguridad. Hay tres tipos de interfaz interna (zonas): de confianza, opcional y personalizada. Para obtener más información sobre los tipos de interfaz, consulte Acerca de las Interfaces y los Modos de Red.

Topologías Básicas

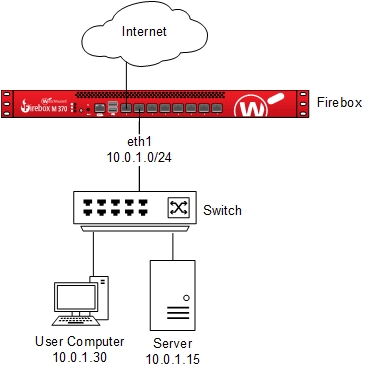

Este diagrama muestra una red plana (no segmentada). Las computadoras de los usuarios y los servidores están en la misma subred, que es 10.0.1.0/24 en este ejemplo. Esta topología no incluye ninguna VLAN.

En una red plana, el Firebox no puede ver ni controlar el tráfico que fluye en la red interna.

Si divide una red plana en segmentos más pequeños, el Firebox puede monitorizar y controlar el tráfico que fluye entre los segmentos. Por ejemplo, si coloca las computadoras de los usuarios y los servidores en segmentos separados, puede agregar políticas del Firebox que controlen el tráfico que atraviesa segmentos, y el Firebox puede monitorizar este tráfico.

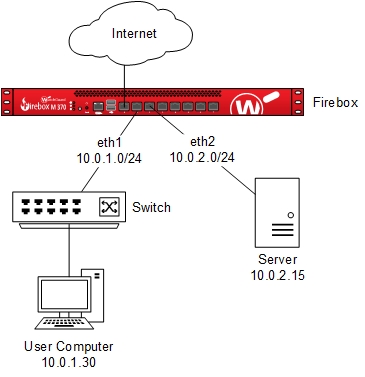

Este diagrama muestra una red con segmentación básica. El servidor de red y las computadoras de los usuarios están en subredes diferentes. En este ejemplo, las subredes son 10.0.1.0/24 y 10.0.2.0/24.

En una red segmentada, el Firebox puede ver y controlar el tráfico de la red interna que fluye entre los segmentos. Por ejemplo, puede agregar políticas del Firebox que controlen el tráfico entre las computadoras de los usuarios en la LAN eth1 (10.0.1.0/24) y los servidores en la VLAN eth2 (10.0.2.0/24). El Firebox también puede monitorizar este tráfico.

Políticas para Redes Segmentadas

Si parte del tráfico debe atravesar segmentos en su red, puede crear políticas del Firebox que permitan el tráfico.

En los ajustes de la política, recomendamos que especifique los protocolos en uso en su red. Con este nivel de detalle, el Firebox permite los protocolos que los usuarios requieren para completar su trabajo, pero no permite el tráfico no reconocido o no confiable.

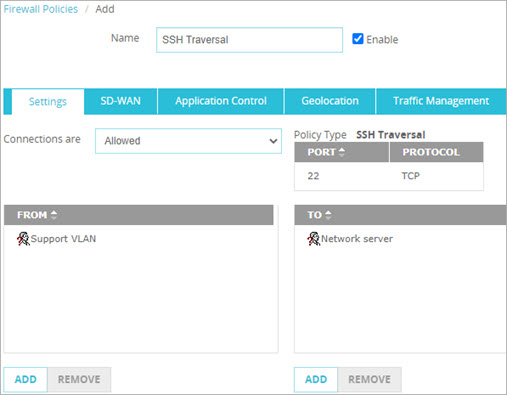

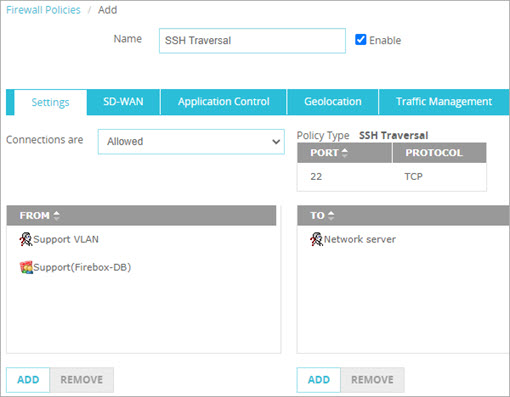

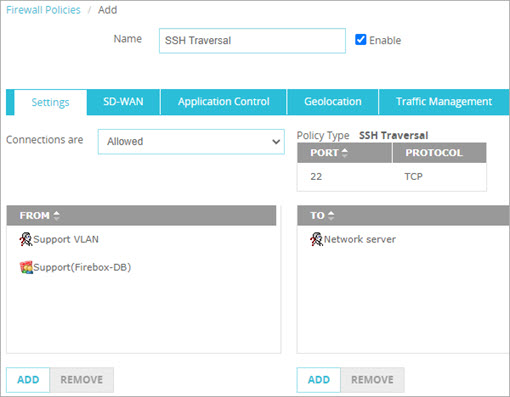

En este ejemplo, tiene una VLAN llamada VLAN de Soporte para el equipo de soporte de TI de su empresa. Este equipo debe poder conectarse a un servidor de red específico con el protocolo SSH. Nadie más en la empresa requiere una conexión SSH a este servidor. Para permitir este tráfico, puede agregar una política del Firebox personalizada que especifique el puerto y el protocolo SSH. En la lista Desde de la política, especifique solo el alias VLAN de Soporte. En la lista Hacia, especifique el servidor de red al que debe conectarse este equipo.

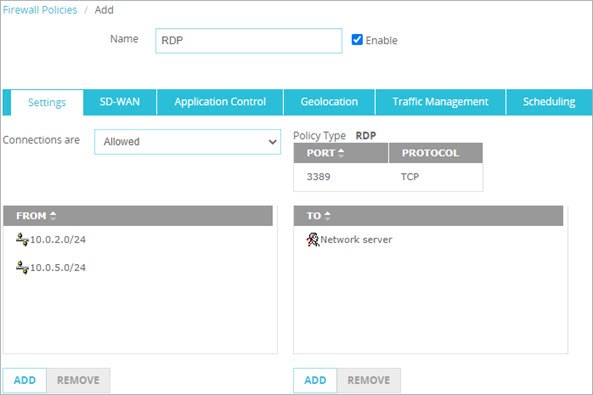

En este ejemplo, su red incluye varias subredes. Usted crea una política que permite que solo los usuarios de las subredes 10.0.2.0/24 y 10.0.5.0/24 hagan una conexión RDP a uno de sus servidores. Las computadoras de otras subredes en su red no pueden establecer una conexión RDP con este servidor.

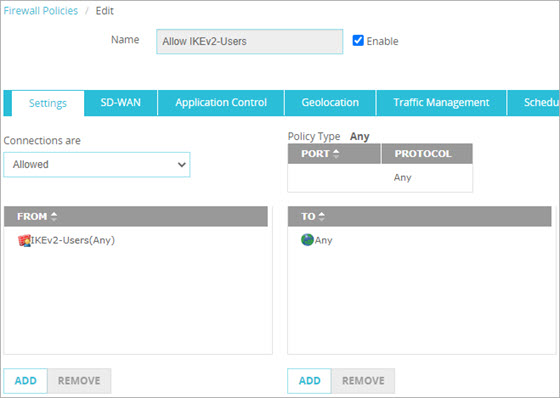

Cuando habilita por primera vez una VPN móvil en el Firebox, éste agrega una política predeterminada que permite a los usuarios conectarse a todos los recursos de la red. Esto ocurre porque la lista Hacia en la política predeterminada incluye solo el alias Cualquiera. Por ejemplo, la política predeterminada de Mobile VPN with IKEv2 permite conexiones desde el grupo IKEv2-Users al alias Cualquiera.

Recomendamos que reemplace la política de la VPN móvil predeterminada por políticas que especifiquen qué usuarios o grupos pueden conectarse a qué recursos de la red.

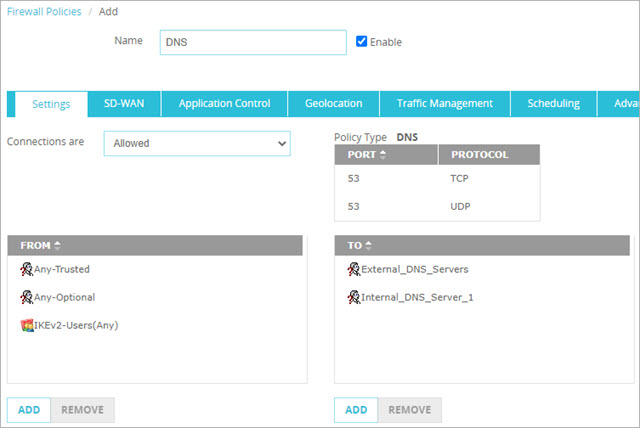

Por ejemplo, esta política permite el tráfico DNS de usuarios internos y remotos a un servidor DNS local (Servidor_DNS_Interno_1) y a varios servidores DNS externos incluidos en el alias Servidores_DNS_Externos.

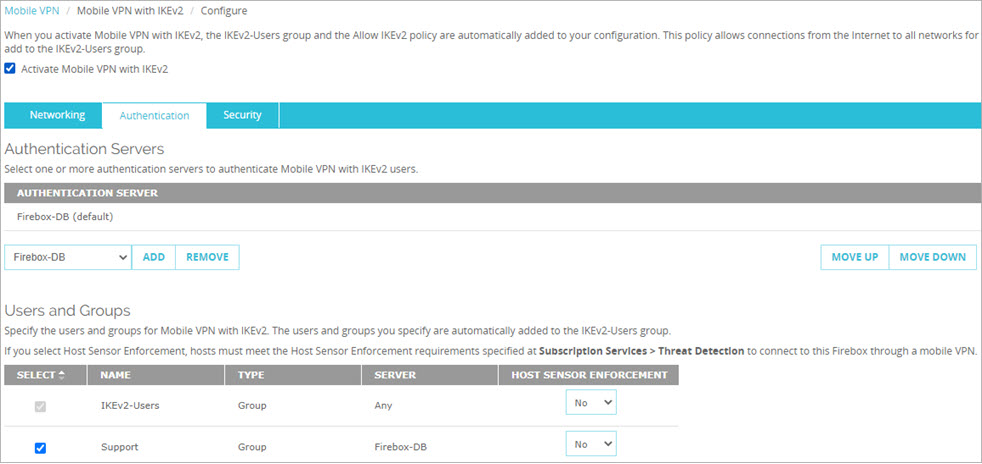

Si ya tiene políticas que permiten grupos de usuarios específicos, esas políticas también se aplican a los usuarios que envían tráfico a través de una VPN si incluye el grupo de usuarios en un grupo de usuarios de VPN móvil.

Por ejemplo, la política SSH Traversal en la sección Políticas que Permiten Conexiones desde las VLAN funciona para el grupo de Soporte independientemente de si están dentro de la red o en una VPN. Esto funciona si agrega el grupo de usuarios de Soporte en la configuración de Mobile VPN with IKEv2.

Para obtener más información sobre la política de VPN móvil predeterminada, consulte

Autenticación y Segmentación

Puede utilizar la autenticación además de la segmentación de red o VLAN para permitir que los usuarios se conecten a los recursos independientemente de la ubicación física del usuario en la red local. Esto es importante para los usuarios que deben iniciar sesión en computadoras desde diferentes ubicaciones de su oficina.

Por ejemplo, un técnico de soporte de TI debe resolver un problema en la computadora de un gerente, que está en una VLAN llamada VLAN de Gerentes. Para completar una tarea en la computadora del gerente, el técnico debe realizar temporalmente una conexión SSH a un servidor en una subred diferente. La política del Firebox para el tráfico a ese servidor no permite el tráfico de computadoras en la VLAN de Gerentes. Sin embargo, la política del Firebox permite el tráfico tanto del grupo de usuarios de Soporte como de la VLAN de Soporte. Debido a que el técnico es miembro del grupo de usuarios Soporte, puede conectarse a ese servidor desde cualquier computadora en la red, incluida una computadora en la VLAN de Gerentes.

Este diagrama muestra la red descrita en este ejemplo.

La interfaz eth1 puede ser una interfaz de VLAN o una interfaz normal (interfaz De Confianza, Opcional o Personalizada). En este ejemplo, para una interfaz normal, debe configurar rutas estáticas que apunten al conmutador para manejar el tráfico a esas VLAN.

Esta es la política descrita en este ejemplo:

En las políticas, puede especificar grupos de usuarios definidos en el servidor de autenticación del Firebox local (Firebox-DB) o en servidores de autenticación externos. Para obtener más información sobre la compatibilidad con el servidor de autenticación, consulte Tipos de Servidores de Autenticación.

Este diagrama muestra una red con múltiples subredes. Para controlar el acceso al servidor de red, puede crear políticas que permitan el tráfico a los recursos de la red desde subredes, grupos de usuarios o ambos.

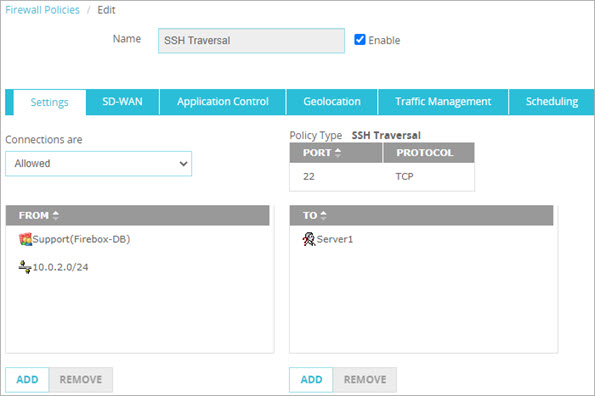

En esta política de ejemplo, permitimos que solo el grupo de usuarios de Soporte y los hosts en la subred 10.0.2.0/24 hagan una conexión SSH a un servidor (Servidor1) en la subred 10.0.3.0/24.

802.1X es un estándar IEEE para control de acceso a la red (NAC). Puede utilizar 802.1X en dispositivos de red como conmutadores y puntos de acceso Wi-Fi para permitir que solo los usuarios autenticados pasen el tráfico. Los conmutadores y puntos de acceso configurados para usar 802.1X pueden asignar clientes a una red o VLAN específica según la información de autenticación, como grupos de usuarios.

Si usa 802.1X para el control de acceso a la red, puede integrarlo con RADIUS SSO (RSSO) en el Firebox. Con el SSO de RADIUS, los usuarios en las redes de confianza u opcionales proporcionan sus credenciales de usuario una vez (cuando se conectan al punto de acceso inalámbrico u otro cliente RADIUS), y se autentican automáticamente en su Firebox. Para obtener más información sobre RSSO, consulte Acerca del Inicio de Sesión Único (SSO) de RADIUS.

Solo Autenticación

Como práctica recomendada, recomendamos que implemente la segmentación y la autenticación de la red de forma conjunta. El control de acceso basado solamente en la autenticación es menos seguro porque los diferentes departamentos de su empresa no están segmentados entre sí.

Si varios segmentos físicos o varias VLAN no son factibles en su red, es importante al menos implementar la autenticación para controlar el acceso a los recursos. La autenticación requiere que los usuarios verifiquen su identidad para conectarse a los recursos de la red.

Tenga en cuenta que el Firebox no maneja el tráfico dentro del host que ocurre detrás de los conmutadores o enrutadores. Por ejemplo, si el tráfico entre la computadora de un usuario y un servidor interno no pasa por el Firebox, este no aplica políticas a ese tráfico. En este ejemplo, no puede usar las políticas del Firebox para permitir o denegar conexiones de usuarios y grupos a recursos de la red.