Configurar los Ajustes de Seguridad del SSID

Cuando agrega un SSID, puede configurar los ajustes de seguridad que controlan cómo los clientes inalámbricos deben conectarse a sus APs. De forma predeterminada, el modo de seguridad inalámbrica se establece en WPA2 solamente para cifrar las transmisiones de la LAN inalámbrica entre los equipos y los APs, y para prevenir el acceso no autorizado al AP. Para proteger la privacidad, puede utilizar otros mecanismos de seguridad de LAN, como protección de contraseña, túneles VPN y autenticación de usuario.

Vulnerabilidades de KRACK WPA/WPA2

- AP120, AP125, AP320, AP322, AP327X, AP420: 8.3.0-657 y superiores

- AP225W: 8.8.1-101 y superiores

- AP325: 8.5.0-646 y superiores

- AP327X: 8.8.0-179 y superiores

- AP100, AP102, AP200: 1.2.9.14 y superiores

- AP300: 2.0.0.9 y superiores

Para mitigar las vulnerabilidades de KRACK WPA/WPA2 en clientes inalámbricos sin parche de seguridad, recomendamos marcar la casilla de selección Mitigar la vulnerabilidad en la reinstalación de la clave de WPA/WPA2 en los clientes en los ajustes de SSID. Para más información, consulte Configurar los SSID del AP WatchGuard. Esta opción solo es compatible con dispositivos AP120, AP125, AP225W, AP320, AP322, AP325, AP327X, y AP420 con la versión de firmware AP 8.3.0-657 y superior.

WPA y WPA2 con Claves Precompartidas

Los métodos de Acceso Protegido Wi-Fi WPA (PSK) y WPA2 (PSK) utilizan claves precompartidas para autenticación. Cuando elige uno de estos métodos, usted configura una clave precompartida que todos los dispositivos inalámbricos deben utilizar para autenticar el AP.

Los APs son compatibles con tres ajustes de autenticación inalámbricas que utilizan claves precompartidas:

- WPA solamente (PSK) — El AP acepta conexiones de dispositivos inalámbricos configurados para utilizar WPA con claves precompartidas.

- WPA2 solamente (PSK) — El AP acepta conexiones de dispositivos inalámbricos configurados para utilizar WPA2 con claves precompartidas. WPA2 implementa todo el estándar 802.11i. WPA2 solamente no funciona con algunas tarjetas de red inalámbrica más antiguas.

- WPA/WPA2 (PSK) — El AP acepta conexiones de dispositivos inalámbricos configurados para utilizar WPA o WPA2 con claves precompartidas.

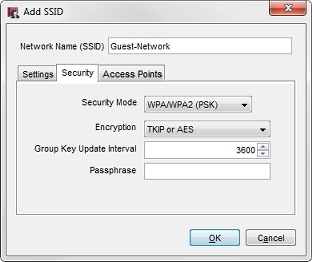

Configure los ajustes para la seguridad WPA o WPA2 en la pestaña Seguridad cuando edite un SSID.

- Agregue o edite un SSID.

- En la página SSID, seleccione la pestaña Seguridad.

- En la lista desplegable Modo de seguridad, seleccione WPA (PSK), WPA2 (PSK) o WPA/WPA2 (PSK).

- Ajuste la configuración del WPA o WPA2.

- Agregue o edite un SSID.

- En el cuadro de diálogo Editar SSID o Agregar SSID, seleccione la pestaña Seguridad.

- En la lista desplegable Modo de seguridad, seleccione WPA (PSK), WPA2 (PSK) o WPA/WPA2 (PSK).

- Ajuste la configuración del WPA o WPA2.

Para ajustar la configuración del WPA o WPA2:

- En la lista desplegable Cifrado, seleccione un método de cifrado:

- TKIP o AES — Usa ya sea TKIP o AES para el encryption (cifrado) (solamente el modo combinado WPA o WPA/WPA2). TKIP es un protocolo degradado y poco seguro, no compatible con el modo WPA2 solamente.

- AES — Usa solamente AES (Estándar de Encryption (Cifrado) Avanzado) para el encryption (cifrado).

- (Opcional) En el cuadro de texto Intervalo de Actualización de Clave de Grupo, ingrese o seleccione el intervalo de actualización de función de grupo WPA.

Le recomendamos que use las configuraciones predeterminadas de 3600 segundos. - En el cuadro de texto Contraseña, ingrese la contraseña que los clientes inalámbricos deben utilizar para conectarse a este SSID.

Autenticación de WPA y WPA2 con Enterprise

Los métodos de autenticación WPA Enterprise y WPA2 Enterprise utilizan el estándar IEEE 802.1X para autenticación de red. Estos métodos de autenticación utilizan la estructura EAP(Protocolo de Autenticación Extensible) para habilitar la autenticación del usuario a un servidor de autenticación RADIUS externo. Los métodos de autenticación WPA Enterprise y WPA2 Enterprise son más seguros que WPA/WPA2 (PSK), ya que los usuarios deben realizar la autenticación con sus propias credenciales en vez de usar una clave compartida.

Para utilizar los métodos de autenticación Enterprise, debe configurar un servidor de autenticación RADIUS externo.

Los AP WatchGuard son compatibles con tres métodos de autenticación inalámbricos de WPA y WPA2 Enterprise:

- WPA Enterprise — El AP acepta conexiones de dispositivos inalámbricos configurados para utilizar autenticación WPA Enterprise.

- WPA2 Enterprise — El AP acepta conexiones de dispositivos inalámbricos configurados para utilizar la autenticación WPA2 Enterprise. WPA2 implementa la norma 802.11i completa; no funciona con algunas tarjetas de red inalámbricas antiguas.

- WPA/WPA2 Enterprise — El AP acepta conexiones de dispositivos inalámbricos configurados para utilizar la autenticación WPA Enterprise o WPA2 Enterprise.

Configurar la Autenticación del Servidor RADIUS con Active Directory para Usuarios Inalámbricos

Para autenticar a usuarios inalámbricos en su red, puede usar las cuentas de usuario de su base de datos del servidor Active Directory para autenticar a usuarios con su servidor RADIUS y el protocolo RADIUS. Debe configurar los ajustes de seguridad inalámbrica en su Firebox para habilitar la autenticación RADIUS, configurar su servidor RADIUS para obtener las credenciales del usuario de su base de datos del Active Directory, y configurar sus servidores Active Directory y RADIUS para que se comuniquen con su Firebox y sus AP.

Debe agregar las direcciones IP de sus AP WatchGuard y el Firebox como clientes RADIUS en su servidor RADIUS. Los AP WatchGuard hacen sus propias conexiones al servidor RADIUS para las solicitudes de autenticación. Asegúrese de que su Firebox esté agregado como un cliente RADIUS para otros tipos de autenticación basada en el Firebox.

Para más información, consulte Configurar la Autenticación del Servidor RADIUS con Active Directory para Usuarios Inalámbricos.

Acerca del Inicio de Sesión Único (SSO) de RADIUS

Puede usar el Inicio de Sesión Único de RADIUS para clientes inalámbricos cuando utiliza la autenticación WPA y WPA2 Enterprise. Para obtener más información sobre el Inicio de Sesión Único de RADIUS, consulte Acerca del Inicio de Sesión Único (SSO) de RADIUS.

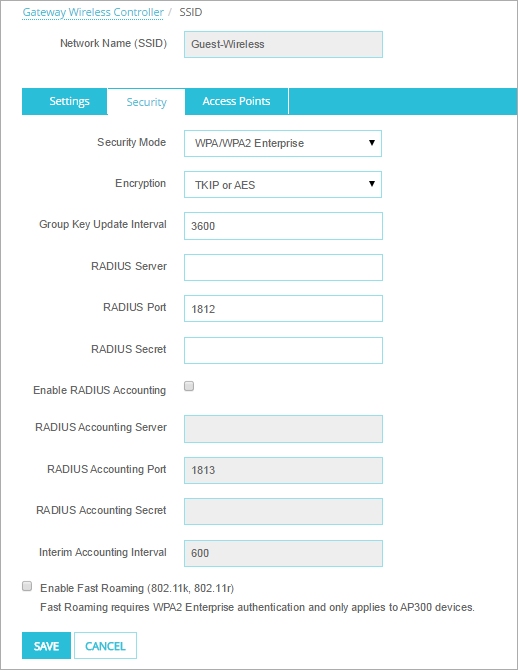

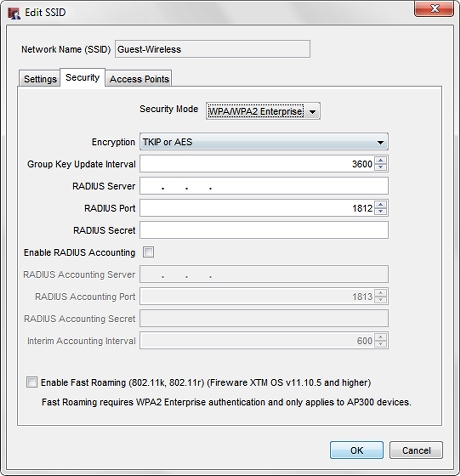

Configurar la Autenticación con WPA y WPA2 Enterprise

Configure los ajustes de WPA o WPA2 Enterprise en la pestaña Seguridad cuando edite un SSID.

- Agregue o edite un SSID.

- En la página SSID, seleccione la pestaña Seguridad.

- En la lista desplegable Modo de Seguridad, seleccione WPA Enterprise, WPA2 Enterprise o WPA/WPA2 Enterprise.

- Ajuste la configuración del WPA o WPA2 Enterprise.

- Agregue o edite un SSID.

- En el cuadro de diálogo Editar SSID o Agregar SSID, seleccione la pestaña Seguridad.

- En la lista desplegable Modo de Seguridad, seleccione WPA Enterprise, WPA2 Enterprise o WPA/WPA2 Enterprise.

- Ajuste la configuración del WPA o WPA2 Enterprise.

Para ajustar la configuración del WPA o WPA2 Enterprise:

- En la lista desplegable Modo de Seguridad, seleccione WPA Enterprise, WPA2 Enterprise o WPA/WPA2 Enterprise.

- En la lista desplegable Cifrado, seleccione un método de cifrado:

- TKIP o AES — Usa ya sea TKIP o AES para el encryption (cifrado). (Solamente el modo combinado WPA o WPA/WPA2). TKIP es un protocolo degradado y poco seguro, no compatible con el modo WPA2 solamente.

- AES — Usa solamente AES (Estándar de Encryption (Cifrado) Avanzado) para el encryption (cifrado).

- (Opcional) En el cuadro de texto Intervalo de Actualización de Clave de Grupo, establezca el intervalo de actualización de función de grupo WPA.

Le recomendamos que use las configuraciones predeterminadas de 3600 segundos. - En el cuadro de texto Servidor RADIUS, ingrese la dirección IP del servidor RADIUS.

- En el cuadro de texto Puerto RADIUS, asegúrese de que el número de puerto que el servidor RADIUS utiliza para autenticación sea correcto.

El número de puerto predeterminado es 1812. Algunos servidores de RADIUS antiguos utilizan el puerto 1645. - En el cuadro de texto Secreto RADIUS, ingrese el secreto compartido entre el AP y el servidor RADIUS.

El secreto compartido distingue mayúsculas de minúsculas, y debe ser igual en la configuración SSID tal como está en el servidor RADIUS.

Debe agregar las direcciones IP de sus AP WatchGuard como clientes RADIUS en su servidor RADIUS.

Si tiene un servidor de contabilidad RADIUS, puede activar Contabilidad RADIUS:

- Marque la casilla de selección Activar Contabilidad RADIUS.

- En el cuadro de texto Servidor de Contabilidad RADIUS, ingrese la dirección IP del servidor de contabilidad RADIUS.

- En el cuadro de texto Puerto de Contabilidad RADIUS, asegúrese de que el número de puerto que el servidor de contabilidad RADIUS utiliza sea el correcto.

El número de puerto predeterminado es 1813. - En el cuadro de texto Secreto de Contabilidad RADIUS, ingrese el secreto compartido entre el AP y el servidor de contabilidad RADIUS.

- En el cuadro de texto Intervalo de contabilidad interna, establezca el intervalo de contabilidad interna.

Fast Roaming (802.11k, 802.11r)

Fast Roaming disminuye el tiempo de reautenticación de WPA2 para un cliente inalámbrico a medida que se desplaza de un AP WatchGuard a otro AP. Fast Roaming permite la transición rápida de las comunicaciones de un cliente inalámbrico, y mejora el rendimiento y la estabilidad de las aplicaciones que hacen un uso intensivo de las transmisiones, como VoIP y difusión de video.

Fast Roaming no es compatible con los dispositivos AP100, AP102, AP200 y AP300. Fast Roaming solo se puede habilitar para WPA2-PSK, WPA/WPA2-PSK combinados, WPA/WPA2 Enterprise combinados o SSIDs protegidos por WPA2-Enterprise. Los clientes inalámbricos deben admitir los estándares 802.11k y 802.11r.