Acerca del Aislamiento de Cliente AP

Habilite la opción de aislamiento de cliente en un SSID para evitar que los clientes inalámbricos se comuniquen directamente entre sí en el mismo AP, diferentes radios del mismo AP y en diferentes AP. Además, para los AP que ejecutan firmware 8.6.x o superior, los clientes inalámbricos tampoco pueden comunicarse con los hosts del lado alámbrico en la misma red.

El aislamiento de clientes es útil en las implementaciones típicas de acceso Wi-Fi a invitados con el fin de evitar las comunicaciones entre los clientes invitados.

Los dispositivos heredados AP100, AP102, AP200 y AP300 no pueden bloquear las comunicaciones del cliente inalámbrico con host del lado alámbrico, ni bloquear las comunicaciones entre clientes en el mismo SSID en diferentes AP. Para obtener información sobre cómo configurar el aislamiento de clientes en varios AP heredados mediante VLAN, consulte Aislamiento de Clientes para Múltiples AP Heredados.

Para habilitar el aislamiento de cliente en un AP, marque la casilla de selección Habilitar el aislamiento de cliente en los ajustes del SSID. Para más información, consulte Configurar los SSID del AP WatchGuard.

Aislamiento de Clientes para Múltiples AP Heredados

Cuando el aislamiento de clientes está habilitado en dispositivos AP100, AP102, AP200 y AP300 heredados, el tráfico aún puede pasar entre clientes inalámbricos que están conectados al mismo SSID en diferentes AP. Para implementar eficazmente el aislamiento de clientes para un SSID utilizado por más de un AP heredado, también debe asegurarse de que todo el tráfico entre los APs pase por el Firebox. El Firebox puede entonces utilizar VLANs para aplicar al tráfico las políticas compatibles con la configuración de aislamiento de cliente.

Puede utilizar una VLAN con aislamiento de cliente para prevenir el tráfico directo entre los clientes inalámbricos que utilizan el mismo SSID mientras están conectados a diferentes APs.

Para implementar el aislamiento de cliente para más de un AP, debe:

- Agregar una VLAN y configurarla para aplicar políticas de firewall al tráfico interno de VLAN.

Para asegurarse de que el mismo grupo de direcciones IP se utilice para los clientes inalámbricos que se conectan a la SSID en cualquier AP, debe configurar una VLAN. Para que el roaming inalámbrico funcione correctamente, todos los SSID deben estar en la misma red. Al configurar la VLAN para aplicar las políticas para el tráfico interno de la VLAN, el Firebox aplica políticas de firewall al tráfico de VLAN de una interfaz con el destino de la misma VLAN en otra interfaz.

- Para cada AP, configure una interfaz VLAN para administrar el tráfico VLAN no etiquetado.

O bien, habilite el etiquetado de VLAN de comunicaciones en la configuración del AP y seleccione una ID de VLAN que se usará para las comunicaciones de administración.

- Configurar los ajustes del SSID para habilitar el aislamiento de cliente.

No es necesario habilitar el etiquetado de la VLAN en los ajustes del SSID si las interfaces de VLAN se configuran para administrar el tráfico no etiquetado.

- Conecte cada AP directamente a una interfaz VLAN en el Firebox.

Esto garantiza que todo el tráfico entre los APs pase a través del Firebox.

Dado que las políticas de firewall predeterminadas deniegan automáticamente el tráfico entre los APs en dos interfaces diferentes, usted no tiene que crear una política para negar explícitamente ese tráfico. Por ejemplo, si configura una VLAN en la zona de seguridad Opcional, el Firebox niega automáticamente los paquetes entre dos interfaces como paquetes no controlados porque no responden a ninguna de las políticas de firewall configuradas. Para evitar el tráfico entre APs, asegúrese de no agregar una política que permita el tráfico de Opcional a Opcional.

También puede habilitar el etiquetado VLAN en el SSID y configurar las interfaces VLAN para administrar el tráfico etiquetado, pero no se requiere el etiquetado de VLAN para el aislamiento de cliente. Si habilita el etiquetado VLAN, debe configurar dos VLANs: una para el tráfico SSID etiquetado y otra para el tráfico no etiquetado de comunicaciones de administración. O bien, puede habilitar una VLAN y configurar el AP para habilitar el etiquetado VLAN de comunicaciones de administración para esa VLAN en la configuración del AP.

Para más información, consulte Configurar VLAN para AP WatchGuard.

Ejemplo — Aislamiento de Cliente y Roaming

Este ejemplo muestra cómo implementar el aislamiento de cliente para una red inalámbrica de invitados con dos dispositivos AP100 que utilizan el mismo SSID.

Paso 1 — Configurar la VLAN

Primero, configure las interfaces VLAN y las VLANs para los APs.

- Configure dos interfaces Firebox como interfaces VLAN.

Por ejemplo, las dos interfaces de VLAN podrían tener esta configuración:- Nombres de las Interfaces — AP100-1 y AP100-2

- Tipo de Interfaz — VLAN

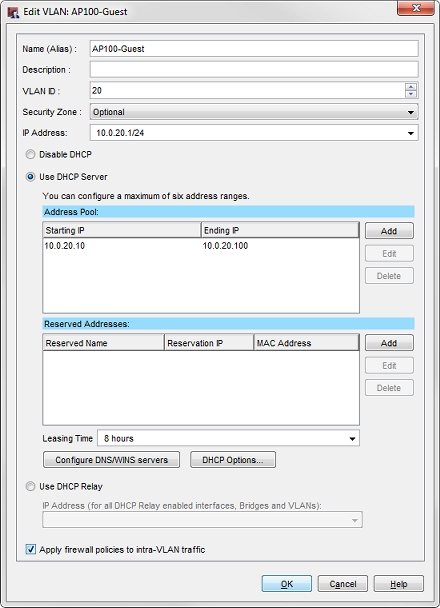

- Cree una VLAN a utilizar para el tráfico a un SSID.

Por ejemplo, la VLAN podría tener esta configuración:- Nombre — AP100-Guest

- ID de VLAN — 20

- Zona de Seguridad — Opcional

- Dirección IP — 10.0.20.1/24

- Ajustes de etiquetas VLAN — Tráfico no etiquetado para las interfaces VLAN AP100-1 y AP100-2

- Aplicar las políticas de firewall al tráfico interno en VLAN — Habilitado

- Red — Grupo de Direcciones de Servidor DHCP: 10.0.20.10 a 10.0.20.100

- Cree una VLAN para aplicar el etiquetado VLAN para el tráfico a un SSID.

Por ejemplo, la VLAN podría tener estas propiedades:- Nombre (Alias) — AP100-Guest

- ID de VLAN — 20

- Zona de Seguridad — Opcional

- Dirección IP — 10.0.20.1/24

- Grupo de Direcciones de Servidor DHCP — 10.0.20.10 a 10.0.20.100

- Aplicar las políticas de firewall al tráfico interno en VLAN — Habilitado

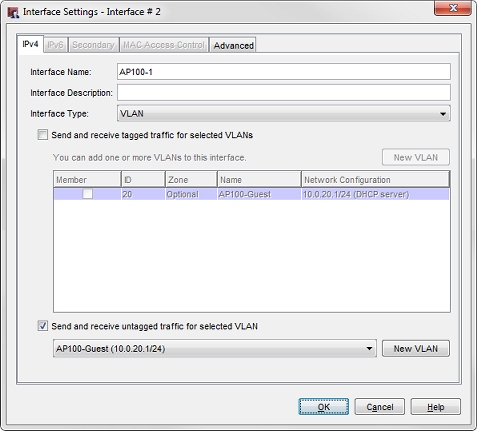

- Configure una interfaz VLAN en el primer AP.

Por ejemplo, la primera VLAN podría tener estas propiedades:- Nombre de Interfaz — AP100-1

- Tipo de Interfaz — VLAN

- Tráfico no etiquetado enviado y recibido para la VLAN AP100-Guest (10.0.20.1/24)

- Configurar una interfaz VLAN en el segundo AP.

Por ejemplo, la segunda VLAN podría tener estas propiedades:- Nombre de Interfaz — AP100-2

- Tipo de Interfaz — VLAN

- Tráfico no etiquetado enviado y recibido para la VLAN AP100-Guest (10.0.20.1/24)

Para obtener más información sobre cómo configurar una VLAN, consulte Definir una nueva VLAN.

Paso 2 — Configurar el SSID

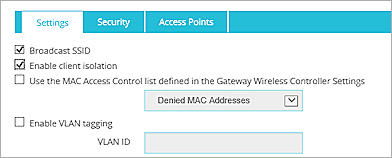

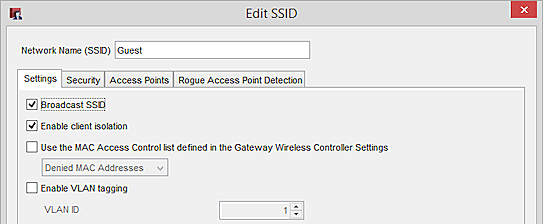

A continuación, habilite el aislamiento de cliente en la configuración del SSID.

- Agregue o edite un SSID para su red inalámbrica para invitados.

- Marque la casilla de selección Habilitar el aislamiento de cliente.

Dado que la VLAN AP-Guest en este ejemplo es una VLAN no etiquetada, no tiene que habilitar el etiquetado VLAN en la configuración del SSID.

- Agregue o edite un SSID para su red inalámbrica para invitados.

- Marque la casilla de selección Habilitar el aislamiento de cliente.

Dado que la VLAN AP-Guest en este ejemplo es una VLAN no etiquetada, no tiene que habilitar el etiquetado VLAN en la configuración del SSID.

Para más información sobre la configuración del SSID, consulte Configurar los SSID del AP WatchGuard.

Paso 3 — Conecte los APs a las Interfaces VLAN

Después de ajustar las interfaces VLAN y la configuración de SSID:

- Conecte los APs a las interfaces VLAN.

- Descubra y enlace cada AP.

- Configure ambos APs para utilizar el SSID que configuró.

Para obtener más información sobre el descubrimiento y enlace, consulte Descubrimiento y Conexión con AP WatchGuard.

Acerca de Este Ejemplo

Este ejemplo de configuración evita el tráfico inalámbrico directo entre clientes inalámbricos que se conectan a la SSID AP100-Guest. Los dos componentes principales de esta configuración son:

- Aislamiento de cliente — La configuración de aislamiento de cliente en el SSID se asegura de que los clientes inalámbricos que se conectan al mismo radio no se puedan conectar directamente entre sí.

- VLAN — La configuración del firewall y de la VLAN se asegura de que el tráfico no pueda pasar entre los clientes inalámbricos que se conectan a la SSID AP100-Guest en diferentes APs.

Este ejemplo muestra cómo configurar el aislamiento de cliente para dos APs. Para agregar un tercer AP, configure otra interfaz VLAN para manejar el tráfico VLAN no etiquetado para la VLAN definida. A continuación, conecte el AP a la interfaz VLAN y configúrelo para utilizar el SSID definido.